Sécuriser l'accès à VMware vCenter Server (VCSA) en HTTPS (dans une infrastructure multi-sites) sous VMware vSphere 6.7

- VMware

- 06 novembre 2024 à 15:42

-

- 2/4

6. Créer la demande de certificat pour le certificat de machine du serveur VMware vCenter Server (VCSA)

Pour commencer, allez sur votre 1er serveur VMware vCenter Server (VCSA) et connectez-vous en tant que "administrator@vsphere.local".

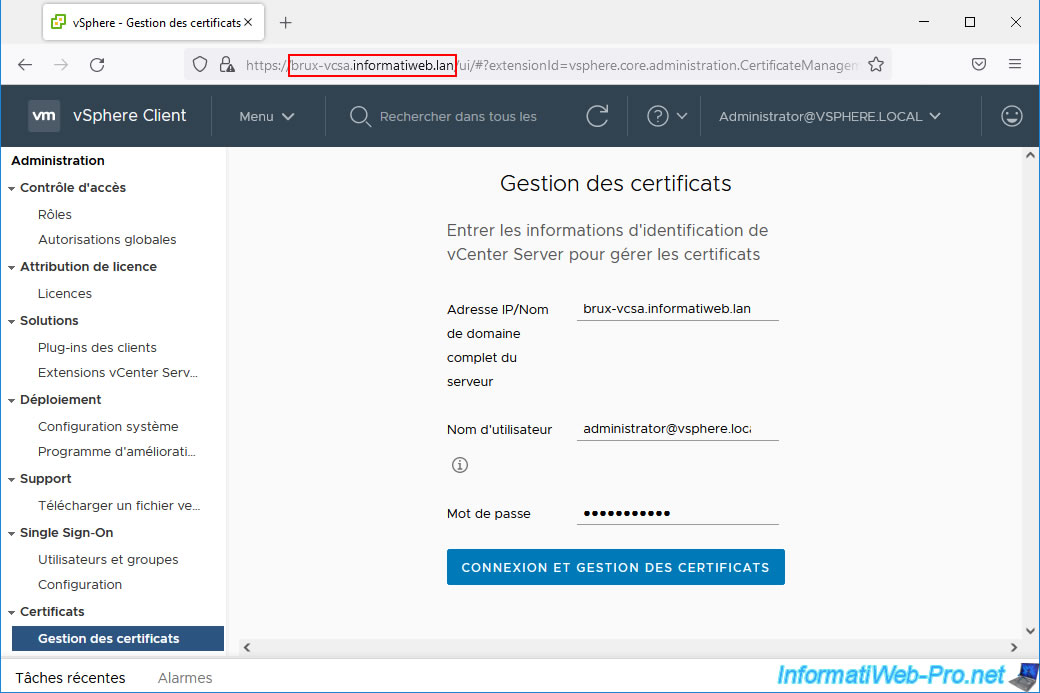

Ensuite, allez dans le menu et cliquez sur : Administration -> Certificats -> Gestion des certificats.

Sur la page "Gestion des certificats" qui apparait, indiquez le nom de domaine du serveur VMware vCenter Server (VCSA) où vous vous trouvez et connectez-vous à nouveau en tant que "administrator@vsphere.local".

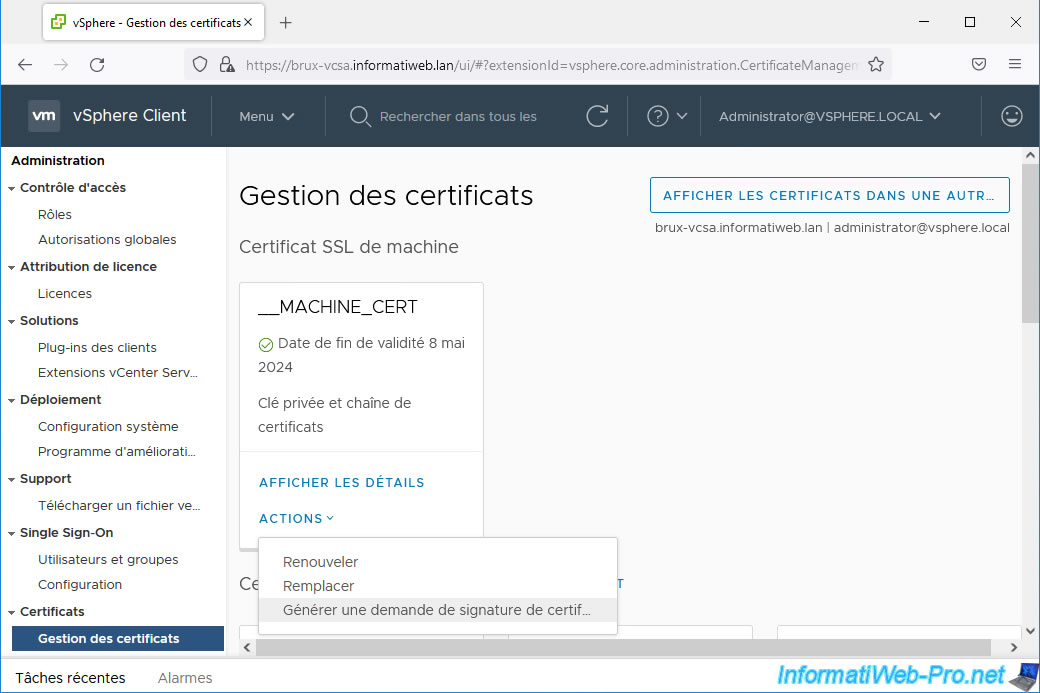

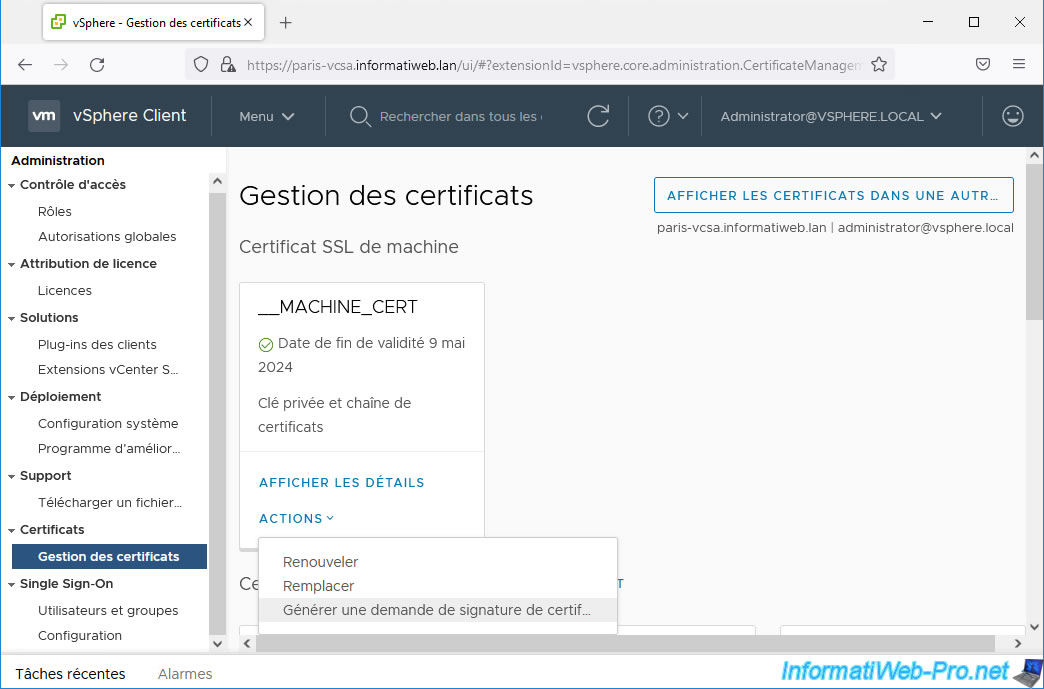

Pour sécuriser l'accès à votre serveur VMware vCenter Server (VCSA), vous devez remplacer le certificat "__MACHINE_CERT" (comme expliqué dans notre tutoriel cité précédemment).

Pour ce certificat, cliquez sur : Actions -> Générer une demande de signature de certificat.

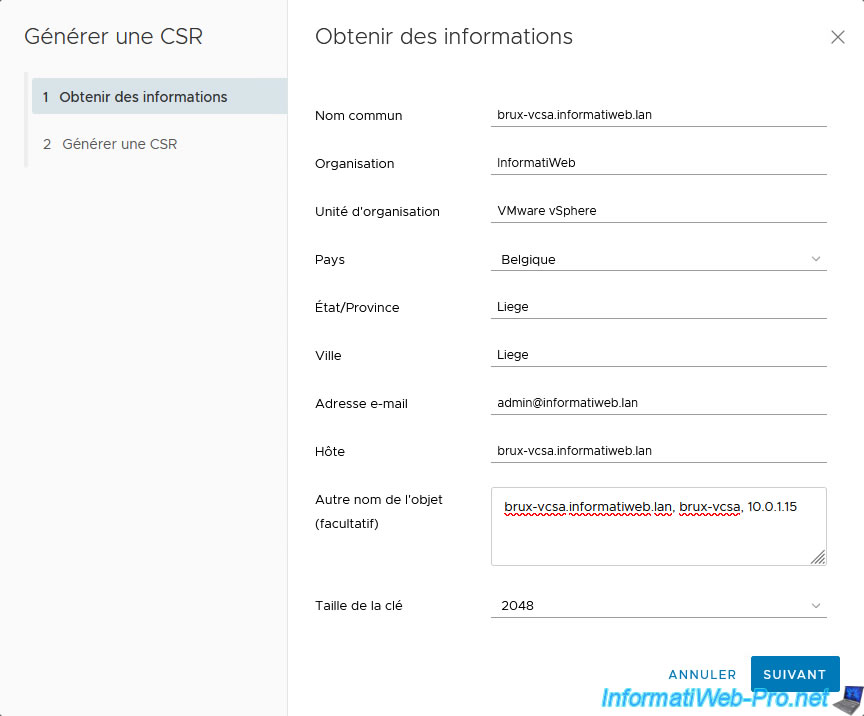

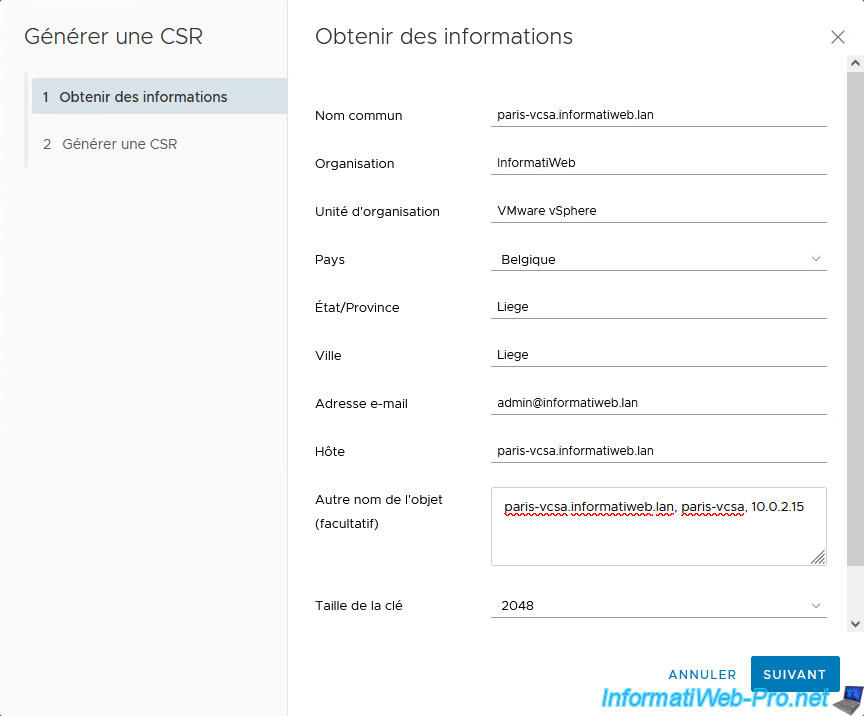

Remplissez le formulaire proposé.

Dans notre cas, il s'agit d'une demande de certificat (CSR) pour notre serveur VMware vCenter Server (VCSA) de Bruxelles.

Note : pour les informations concernant les différents champs proposés, référez-vous au tutoriel cité précédemment (concernant la sécurisation d'un serveur VMware vCenter Server (VCSA)).

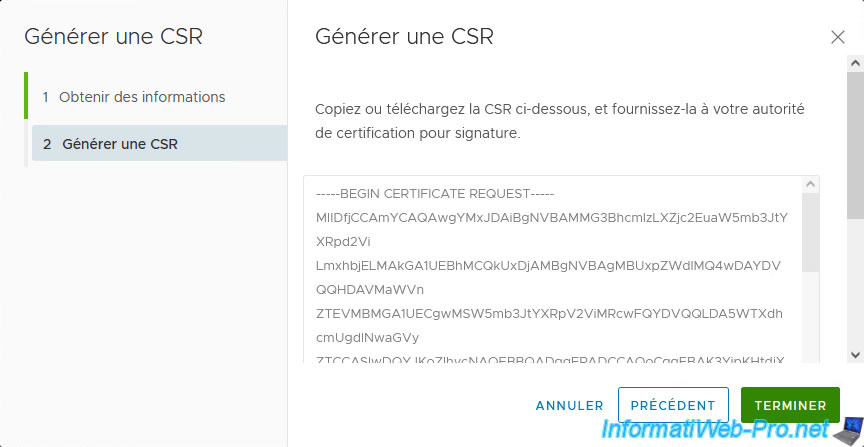

Copiez cette demande de certificat.

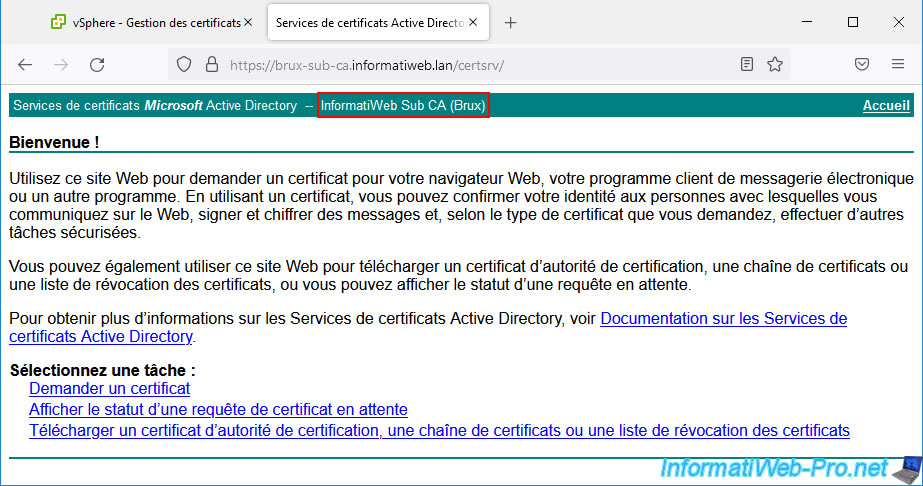

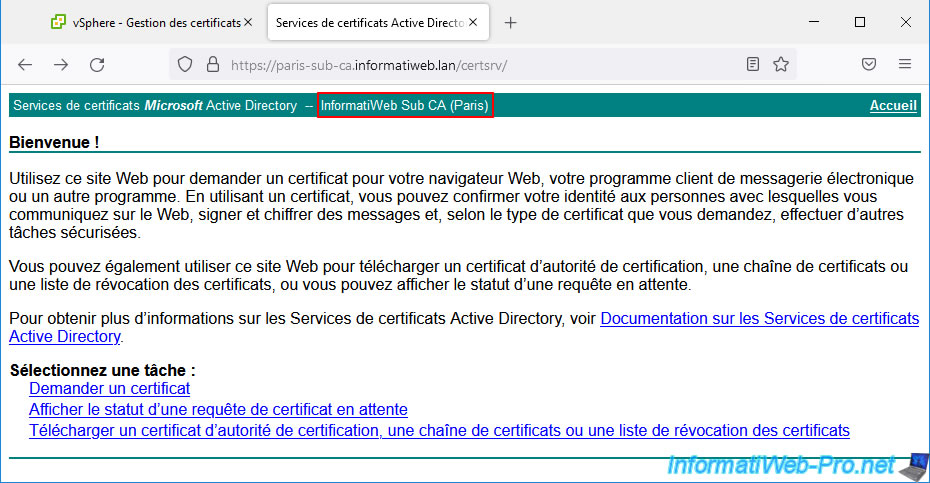

Accédez à l'interface web de votre autorité de certification se trouvant sur le même site physique que votre serveur VMware vCenter Server (VCSA).

Dans notre cas, nous allons soumettre la demande de certificat de notre serveur "brux-vcsa" à notre autorité de certification secondaire "brux-sub-ca".

Ainsi, cela facilitera la gestion administrative des certificats par l'administrateur de votre autorité de certification locale.

De plus, la révocation du certificat pourra être vérifiée localement (que ce soit via Active Directory, le protocole HTTP ou le protocole OCSP, si applicable).

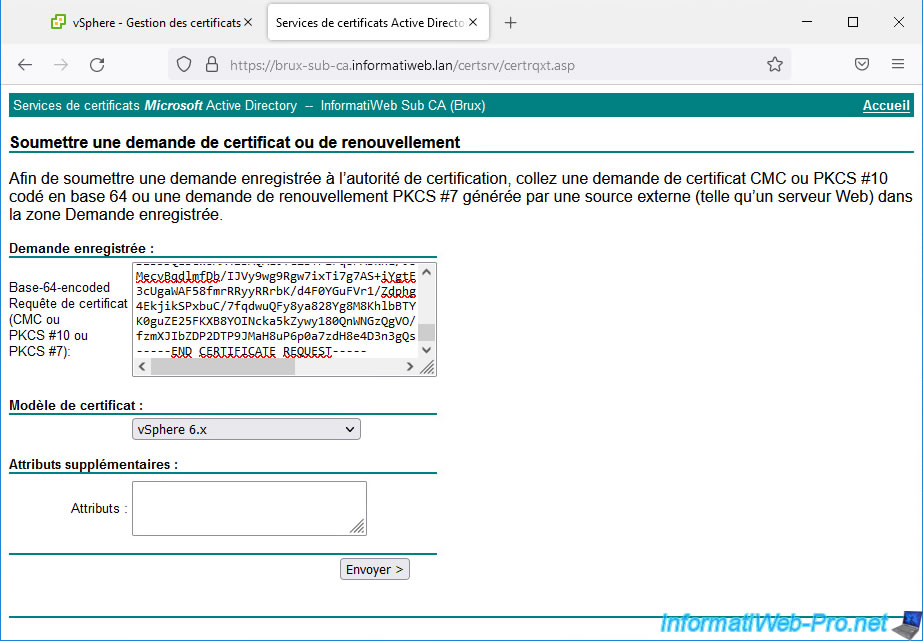

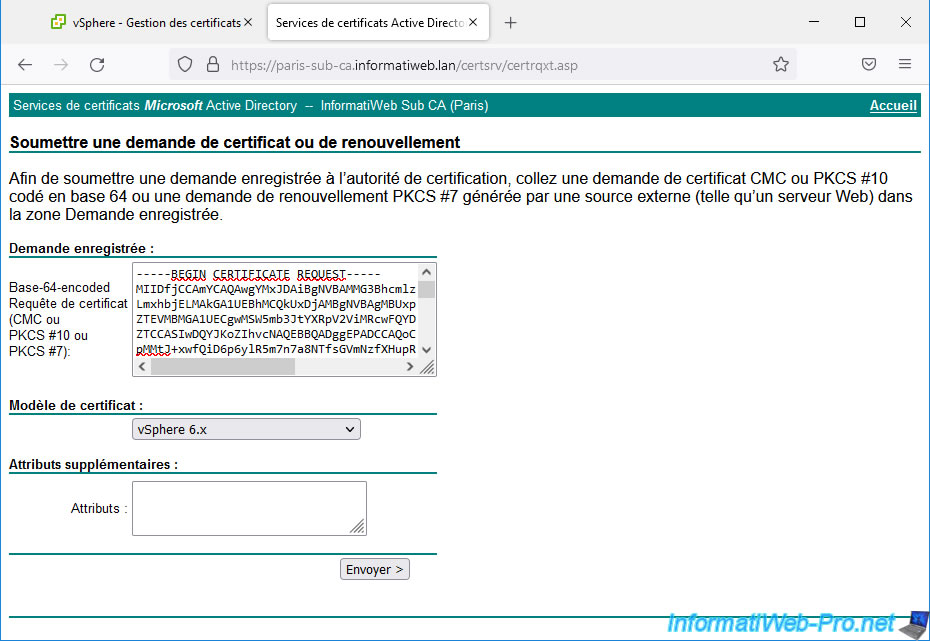

Dans l'interface web de votre autorité de certification, cliquez sur : Demander un certificat -> demande de certificat avancée -> Soumettez une demande de certificat en utilisant un fichier CMC ou PKCS #10 codé en base 64, ou soumettez une demande en utilisant un fichier PKCS #7 codé en base 64.

Collez la demande de certificat (CSR) fournie par votre serveur VMware vCenter Server (VCSA), sélectionnez le modèle de certificat "vSphere 6.x" créé précédemment, puis cliquez sur Envoyer.

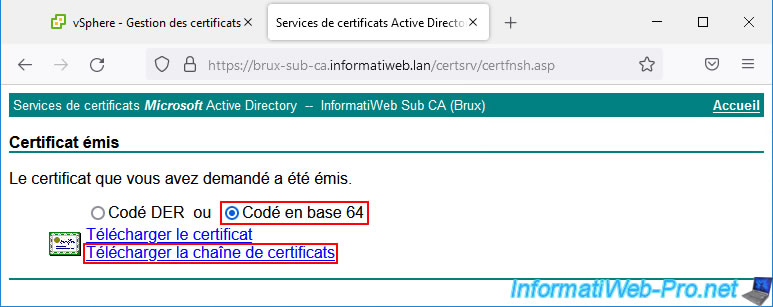

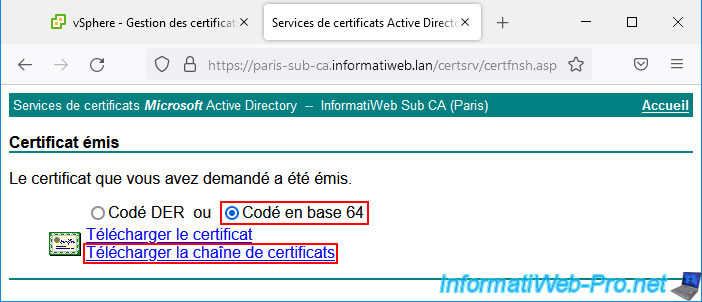

Télécharger le certificat émis au format "base 64" en cliquant sur "Télécharger la chaine de certificats" pour vous assurer que le certificat pourra être considéré comme valide (malgré la présence d'une autorité de certification secondaire dans votre infrastructure PKI).

Une fois le certificat téléchargé au format ".p7b", convertissez-le au format ".cer" (supporté par VCSA) grâce à OpenSSL.

Si besoin, référez-vous à notre précédent tutoriel pour savoir comment installer OpenSSL correctement sur votre ordinateur ou serveur sous Windows (Server).

Bash

cd C:\OpenSSL openssl pkcs7 -print_certs -in C:\Users\Administrateur\Downloads\brux-vcsa-cert-full-chain.p7b -out C:\Users\Administrateur\Downloads\brux-vcsa-cert-full-chain.cer

Maintenant, faites la même chose sur votre serveur VMware vCenter Server (VCSA) distant, mais en soumettant la demande de certificat à votre autorité de certification distante.

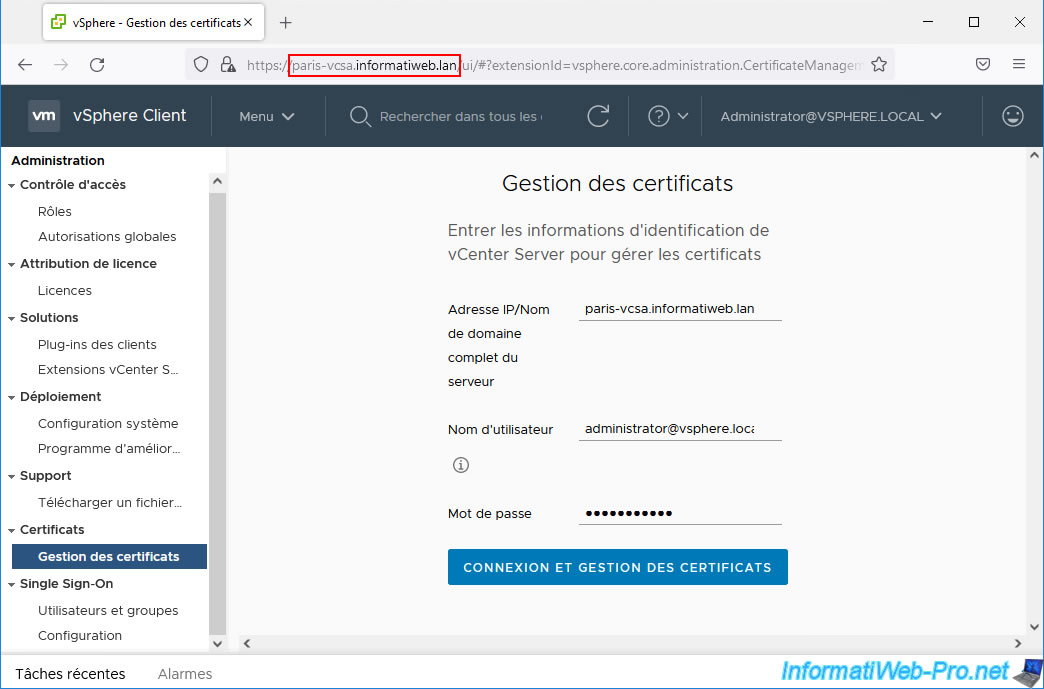

Dans notre cas, nous accédons à la page "Gestion des certificats" de notre serveur "paris-vcsa".

Cliquez à nouveau sur "Actions -> Générer une demande de signature de certificat" pour son certificat machine (__MACHINE_CERT).

Cette fois-ci, vous devrez générer cette demande de certificat pour votre 2ème serveur VMware vCenter Server (VCSA).

Dans notre cas, il s'agit d'une demande de certificat (CSR) pour celui de Paris.

La demande de certificat apparait.

Cette fois-ci, accédez à l'interface web de votre 2ème autorité de certification secondaire qui se trouve sur le même site physique que le serveur VMware vCenter Server (VCSA) à sécuriser.

Dans notre cas, celle de Paris.

Cliquez sur les liens : Demander un certificat -> demande de certificat avancée -> Soumettez une demande de certificat ...

Collez la demande de certificat (CSR) générée par votre serveur VMware vCenter Server (VCSA), sélectionnez le modèle de certificat "vSphere 6.x" et cliquez sur Envoyer.

Choisissez le format "base 64" et cliquez sur : Télécharger la chaine de certificats.

Une fois le certificat téléchargé au format ".p7b", convertissez-le au format ".cer".

Bash

cd C:\OpenSSL openssl pkcs7 -print_certs -in C:\Users\Administrateur\Downloads\brux-vcsa-cert-full-chain.p7b -out C:\Users\Administrateur\Downloads\brux-vcsa-cert-full-chain.cer

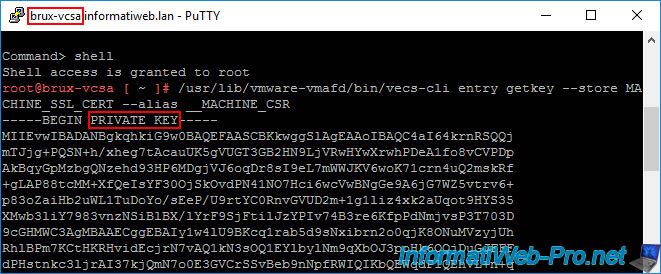

Pour remplacer le certificat machine de votre serveur VMware vCenter Server (VCSA), vous aurez besoin de la clé privée générée par celui-ci.

Pour l'obtenir, connectez-vous en SSH en tant que "root" sur votre 1er serveur VMware vCenter Server (VCSA) grâce à PuTTY (par exemple) et accédez au Shell Linux en tapant :

Plain Text

shell

Ensuite, afficher la clé privée générée par VCSA grâce à la commande :

Bash

/usr/lib/vmware-vmafd/bin/vecs-cli entry getkey --store MACHINE_SSL_CERT --alias __MACHINE_CSR

Grâce à PuTTY, vous pouvez copier facilement celle-ci en la sélectionnant avec la souris.

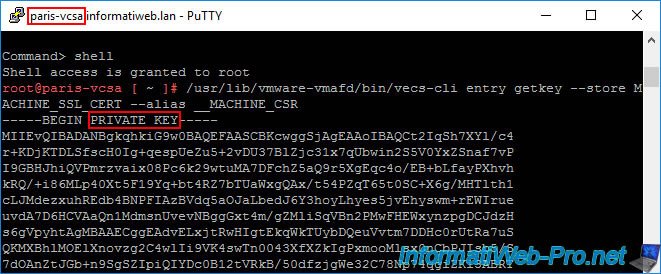

Faites de même sur votre 2ème serveur VMware vCenter Server (VCSA).

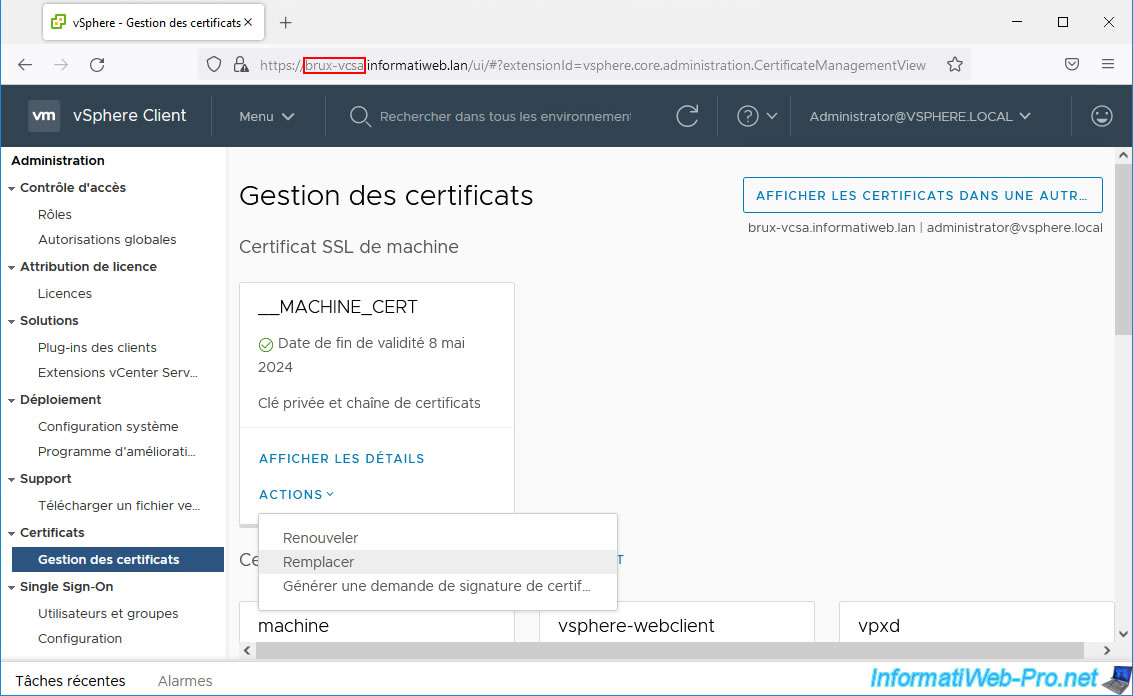

7. Remplacer le certificat SSL de machine de VMware vCenter Server

Sur votre 1er serveur VMware vCenter Server (VCSA), allez sur la page "Gestion des certificats" et cliquez sur "Actions -> Remplacer" pour le certificat machine.

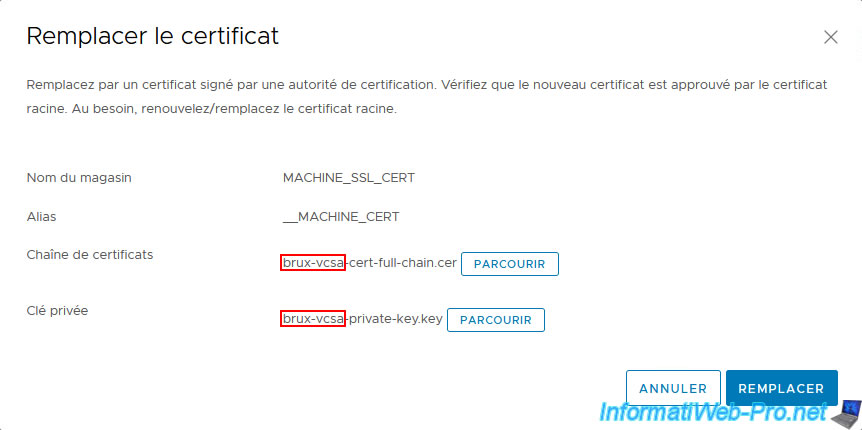

Sélectionnez le certificat émis par votre 1ère autorité de certification pour votre 1er serveur VMware vCenter Server (VCSA), ainsi que la clé privée récupérée via SSH depuis ce serveur VCSA, puis cliquez sur Remplacer.

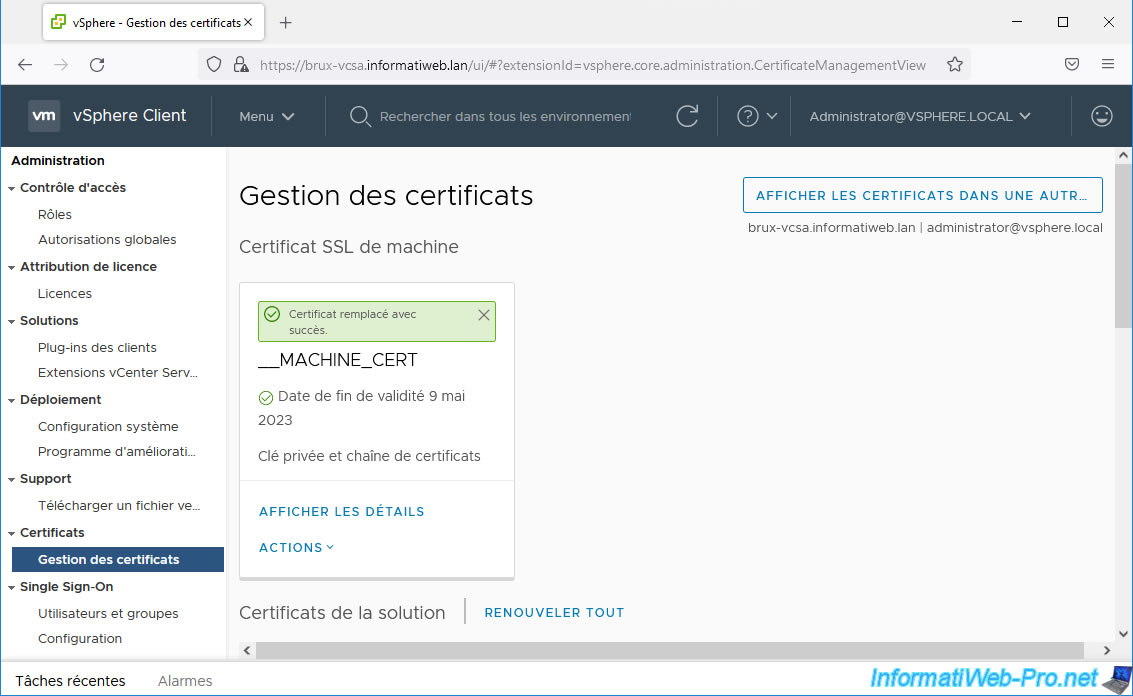

Le message "Certificat remplacé avec succès" apparait.

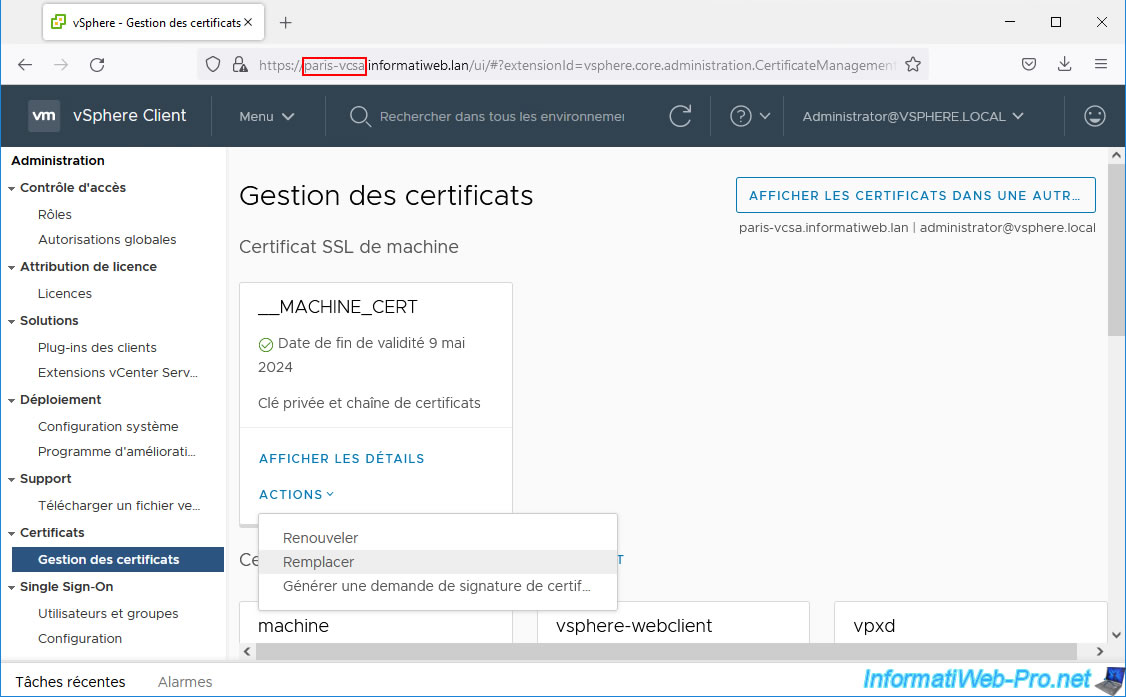

Faites de même sur votre 2ème serveur VMware vCenter Server (VCSA).

Sélectionnez le certificat émis par votre 2ème autorité de certification pour votre 2ème serveur VMware vCenter Server (VCSA), ainsi que la clé privée récupérée via SSH depuis ce serveur VCSA, puis cliquez sur Remplacer.

Partager ce tutoriel

A voir également

-

VMware 6/3/2024

VMware vSphere 6.7 - Activer le protocole SSH sous VCSA

-

VMware 11/4/2024

VMware vSphere 6.7 - Activer le thème sombre du vSphere Client

-

VMware 5/7/2024

VMware vSphere 6.7 - Ajouter des ressources (vCPU/RAM) à chaud aux VMs

-

VMware 31/7/2024

VMware vSphere 6.7 - Ajouter une source d'identité Active Directory

Pas de commentaire