- VMware

- 06 novembre 2024 à 15:42

-

- 1/4

Précédemment, nous vous avions expliqué comment sécuriser un serveur VMware VCSA (VMware vCenter Server).

Cette fois-ci, nous allons vous expliquer comment sécuriser des serveurs VMware VCSA (VMware vCenter Server) dans une infrastructure multi-sites.

- Problème de certificat

- Créer l'infrastructure Active Directory multi-sites

- Créer l'infrastructure VMware vCenter Server (mode ELM)

- Déployer l'infrastructure PKI multi-sites

- Créer un modèle de certificats pour le certificat machine de VMware vCenter Server

- Créer la demande de certificat pour le certificat de machine du serveur VMware vCenter Server (VCSA)

- Remplacer le certificat SSL de machine de VMware vCenter Server

- Renouveler les certificats SSL utilisés en interne par VMware vSphere (facultatif)

- Exporter le certificat de vos autorités de certification

- Ajouter le certificat de vos autorités de certification dans les certificats racines approuvés de votre serveur vCenter Server (VCSA)

- Mettre à jour le certificat SSL utilisé par VMware vCenter Server (VCSA)

- Certificats SSL des hôtes VMware ESXi considérés comme non valides

- Faire confiance aux certificats SSL émis par l'autorité de certification VMCA

- Certificats des hôtes VMware ESXi considérés comme valides

1. Problème de certificat

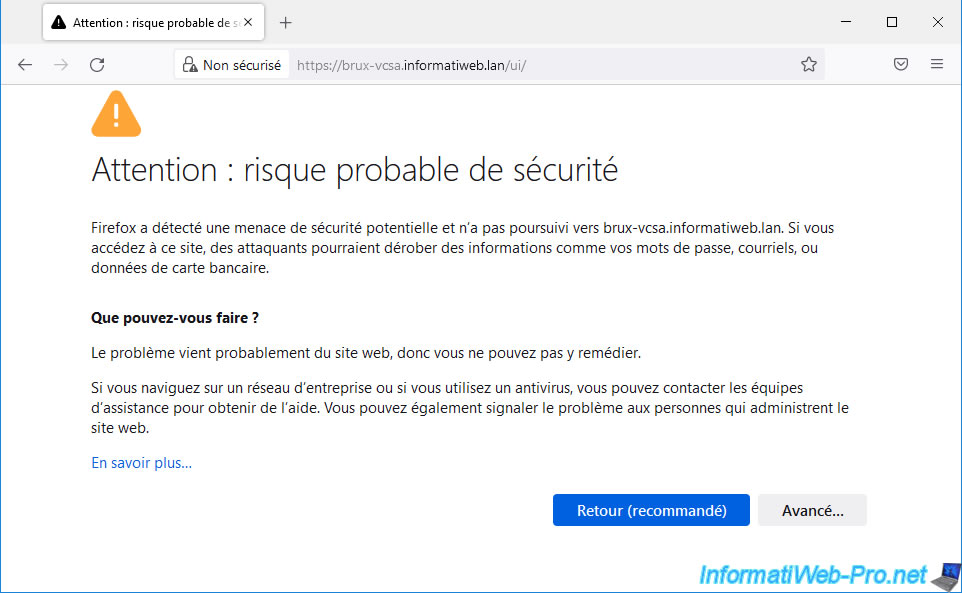

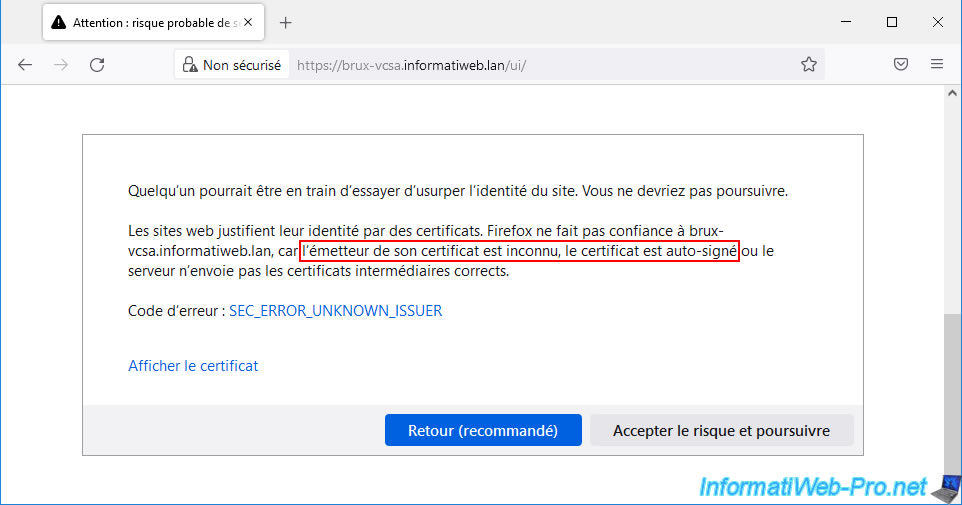

Comme vous le savez déjà, par défaut, lorsque vous accédez à un serveur VMware VCSA (VMware vCenter Server), un avertissement apparait.

Comme vous pouvez le voir, cet avertissement apparait, car l'émetteur du certificat est inconnu étant donné que le certificat utilisé par défaut est auto-signé.

2. Créer l'infrastructure Active Directory multi-sites

Pour ce tutoriel, nous allons tout d'abord déployer une infrastructure Active Directory multi-sites pour simuler une entreprise dont le siège se trouve à Bruxelles (en Belgique) et qui possède aussi des bureaux à Paris (en France).

3. Créer l'infrastructure VMware vCenter Server (mode ELM)

Une fois l'infrastructure Active Directory multi-sites déployée, déployez votre infrastructure VMware vCenter Serverver en utilisant ELM (Enhanced Linked Mode).

4. Déployer l'infrastructure PKI multi-sites

Pour que le certificat utilisé pour protéger votre serveur VMware VCSA (VMware vCenter Server) soit valide, il doit émaner d'une autorité de certification de confiance.

Néanmoins, dans les grandes entreprises, vous utiliserez une autorité de certification racine (hors connexion) et plusieurs autorités de certification secondaires (par exemple : une par pays, voire une par service pour des raisons de sécurité).

Dans notre cas, nous avons déployé :

- l'autorité de certification racine au siège de notre entreprise.

Dans notre cas : à Bruxelles (en Belgique). - une autorité de certification secondaire dans chaque pays où notre entreprise est présente.

Autrement dit, dans notre cas, une autorité de certification secondaire à Bruxelles (en Belgique) et une autre à Paris (en France).

Pour cela, référez-vous à notre tutoriel : Déployer une infrastructure PKI multi-sites sous Windows Server 2016.

5. Créer un modèle de certificats pour le certificat machine de VMware vCenter Server

Maintenant que vous possédez une infrastructure multi-sites avec les serveurs Active Directory, VMware et PKI nécessaires sur vos différents sites physiques, vous pouvez passer à la sécurisation de votre infrastructure VMware.

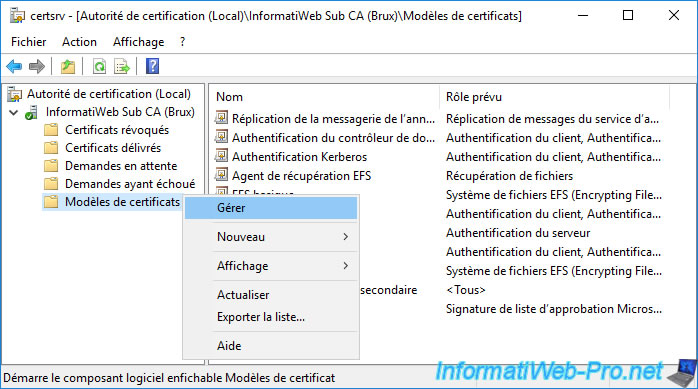

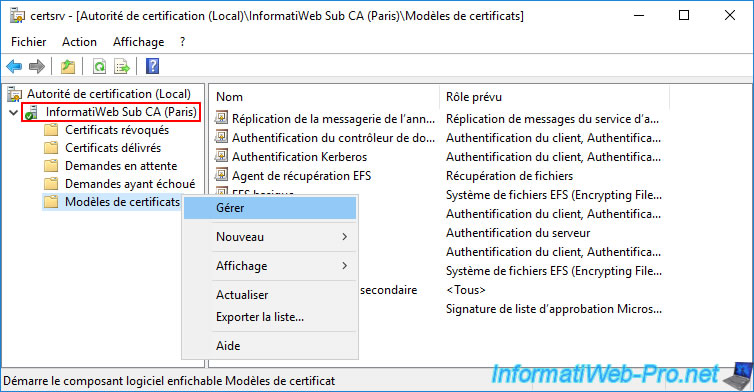

Pour cela, sur une de vos autorités de certification secondaires, ouvrez la console "Autorité de certification" et faites un clic droit "Gérer" sur "Modèles de certificats".

Dans notre cas, nous commencerons par notre autorité de certification secondaire "InformatiWeb Sub CA (Brux)" située au siège de notre entreprise à Bruxelles (en Belgique).

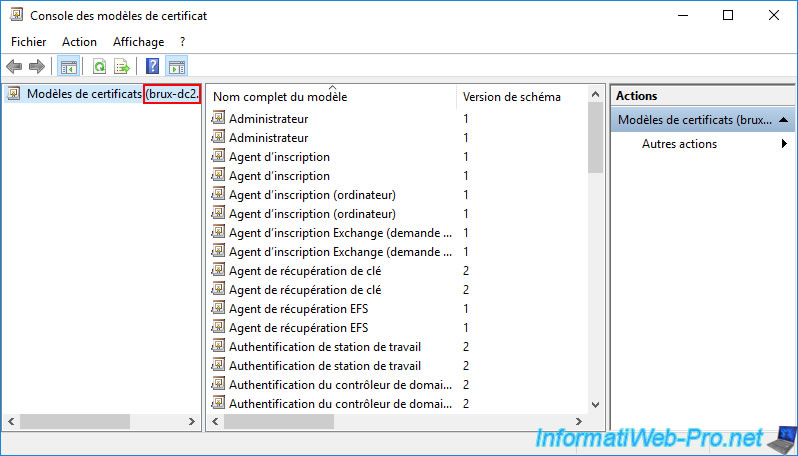

Lorsque vous déployez une infrastructure PKI dans une infrastructure Active Directory multi-sites, les modèles de certificats de vos autorités de certification secondaires sont stockés dans Active Directory.

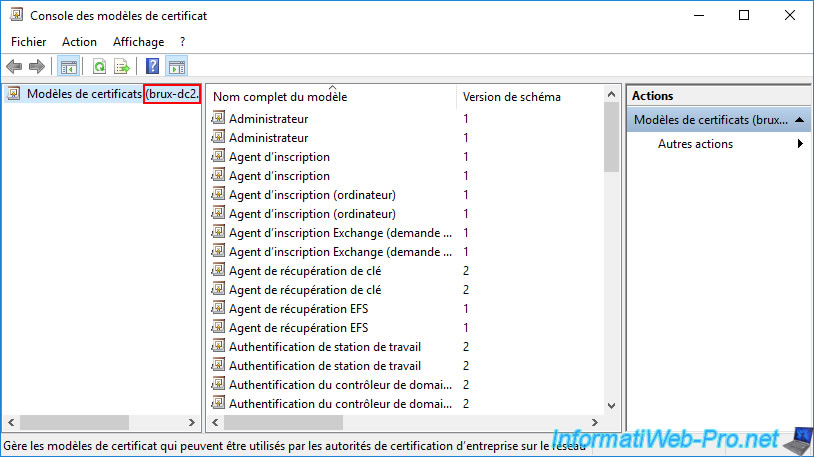

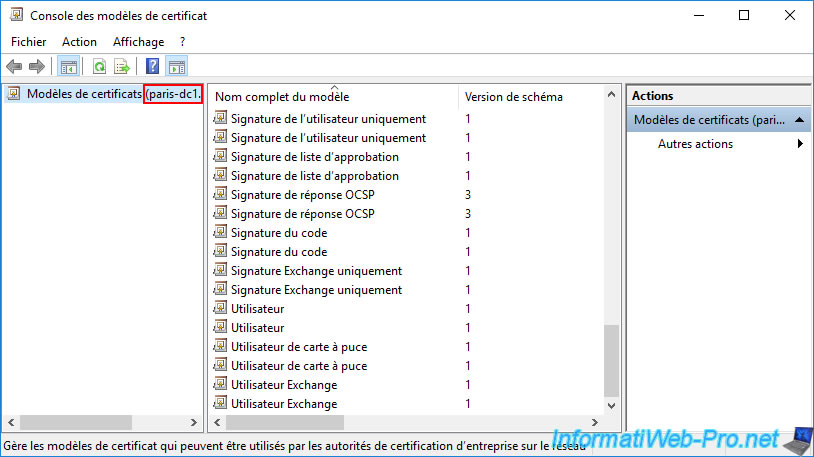

Si vous regardez dans la colonne de gauche, vous pouvez voir que la console des modèles de certificats est connectée à un de vos contrôleurs de domaine.

Néanmoins, le contrôleur de domaine choisi par défaut n'est pas forcément celui correspondant au site Active Directory où se trouve votre autorité de certification secondaire actuelle.

Comme vous pouvez le voir, dans notre cas, cette console s'est connectée à notre contrôleur de domaine Active Directory "brux-dc2" se trouvant à Bruxelles (en Belgique).

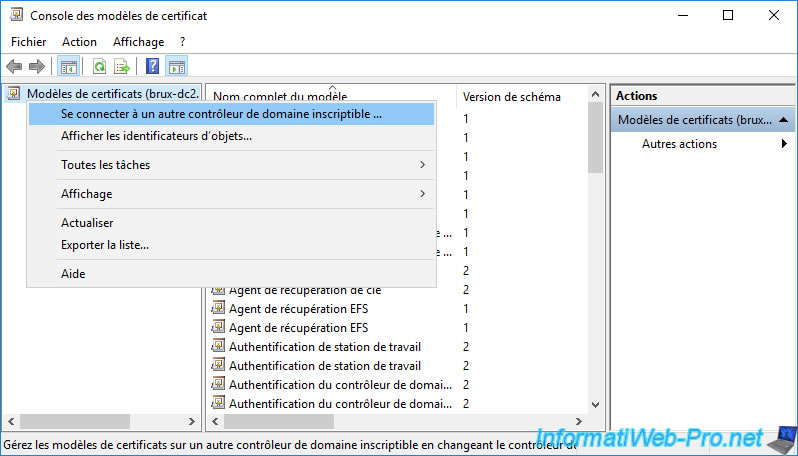

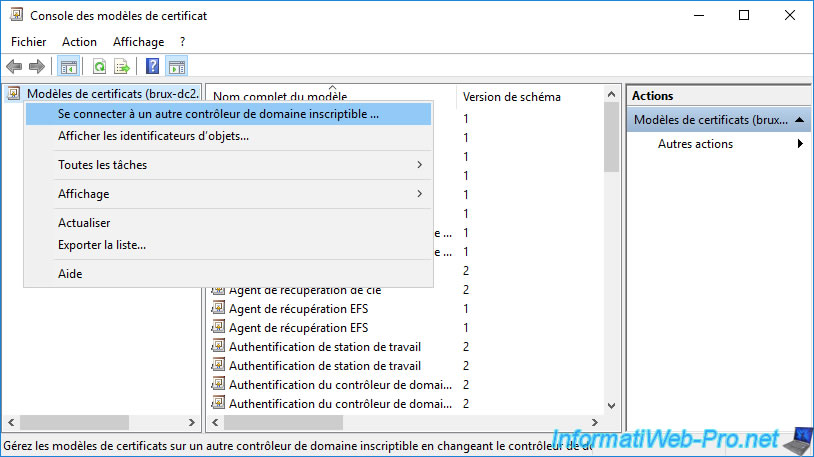

Pour vous connecter à un autre contrôleur de domaine Active Directory, faites un clic droit sur "Modèles de certificats ([nom du contrôleur de domaine AD]) -> Se connecter à un autre contrôleur de domaine inscriptible".

Note : les modèles de certificats disponibles sur un contrôleur de domaine sont généralement les mêmes étant donné que les données de votre infrastructure Active Directory sont répliquées automatiquement entre vos différents contrôleurs de domaine de façon périodique.

Mais étant donné que la réplication n'est pas instantanée, il peut y avoir quelques différences si vous venez d'effectuer des changements sur un contrôleur de domaine en particulier.

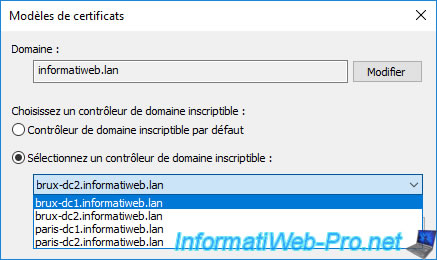

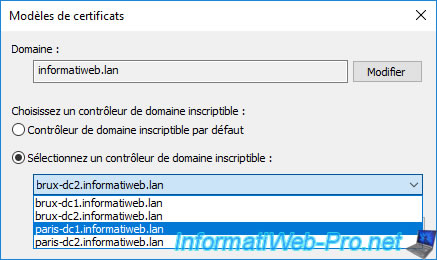

Dans notre cas, étant donné que nous nous trouvons sur notre autorité de certification secondaire de Bruxelles, nous allons sélectionner le contrôleur de domaine "brux-dc1".

Ce qui évite aussi d'utiliser la liaison WAN. Ce qui améliorera les performances au cas où.

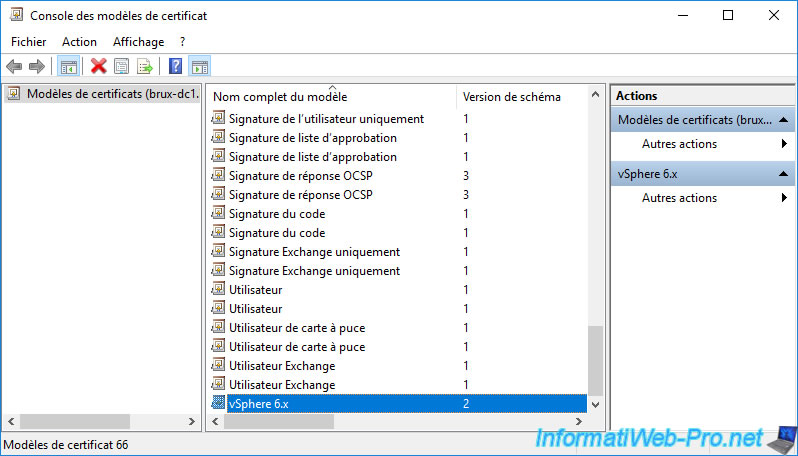

Maintenant, nous pouvons voir dans la colonne de gauche que nous sommes connectés à notre contrôleur de domaine "brux-dc1".

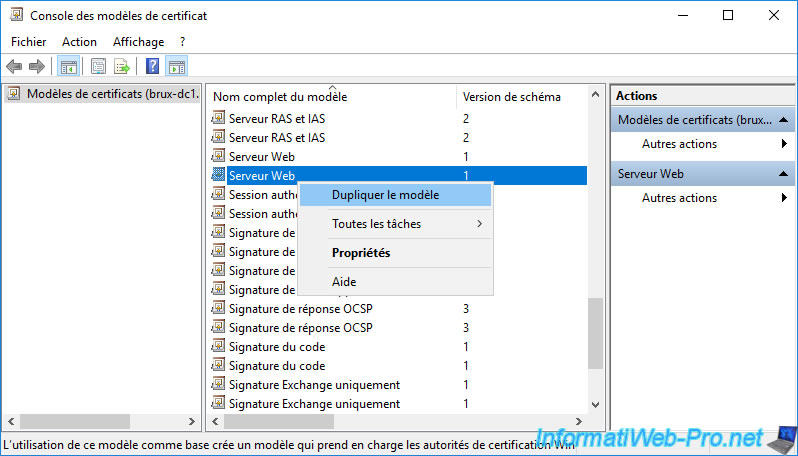

Dupliquez le modèle de certificat "Serveur Web".

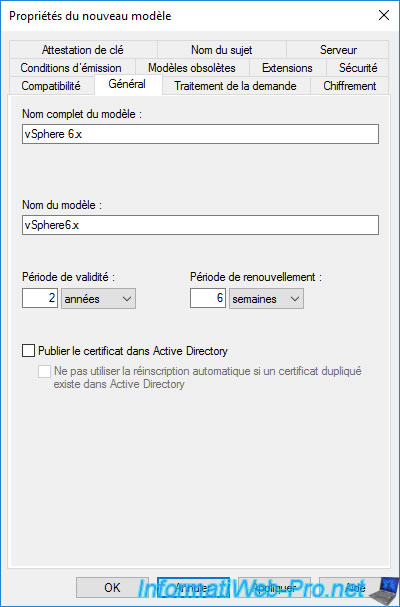

Créez le modèle de certificat "vSphere 6.x" (basé sur le modèle de certificat "Serveur Web" existant par défaut) en vous référant à l'étape "3. Créer un modèle de certificats pour le certificat machine de VMware vCenter Server" de notre tutoriel concernant la sécurisation de l'accès à VMware vCenter Server Appliance (VCSA) en HTTPS.

Une fois le modèle de certificat "vSphere 6.x" créé, vous le verrez apparaitre dans la liste.

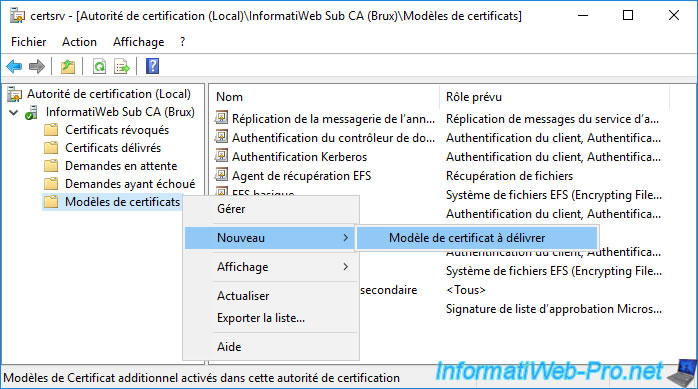

Comme d'habitude, pour pouvoir délivrer des certificats en utilisant votre nouveau modèle de certificat, vous devez ajouter ce nouveau modèle à la liste des modèles de certificats à délivrer.

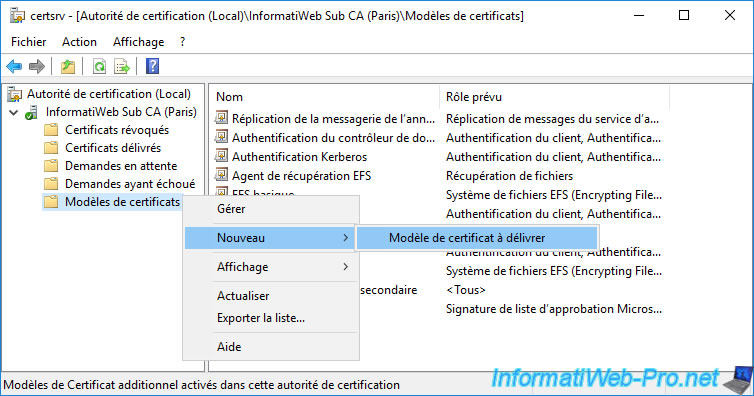

Pour cela, faites un clic droit "Nouveau -> Modèle de certificat à délivrer" sur "Modèles de certificats".

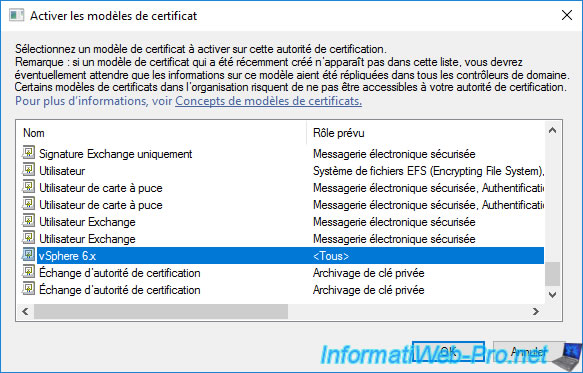

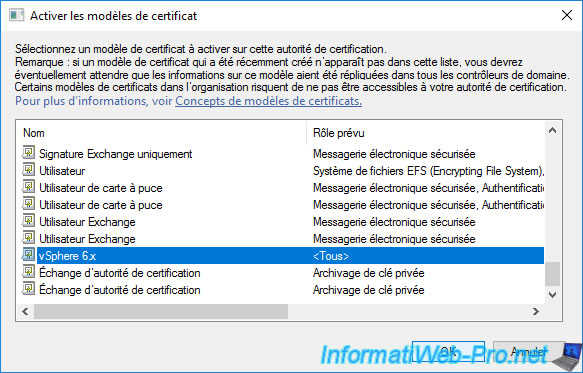

Sélectionnez le modèle "vSphere 6.x" et cliquez sur OK.

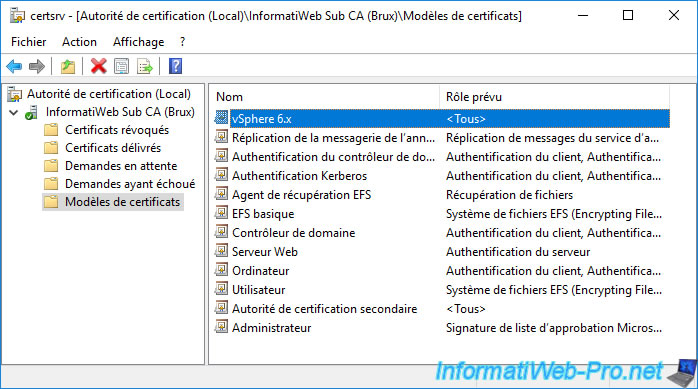

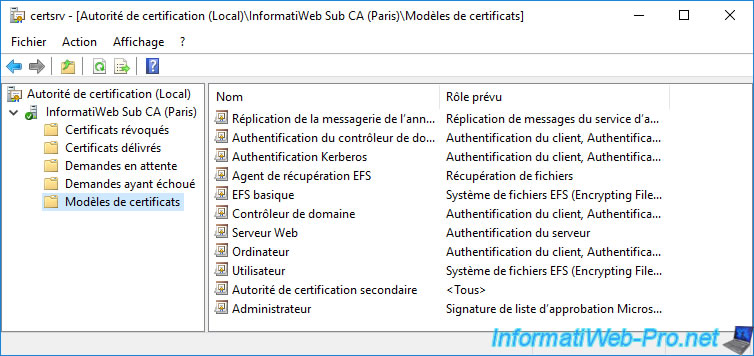

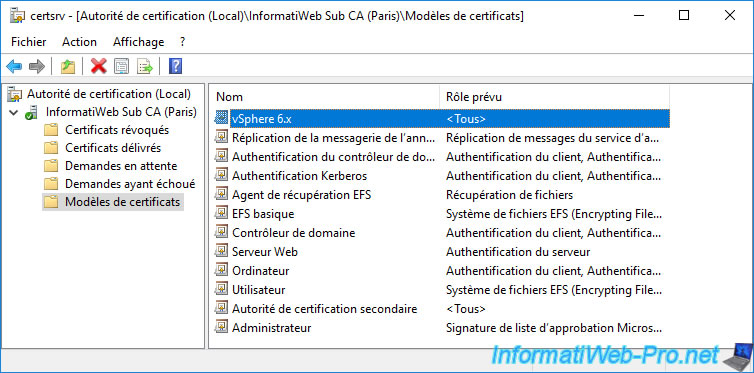

Le modèle de certificats "vSphere 6.x" apparait dans le dossier "Modèles de certificats".

Maintenant que le nouveau modèle vSphere 6.x est créé sur autorité de certification secondaire du siège de votre entreprise, allez sur l'autorité de certification de votre 2ème site physique (dans notre cas celui de Paris).

Ouvrez la console "Autorité de certification" sur cette CA distante et faites un clic droit "Gérer" sur "Modèles de certificats".

Comme vous pouvez le voir, malgré que nous soyons sur l'autorité de certification de Paris (dans notre cas), la console des modèles de certificat est connectée à notre contrôleur de domaine "brux-dc2".

En effet, nous ne possédons qu'un domaine Active Directory (répliqué d'un site physique à l'autre avec le même domaine SID) et les données sont donc partagées par les différents sites physiques.

Pour vous connecter sur un contrôleur de domaine local, faites un clic droit "Se connecter à un autre contrôleur de domaine inscriptible" sur "Modèles de certificats ([nom du DC])".

Choisissez un contrôleur de domaine se trouvant sur le même site physique que l'autorité de certification où vous vous trouvez.

Dans notre cas, étant donné que nous sommes sur notre autorité de certification "InformatiWeb Sub CA (Paris)", nous sélectionnons notre contrôleur de domaine "paris-dc1".

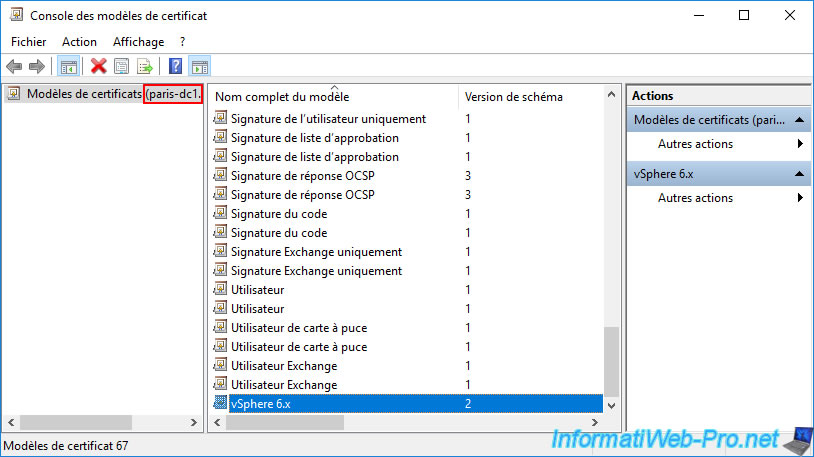

Maintenant, cette console des modèles de certificat est connectée à notre contrôleur de domaine "paris-dc1".

Néanmoins, vous remarquerez que le nouveau modèle de certificat "vSphere 6.x" que vous venez de créer depuis l'autre site physique (dans notre cas : à Bruxelles) n'apparaitra pas.

Plutôt que d'attendre qu'Active Directory réplique ce nouveau modèle de certificat vers votre site physique distant, nous vous recommandons de forcer la réplication des données depuis le contrôleur de domaine qui est déjà à jour.

Dans notre cas, nous avions créé ce modèle depuis l'autorité de certification se trouvant à Bruxelles et la console des modèles de certificat était connectée à notre contrôleur de domaine "brux-dc1".

Ce qui signifie que notre contrôleur de domaine "brux-dc1" possède ce nouveau modèle de certificat "vSphere 6.x".

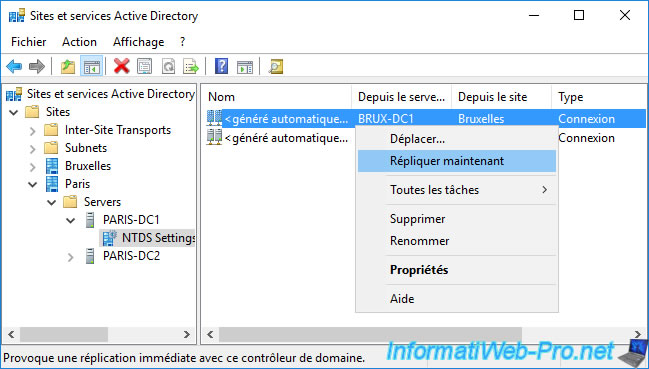

Pour répliquer ce modèle de certificat vers le site physique distant (à Paris dans notre cas), utilisez la console "Sites et services Active Directory" sur un de vos contrôleurs de domaine et sélectionnez le noeud "NTDS Settings" situé dans le noeud "[nom du DC distant à mettre à jour]".

Dans notre cas, nous allons mettre à jour notre contrôleur de domaine "paris-dc1" depuis notre contrôleur de domaine "brux-dc1".

Patientez un peu (jusqu'à 1 minute, si besoin), puis actualisez la liste des modèles de certificats disponible sur votre autorité de certification distante.

Comme vous pouvez le voir, dans notre cas, sur notre autorité de certification de Paris, en connectant cette console à notre contrôleur de domaine "paris-dc1", nous pouvons voir que le modèle de certificat "vSphere 6.x" a apparu.

Pour utiliser ce nouveau modèle de certificat depuis votre site distant (Paris dans notre cas), il vous suffit de l'ajouter à la liste des modèles de certificat que votre autorité de certification distante (InformatiWeb Sub CA (Paris) dans notre cas) peut délivrer.

Pour cela, faites un clic droit "Nouveau -> Modèle de certificat à délivrer" sur le dossier "Modèles de certificats".

Sélectionnez le modèle de certificat "vSphere 6.x" et cliquez sur OK.

Le nouveau modèle de certificat "vSphere 6.x" à délivrer apparait.

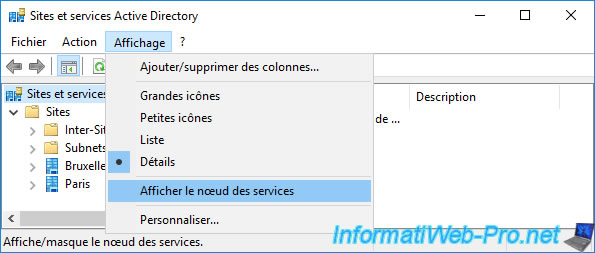

Sur un de vos contrôleurs de domaine, ouvrez la console "Sites et services Active Directory" et cliquez sur : Affichage -> Afficher le noeud des services.

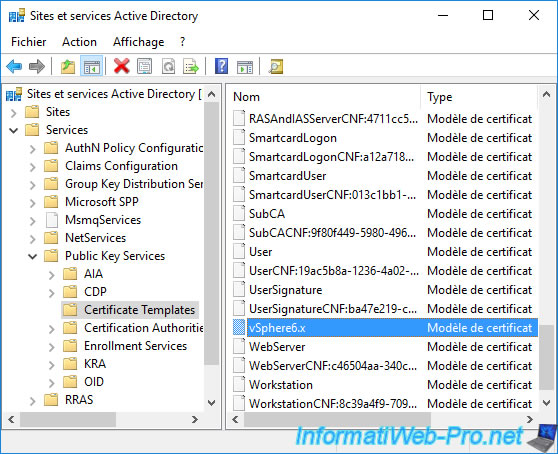

Ensuite, allez dans le dossier "Services -> Public Key Services -> Certificates Templates" et vous verrez que votre nouveau modèle de certificat "vSphere 6.x" s'y trouve.

Ce qui vous montre que les modèles de certificats sont stockés dans Active Directory et qu'ils sont donc accessibles depuis toutes les autorités de certification de votre domaine Active Directory.

Néanmoins, chaque autorité de certification peut délivrer des modèles de certificats différents ou les mêmes si vous le souhaitez.

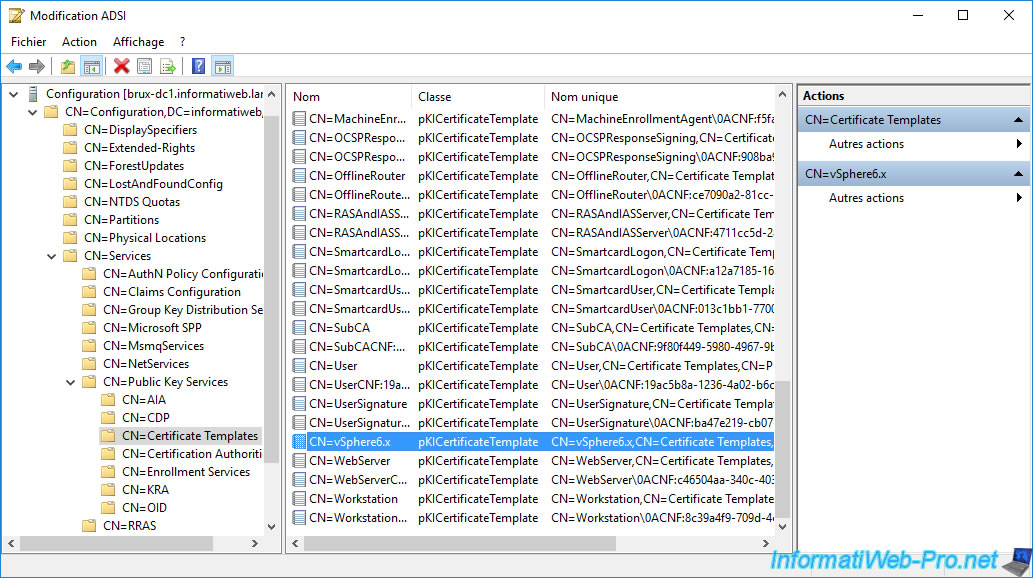

Vous pouvez également voir ce même modèle de certificat dans votre Active Directory en explorant sa partition "Configuration" grâce à la console "Modification ADSI".

Dans ce cas, allez dans "CN=Configuration,... -> CN=Services -> CN=Public Key Services -> CN=Certificate Templates" et vous trouverez des objets de type "pKICertificateTemplate", dont votre modèle de certificat "CN=vSphere6.x".

Partager ce tutoriel

A voir également

-

VMware 6/3/2024

VMware vSphere 6.7 - Activer le protocole SSH sous VCSA

-

VMware 11/4/2024

VMware vSphere 6.7 - Activer le thème sombre du vSphere Client

-

VMware 5/7/2024

VMware vSphere 6.7 - Ajouter des ressources (vCPU/RAM) à chaud aux VMs

-

VMware 31/7/2024

VMware vSphere 6.7 - Ajouter une source d'identité Active Directory

Vous devez être connecté pour pouvoir poster un commentaire