Sécuriser l'accès à VMware vCenter Server (VCSA) en HTTPS sous VMware vSphere 6.7

- VMware

- 25 octobre 2024 à 13:03

-

- 5/7

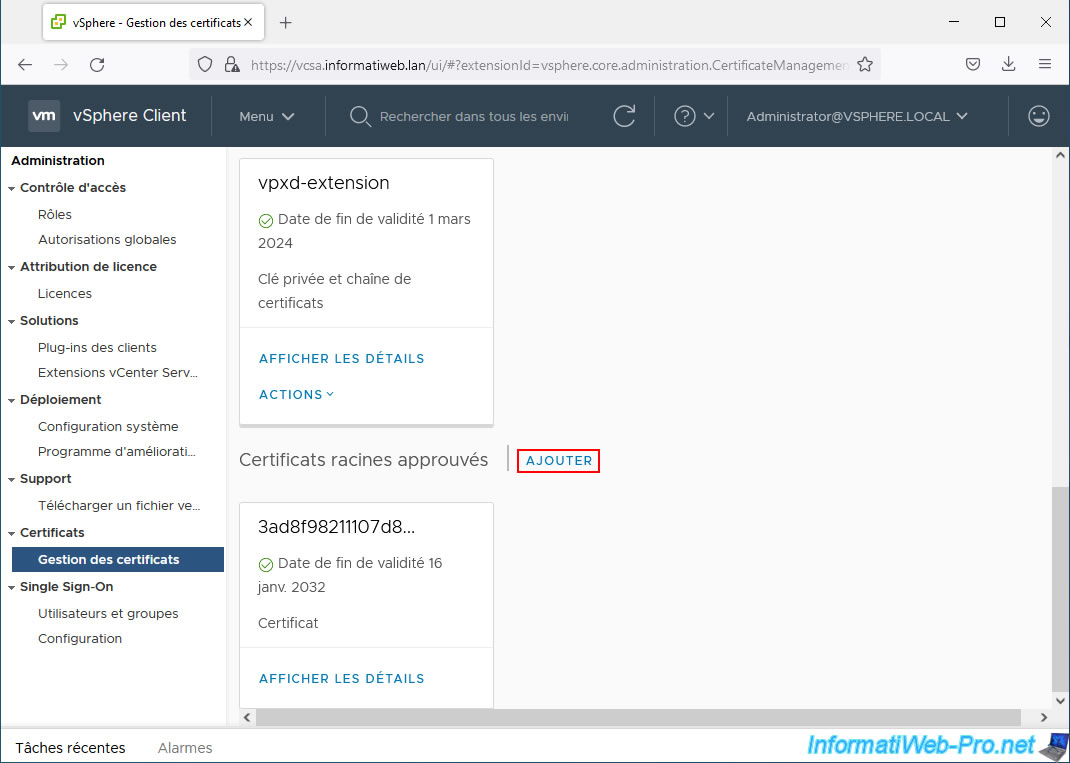

10. Ajouter le certificat de votre autorité de certification dans les certificats racines approuvés de votre serveur vCenter Server (VCSA)

Pour que votre serveur VMware vCenter Server puisse continuer à fonctionner correctement avec votre nouveau certificat SSL, il faut que le certificat de votre autorité de certification (de laquelle émane le nouveau certificat "__MACHINE_CERT") se trouve dans ses certificats racines approuvés.

Pour cela, à côté du titre "Certificats racines approuvés", cliquez sur : Ajouter.

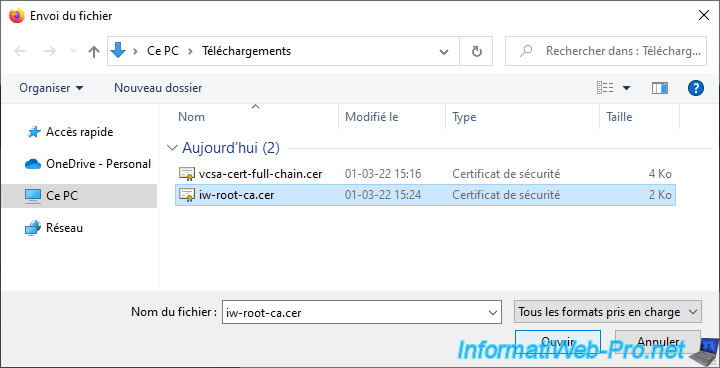

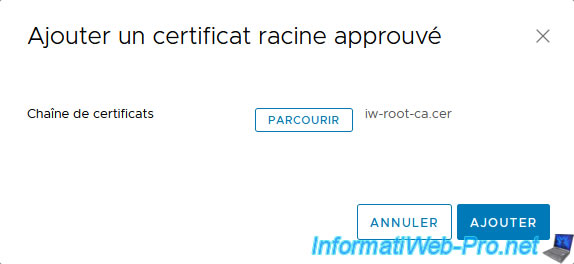

Dans la fenêtre "Ajouter un certificat racine approuvé", cliquez sur le bouton "Parcourir".

Important : dans notre cas, notre certificat "__MACHINE_CERT" émane d'une autorité de certification racine.

Il n'y a donc qu'un certificat. Néanmoins, s'il émane d'une autorité de certification secondaire (ou subordonnée), vous devrez sélectionner un fichier contenant toute la chaine de confiance jusqu'à l'autorité de certification racine correspondante.

Dans notre cas, nous sélectionnons le certificat de notre autorité de certification "iw-root-ca.cer" exporté précédemment.

Une fois le certificat sélectionné, cliquez sur Ajouter.

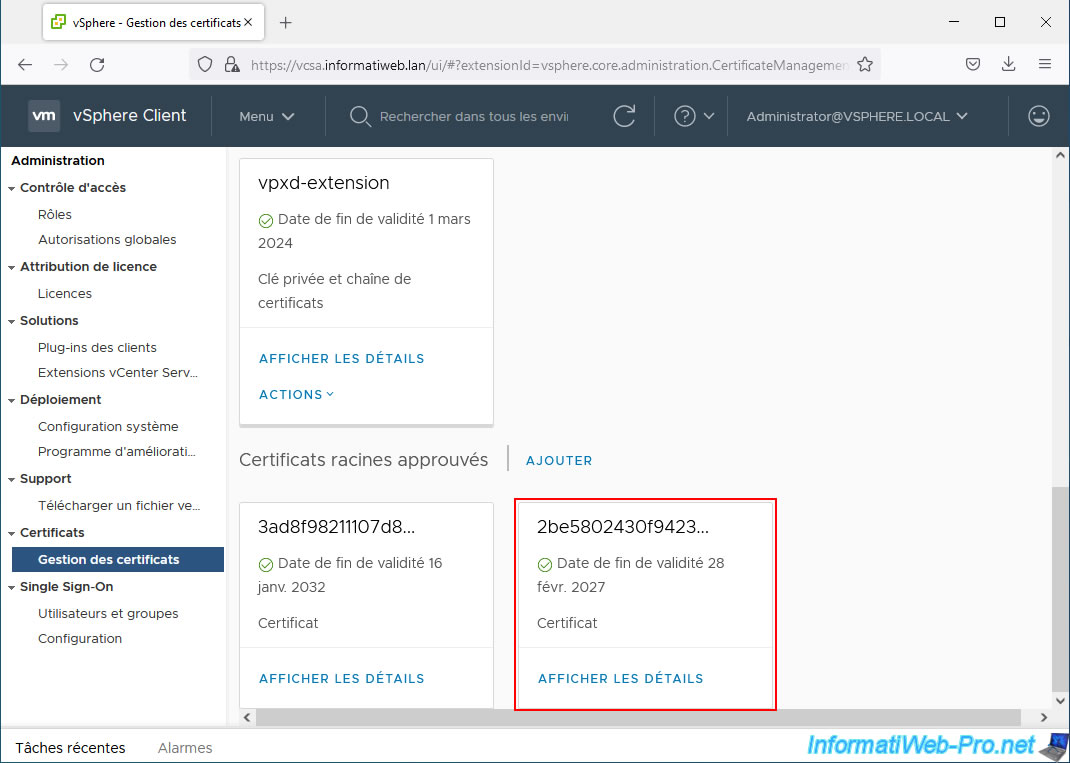

Le certificat racine ajouté apparait dans la section "Certificats racines approuvés" de votre serveur VMware vCenter Server (VCSA).

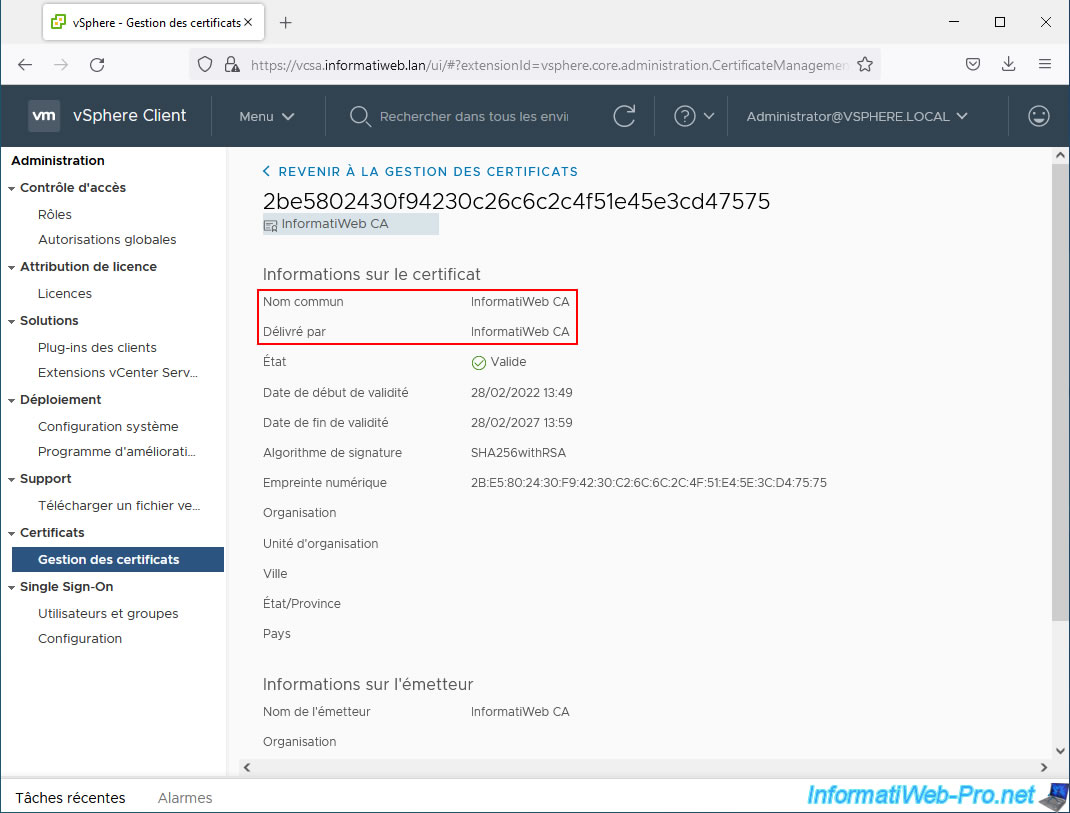

Si vous cliquez sur le lien "Afficher les détails" du certificat ajouté, vous verrez le nom de votre autorité de certification apparaitre pour les lignes "Nom commun" et "Délivré par".

11. Nouveau certificat SSL pas pris en compte

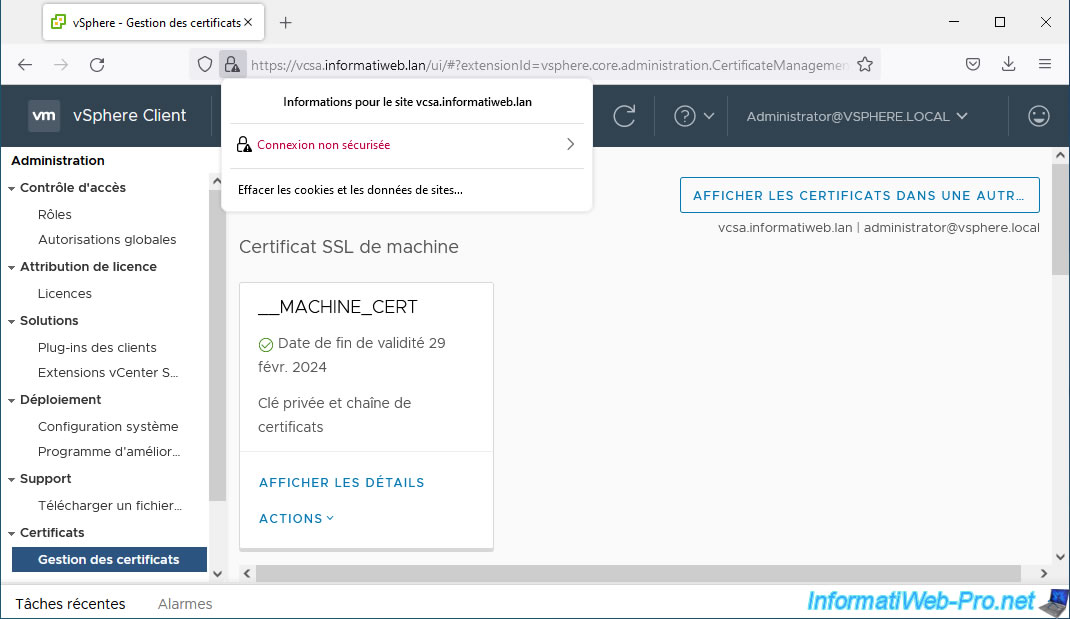

Si vous avez regardé l'icône se trouvant dans la barre d'adresse de votre navigateur web, vous avez dû vous rendre compte qu'il vous disait qu'il y avait toujours un problème de sécurité avec votre serveur VMware vCenter Server (VCSA).

En effet, avec Mozilla Firefox (par exemple), vous verrez que le statut "Connexion non sécurisée" apparaitre.

Cliquez sur ce statut affiché en rouge.

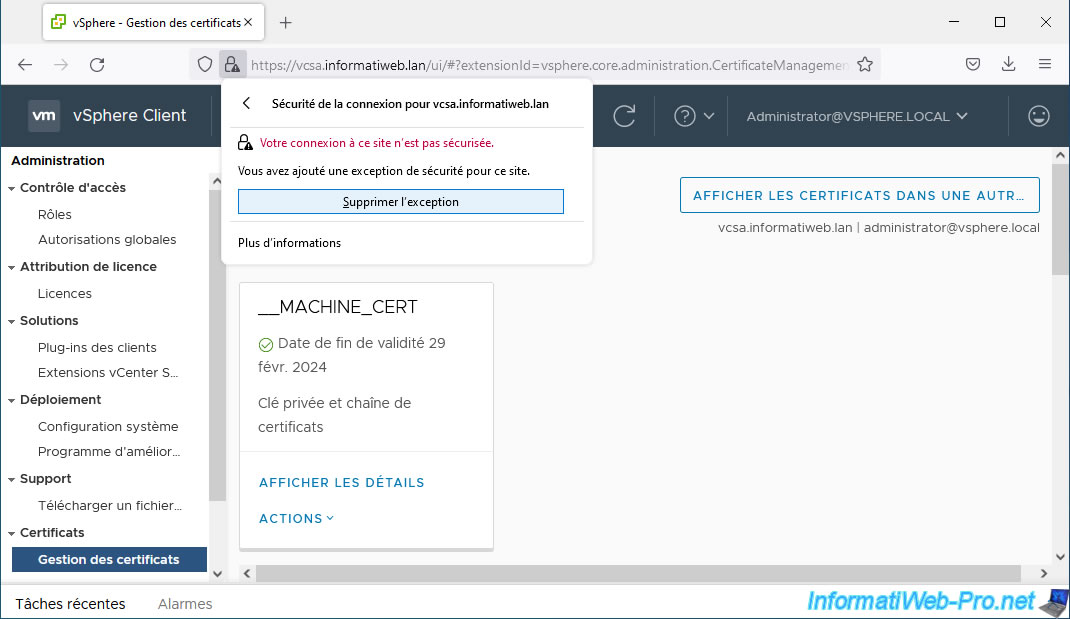

Ensuite, cliquez sur : Supprimer l'exception.

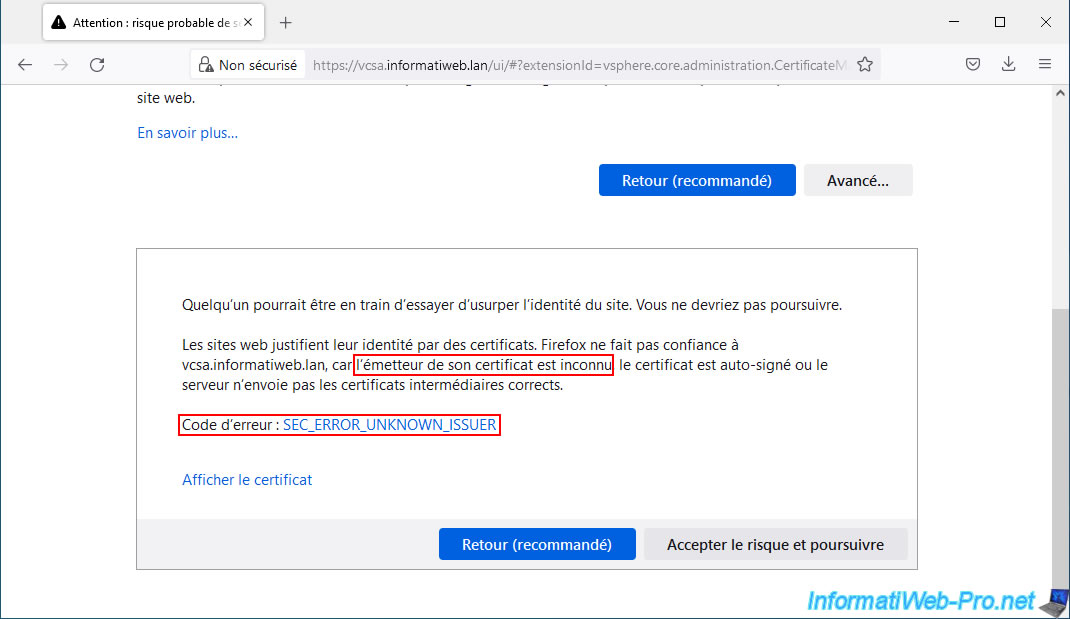

Comme vous pouvez le voir, votre navigateur web (Firefox dans ce cas-ci) vous indique que l'émetteur du certificat est inconnu et que le code d'erreur associé est : SEC_ERROR_UNKNOWN_ISSUER.

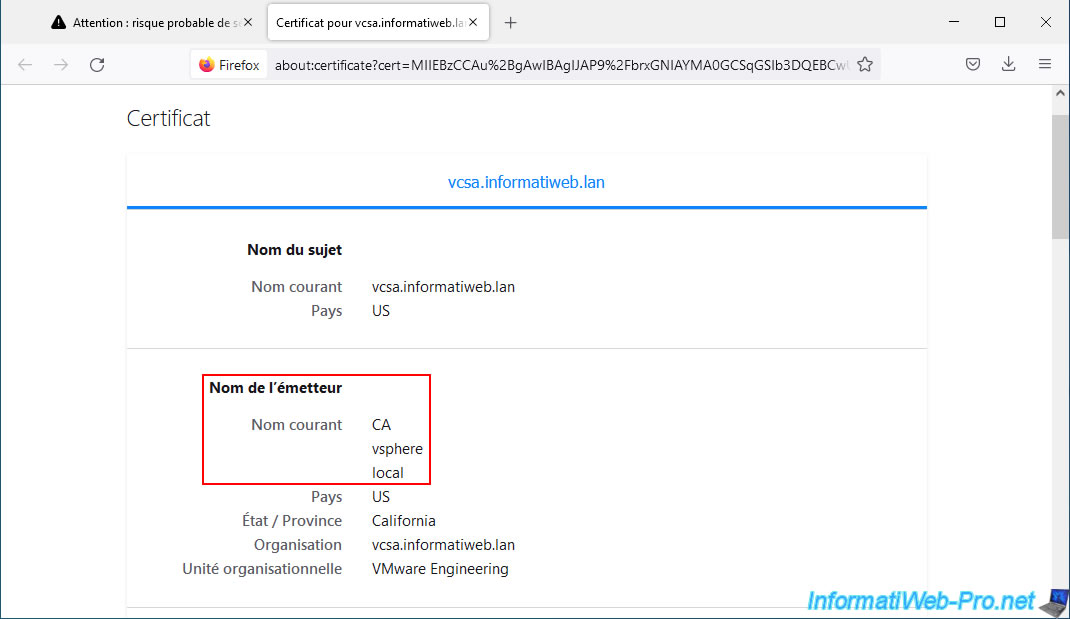

Cliquez sur le lien "Afficher le certificat" pour comprendre pourquoi.

Comme vous pouvez le voir, votre serveur VMware vCenter Server (VCSA) utilise toujours le précédent certificat qui avait été délivré par VMCA (d'où le nom courant de l'émetteur "CA vsphere local" qui est affiché ici).

12. Mettre à jour le certificat SSL utilisé par VMware vCenter Server (VCSA)

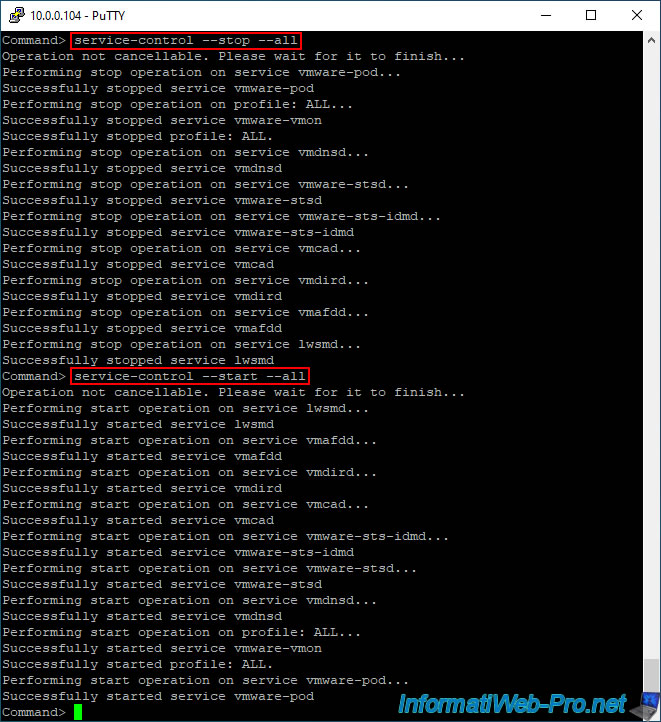

Pour que votre serveur VMware vCenter Server (VCSA) utilise votre nouveau certificat SSL signé par votre propre autorité de certification, il faut que vous redémarriez tous les services de votre serveur.

Notez que le redémarrage de tous ses services est plus rapide que le redémarrage complet de votre machine virtuelle VCSA.

Pour cela, connectez-vous en SSH à votre serveur VMware vCenter Server (VCSA) grâce à PuTTY (par exemple) et tapez les commandes :

Bash

service-control --stop --all service-control --start --all

Important : assurez-vous que vous êtes dans le shell de votre appliance VCSA (le préfixe affiché doit être "Command>") et non dans son shell BASH Linux (le préfixe affiché serait "root@vcsa ... #").

Note : le redémarrage de tous les services de votre serveur prendra quelques minutes.

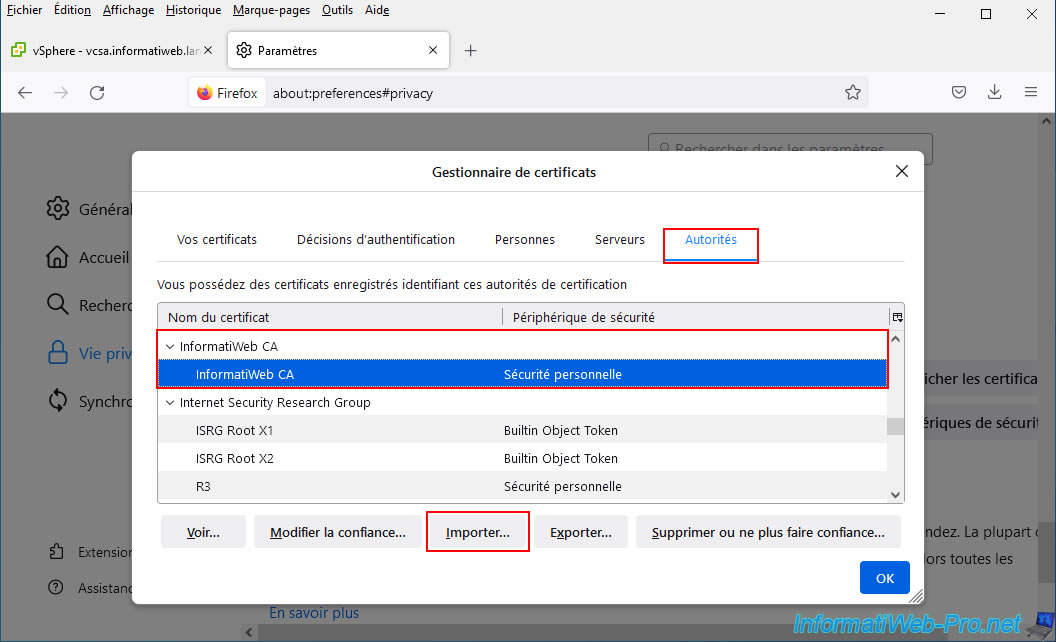

Si vous utilisez Mozilla Firefox comme navigateur web, assurez-vous d'avoir importé le certificat de votre autorité de certification dans son gestionnaire de certificats.

Pour cela, allez dans : Outils -> Paramètres -> Vie privée et sécurité -> section "Certificats" -> bouton "Afficher les certificats".

Ensuite, cliquez sur le bouton "Importer"

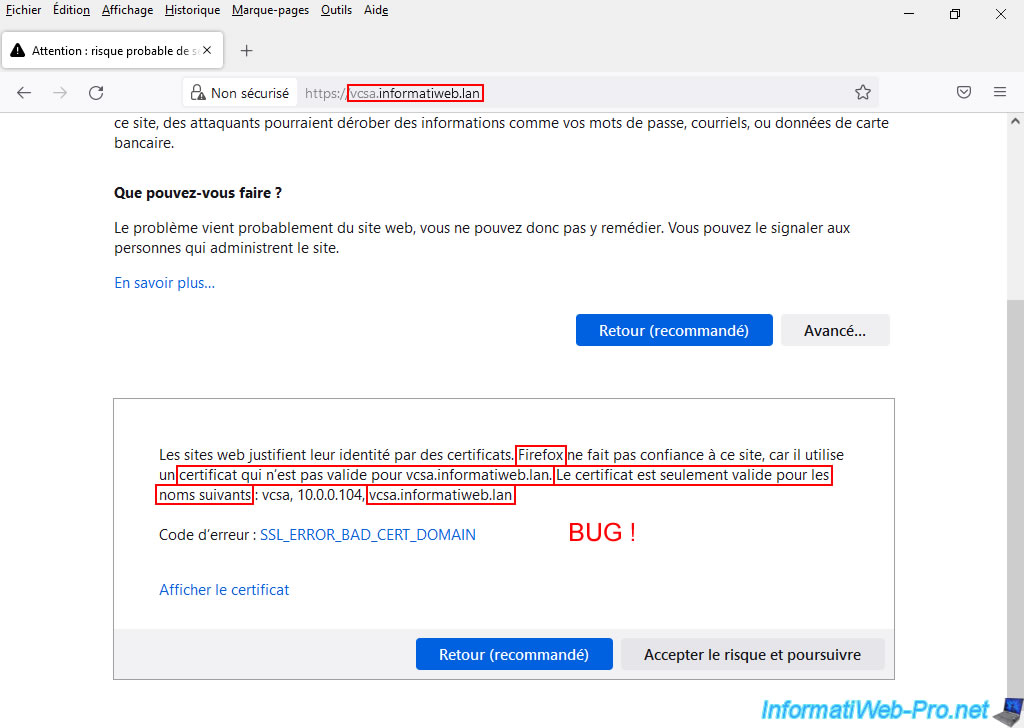

Dans un cas particulier, il arrive que Mozilla Firefox vous indique que votre certificat n'est pas valide pour le nom de domaine indiqué dans sa barre d'adresse, car il est valable uniquement pour ce même nom de domaine.

Ce qui est très bizarre comme erreur. Voici la preuve ci-dessous.

Plain Text

... Firefox ne fait pas confiance à ce site, car il utilise un certificat qui n'est pas valide pour vcsa.informatiweb.lan. Le certificat est seulement valide pour les noms suivants : vcsa, 10.0.0.104, vcsa.informatiweb.lan. Code d'erreur : SSL_ERROR_BAD_CERT_DOMAIN.

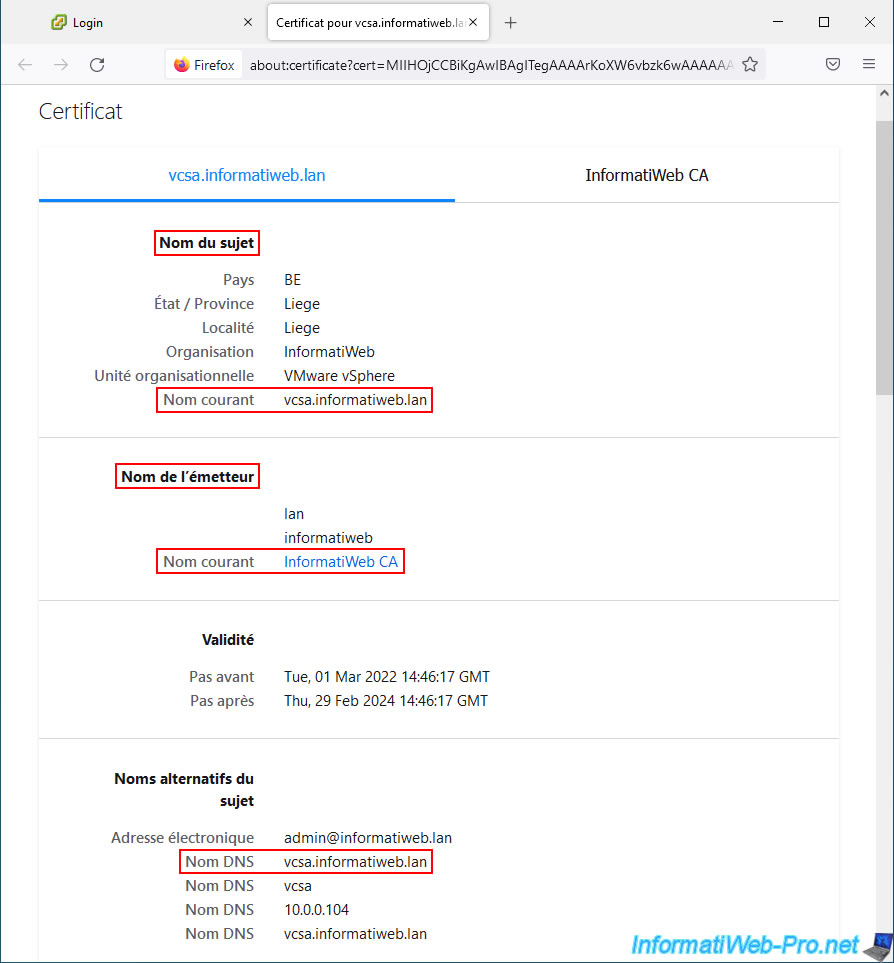

En réalité, pour contourner ce problème, il suffit de régénérer ce certificat en indiquant au moins le nom de domaine complet ("vcsa.informatiweb.lan" dans ce cas) en 1er pour la liste des noms de domaines DNS valides pour ce certificat.

Dans la demande de signature de certificat que vous pouvez générer depuis votre serveur VMware vCenter Server (VCSA), cela correspond au champ "Autre nom de l'objet (facultatif)".

Si vous avez suivi notre tutoriel correctement, vous ne devriez pas rencontrer ce problème. En effet, nous vous avions précisé d'indiquer le nom de domaine complet en 1er, puis d'indiquer le nom court et l'adresse IP (facultatif) après.

Pour contourner ce problème dans notre cas, nous avions donc indiqué "vcsa.informatiweb.lan, vcsa, 10.0.0.104" dans le champ "Autre nom de l'objet (facultatif)" du formulaire "Générer une CSR".

Dans notre cas, étant donné que le nom de domaine complet (vcsa.informatiweb.lan) de notre serveur VMware vCenter Server (VCSA) est indiqué en 1er dans la liste des noms DNS alternatifs pour lesquels ce certificat doit aussi être valide, ce problème ne se produit pas.

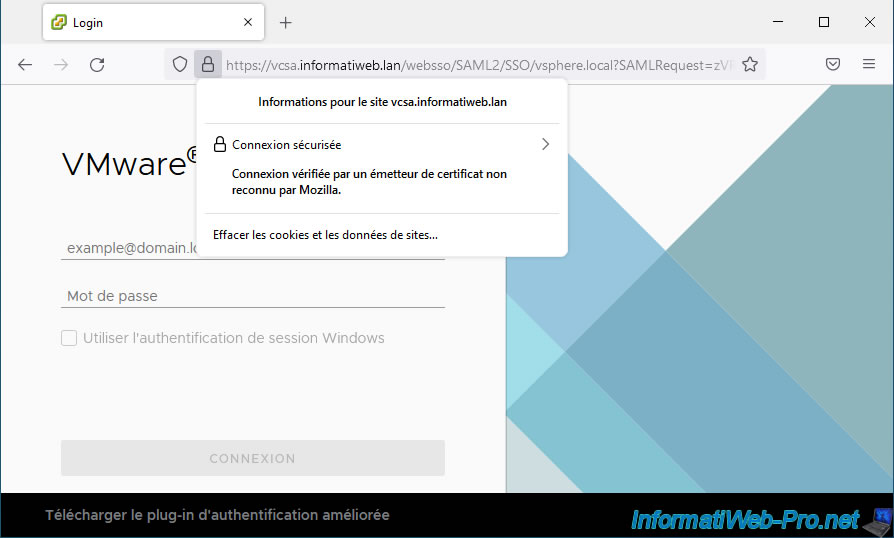

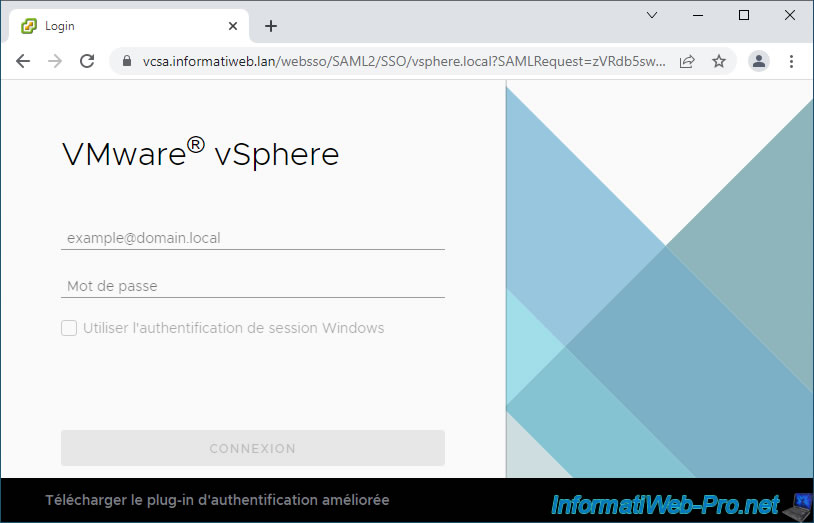

Si vous cliquez sur l'icône représentant un cadenas dans la barre d'adresse de Mozilla Firefox, vous verrez que ce navigateur web vous indique que la connexion est sécurisée.

Note : le message "Connexion vérifiée par un émetteur de certificat non reconnu" indique que ce certificat est valide dans votre cas, mais qu'il n'a pas été signé par une autorité de certification reconnue par défaut par Mozilla Firefox (dans le monde entier).

Ce qui se produit lorsque vous utilisez un certificat signé par votre propre autorité de certification dont vous avez importé le certificat racine dans le gestionnaire de certificats de Mozilla Firefox.

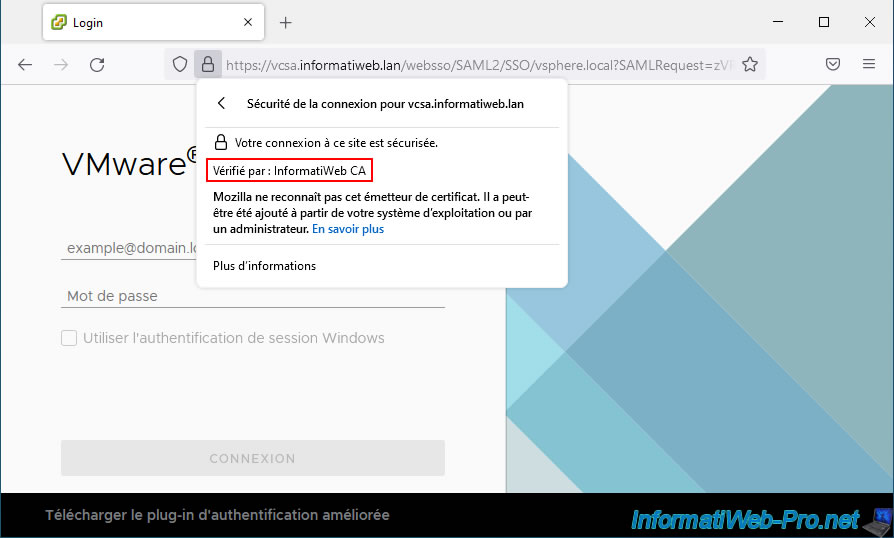

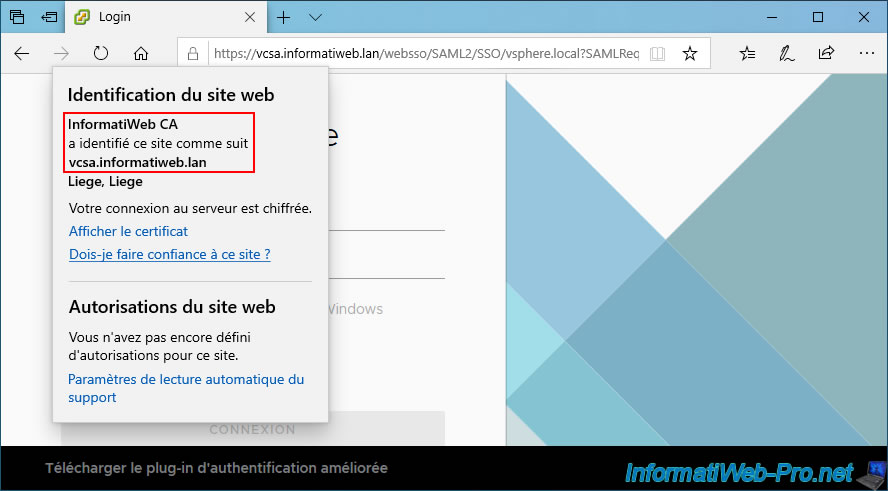

Si vous cliquez sur le statut "Connexion sécurisée" affiché, vous verrez que le certificat SSL utilisé par ce site a été vérifié par votre autorité de certification.

Encore une fois, Mozilla vous indique qu'il ne reconnait pas l'émetteur de certificat étant donné qu'il s'agit de la vôtre et non d'une autorité de certification réelle reconnue sur Internet.

Plain Text

Mozilla ne reconnait pas cet émetteur de certificat. Il a peut-être été ajouté à partir de votre système d'exploitation ou par un administrateur.

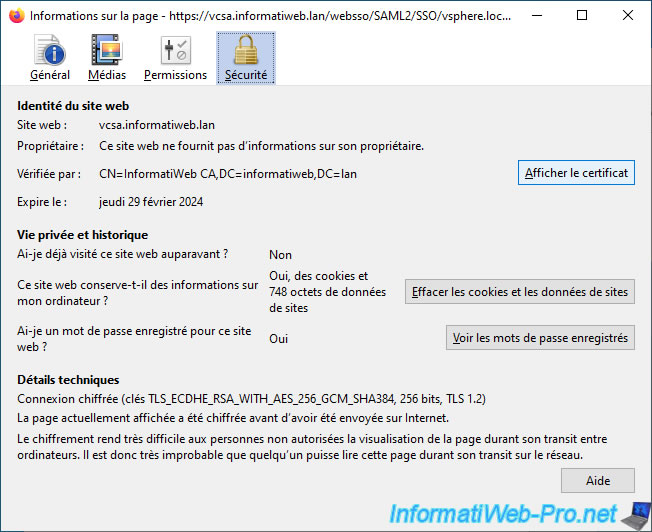

Si vous cliquez sur "Plus d'informations", une fenêtre "Informations sur la page - https://..." s'affichera avec un bouton "Afficher le certificat".

Cliquez sur ce bouton.

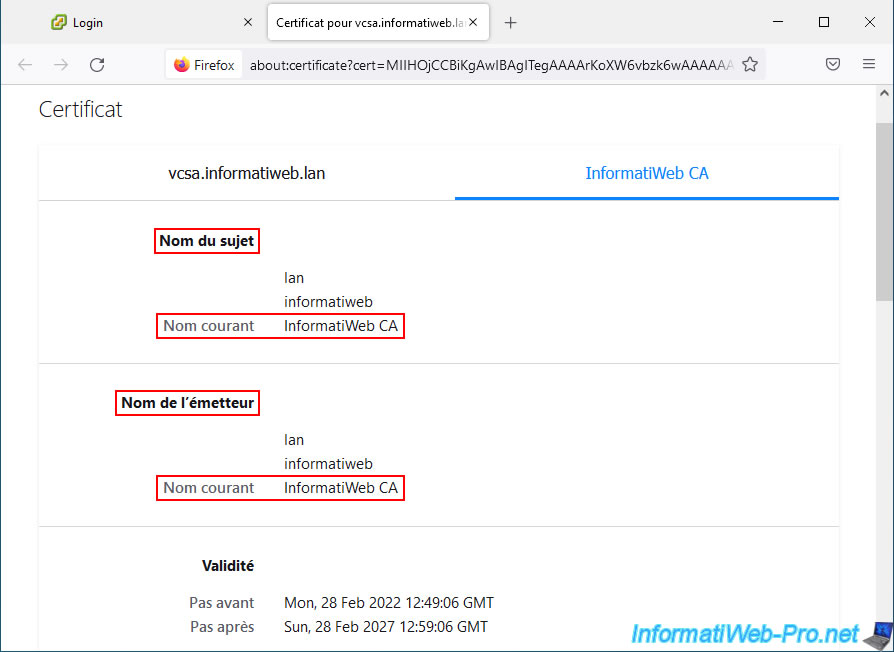

Comme vous pouvez le voir, le certificat SSL utilisé est maintenant celui émis (délivré) par votre propre autorité de certification.

Si vous cliquez sur le 2ème onglet, vous pourrez obtenir des informations concernant l'émetteur (l'autorité de certification) ayant émis ce certificat.

Sous Google Chrome, cela fonctionnera sans problème (si le certificat de votre autorité de certification se trouve dans le magasin de certificats "Autorité de certification racines de confiance" de votre ordinateur sous Windows ou serveur sous Windows Server).

Sous Microsoft Edge, le principe sera le même qu'avec Google Chrome.

Partager ce tutoriel

A voir également

-

VMware 6/3/2024

VMware vSphere 6.7 - Activer le protocole SSH sous VCSA

-

VMware 11/4/2024

VMware vSphere 6.7 - Activer le thème sombre du vSphere Client

-

VMware 5/7/2024

VMware vSphere 6.7 - Ajouter des ressources (vCPU/RAM) à chaud aux VMs

-

VMware 31/7/2024

VMware vSphere 6.7 - Ajouter une source d'identité Active Directory

Pas de commentaire