- Pare-feu

- pfSense

- 11 juin 2025 à 09:59

-

- 1/2

Comme vous le savez déjà, pfSense est un pare-feu (à l'origine) avec de nombreuses autres fonctionnalités intéressantes qui lui permet d'être un véritable UTM.

Dans ce tutoriel, vous verrez comment créer une zone DMZ et gérer les règles de ce pare-feu pfSense.

- Créer une zone DMZ

- Configurer l'interface DMZ

- Activer le serveur DHCP pour la zone DMZ

- Installer un serveur web dans la zone DMZ

- Test de l'accès à la zone DMZ

- Créer une règle dans le pare-feu pour autoriser le ping vers le réseau LAN

1. Créer une zone DMZ

Sans rentrer dans les détails, une zone DMZ est une zone séparée du réseau local où vous placerez vos serveurs.

Ainsi, les PCs clients connectés au réseau LAN pourront accéder à vos serveurs pour accéder à un intranet (un site web local) ou à des serveurs de fichiers locaux (via le protocole FTP ou autre).

Par contre, les serveurs de la zone DMZ ne pourront pas accéder aux PCs clients par mesure de sécurité.

Ainsi, les serveurs de la DMZ peuvent être rendus accessibles depuis Internet sans que les PCs du réseau LAN ne puissent être attaqués par des pirates via un serveur qui serait compromis dans la zone DMZ.

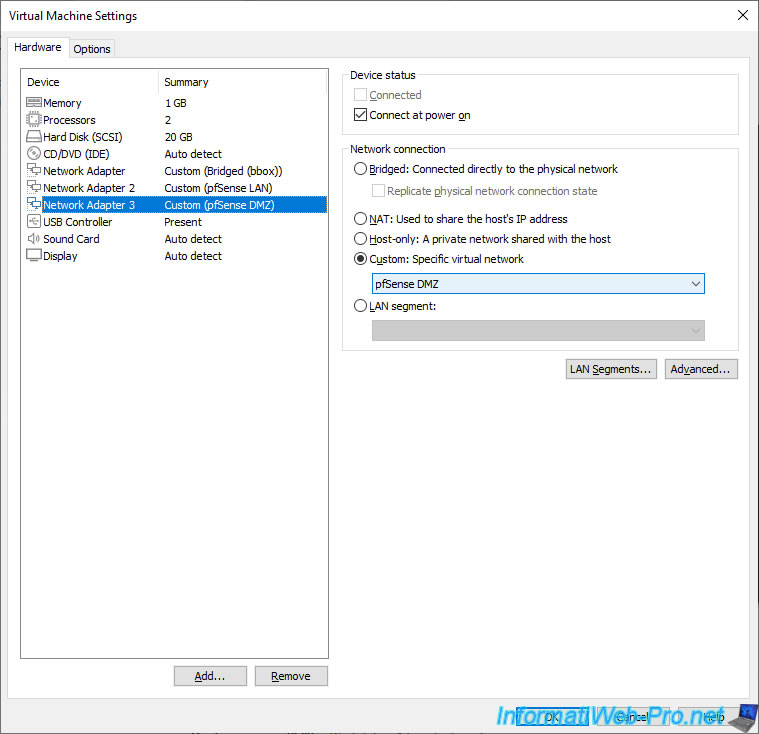

Bref, dans notre cas, nous réalisons nos tutoriels avec des machines virtuelles, donc nous ajoutons une nouvelle carte réseau à notre machine virtuelle "pfSense" et nous connectons celle-ci sur notre réseau virtuel "pfSense DMZ".

Pour savoir comment créer un nouveau réseau virtuel sous VMware Workstation Pro, référez-vous à l'étape "4.4. Créer un switch virtuel" de notre tutoriel "VMware Workstation 16 / 15 - Modes d'accès réseau".

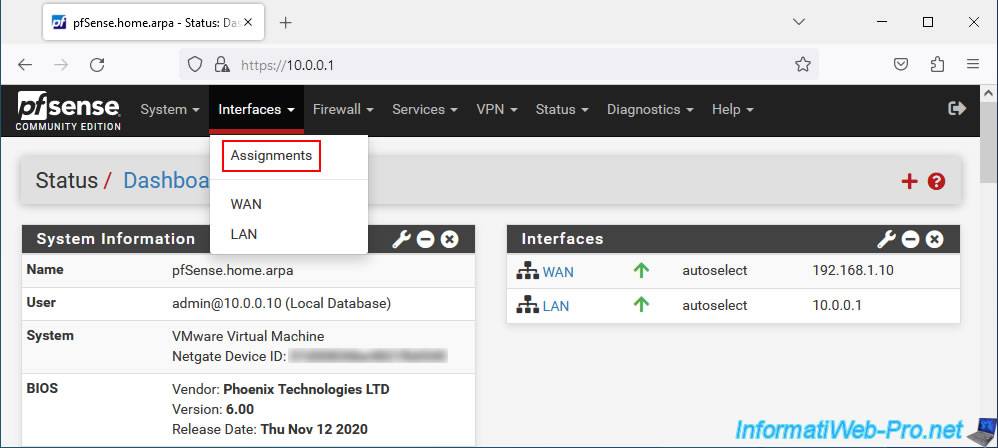

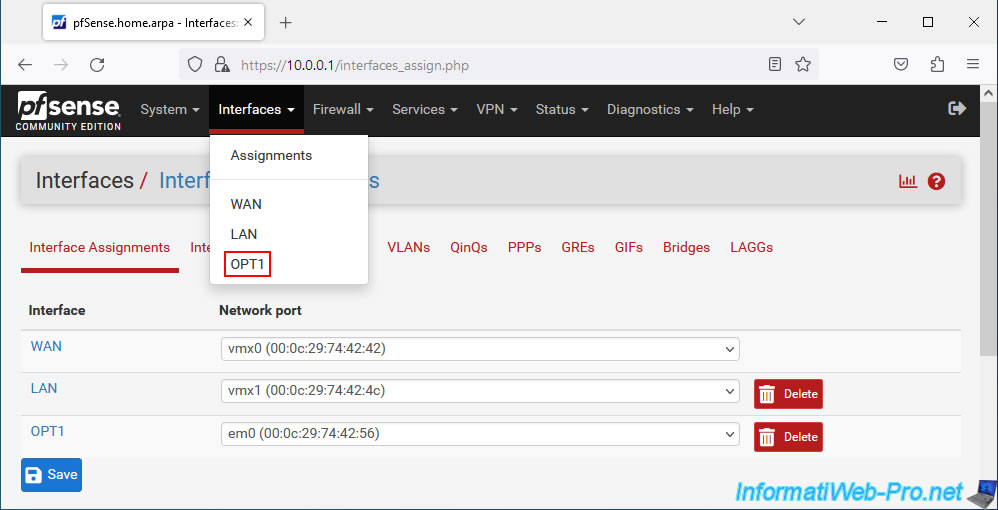

Démarrez votre machine pfSense, puis allez dans le menu : Interfaces -> Assignments.

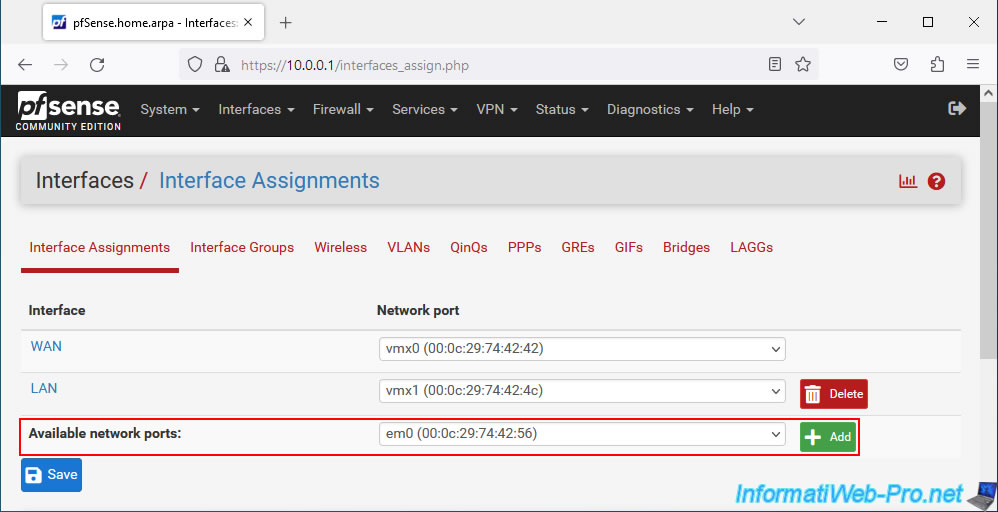

Dans l'onglet "Interface Assignments", vous verrez qu'un nouveau port réseau (network port) est disponible. Il s'agit de votre nouvelle carte réseau qui n'est pas encore assignée à une interface de pfSense.

Cliquez sur Add.

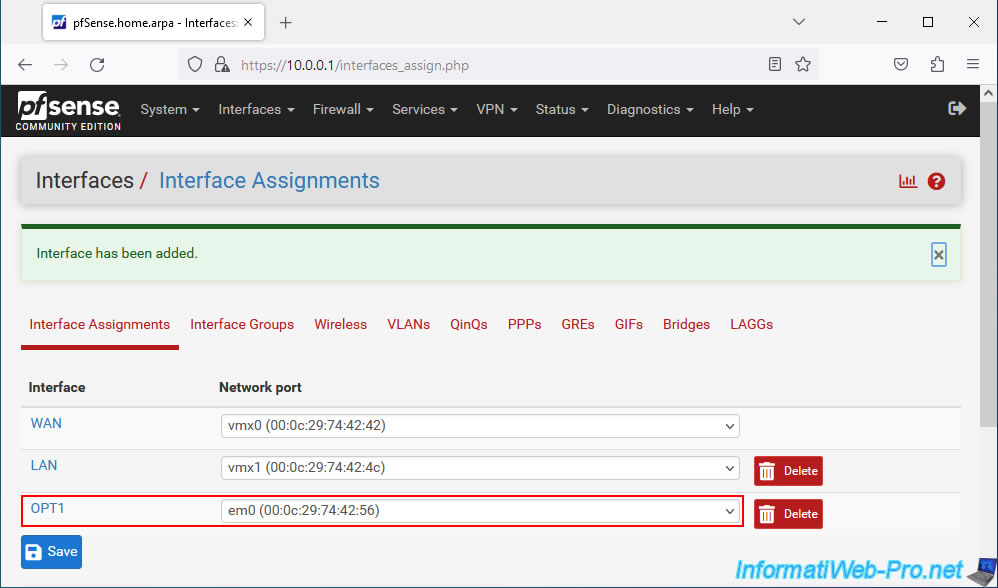

La carte réseau (port réseau) est assignée par défaut à une nouvelle interface "OPTx" (dans notre cas : OPT1).

Mais, vous pourrez changer son nom plus tard.

2. Configurer l'interface DMZ

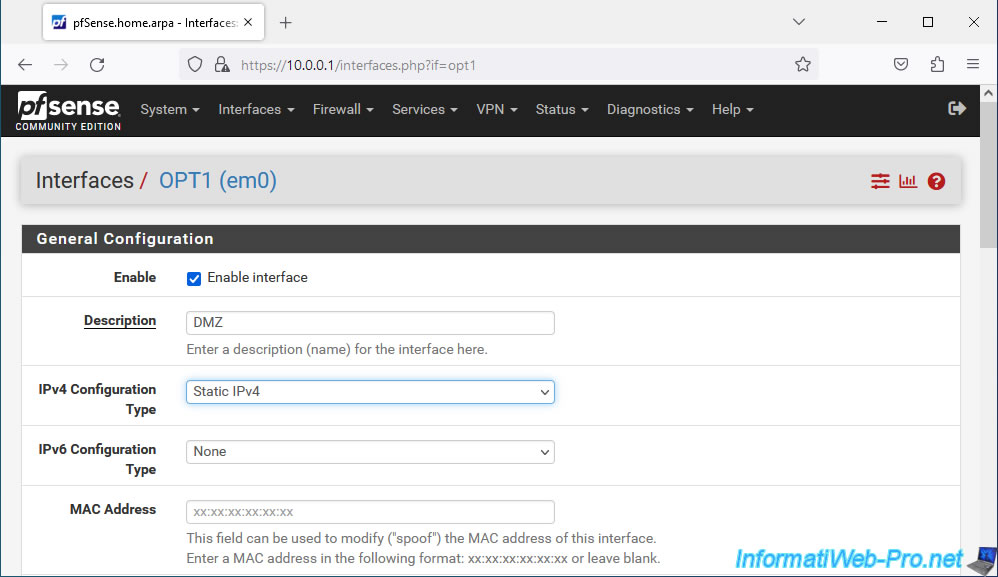

Pour configurer votre nouvelle interface DMZ, allez dans le menu "Interfaces -> OPT1" ou cliquez sur son nom "OPT1" dans la liste affichée.

Changez la description de cette interface "OPT1" en "DMZ" pour changer son nom sous pfSense.

Ensuite, choisissez "IPv4 Configuration Type : Static IPv4" pour définir une adresse IPv4 statique pour cette interface réseau sur ce réseau séparé.

Important : cette interface apparaitra sous le nom "DMZ", mais le nom système utilisé par pfSense et présent dans l'URL de pfSense restera "optX".

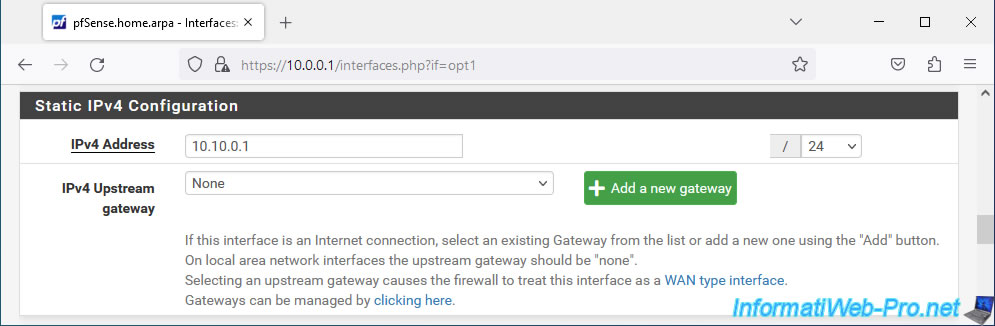

Dans la section "Static IPv4 Configuration" qui apparait, indiquez une adresse IPv4 statique pour cette interface et sélectionnez le masque de sous-réseau (au format CIDR) à utiliser.

Dans notre cas, nous attribuons l'adresse IPv4 "10.10.0.1" à cette interface DMZ et nous sélectionnons "24" pour le masque de sous-réseau (ce qui correspond au masque de sous-réseau "255.255.255.0").

Autrement dit, dans notre cas, la zone DMZ utilisera le réseau "10.10.0.x".

En bas de page, cliquez sur "Save".

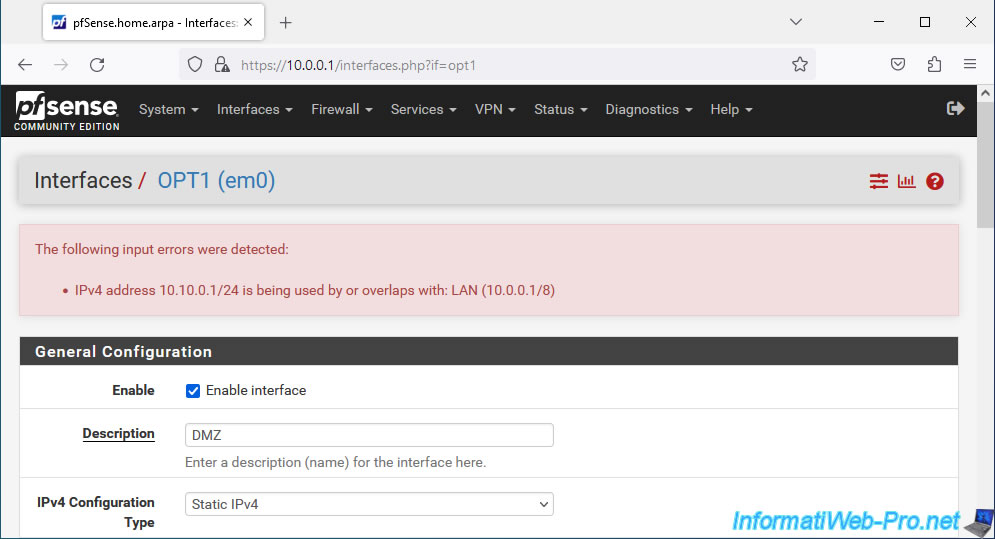

En fonction du masque des réseaux et des masques de sous-réseau utilisés sur les autres interfaces de pfSense, il est possible qu'une erreur se produise.

Plain Text

The following input errors were detected: IPv4 address 10.10.0.1/24 is being used by or overlaps with: LAN (10.0.0.1/8).

Ce qui indique simplement qu'il y a un conflit entre les différents sous-réseaux utilisés par pfSense.

Dans notre cas, le réseau "10.10.0.x" de notre zone DMZ rentre en conflit avec le réseau "10.x.x.x" utilisé sur le réseau LAN de pfSense.

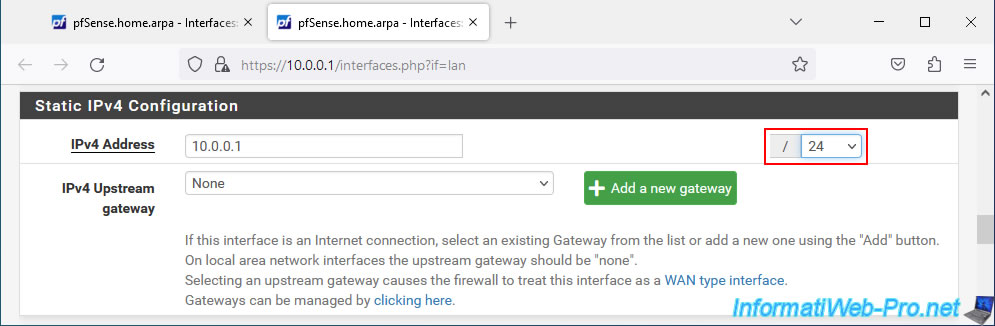

Pour régler le problème, ouvrez un nouvel onglet dans votre navigateur web et modifiez le sous-réseau de l'interface qui rentre en conflit avec votre zone DMZ.

Dans notre cas, nous allons dans "Interfaces -> LAN" et nous modifions le masque de sous-réseau "8" en "24".

Ainsi, notre réseau LAN utilisera le sous-réseau "10.0.0.x".

Ensuite, en bas de page, cliquez sur "Save".

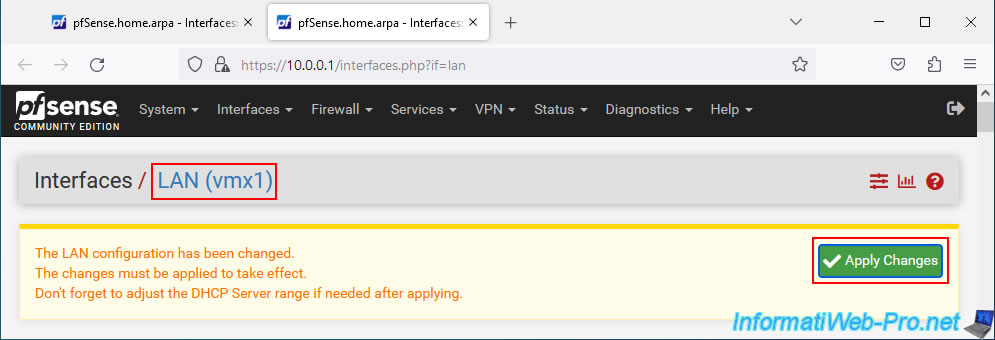

En haut de page, cliquez sur le bouton "Apply Changes" pour appliquer ce changement sur l'interface concernée.

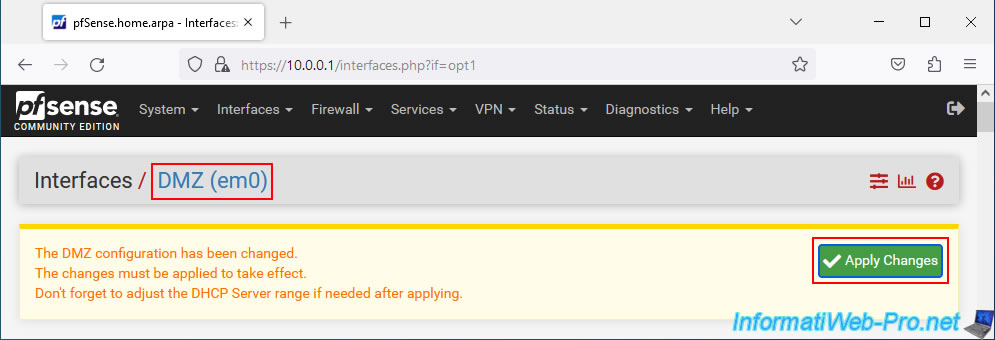

Maintenant, cliquez sur "Save" en bas de la page pour l'interface "DMZ", puis sur "Apply Changes" en haut de page.

Dans notre cas, pfSense utilise donc ces réseaux :

- LAN : 10.0.0.x.

- DMZ : 10.10.0.x.

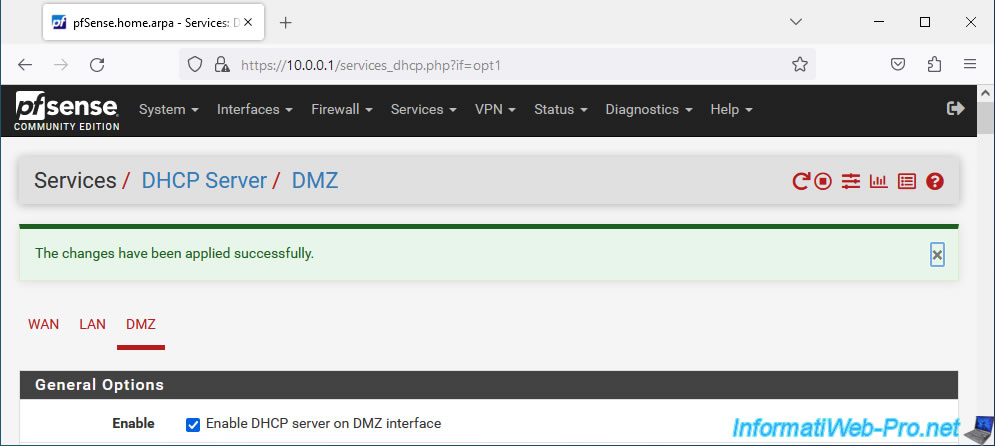

3. Activer le serveur DHCP pour la zone DMZ

Pour le moment, le serveur DHCP de pfSense ne distribue pas d'adresses IP pour les périphériques connectés à la zone DMZ.

Ce qui veut dire que vous devriez utiliser des adresses IP sur tous vos serveurs (ce qui préférable).

Néanmoins, si vous souhaitez distribuer automatiquement des adresses IP sur cette zone DMZ, vous devrez modifier la configuration du serveur DHCP de pfSense.

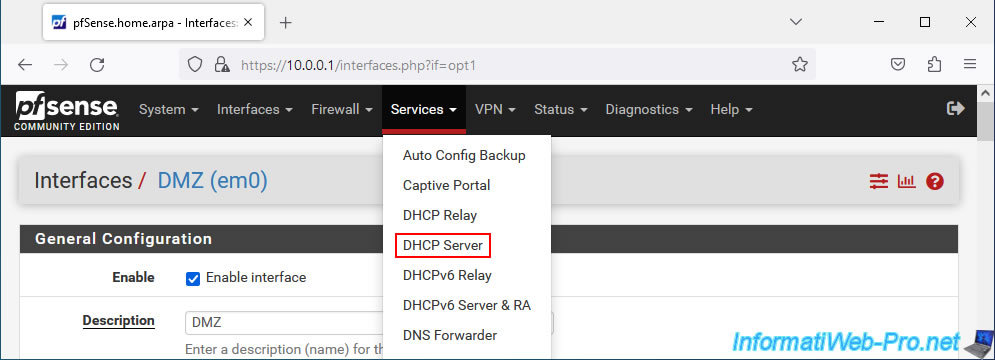

Pour cela, allez dans : Services -> DHCP Server.

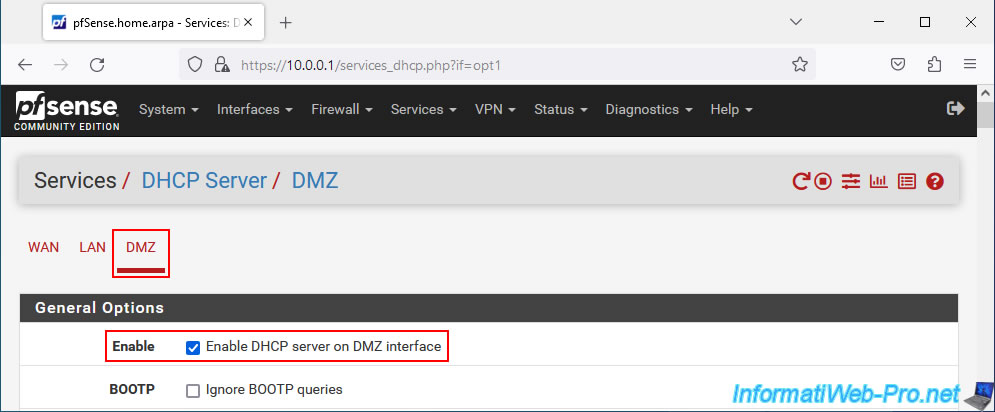

Allez dans l'onglet "DMZ" de la page "DHCP Server" qui s'affiche et cochez la case "Enable DHCP server on DMZ interface".

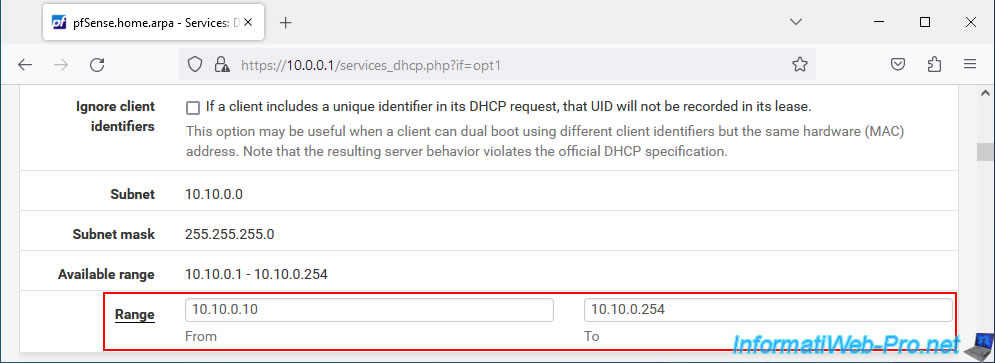

Définissez la plage d'adresses IP à distribuer pour cette zone DMZ en ne dépassant pas de la plage disponible (Available range) pour le sous-réseau utilisé sur cette interface DMZ.

N'oubliez pas aussi que l'adresse IP assignée à l'interface DMZ de pfSense ne doit pas se trouver dans la plage que vous indiquez ici. Sinon, vous aurez un conflit d'adresse IP un jour.

Ce qui empêchera l'interface DMZ de pfSense de fonctionner correctement.

Dans notre cas, nous avons défini la plage d'adresses IP : 10.10.0.10 à 10.10.0.254.

Note : l'adresse terminant par "255" est celle de broadcast et elle n'est d'ailleurs pas incluse dans la plage disponible pour votre sous-réseau.

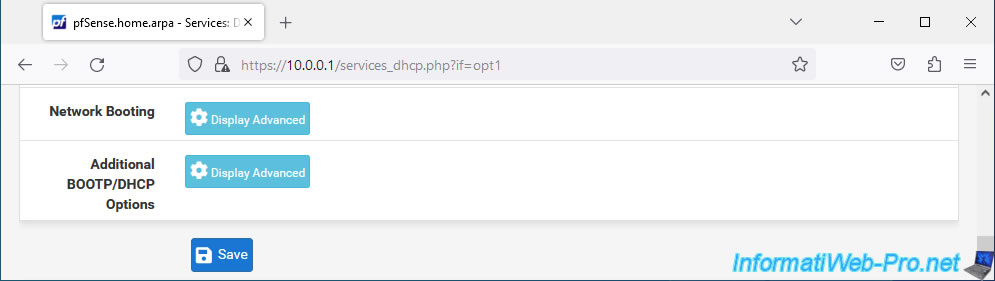

En bas de page, cliquez sur "Save" pour sauvegarder cette configuration.

Les modifications ont été enregistrées.

Partager ce tutoriel

A voir également

-

Pare-feu 5/9/2025

pfSense 2.6 - Créer un serveur VPN (accès à distance) via OpenVPN (mode L3)

-

Pare-feu 3/9/2025

pfSense 2.6 - Créer un tunnel VPN site à site (S2S) via IPsec

-

Pare-feu 19/9/2025

pfSense 2.6 - Créer un tunnel VPN site à site (S2S) via OpenVPN sécurisé avec SSL/TLS (mode L2)

-

Pare-feu 6/6/2025

pfSense 2.6 - DDNS (DNS dynamique)

Vous devez être connecté pour pouvoir poster un commentaire