- Pare-feu

- pfSense

- 04 juin 2025 à 15:09

-

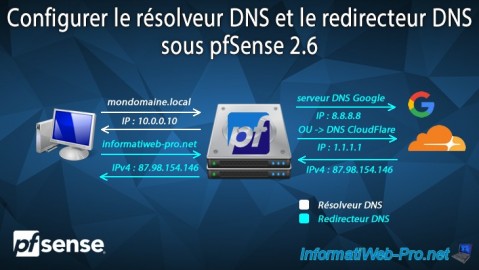

Sous pfSense, la résolution DNS est gérée grâce à 2 composants : le résolveur DNS (DNS Resolver) et le redirecteur DNS (DNS Forwarder).

1. Résolveur DNS (DNS Resolver)

Le résolveur DNS permet de résoudre les noms de domaines en adresses IP tout en mettant en cache les réponses.

Il supporte le DNS sur TLS, DNSSEC (zone DNS signée), ainsi que de nombreuses options.

Ainsi, les machines clientes pourront résoudre les noms de domaines en indiquant l'adresse IP de pfSense en tant que serveur DNS principal.

Ce qui est le cas par défaut lorsque vous utilisez le serveur DHCP de pfSense.

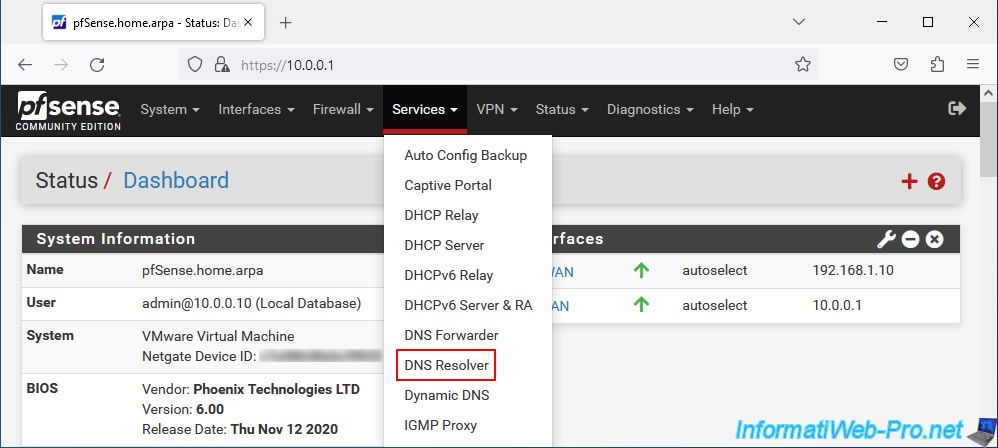

Pour configurer le résolveur DNS (DNS Resolver), allez dans : Services -> DNS Resolver.

Source : DNS Resolver | pfSense Documentation.

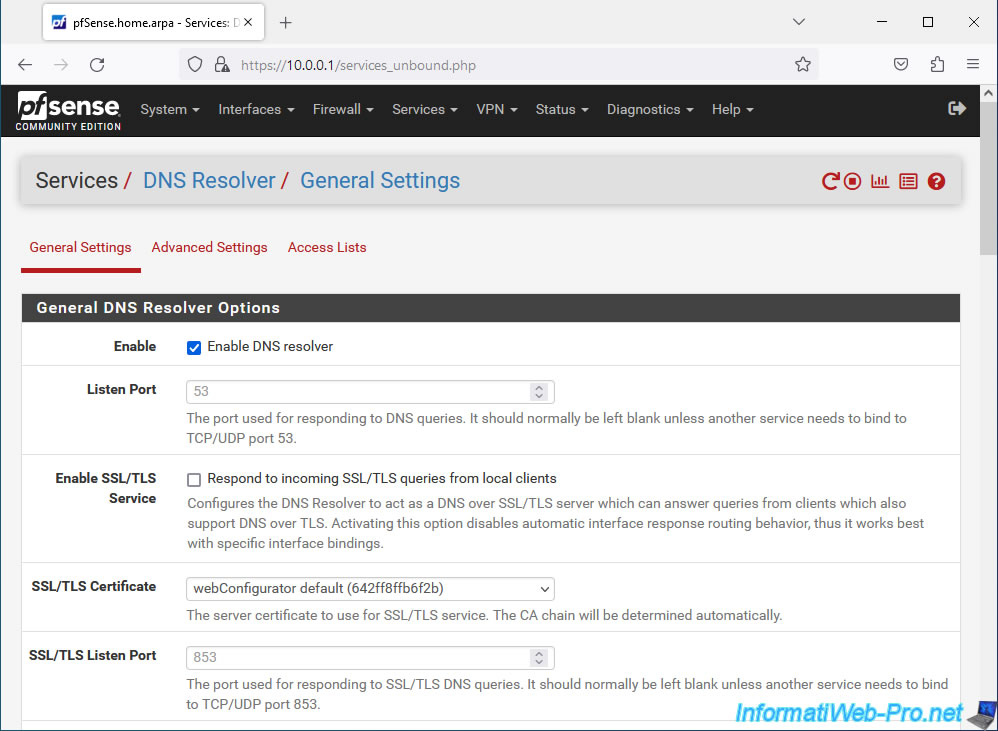

Pour le résolveur DNS (DNS Resolver), vous pourrez configurer les paramètres :

- Enable : par défaut, la case "Enable DNS resolver" est cochée. Le résolveur DNS est donc activé par défaut.

- Listen Port : le port sur lequel le serveur DNS doit écouter. Par défaut, le port 53.

- Enable SSL/TLS Service : permet au résolveur DNS d'agir comme un serveur DNS sur TLS qui peut donc répondre aux requêtes DNS sur TLS des machines clientes.

- SSL/TLS Certificate : le certificat serveur à utiliser lorsque le résolveur DNS agit comme un serveur DNS sur TLS (voir paramètre précédent).

- SSL/TLS Listen Port : port sur lequel le serveur DNS sur TLS devra écouter pour recevoir les requêtes DNS sur TLS des clients.

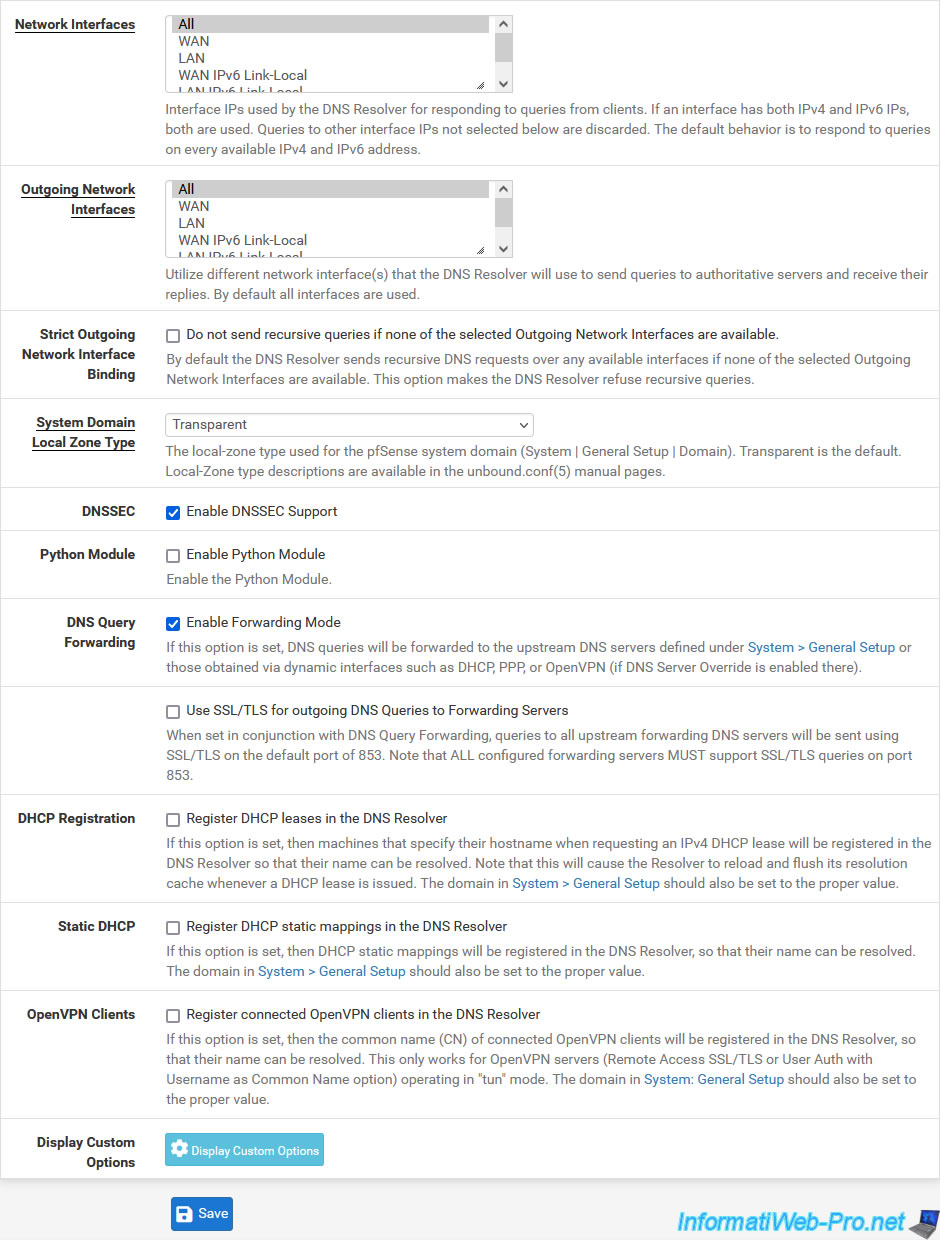

Par défaut : le port 853. - Network Interfaces : les interfaces pour lesquelles le résolveur DNS devra écouter pour recevoir les requêtes DNS des machines clientes.

Par défaut, le résolveur DNS écoutera sur toutes les interfaces, mais cela est surtout utile pour l'interface LAN et pour les interfaces connectées à d'autres réseaux locaux (si applicable). - Outgoing Network Interfaces : les interfaces que le résolveur DNS pourra utiliser pour envoyer des requêtes DNS aux serveurs DNS concernés par le nom de domaine à résoudre.

Par défaut, le résolveur DNS pourra utiliser toutes les interfaces, mais pour résoudre les noms de domaines existants sur Internet, c'est l'interface WAN qu'il utilisera. - Strict Outgoing Network Interface Binding : par défaut, le résolveur DNS enverra des requêtes DNS sur toutes les interfaces disponibles si les interfaces sélectionnées dans la liste ne sont pas disponibles.

Pour éviter ce comportement et forcer le résolveur DNS à refuser la requête DNS dans ce cas précis, cochez la case "Do not send recursive queries if none of the selected Outgoing Network Interfaces are available". - System Domain Local Zone Type : permet de choisir quel type de zone locale sera utilisé dans "unbound" (= le résolveur DNS).

S'il y a une correspondance dans les données locales (remplacement d'hôtes, hôtes DHCP, ...), une réponse normale sera toujours renvoyée au client.

Mais dans le cas où il n'y a pas de correspondance dans les données locales, le type sélectionné ici définira le comportement à adopter dans ce cas.- Deny : supprimer la requête DNS du client et ne pas y répondre.

- Refuse : répond au client avec un rcode REFUSED. Dans ce cas-ci, le client sait donc clairement que sa requête DNS a été refusée. Ce qui n'était pas le cas avec "Deny" où le client ne reçoit aucune réponse.

- Static : renvoyer une réponse NODATA ou NXDOMAIN au client.

- Transparent : comportement par défaut. Si la requête DNS concerne un nom existant localement, celui-ci sera résolu normalement. Mais, s'il y a une correspondance et que le type de donnée ne correspond pas, alors une réponse NOERROR ou NODATA sera envoyée au client.

- Type Transparent : similaire à "Transparent", mais le résolveur DNS utilisera aussi des requêtes où le nom existe, mais où le type ne correspond pas. Ce qui permet de transmettre la requête au lieu de renvoyer une réponse négative.

- Redirect : gérer la requête à partir de données locales pour contrôler les requêtes concernant tous les sous-domaines d'un domaine spécifique.

- Inform : répondre normalement au client, mais en enregistrant également la requête DNS du client dans les journaux (logs).

- Inform Deny : refuser la requête et enregistrer également la requête DNS du client dans les journaux (logs).

- No Default : désactiver le contenu par défaut de la zone DNS sans altérer les requêtes DNS.

- DNSSEC : permet d'activer le support du DNSSEC (signature des zones DNS) pour que les clients puissent faire confiance à l'origine et au contenu des réponses DNS. Pour cela, cochez la case "Enable DNSSEC Support".

Néanmoins, cela requiert l'utilisation des serveurs DNS racines ou de serveurs de transferts prenant également en charge DNSSEC. - Python Module : permet d'activer le module Python du résolveur DNS pour pouvoir agir sur les requêtes DNS ou leurs résultats.

Pour activer ce module Python, cochez la case "Enable Python Module". - DNS Query Forwarding : si la case "Enable Forwarding Mode" est cochée, le résolveur DNS redirigera les requêtes DNS à l'aide du redirecteur DNS (DNS Forwarder) de pfSense aux serveurs DNS configurés via le menu "System -> General Setup" ou ceux dont les adresses IP ont été reçues dynamiquement sur des interfaces via DHCP, PPP ou OpenVPN (si "DNS Server Override" y est activé).

- Use SSL/TLS for outgoing DNS Queries to Forwarding Servers : si cette case est cochée, les requêtes DNS envoyées via le redirecteur DNS seront envoyées sur le port 853 des serveurs DNS distants en utilisant SSL/TLS.

Cette option requiert que l'option "DNS Query Forwarding" soit activée et que les serveurs DNS distants supportent les requêtes DNS via SSL/TLS sur le port 853. - DHCP Registration : cochez la case "Register DHCP leases in the DNS Resolver" si vous souhaitez enregistrer le nom des clients DHCP dans le résolveur DNS.

Le nom de domaine racine qui sera utilisé étant celui défini dans "System -> General Setup". - Static DHCP : cochez la case "Register DHCP static mappings in the DNS Resolver" si vous souhaitez enregistrer le nom des clients DHCP possédant des mappages statiques dans le résolveur DNS.

A nouveau, le domaine racine qui sera utilisé sera celui défini dans "System -> General Setup". - OpenVPN Clients : idem, mais pour les clients VPN. Pour activer cette option, cochez la case "Register connected OpenVPN client in the DNS Resolver".

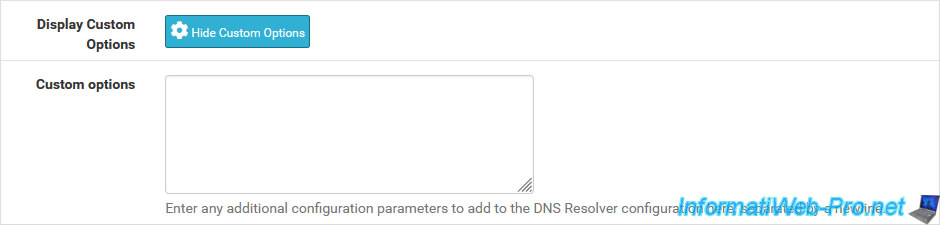

- Display Custom Options : permet d'ajouter des options supplémentaires pour "unbound" (sur lequel DNS Resolver est basé) qui ne sont pas disponibles dans le formulaire ci-dessous.

Si besoin, ajoutez "server:" au début de la 1ère ligne si "unbound" cesse de fonctionner à partir du moment où vous renseignez quelque chose ici.

Source : DNS Resolver Configuration | pfSense Documentation.

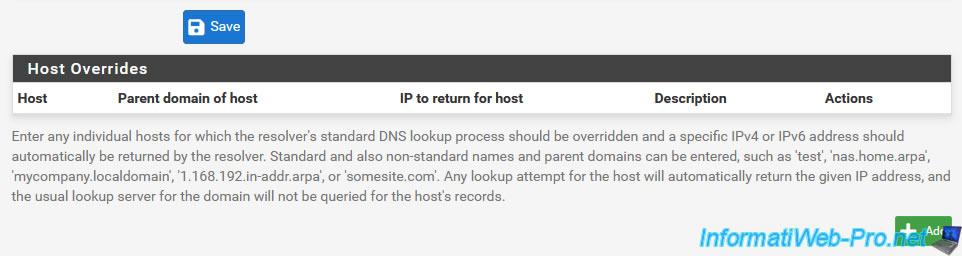

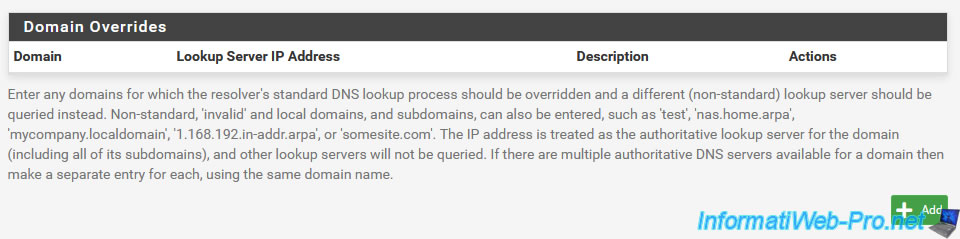

En bas de page, vous trouverez une section "Host Overrides" qui vous permettra de modifier la réponse DNS pour un nom de domaine (ou un sous-domaine) spécifique.

Ce qui peut être pratique pour bloquer l'accès à des sites web spécifiques, même si l'utilisateur pourra toujours contourner cette protection en tapant directement l'adresse IP du site souhaité ou en modifiant son fichier "hosts" (s'il en a le droit).

Source : Host Overrides | pfSense Documentation.

Juste en dessous, vous trouverez également une section "Domain Overrides".

Cette fois-ci, cela vous permettra de résoudre des domaines spécifiques grâce à des serveurs DNS spécifiques.

Ce qui peut être utilisé pour résoudre les noms de domaines d'une infrastructure Active Directory grâce au contrôleur de domaine Active Directory concerné, par exemple.

Cela est principalement utilisé pour résoudre des noms de domaines internes depuis des sites distants (via un tunnel VPN).

Ceci permet de gérer la configuration des zones DNS uniquement au siège de la société, tout en permettant à chaque site (emplacement géographique) de mettre en cache les réponses pour accélérer l'accès aux données DNS couramment demandées.

Source : Domain Overrides | pfSense Documentation.

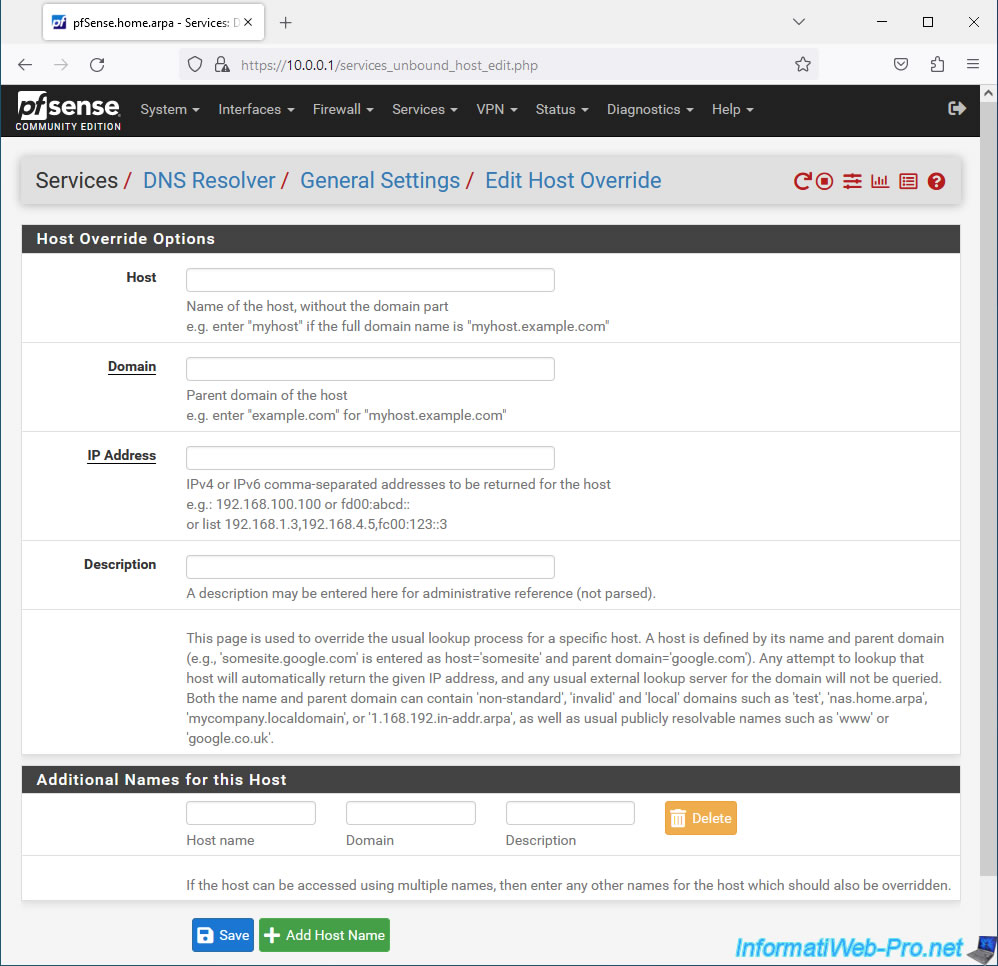

Lorsque vous souhaitez ajouter un remplacement d'hôte (Host Override), un formulaire "Host Override Options" apparaitra où vous pourrez spécifier les paramètres :

- Host : le nom d'hôte ou autrement dit, le sous-domaine pour lequel vous souhaitez modifier la réponse DNS.

Ex : www. - Domain : le nom de domaine racine concerné pour lequel vous souhaitez modifier la réponse DNS.

Ex : test-domain.com. - IP Address : la ou les adresses IPv4 et/ou IPv6 que pfSense devra retourner pour la réponse DNS.

Vous pouvez spécifier une ou plusieurs adresses en séparant celles-ci par des virgules. - Description : une description que pfSense affichera pour ce remplacement d'hôte.

Ceci sera purement indicatif. - Additional Names for this Host : si un hôte est accessible via plusieurs noms de domaines, vous pouvez ajouter ces noms hôtes supplémentaires, ainsi que le domaine concerné par chacun de ces noms d'hôte pour la même règle de remplacement d'hôte.

Ainsi, tous les noms d'hôtes d'un même hôte seront redirigés vers une même adresse IP sans devoir créer plusieurs règles pour celui-ci. - Add Host Name : ce bouton permet simplement de rajouter des lignes "Host name / Domain / Description" dans la section "Additional Names for this Host".

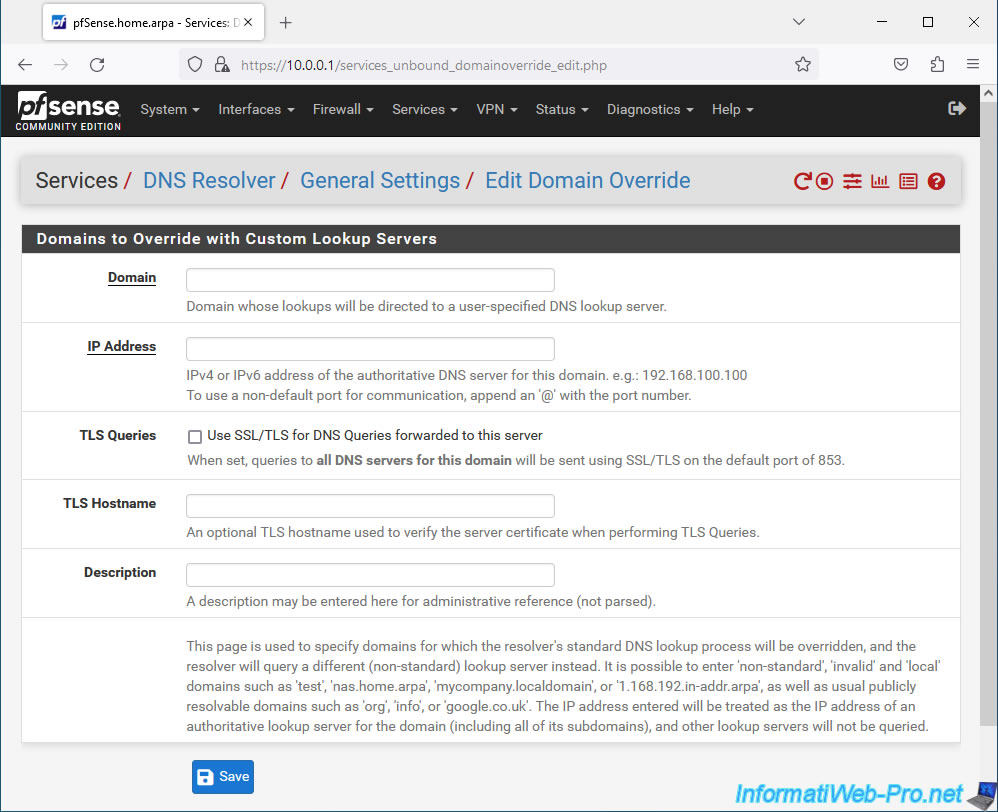

Lorsque vous souhaitez ajouter un remplacement de domaine (Domain Override), un formulaire "Domains to Override with Custom Lookup Servers" apparaitra où vous pourrez spécifier les paramètres :

- Domain : le domaine pour lequel pfSense utilisera un serveur DNS différent pour répondre aux requêtes DNS des machines clientes.

- IP Address : l'adresse IPv4 ou IP6 d'un serveur DNS faisant autorité pour ce domaine.

Par exemple : l'adresse d'un contrôleur de domaine Active Directory pour permettre aux machines clientes de résoudre le nom de domaine Active Directory de votre société. - TLS Queries : permet d'envoyer les requêtes DNS en utilisant SSL/TLS à tous les serveurs DNS pour ce domaine.

Pour cela, cochez la case "Use SSL/TLS for DNS Queries forwarded to this server".

Néanmoins, cela requiert que les serveurs DNS concernés supportent l'utilisation de SSL/TLS et que le port 853 de ceux-ci soit donc joignable. - TLS Hostname : un nom d'hôte facultatif pour valider le certificat du serveur SSL/TLS.

- Description : une description purement indicative qui apparait uniquement sous pfSense.

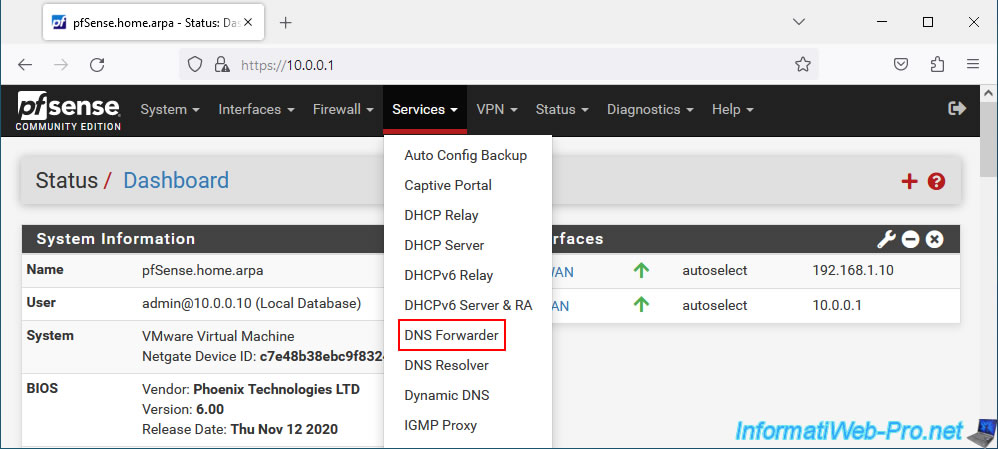

2. Redirecteur DNS (DNS Forwarder)

Pour résoudre les noms de domaines existants sur Internet, pfSense peut rediriger les requêtes DNS vers d'autres serveurs DNS grâce à son redirecteur DNS (DNS Forwarder) utilisant le démon dnsmasq.

Notez que le ce redirecteur DNS ne fait que transférer les requêtes DNS vers d'autres serveurs DNS (ceux spécifiés dans "System -> General Setup et ceux obtenus dynamiquement sur l'interface WAN via DHCP, PPPoe, ...).

Le redirecteur DNS met également en cache les réponses reçues pour accélérer les réponses pour les futurs clients effectuant les mêmes demandes DNS.

Pour configurer ce redirecteur DNS, allez dans : Services -> DNS Forwarder.

Source : DNS Forwarder | pfSense Documentation.

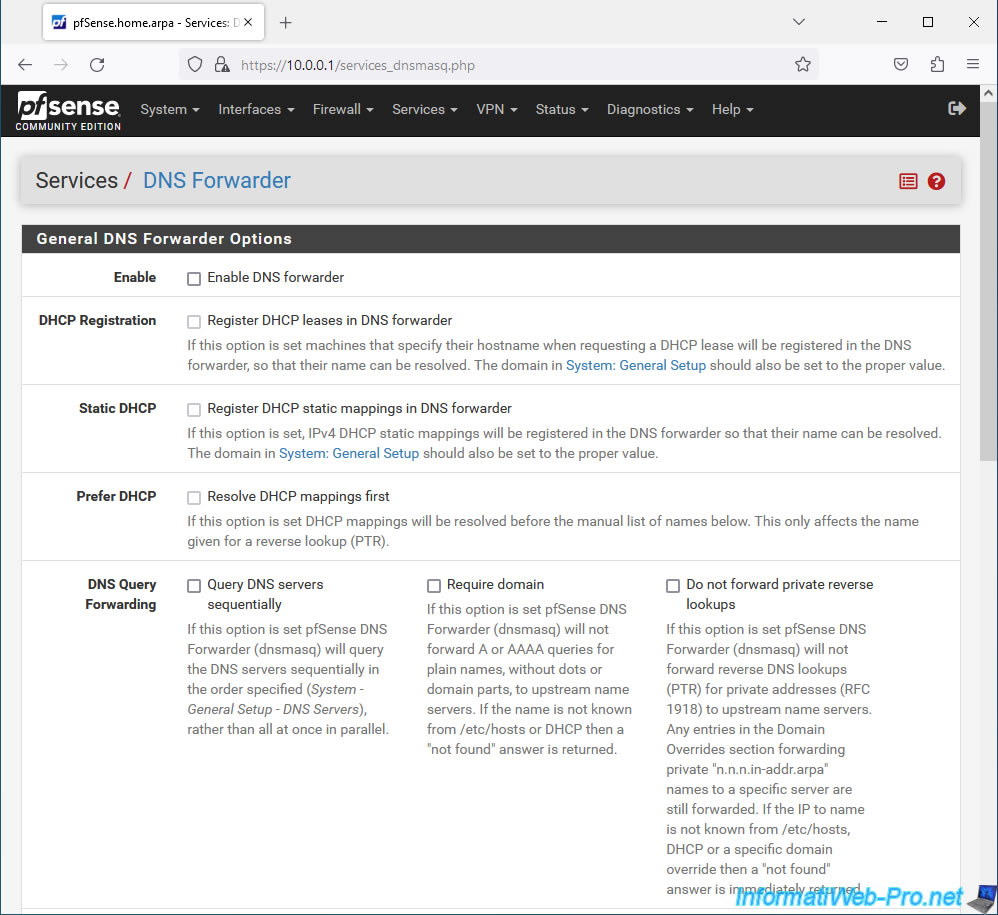

Sur la page "DNS Forwarder" qui apparaitra avec une section "General DNS Forwarder Options", vous pourrez configurer les paramètres :

- Enable : cochez la case "Enable DNS forwarder" pour activer ce redirecteur DNS.

- DHCP Registration : permet d'enregistrer le nom d'hôte des clients DHCP dans le redirecteur DNS.

Le domaine racine utilisé sera celui indiqué dans "System -> General Setup".

Pour cela, cochez la case "Register DHCP leases in DNS Forwarder". - Static DHCP : similaire à l'option précédente, mais pour les clients DHCP possédant des mappages statiques IPv4.

- Prefer DHCP : cochez la case "Resolve DHCP mappings first" pour utiliser les enregistrements DNS des clients DHCP en priorité.

Cela n'impacte que les recherches DNS inversées (obtenir le nom d'hôte correspondant à une adresse IP).

En effet, si une adresse IP correspond à plusieurs noms d'hôtes, la recherche DNS inversée peut renvoyer un autre nom que celui utilisé par le client DHCP. Cette option permet donc de résoudre le problème. - DNS Query Forwarding :

- Query DNS servers sequentially : permet d'interroger les serveurs DNS de manière séquentielle dans l'ordre dans lequel ils sont renseignés dans "System -> General Setup" plutôt que d'envoyer la requête DNS à tous les serveurs DNS en même temps.

- Require domain : spécifie si le redirecteur DNS requiert un nom de domaine pour les noms d'hôtes à transférer aux serveurs DNS renseignés dans "System -> General Setup".

- Do not forward private reverse lookups : spécifie si le redirecteur DNS peut effectuer des recherches DNS inversées pour les adresses IP privées (RFC1918) grâce aux serveurs DNS renseignés dans "System -> General Setup".

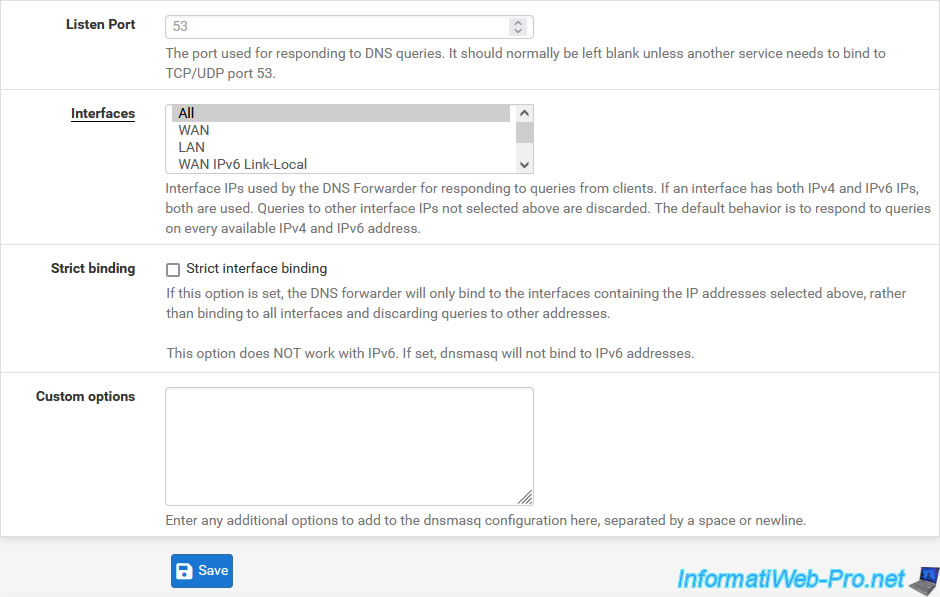

- Listen Port : le port sur lequel écouter. Par défaut, le port 53.

- Interfaces : interfaces sur lesquelles le redirecteur DNS doit écouter, accepter et répondre aux requêtes DNS.

- Strict binding : si vous cochez la case "Strict interface binding", le démon dnsmasq se liera uniquement aux interfaces sélectionnées ci-dessus.

Attention : cette option n'est pas compatible avec IPv6. Le démon dnsmasq ne se liera donc pas aux adresses IPv6 des interfaces sélectionnées ci-dessus - Custom options : permet d'ajouter des options de configuration supplémentaires au démon dnsmasq qui ne seraient pas disponibles ci-dessus.

Notez que ce redirecteur DNS en sera utilisé par le résolveur DNS (DNS Resolver) de pfSense, que si l'option "DNS Query Forwarding" est activée dans la configuration du résolveur DNS (DNS Resolver).

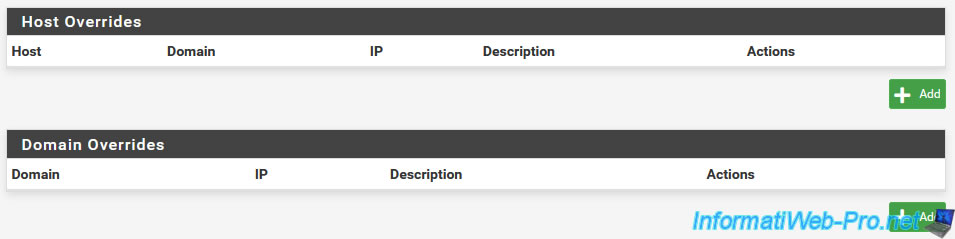

A nouveau, vous retrouverez les sections "Host Overrides" et "Domain Overrides" disponibles également pour le résolveur DNS et dont le principe est donc le même.

Pour plus d'informations sur ces 2 sections, référez-vous aux explications données précédemment pour le résolveur DNS.

Partager ce tutoriel

A voir également

-

Pare-feu 13/8/2025

pfSense 2.6 - Créer un portail captif

-

Pare-feu 19/9/2025

pfSense 2.6 - Créer un tunnel VPN site à site (S2S) via OpenVPN sécurisé avec SSL/TLS (mode L2)

-

Pare-feu 18/6/2025

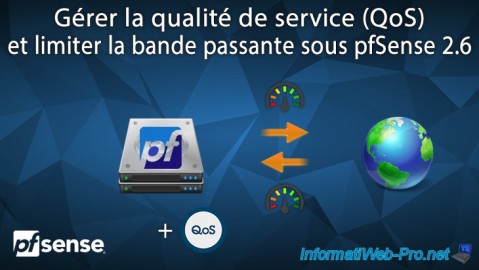

pfSense 2.6 - Gérer la qualité de service (QoS)

-

Pare-feu 1/8/2025

pfSense 2.6 - Mettre à jour pfSense

Vous devez être connecté pour pouvoir poster un commentaire