Créer un pont réseau sous pfSense 2.6 entre 2 interfaces réseau

- Pare-feu

- pfSense

- 06 août 2025 à 09:51

-

- 2/2

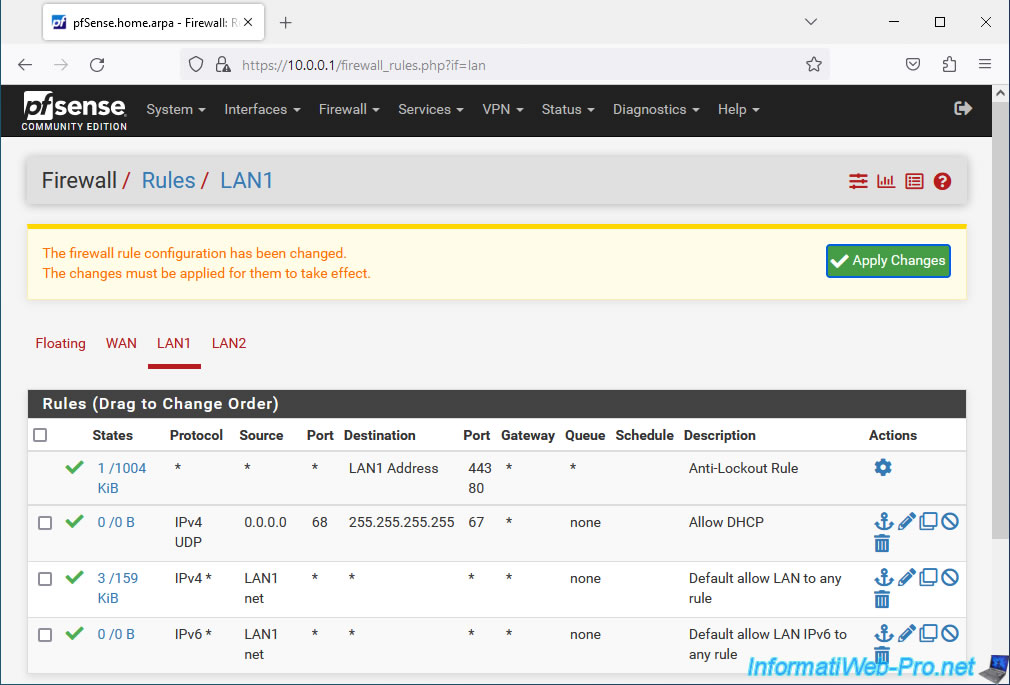

6. Autoriser le trafic DHCP via le pont réseau

Par défaut, le trafic réseau devant passer par le pont que vous venez de créer est bloqué par le pare-feu de pfSense.

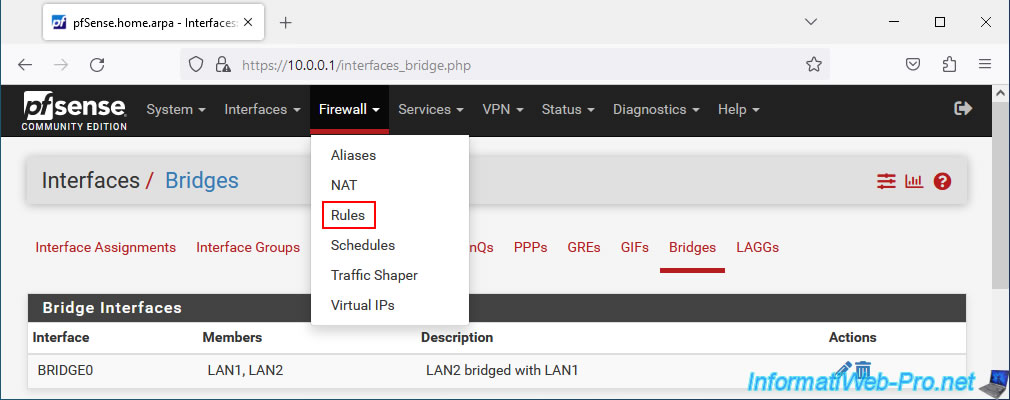

Pour régler le problème, allez dans : Firewall -> Rules.

Pour autoriser le trafic réseau lié au DHCP à passer par le pont réseau, vous devez ajouter une règle de pare-feu pour les interfaces faisant partie du pont que vous venez de créer.

Autrement dit, dans ce cas-ci, vous devrez créer cette règle pour les interfaces réseau logiques LAN1 et LAN2.

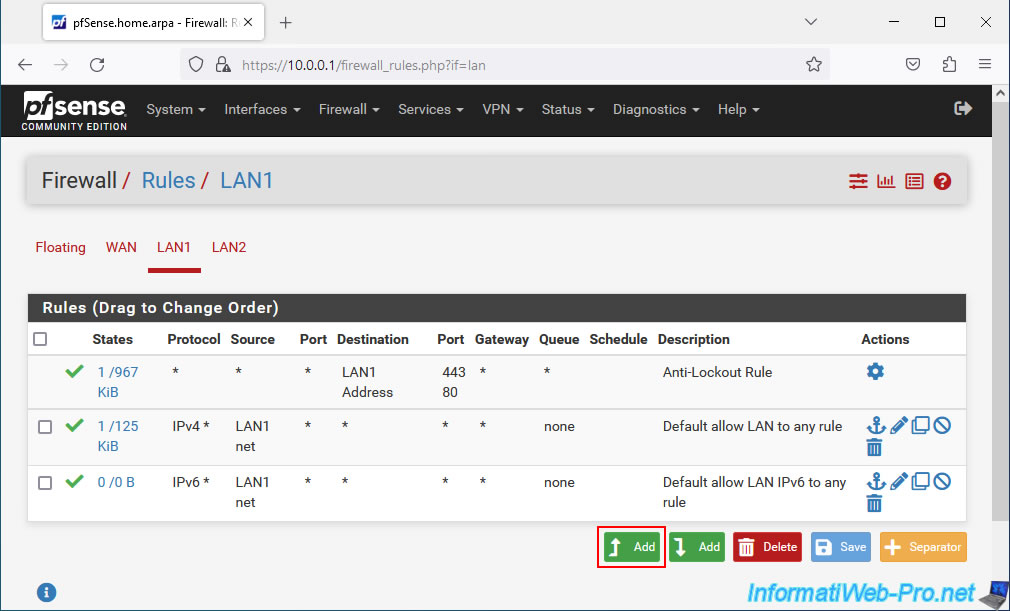

Pour commencer, allez dans l'onglet "LAN1" et cliquez sur Add.

Source : Bridging Two Internal Networks | pfSense Documentation.

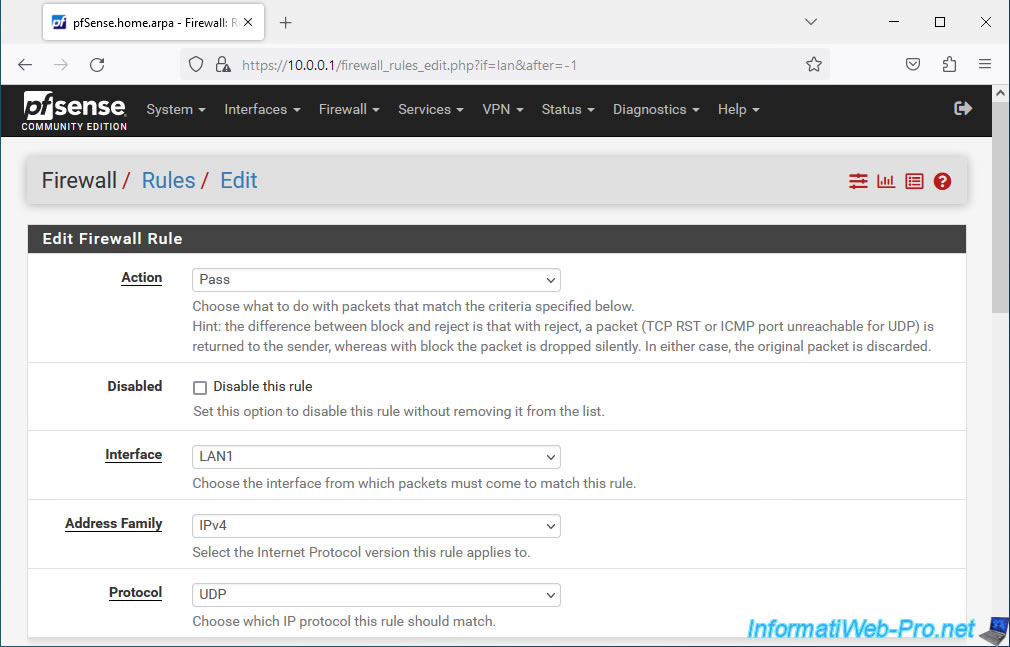

Configurez la règle comme ceci :

- Action : Pass.

- Interface : LAN1.

- Address Family : IPv4.

- Protocol : UDP. Le protocole DHCP utilise les ports UDP 67 et 68.

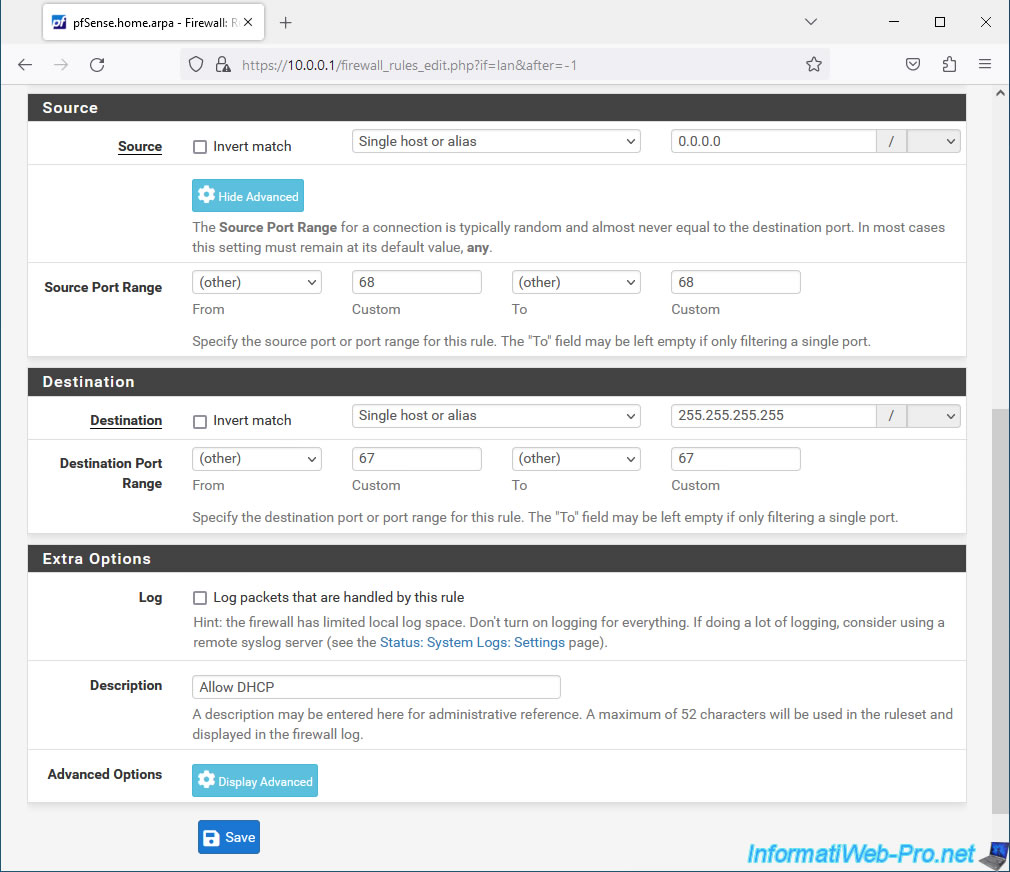

- Source : sélectionnez "Single host alias" et indiquez l'adresse IP "0.0.0.0".

- Source Port Range : indiquez "68" dans les 2 cases.

- Destination : sélectionnez "Single host alias" et indiquez l'adresse IP "255.255.255.255".

En effet, les clients qui ne possèdent pas encore d'adresse IP envoient leur demande DHCP à l'adresse de broadcast (...255). - Destination Port Range : indiquez "67" dans les 2 cases.

- Description : indiquez par exemple "Allow DHCP".

Ensuite, cliquez sur Save.

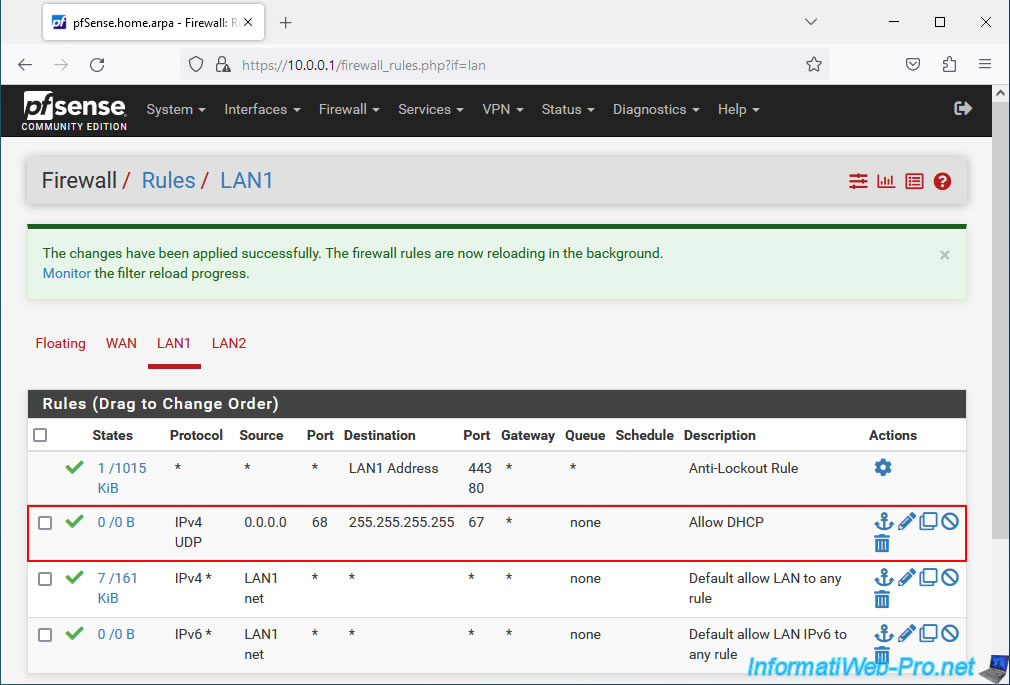

Cliquez sur : Apply Changes.

Le trafic DHCP est autorisé sur l'interface LAN1.

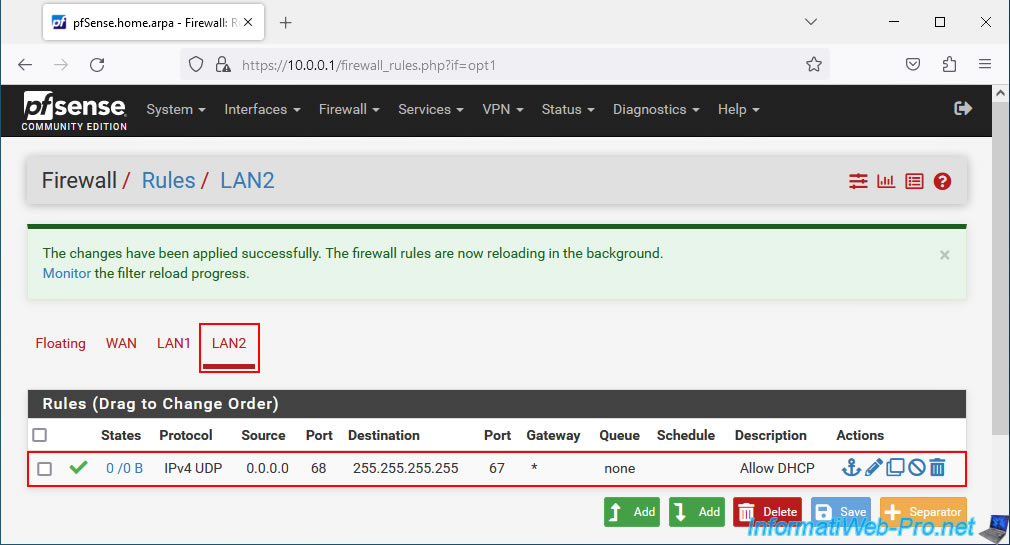

Maintenant, allez dans l'onglet "LAN2" et ajoutez la même règle.

Note : lors de la création de la règle, l'interface sélectionnée cette fois-ci sera "LAN2".

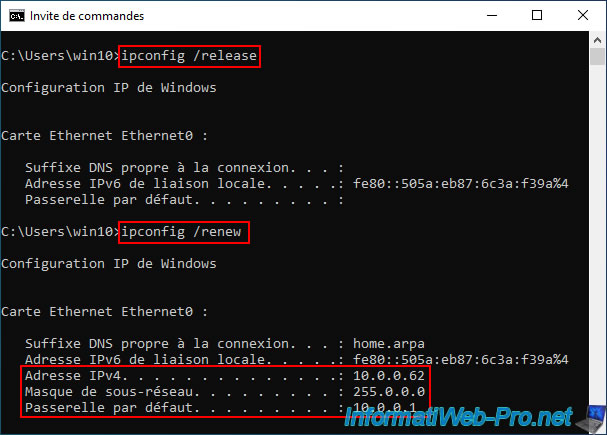

7. Forcer une machine à obtenir les nouvelles infos DHCP

Si vous avez déjà connecté une machine à votre switch "LAN2", celui-ci n'a probablement pas accès au réseau et possède une adresse IP "169.254...".

Ce qui signifie qu'il n'a pas reçu d'adresse IP depuis un serveur DHCP, car celui-ci n'était pas joignable sur le réseau actuel.

Maintenant que le trafic DHCP est autorisé pour le pont réseau créé sous pfSense, vous devez forcer la machine à redemander une adresse IP depuis votre serveur DHCP.

Pour cela, ouvrez un invite de commandes et tapez ces commandes :

Batch

ipconfig /release ipconfig /renew

Note : cela permet de libérer l'adresse IP actuelle (s'il y en a une), puis d'en redemander une depuis le serveur DHCP présent sur le réseau.

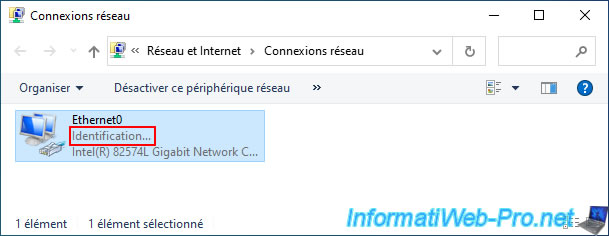

Dans l'interface graphique de Windows, pendant que votre ordinateur envoi la demande DHCP et attend la réponse d'un serveur DHCP, vous verrez le statut "Identification" apparaitre sur votre carte réseau.

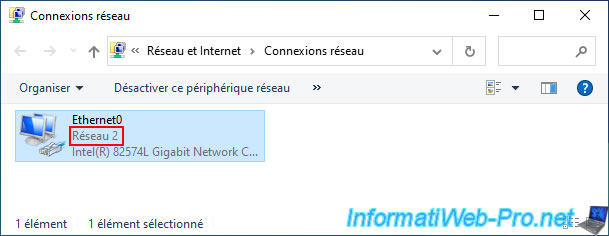

Une fois l'adresse IP reçue, il sera indiqué "Réseau" (ou "Réseau X").

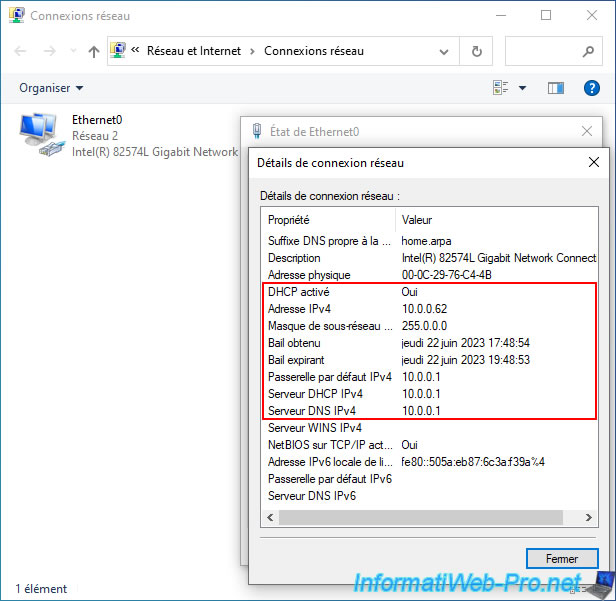

Comme vous pouvez le voir, cette machine (connectée au switch "LAN2") a reçu sans problème une adresse IP depuis le serveur DHCP de notre machine pfSense.

De plus, cette machine fait partie du même réseau (10.x.x.x) que notre 1er PC sous Windows connecté au switch "LAN1" (voir image des baux DHCP plus bas).

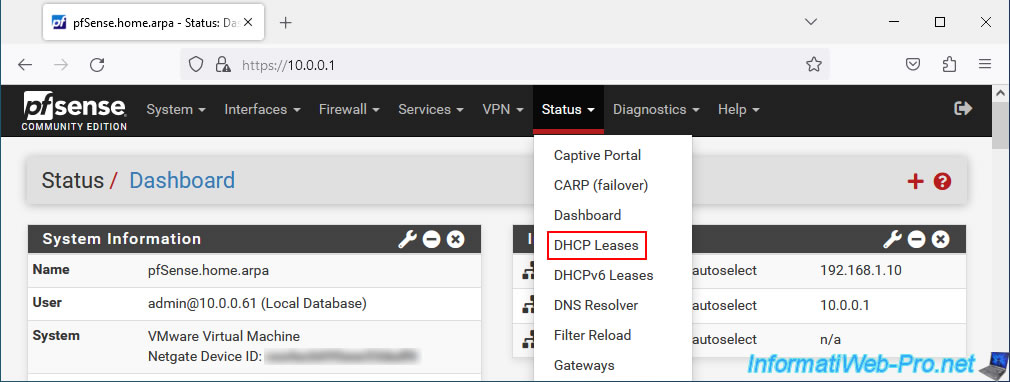

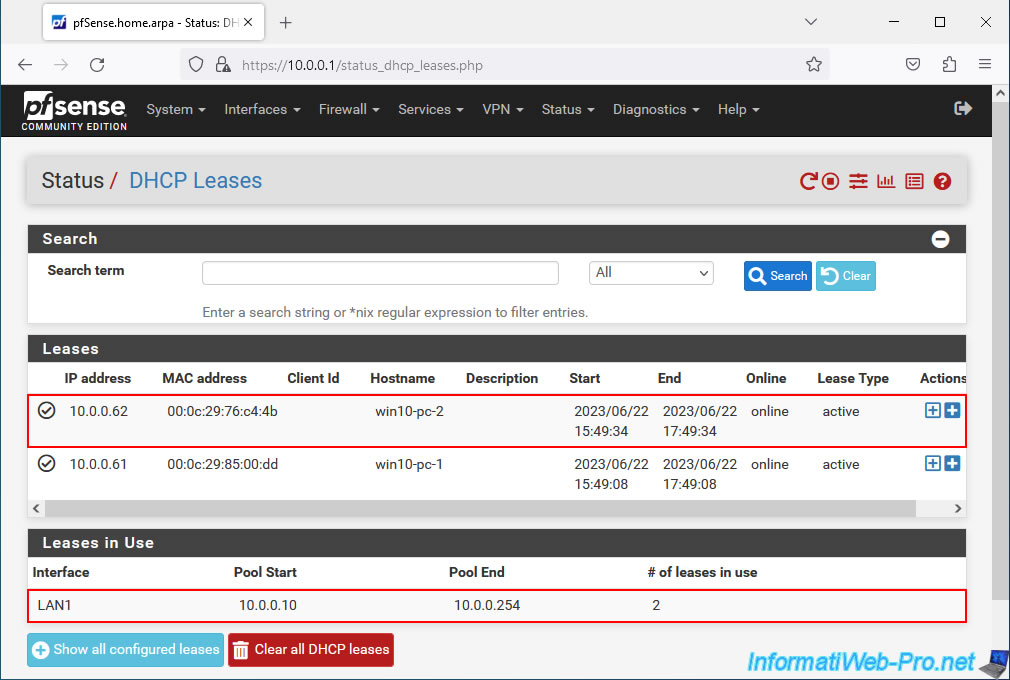

Pour voir les baux DHCP actuels sous pfSense, allez dans : Status -> DHCP Leases.

Comme vous pouvez le voir, nos 2 machines sous Windows 10 font partie du même réseau "10.x.x.x" et ont reçu une adresse IP depuis le serveur DHCP de l'interface LAN1 de pfSense.

Or, la machine "win10-pc-2" est connectée au switch "LAN2". L'adresse IP a donc été reçue via le pont "BRIDGE0" reliant les interfaces logiques "LAN1" et "LAN2".

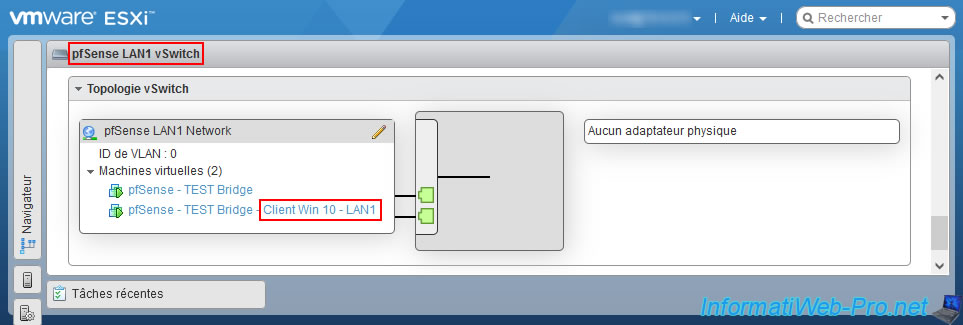

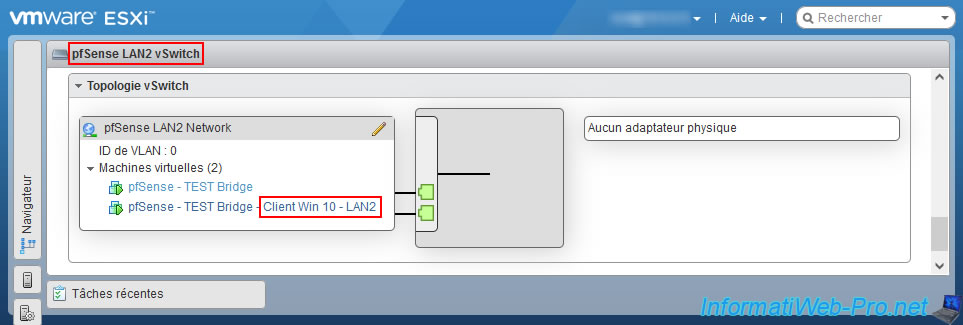

Pour preuve, voici les machines connectées sur nos 2 switchs locaux (LAN1 / LAN2).

Comme vous pouvez le voir :

- la machine "pfSense" est connectée aux 2 commutateurs (switchs), étant donné que c'est elle qui fait le pont entre ceux-ci.

- la machine "win10-pc-1" est connectée au commutateur (switch) "pfSense LAN1 vSwich".

- la machine "win10-pc-2" est connectée au commutateur (switch) "pfSense LAN2 vSwich".

8. Régler le problème d'accès au réseau et à Internet via le pont réseau (bridge)

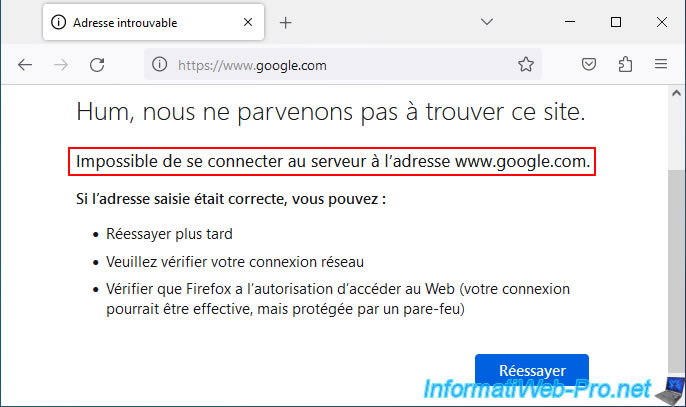

Si vous tentez d'accéder à la passerelle pfSense, à une machine du réseau LAN ou à Internet depuis une machine connectée au LAN2, vous verrez que cela n'est pas possible pour le moment.

Pour l'accès à un site web, vous aurez le message d'erreur ci-dessous.

Plain Text

Impossible de se connecter au serveur à l'adresse ...

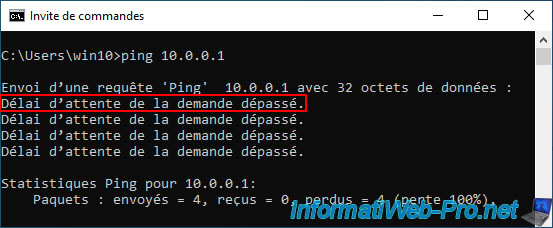

Pour la commande ping, vous recevrez l'erreur ci-dessous.

Plain Text

Délai d'attente de la demande dépassé.

La raison est simple, le trafic réseau est bloqué par défaut par le pare-feu de pfSense.

D'où le fait que les paquets n'arrivent jamais à destination.

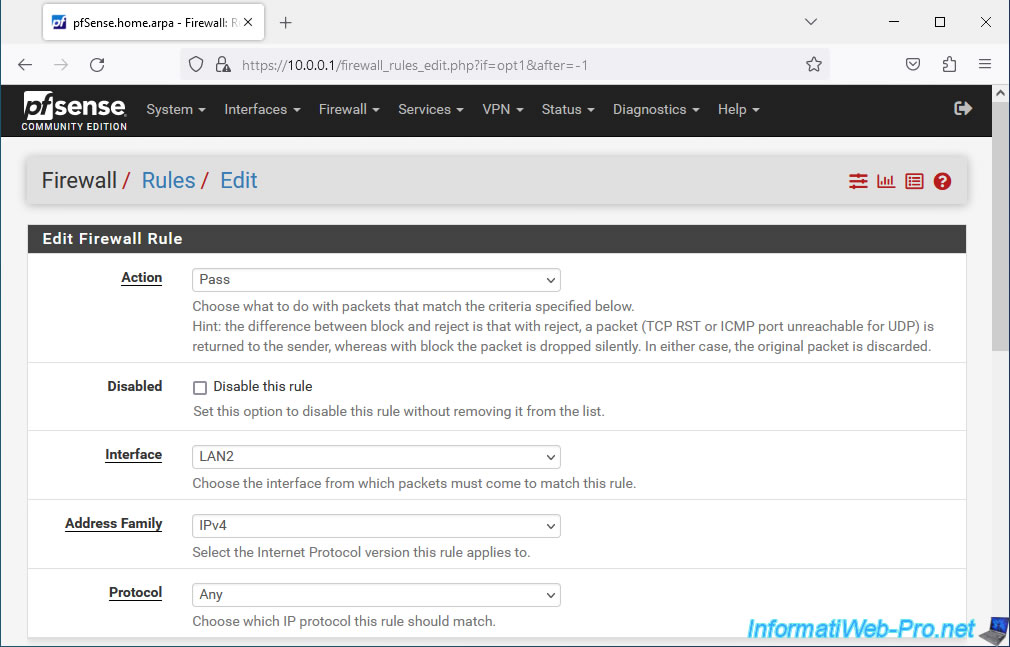

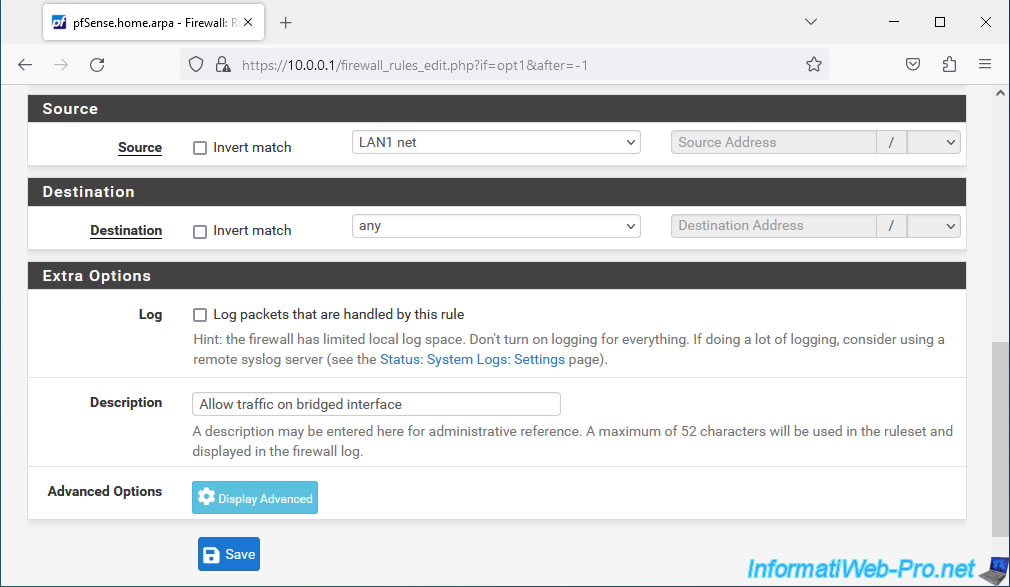

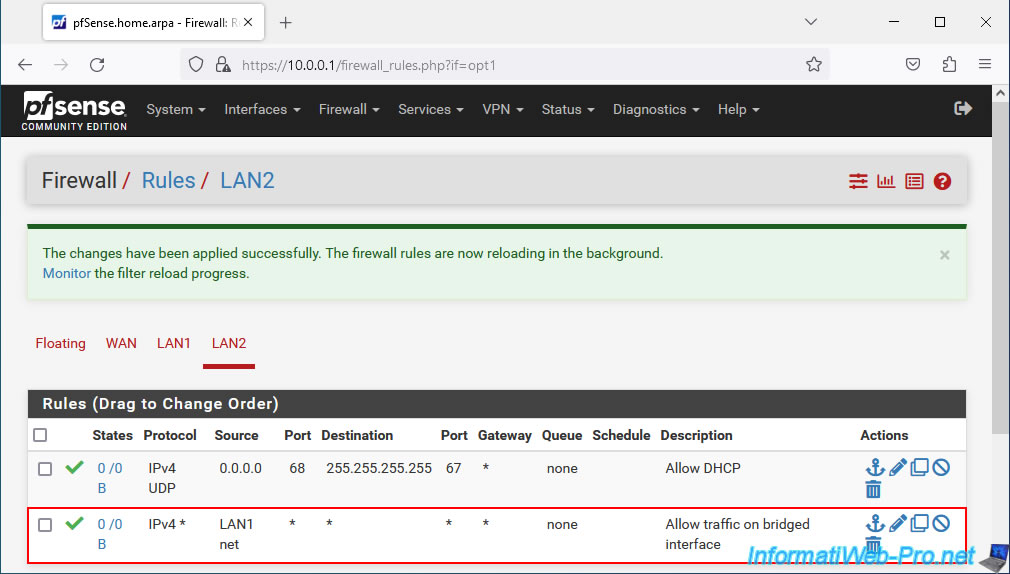

Pour corriger ce problème, allez dans "Firewall -> Rules -> LAN2" pour autoriser le trafic réseau sur l'interface réseau logique ne possédant pas d'adresse IP et faisant partie du pont créé tout à l'heure.

- Action : Pass.

- Interface : LAN2.

- Address Family : IPv4.

- Protocol : Any.

- Source : sélectionnez "LAN1 net" pour autoriser le trafic réseau venant du réseau LAN1 et qui entre donc sur l'interface LAN2 sélectionnée ci-dessus.

- Destination : sélectionnez "Any".

- Description : Allow traffic on bridged interface.

Ensuite, cliquez sur Save.

Note : cette règle permet d'autoriser le trafic entrant sur l'interface "LAN2" lorsque le trafic réseau vient du réseau "LAN1".

Le trafic sortant est autorisé par défaut étant donné que seul le trafic entrant est bloqué par défaut sur une interface.

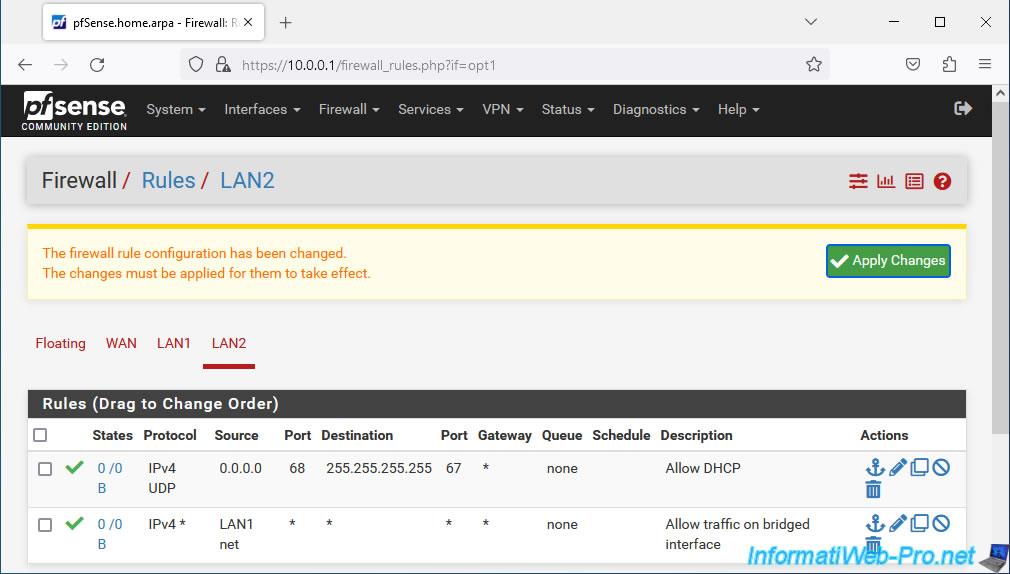

Cliquez sur : Apply Changes.

Votre règle a bien été créée.

Ce qui autorise notamment l'accès à la passerelle "10.0.0.1" (qui fait partie du réseau LAN1) et donc aussi à Internet, ainsi qu'aux machines du réseau LAN1 (si le pare-feu de celles-ci le permet).

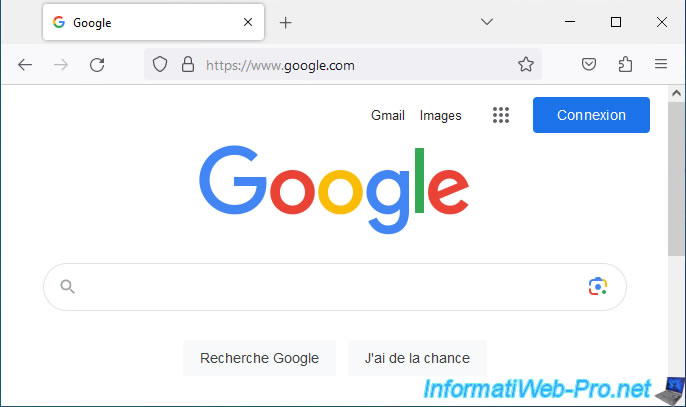

Comme prévu, Internet fonctionne.

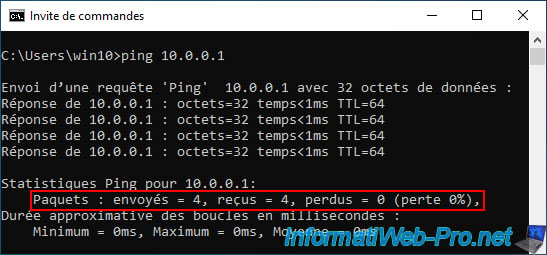

La passerelle est joignable via un ping, par exemple.

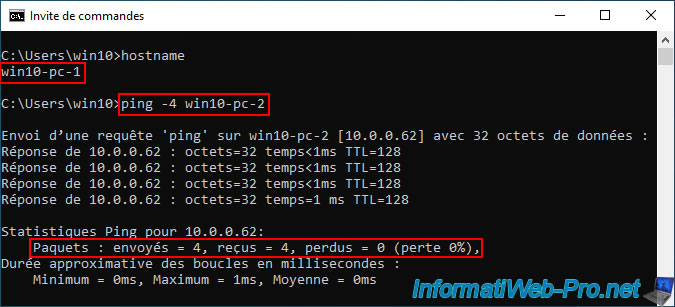

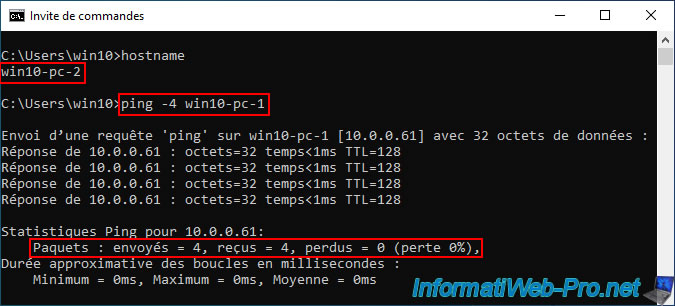

9. Accès aux machines du réseau via le pont

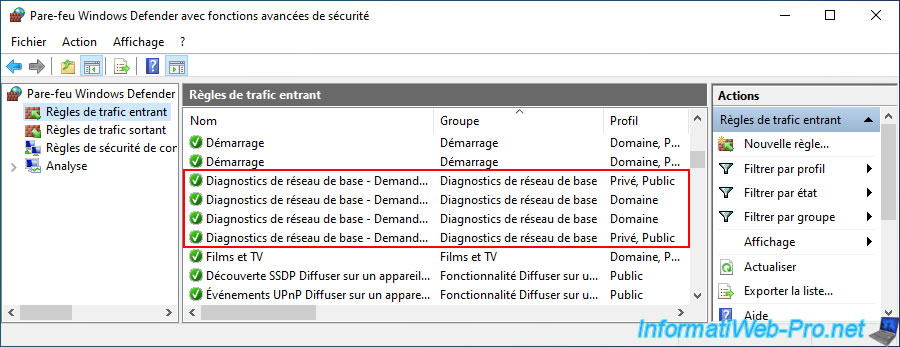

Pour tester la communication entre vos machines Windows, allez dans la section "Règle de trafic entrant" du pare-feu de Windows et activez les règles ci-dessous :

- Diagnostics de réseau de base - Demande d'écho ICMP (ICMPv4-Entrant) | Profils : Privé, Public ET Domaine.

- Diagnostics de réseau de base - Demande d'écho ICMP (ICMPv6-Entrant) | Profils : Privé, Public ET Domaine.

Note : 2 règles pour l'IPv4 et 2 autres règles pour l'IPv6. 2 règles pour le profil réseau "Domaine" et 2 autres règles pour les autres profils réseau.

Comme vous pouvez le voir, la machine "win10-pc-1" connectée au switch "pfSense LAN1 vSwich" peut communiquer sans problème avec la machine "win10-pc-2" connectée au switch "pfSense LAN2 vSwich".

De plus, vous pouvez voir que celles-ci se trouvent sur le même réseau "10.x.x.x".

Pour le vérifier, utilisez la commande ping en spécifiant le paramètre "-4" (pour forcer l'utilisation de l'IPv4) et le nom de la machine distante.

Evidemment, cela fonctionne aussi dans l'autre sens.

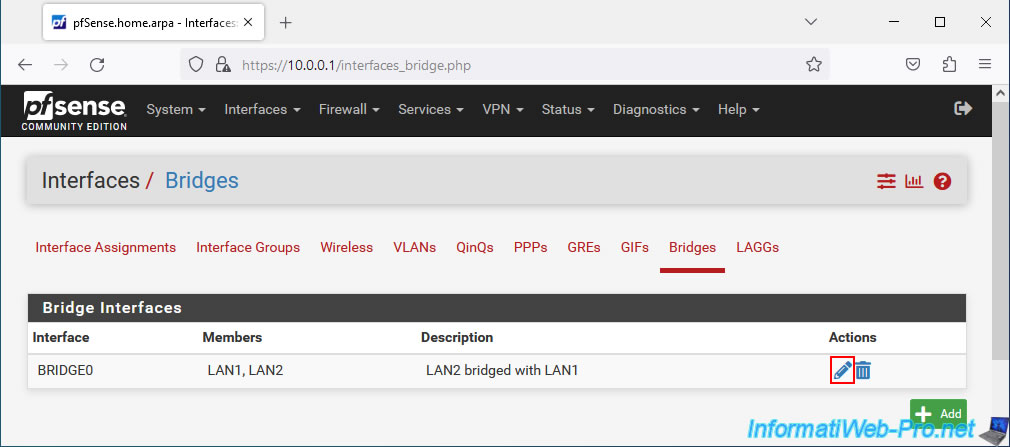

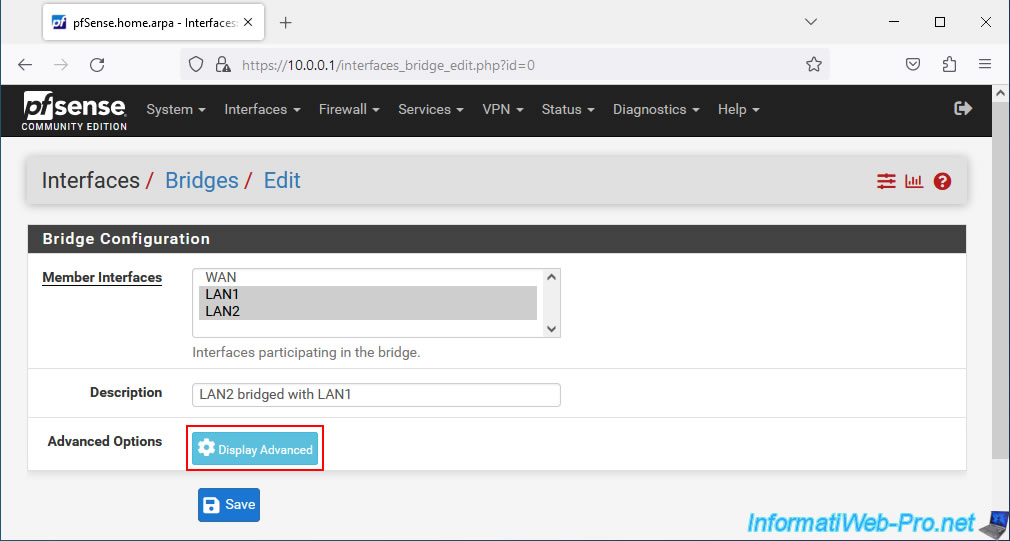

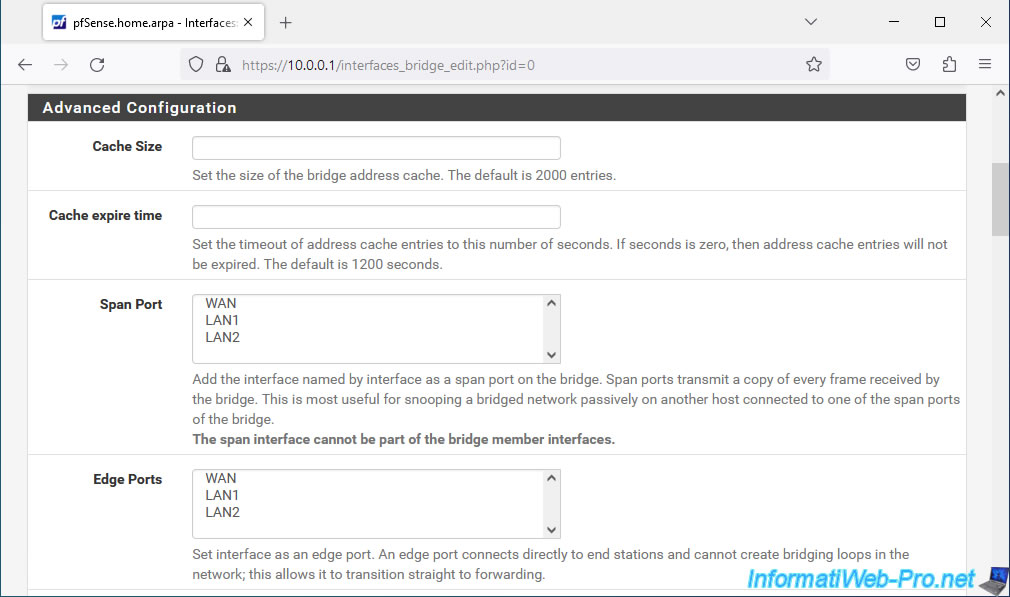

10. Options avancées pour le pont réseau (bridge)

Maintenant que votre pont réseau fonctionne, sachez que pfSense propose plusieurs options avancées pour le pont réseau.

Pour les voir, allez dans "Interfaces -> Assignments -> Bridges" et modifiez votre pont réseau (BRIDGE0).

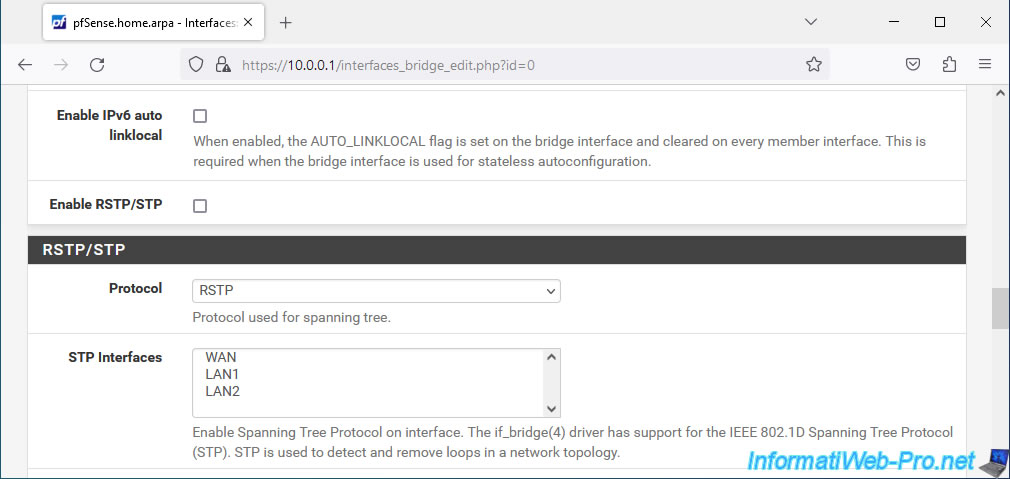

Important : dans notre cas, nous relions uniquement 2 commutateurs ensemble.

Néanmoins, si vous créez plusieurs ponts réseau ou que vous reliez plus de 2 switchs ensemble, votre réseau risque de tomber rapidement à cause d'une boucle réseau.

Pour éviter ce problème, vous aurez besoin du protocole RSTP ou anciennement STP supportés par pfSense.

Cliquez sur le bouton : Display Advanced.

Comme vous pouvez le voir, vous pouvez, par exemple, configurer un port en tant que "span".

Ce qui permet de copier les trames reçues par un pont réseau vers un port réseau spécifique. Ce qui permet de surveiller le trafic réseau du pont réseau via une machine connectée sur le port "span", grâce à Wireshark, par exemple.

Plus bas, vous pourrez activer l'option "Enable RSTP/STP" indispensable pour éviter la création d'une boucle réseau lorsque vous reliez plus de 2 switchs réseau dans une même entreprise.

Dans la section "RSTP/STP", vous verrez que pfSense utilise par défaut "RSTP" qui est le successeur de STP et qui est aussi plus rapide que le STP.

Partager ce tutoriel

A voir également

-

Pare-feu 17/5/2025

pfSense 2.6 - Activer le protocole SSH

-

Pare-feu 11/6/2025

pfSense 2.6 - Créer une DMZ et configurer le pare-feu

-

Pare-feu 29/8/2025

pfSense 2.6 - Implémenter du Multi-WAN (Dual-WAN)

-

Pare-feu 20/6/2025

pfSense 2.6 - NAT (redirection de ports)

Pas de commentaire