Créer un tunnel VPN site à site (S2S) via IPsec sous pfSense 2.6 pour relier 2 réseaux entre eux

- Pare-feu

- pfSense

- 03 septembre 2025 à 09:43

-

- 2/5

1.3. Configurer la phase 2 du tunnel IPsec sur le site 1 (Bruxelles)

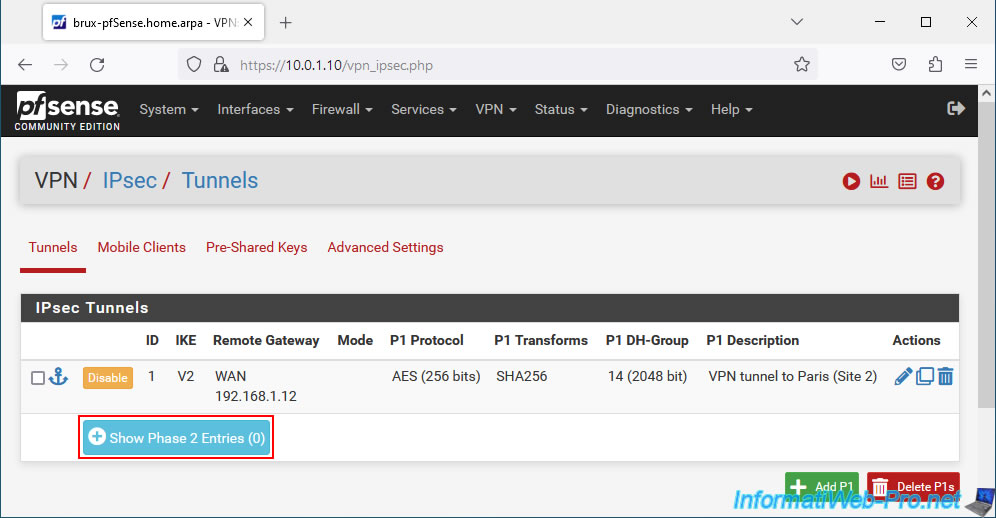

Maintenant que la phase 1 de votre tunnel IPsec est créée, vous devez ajouter un tunnel P2 enfant à celui-ci.

Pour cela, cliquez sur "Show Phase 2 Entries" pour tunnel IPsec P1 que vous venez de créer.

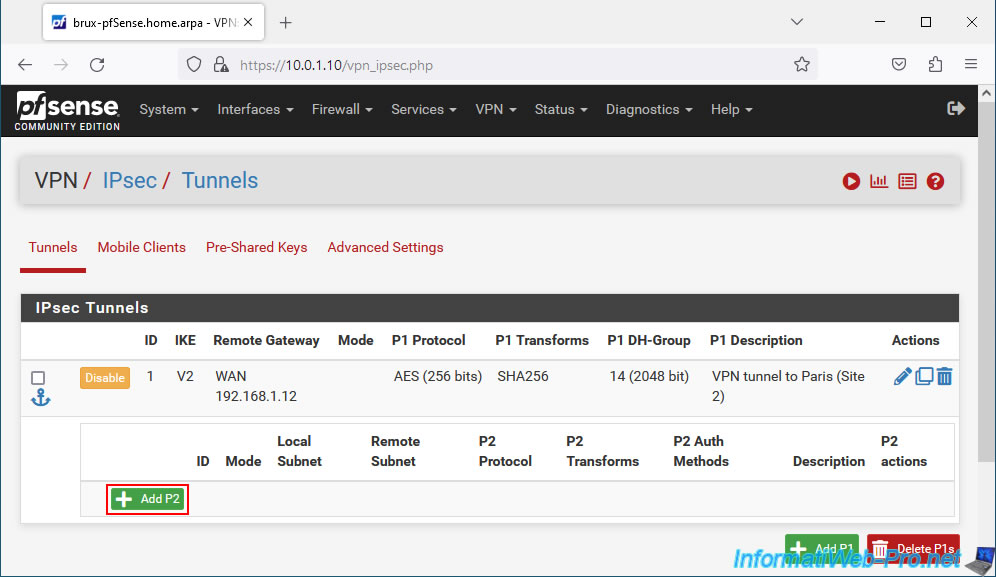

Ensuite, cliquez sur : Add P2.

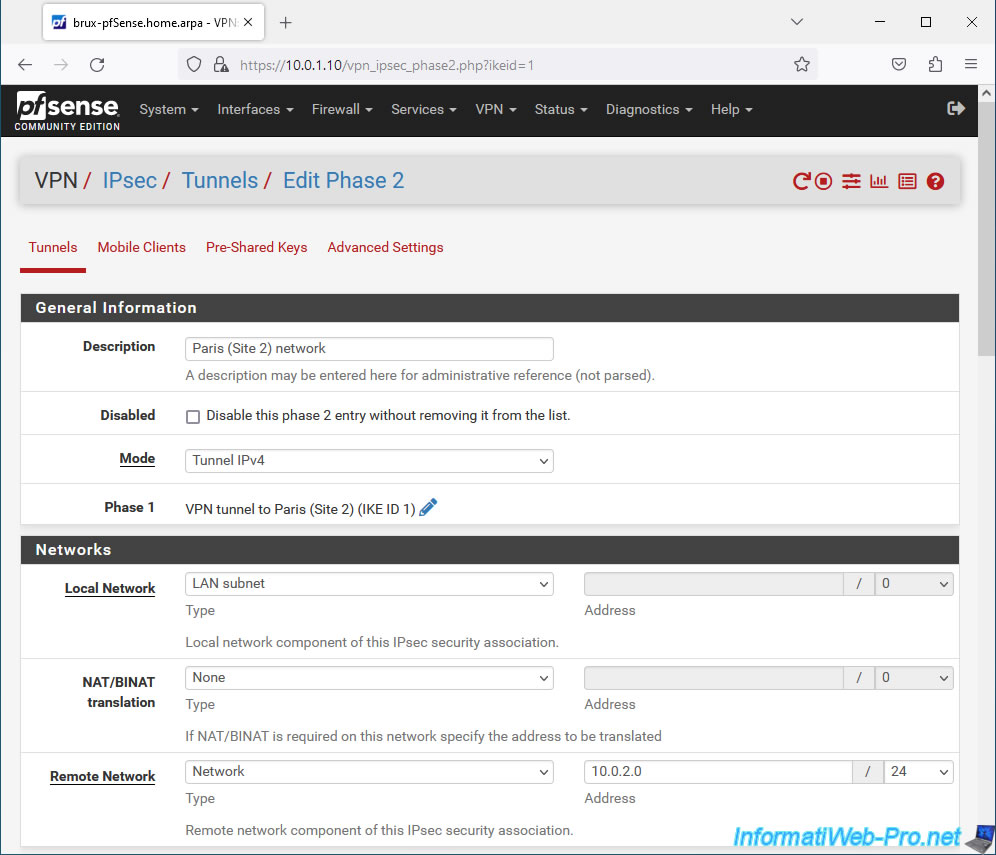

Sur la page "Edit Phase 2" qui s'affiche, configurez ces paramètres :

- Description : une description purement indicative.

- Mode : permet de créer un tunnel IPv4, IPv6, ...

- Phase 1 : le nom qui s'affiche est celui du tunnel IPsec P1 auquel vous tentez d'ajouter un tunnel IPsec P2.

- Networks - Local Network : réseau source.

Généralement, le réseau LAN où vous vous trouvez. - Networks - NAT/BINAT translation : permet de faire apparaitre les clients du réseau source comme si ceux-ci étaient sur un autre sous-réseau sur le réseau distant.

Ceci permet principalement d'éviter les conflits lorsque le même sous-réseau sera utilisé sur le site source et le site distant. D'où le fait que nous ayons utilisé des sous-réseaux différents dans notre cas sur nos 2 sites. - Remote Network : le réseau de destination.

Dans notre cas, nous configurons ces paramètres comme ceci :

- Description : Paris (Site 2) network. En effet, ce tunnel P2 permettra aux ordinateurs / serveurs du site 1 (Bruxelles) d'accéder aux ressources du site 2 (Paris).

- Mode : nous sélectionnons "Tunnel IPv4" pour relier nos 2 réseaux IPv4 (10.0.1.0/24 sur le site 1 (Bruxelles) et 10.0.2.0/24 sur le site 2 (Paris)).

- Local Network : le plus simple est de sélectionner "LAN subnet". Ainsi, si vous changez votre sous-réseau LAN plus tard sur le site source (le site 1 de Bruxelles dans notre cas), vous n'aurez pas besoin de le remodifier ici.

Par contre, sur le point de terminaison distant (la machine pfSense du site distant), vous ne devrez pas oublier de modifier le sous-réseau du site 1 dans la case "Réseau distant" de son tunnel P2.

Dans notre cas, sur le site 1 à Bruxelles, nous utilisons le réseau "10.0.1.0/24".

Nous pourrions donc aussi sélectionner "Network" et indiquer "10.0.1.0 / 24" comme source si on le souhaite. - Remote Network : sélectionnez "Network" et indiquez l'ID réseau du réseau de destination.

Dans notre cas, sur le site 2 (Paris), nous utilisons le sous-réseau "10.0.2.0 / 24".

Source : NAT with IPsec Phase 2 Networks | pfSense Documentation.

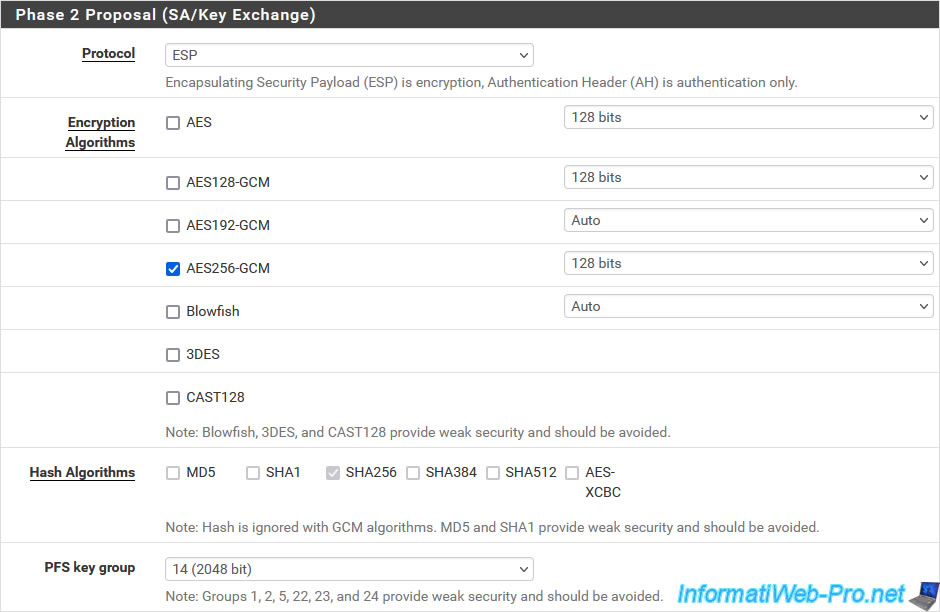

Dans la section "Phase 2 Proposal (SA/Key Exchange)", vous pourrez configurer comment est géré le chiffrement et l'échange de clés :

- Protocol : sélectionnez ESP (pour "Encapsulating Security Payload") pour activer le chiffrement sur ce tunnel P2.

En effet, l'autre option disponible est "AH" (Authentication Header) qui ne supporte que l'authentification. - Encryption Algorithms : permet de choisir un ou plusieurs algorithmes de chiffrement à utiliser pour ce tunnel P2.

Pour des raisons de sécurité, il est préférable d'utiliser un chiffrement AEAD (AES-GCM) supporté par les 2 pairs. De préférence, utiliser l'algorithme de chiffrement "AES256-GCM" avec une clé de 128 bits si les 2 pairs le supportent.

Sinon, utilisez l'algorithme de chiffrement "AES" avec une clé de 256 bits (ou supérieure).

Spécifier plusieurs algorithmes de chiffrement est seulement utile pour des raisons de compatibilité.

Pour des raisons de sécurité, vous devriez plutôt en spécifier un seul identique sur les 2 pairs pour vous assurer que le meilleur algorithme de chiffrement spécifié sera utilisé. - Hash Algorithms : permet de spécifier l'algorithme de hachage à utiliser (excepté si vous avez utilisé un algorithme de chiffrement "AES-GCM"). Par sécurité, utilisez au minimum "SHA256".

- PFS key group : permet principalement de vous protéger contre certaines attaques de clés.

Dans cette section, sur le site 1 (Bruxelles), configurez ces paramètres :

- Protocol : sélectionnez "ESP" pour activer le chiffrement sur ce tunnel P2.

- Encryption Algorithms : sélectionnez de préférence uniquement "AES256-GCM / 128 bits" ou "AES / 256 bits" dans le cas contraire.

- Hash Algorithms : dans le cas d'un algorithme de "AES-GCM", ces options seront grisées.

Sinon, utilisez au minimum l'algorithme de hachage "SHA256".

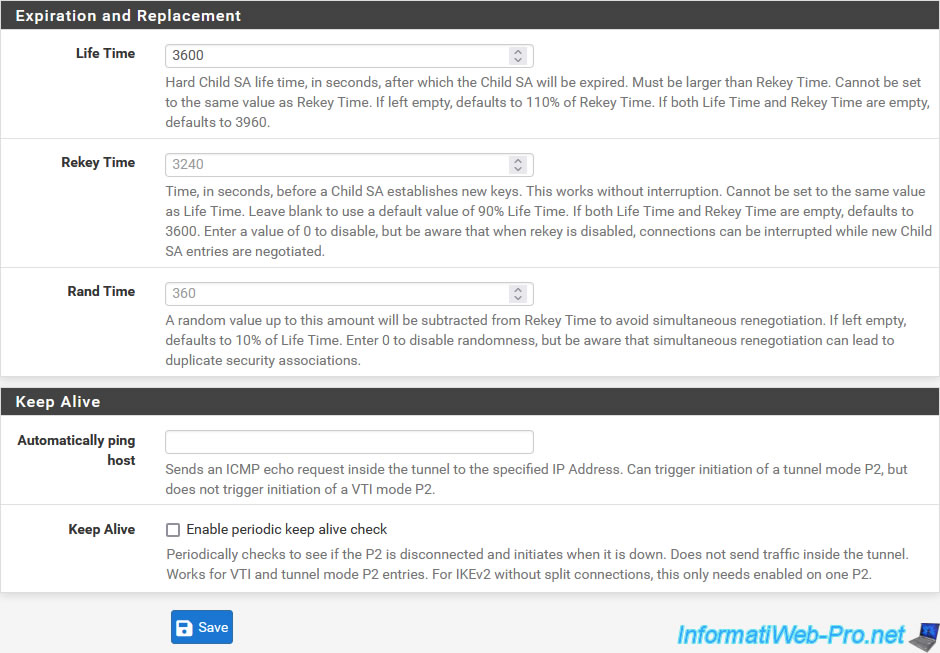

Dans la section "Expiration and Replacement", vous pourrez spécifier la durée de vie du tunnel P2, le délai après lequel de nouvelles clés sont régénérées pour ce tunnel P2, ainsi que la valeur aléatoire pour éviter que les 2 pairs ne tentent de régénérer en même temps les clés comme c'était déjà le cas lors de la configuration du tunnel P1.

Ensuite, dans la section "Keep Alive", vous pourrez configurer les paramètres :

- Automatically ping host : permet à pfSense de pinguer automatiquement et périodiquement une adresse IP du site distant (dans notre cas, qui ferait partie du site 2 (Paris)) pour maintenir ce tunnel P2 actif.

- Keep Alive : permet de vérifier périodiquement si ce tunnel P2 est toujours connecté.

Dans le cas contraire, cela permet de l'initialiser de nouveau (en fonction des paramètres de votre tunnel IPsec).

La différence étant que cette option n'envoi pas de trafic réseau, contrairement à l'option précédente.

Sur le site 1 (Bruxelles), indiquez "3600" pour le paramètre "Life Time".

Ensuite, cliquez sur Save.

Source : IPsec Configuration - Phase 2 Settings | pfSense Documentation.

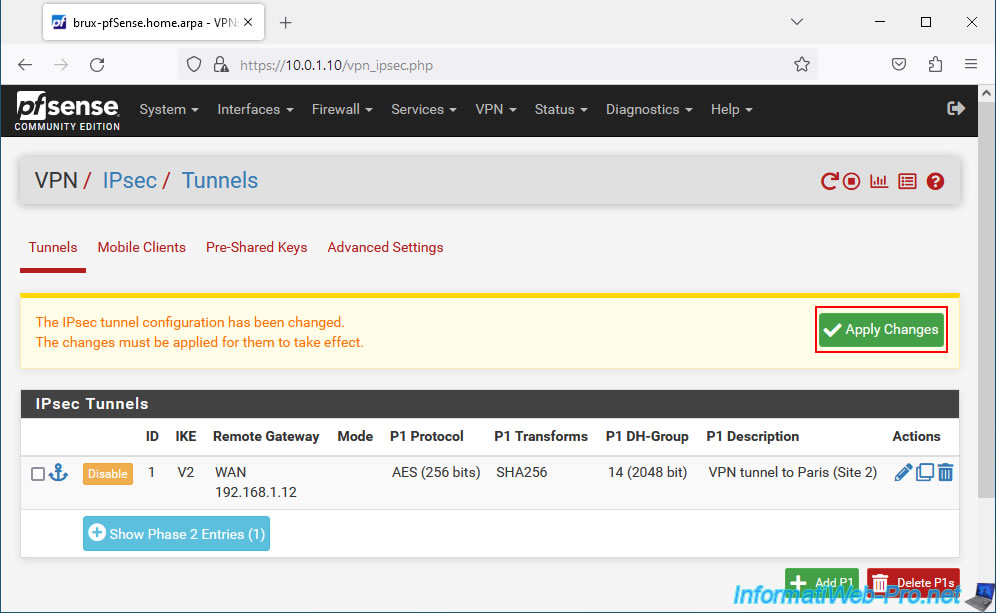

Cliquez sur : Apply Changes.

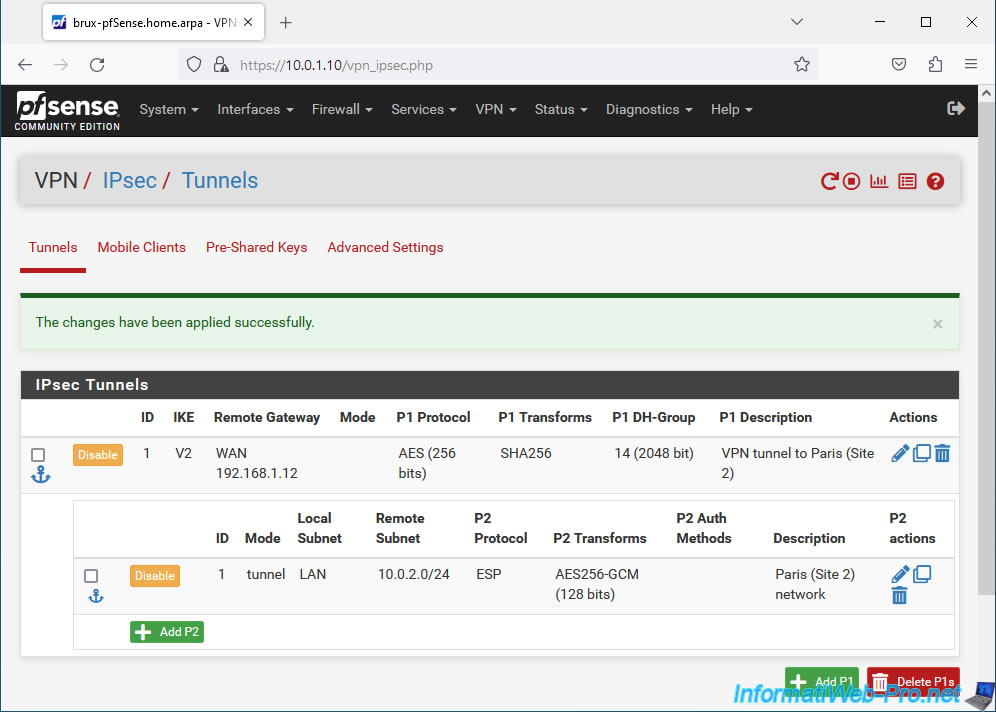

Votre tunnel P2 a été créé.

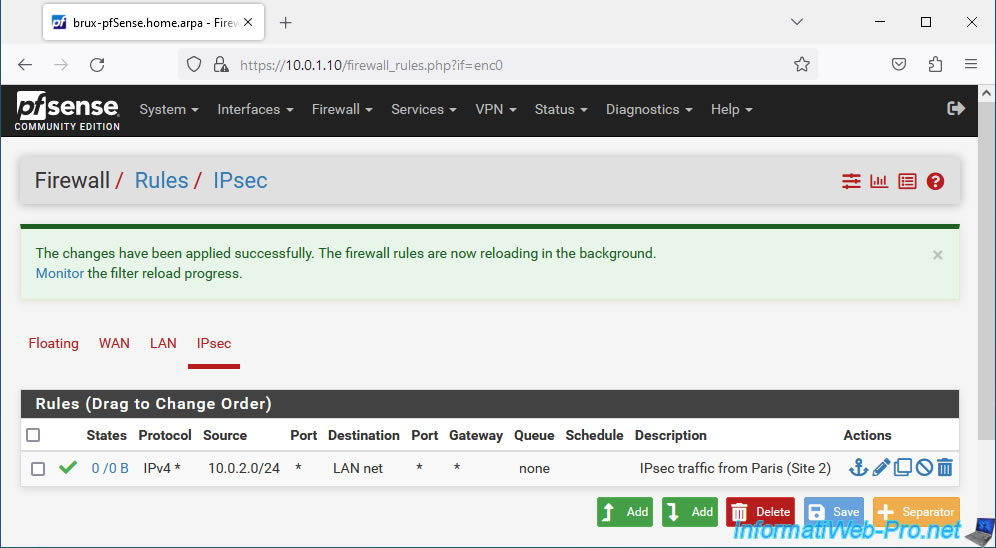

1.4. Autoriser le trafic IPsec venant du site 2 (Paris) dans le pare-feu de pfSense

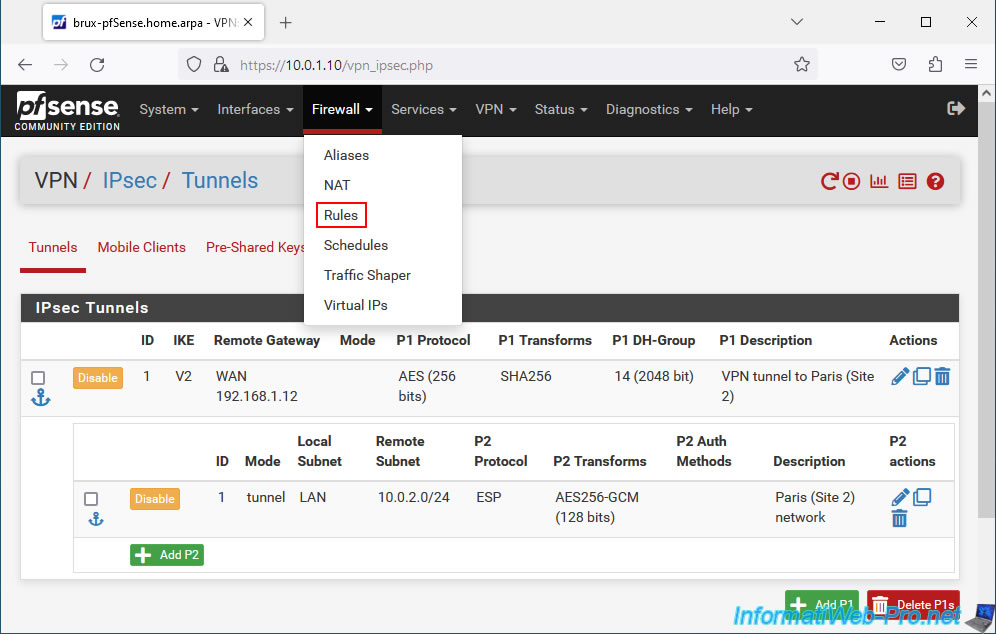

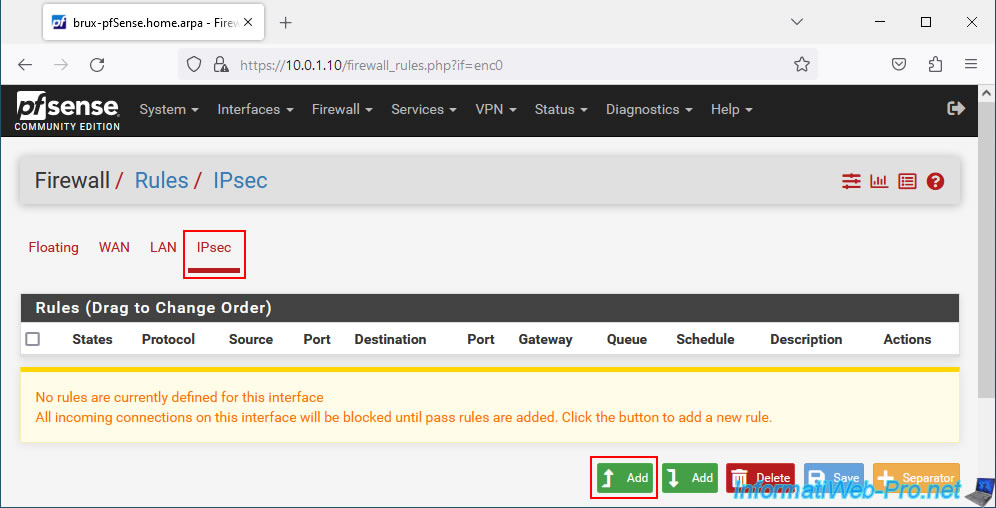

Sur le site 1 (Bruxelles), allez dans : Firewall -> Rules.

Ensuite, allez dans l'onglet "IPsec" et cliquez sur : Add.

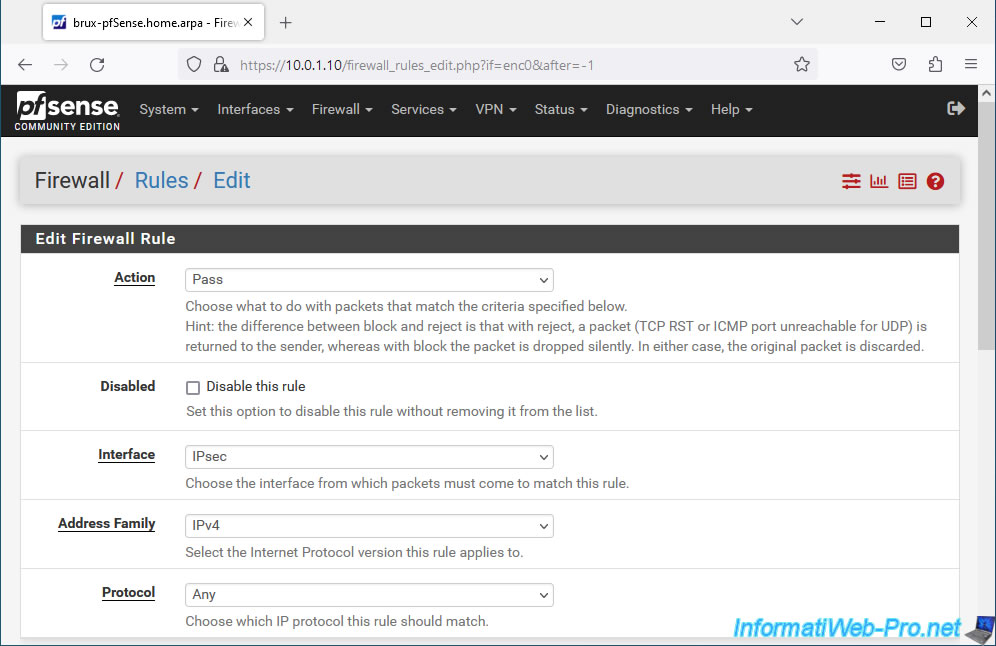

Pour cette règle de pare-feu, configurez ces paramètres :

- Action : sélectionnez "Pass" pour autoriser le trafic réseau.

- Interface : IPsec. Le trafic réseau arrive sur le site 1 (Bruxelles) via un tunnel IPsec.

- Address Family : sélectionnez "IPv4" dans le cas d'un tunnel IPv4 via IPsec.

- Protocol : sélectionnez "Any" pour autoriser tous les protocoles possibles (TCP, UDP, ICMP, ...) pour le trafic réseau venant du tunnel IPsec.

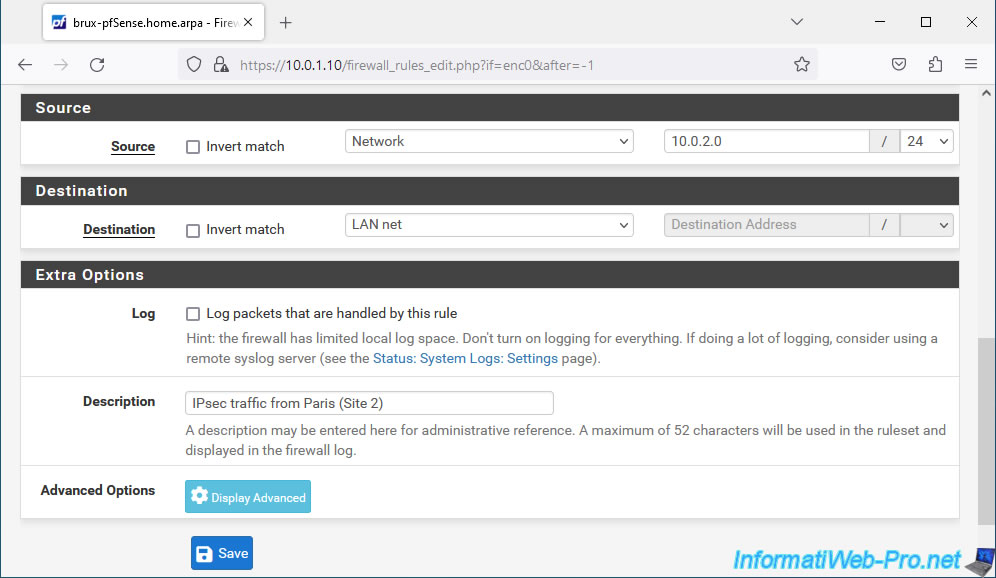

Ensuite, configurez ces paramètres :

- Source : sélectionnez "Network" et indiquez le réseau utilisé sur le site distant. Autrement dit, le site 2 (Paris).

Dans notre cas, le réseau utilisé à Paris est "10.0.2.0 / 24". - Destination : le réseau de destination est le réseau où vous vous trouvez. Donc, il suffit de sélectionner "LAN net" pour la destination.

Ce qui correspond dans notre cas à notre réseau "10.0.1.0 / 24" utilisé sur le site 1 (Bruxelles). - Description : IPsec traffic from Paris (Site 2).

En effet, cette règle autorise le trafic venant du site 2 (Paris) vers le site 1 (Bruxelles) via le tunnel IPsec.

Cliquez sur Save.

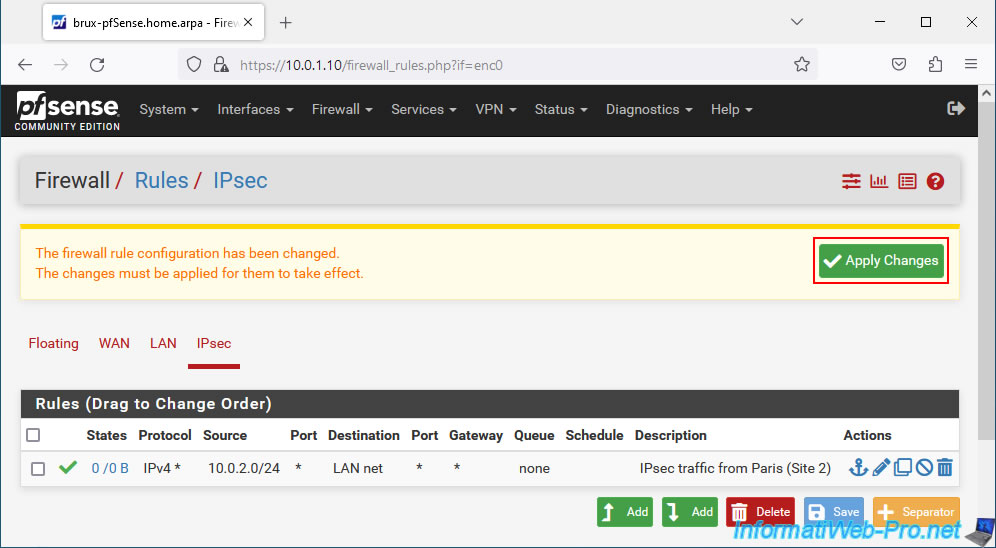

Cliquez sur : Apply Changes.

Le trafic venant du site 2 (Paris) est autorisé.

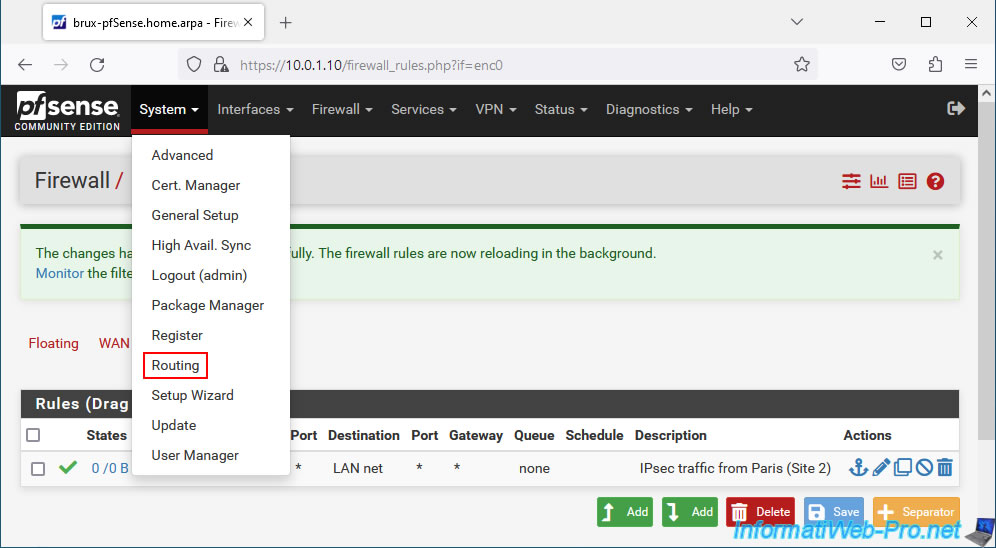

1.5. Définir la passerelle LAN utilisée sur le site 1 (Bruxelles)

Bien que cela ne soit pas toujours nécessaire, si pfSense n'est pas la passerelle par défaut des PCs clients ou des serveurs du site 1 (Bruxelles), le trafic réseau peut passer inutilement par la passerelle par défaut du PC client ou serveur au lieu d'emprunter directement le tunnel IPsec.

Pour régler ce léger problème, il suffit d'aller dans : System -> Routing.

Source : Client Routing and Gateway Considerations | pfSense Documentation.

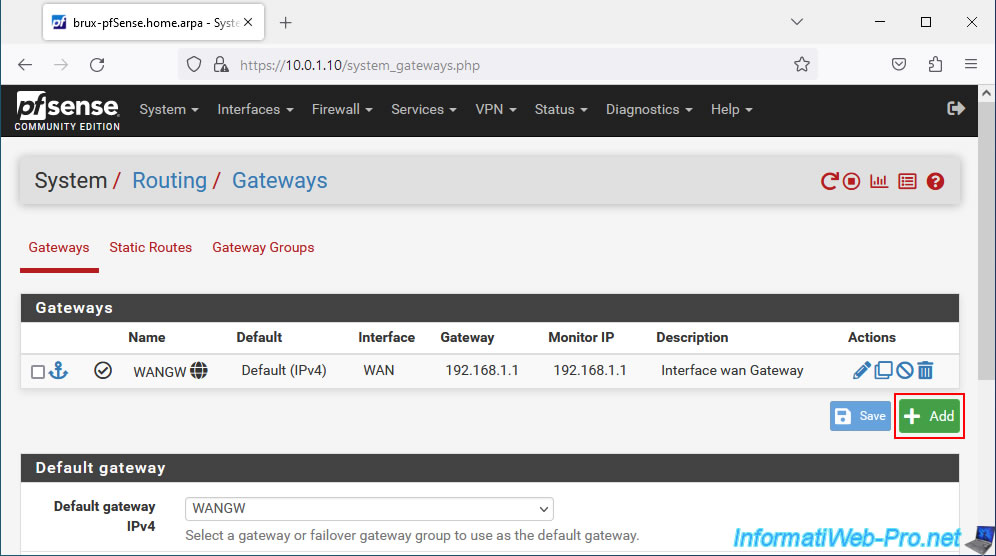

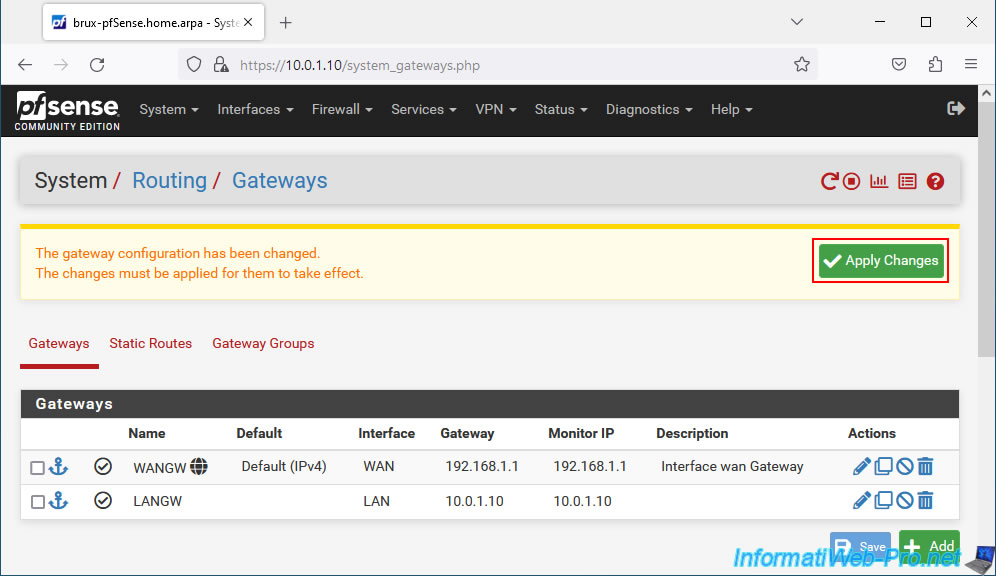

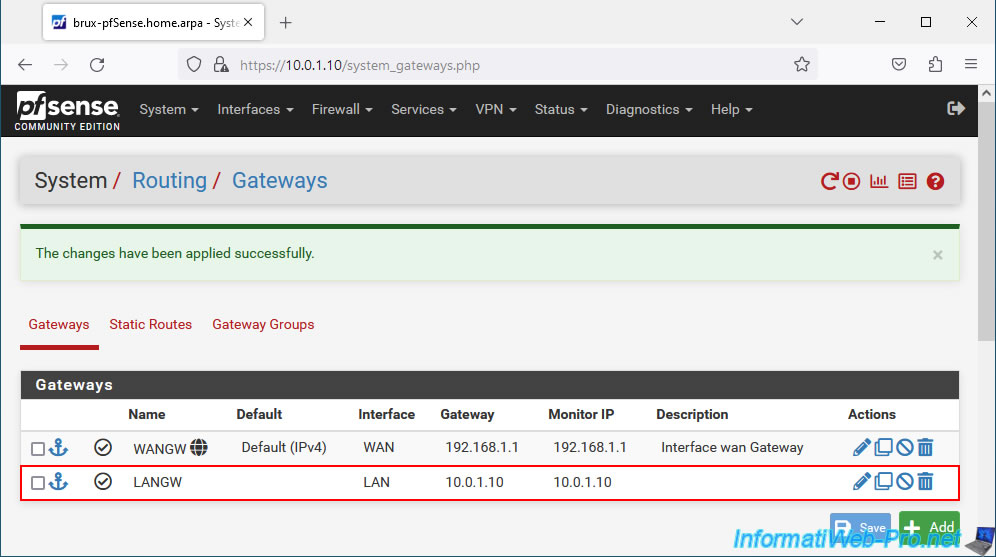

Sur la page "System / Routing / Gateways" qui s'affiche, cliquez sur : Add.

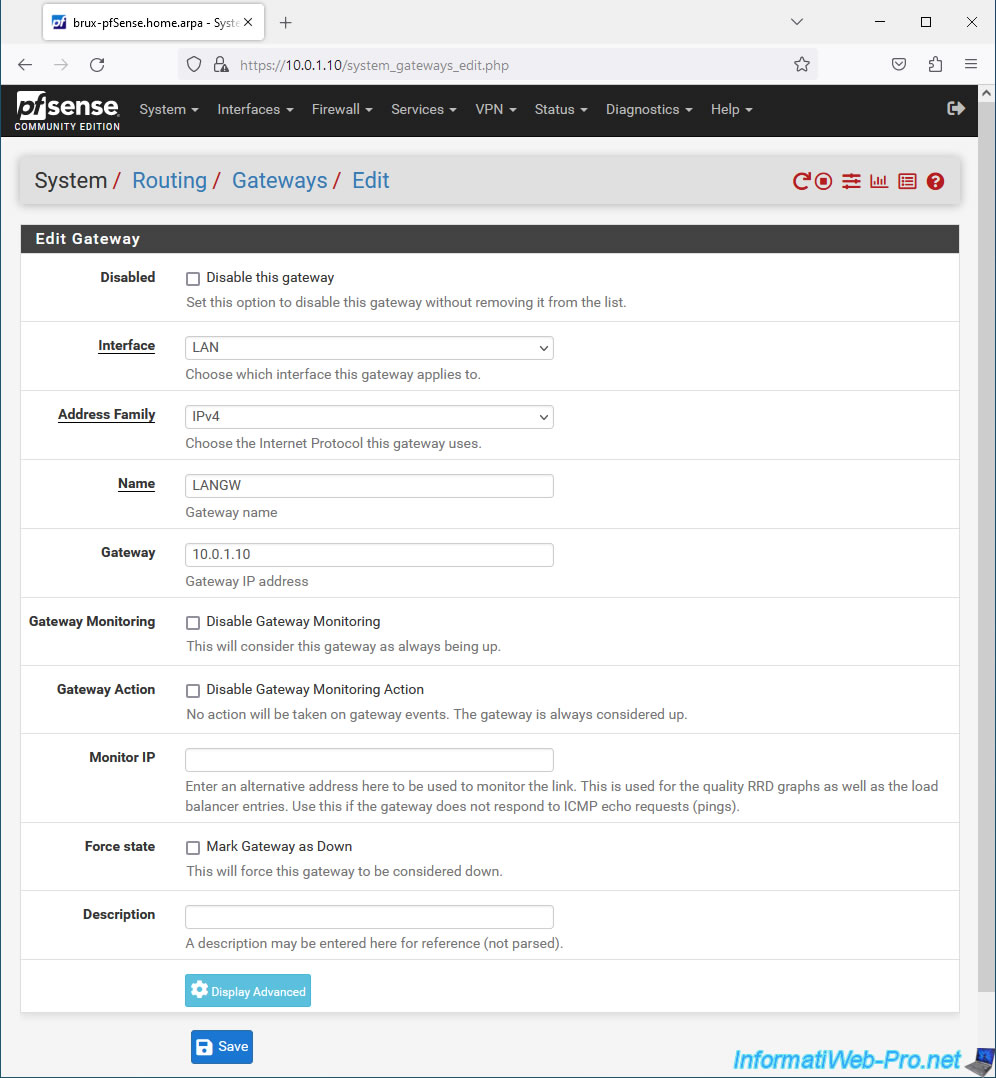

Sur la page "Edit Gateway" qui apparait, configurez ces paramètres :

- Interface : LAN.

- Address Family : IPv4 pour le trafic IPv4 uniquement.

- Name : le nom de cette passerelle. Par exemple : LANGW.

- Gateway l'adresse IP de l'interface LAN de pfSense sur le site où vous vous trouvez.

Cette adresse IP est visible sur le dashboard de pfSense et sur la page "Interfaces -> LAN".

Dans notre cas, l'adresse IP LAN de pfSense est "10.0.1.10" sur le site 1 (Bruxelles).

Ensuite, cliquez sur Save.

Cliquez sur : Apply Changes.

Votre passerelle LAN apparait dans la liste.

Partager ce tutoriel

A voir également

-

Pare-feu 17/5/2025

pfSense 2.6 - Activer le protocole SSH

-

Pare-feu 25/7/2025

pfSense 2.6 - Créer et gérer des alias

-

Pare-feu 12/9/2025

pfSense 2.6 - Créer un tunnel VPN site à site (S2S) via OpenVPN sécurisé avec une clé partagée (PSK)

-

Pare-feu 23/7/2025

pfSense 2.6 - Synchroniser l'horloge depuis un serveur de temps (NTP)

Pas de commentaire