- Pare-feu

- pfSense

- 03 septembre 2025 à 09:43

-

- 1/5

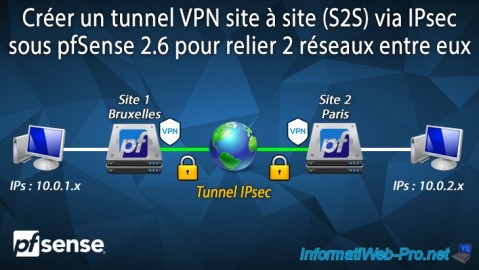

Dans les grandes entreprises, avec un siège social et des bureaux situés à différents endroits géographiques, il peut être intéressant de pouvoir accéder aux ressources d'un site depuis un autre site.

Notamment, pour centraliser les comptes utilisateurs, les stratégies, ... sur le contrôleur de domaine Active Directory situé au siège de l'entreprise.

Pour cela, il suffit de créer un tunnel VPN site à site grâce à IPsec avec une instance de pfSense sur chaque site géographique.

Dans ce tutoriel, nous simulerons une entreprise ayant un siège social à Bruxelles (en Belgique) et un bureau à Paris (en France).

Le site 1 sera donc celui de Bruxelles et le site 2 sera le bureau de Paris.

Important : pour une raison de clarté, nous avons modifié le thème utilisé par pfSense sur le site distant.

Ainsi, les pages de pfSense sur fond blanc correspondent au site 1 de Bruxelles et les pages sur fond noir correspondent au site 2 de Paris.

- Configurer le site 1 à Bruxelles pour IPsec

- Autoriser les réseaux privés sur l'interface WAN du site 1 (Bruxelles)

- Configurer la phase 1 du tunnel IPsec sur le site 1 (Bruxelles)

- Configurer la phase 2 du tunnel IPsec sur le site 1 (Bruxelles)

- Autoriser le trafic IPsec venant du site 2 (Paris) dans le pare-feu de pfSense

- Définir la passerelle LAN utilisée sur le site 1 (Bruxelles)

- Configurer le site 2 à Paris pour IPsec

- Autoriser les réseaux privés sur l'interface WAN du site 2 (Paris)

- Configurer la phase 1 du tunnel IPsec sur le site 2 (Paris)

- Configurer la phase 2 du tunnel IPsec sur le site 2 (Paris)

- Autoriser le trafic IPsec venant du site 1 (Bruxelles) dans le pare-feu de pfSense

- Définir la passerelle LAN utilisée sur le site 2 (Paris)

- Connecter le tunnel IPsec

- Consultez les journaux (logs) pour IPsec

- Test du ping via le tunnel IPsec

- Test de l'accès à un site web d'un site distant

- Ajouter le widget IPsec sur le dashboard de pfSense (facultatif)

1. Configurer le site 1 à Bruxelles pour IPsec

1.1. Autoriser les réseaux privés sur l'interface WAN du site 1 (Bruxelles)

Pour commencer, si dans votre cas, pfSense possède une adresse IP privée (ex : 192.168.1.x, 10.0.0.x, ...), vous devrez modifier la configuration de son interface WAN.

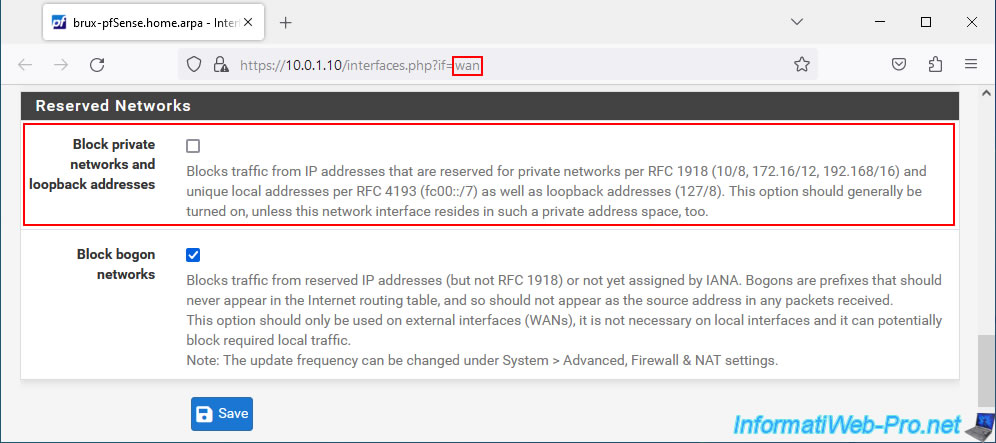

Pour cela, allez dans "Interfaces -> WAN" et décochez la case "Block private networks and loopback addresses" située en bas de page.

Puis, cliquez sur : Save.

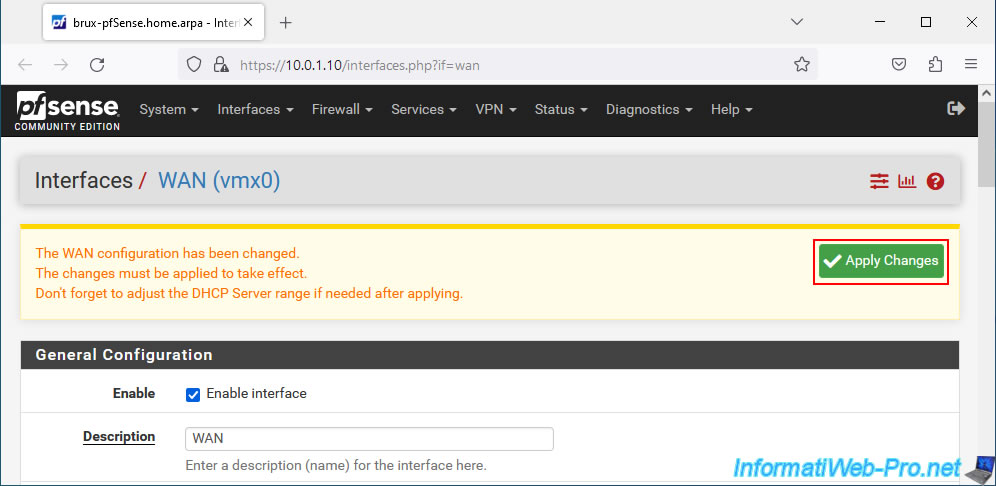

Ensuite, en haut de page, cliquez sur "Apply Changes".

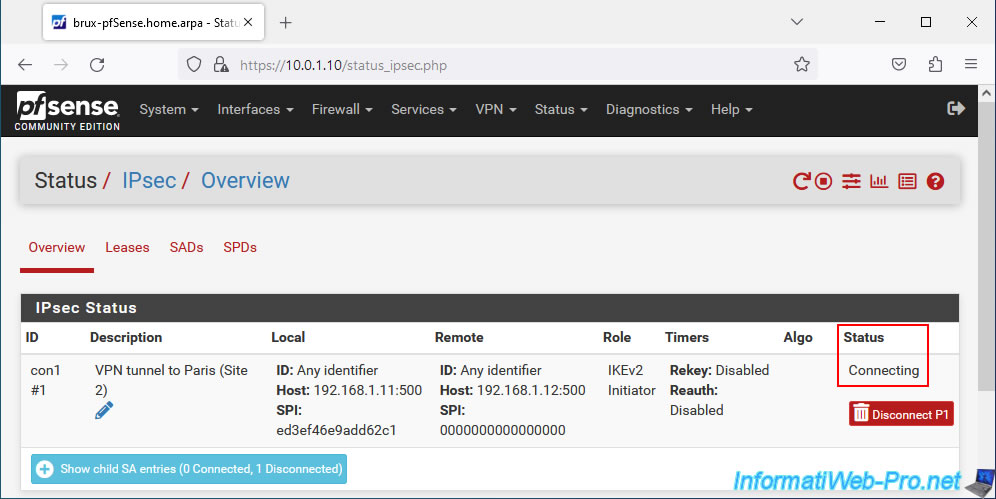

Dans le cas contraire, une fois que vous aurez créé vos tunnels VPN, vous remarquerez que le statut du tunnel IPsec restera en "Connecting".

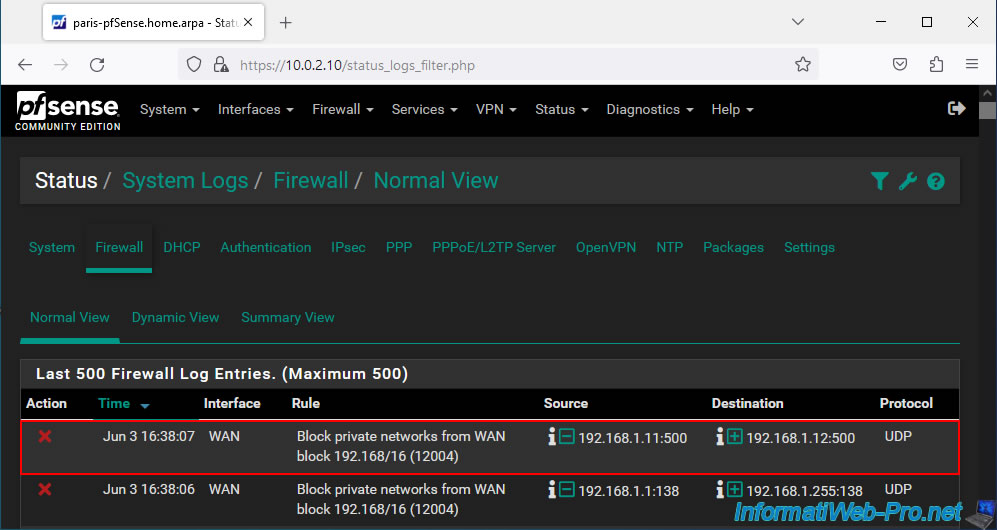

De plus, dans le journal (accessible via le menu "Status -> System Logs -> Firewall"), vous verrez que le trafic réseau venant de réseaux privés sur le réseau WAN de pfSense est bloqué.

D'ailleurs, la source correspond à "[adresse IP WAN de la machine pfSense tentant de se connecter via IPsec]:[port 500 utilisé par IKE]" et la destination correspond à "[adresse IP WAN de la machine pfSense actuelle qui bloque l'accès via IPsec]:[port 500 utilisé par IKE]".

Plain Text

WAN / Block private networks from WAN block 192.168/16 (12004) / 192.168.1.11:500 / 192.168.1.12:500 / UDP

1.2. Configurer la phase 1 du tunnel IPsec sur le site 1 (Bruxelles)

Lorsque vous souhaitez créer un tunnel IPsec entre 2 sites, vous devez configurer 2 phases :

- Phase 1 : pour négocier comment l'échange des clés sera effectué (IKEv1 ou IKEv2), gérer l'authentification (clé prépartagée secrète ou certificat), ...

- Phase 2 : pour le chiffrement des données. Vous pourrez créer autant de tunnels P2 que de sous-réseaux disponibles sur le site distant.

Attention : la version d'IKE utilisée, la méthode d'authentification, la clé prépartagée secrète, les algorithmes de chiffrement utilisés, ... devront être les mêmes sur le site source et celui de destination.

Sinon, le tunnel IPsec ne pourra pas s'établir.

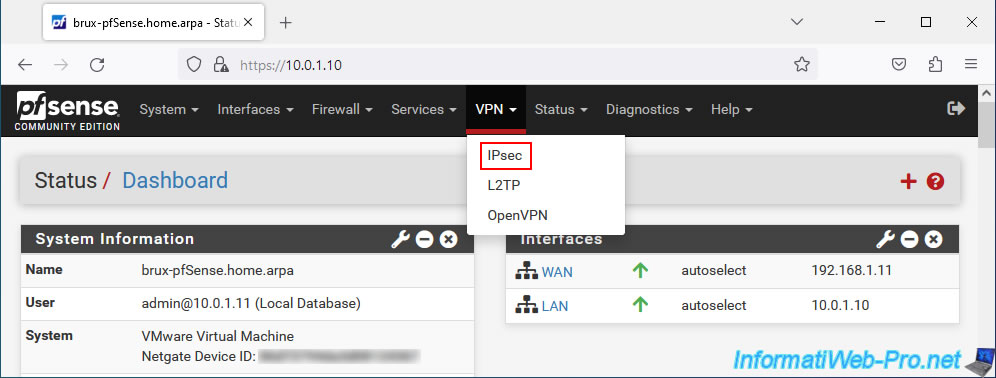

Pour commencer, sur la machine pfSense du site 1 (Bruxelles), allez dans : VPN -> IPsec.

Note : pour savoir plus sur IPsec, consultez la page "IPsec Terminology | pfSense Documentation".

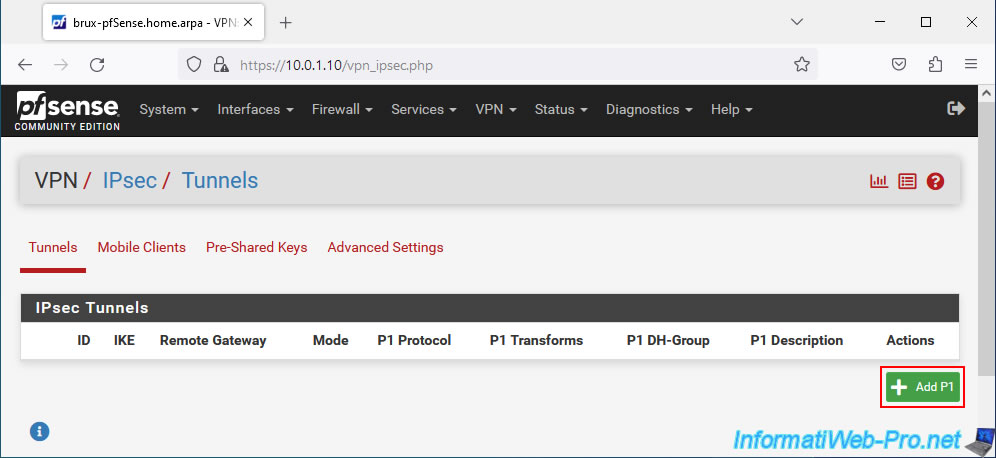

Ensuite, sur la page "VPN / IPsec / Tunnels" qui s'affiche, cliquez sur : Add P1.

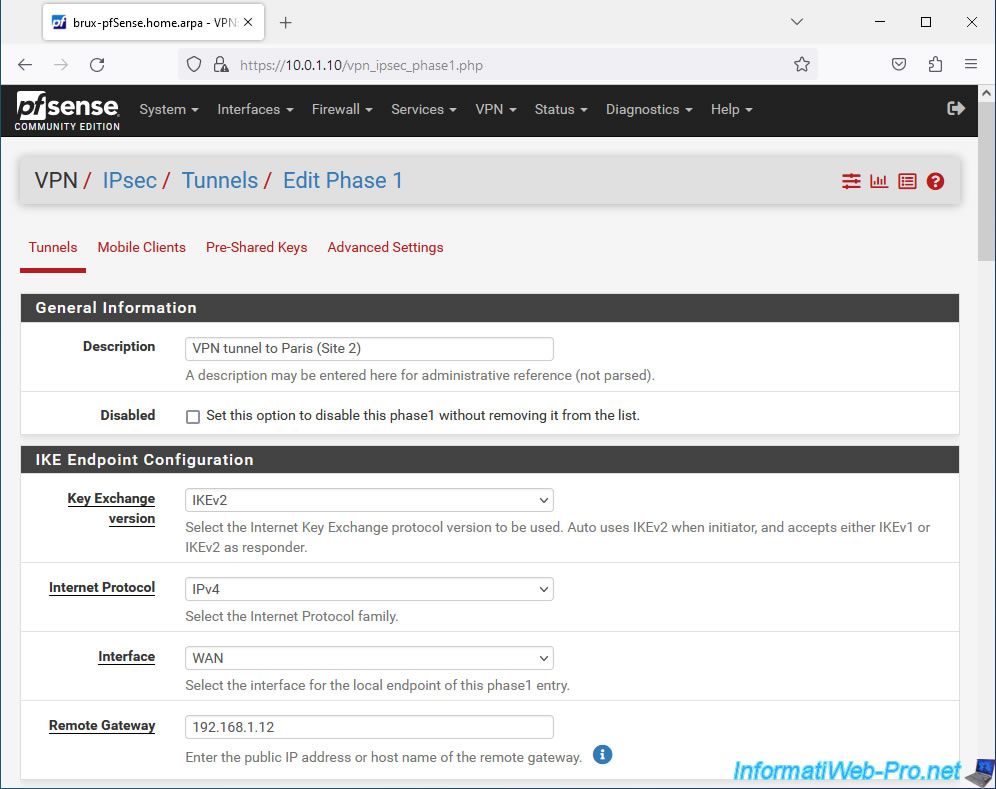

Sur la page "Edit Phase 1" qui s'affiche, configurez ces paramètres :

- Description : une description à titre indicative pour ce tunnel P1.

Dans notre cas, "VPN tunnel to Paris (Site 2)" étant donné que ce tunnel P1 permettra d'accéder au site 2 de Paris depuis un ordinateur / serveur situé sur le site 1 de Bruxelles. - IKE Enpoint Configuration - Key Exchange version : de préférence, utilisez IKEv2. Sinon, utilisez IKEv1 pour des raisons de compatibilité si le site distant ne supporte pas l'IKEv2.

- Internet Protocol : IPv4. Permet de créer un tunnel IPsec entre 2 adresses WAN IPv4 (celle du site source et celle du site distant).

Si les 2 sites possèdent une adresse IPv6 publique, alors vous pourrez aussi créer un tunnel IPv6 si vous le souhaitez. - Interface : WAN. Le tunnel IPsec reliera les interfaces WAN des 2 machines pfSense (celle source et celle du site distant). En effet, le tunnel IPsec passe via Internet.

- Remote Gateway : indiquez l'adresse IP publique (WAN) de la machine pfSense distante.

Dans notre cas, l'adresse IP WAN distante est "192.168.1.12", car nous testons cela dans un environnement virtuel.

Mais, en entreprise, vous devrez indiquer l'adresse IP publique du site distant de l'entreprise fournie par son FAI (fournisseur d'accès à Internet).

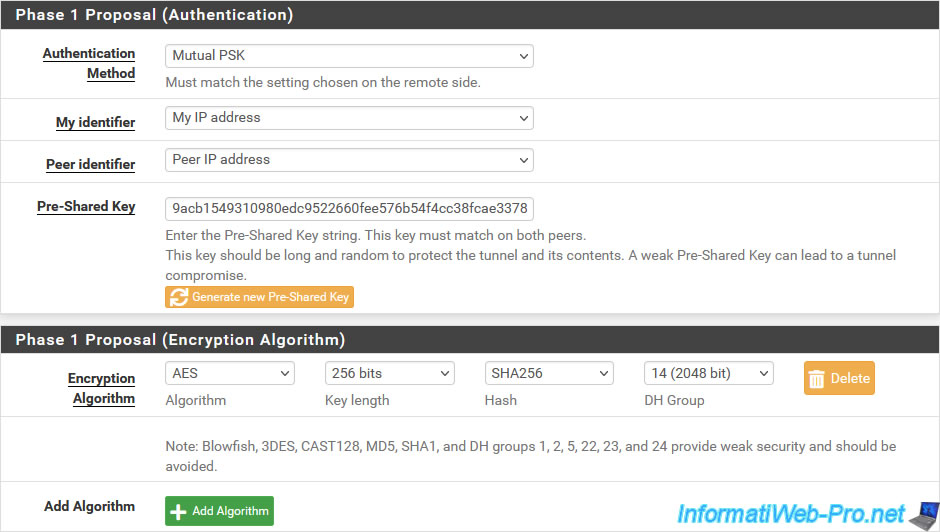

Ensuite, vous pourrez configurer la méthode d'authentification et l'algorithme à utiliser pour le chiffrement :

- Phase 1 Proposal (Authentication) : configuration de l'authentification du tunnel IKE.

- Authentication Method : permet d'utiliser une clé prépartagée secrète (Mutual PSK) qui devra être identique sur le site source et sur le site distant ou un certificat.

- My identifier : identifiant envoyé à la machine pfSense du site distant et qui identifie la machine pfSense source.

Laissez l'option "My IP address" sélectionnée par défaut, comme indiqué dans la documentation de Netgate. - Peer identifier : identifie le pair distant sur la machine pfSense du site distant.

A nouveau, laissez l'option "Peer IP address" sélectionnée par défaut. - Pre-Shared Key : sur le site 1, cliquez sur "Generate new Pre-Shared Key" pour générer une clé prépartagée secrète sécurisée.

Important : cette même clé devra être aussi indiquée lorsque vous configurerez la phase 1 du tunnel IPsec sur la machine pfSense distante.

- Phase 1 Proposal (Encryption Algorithm) : algorithme de chiffrement à utiliser pour le tunnel P1.

- Encryption Algorithm : sélectionnez les options ci-dessous (conformément à la documentation de pfSense).

- Algorithm : AES.

Nom de l'algorithme de chiffrement à utiliser. - Key length : 256 bits.

Longueur de la clé à utiliser. Plus la taille de la clé est élevée, mieux c'est sécurisé. Mais plus la taille de la clé est élevée, plus les ressources CPU seront utilisées. - Hash : de préférence, SHA256.

Algorithme de hachage à utiliser.

Notez que l'algorithme SHA1 possède un risque de collision (2 valeurs différentes correspondant au même hash) et il est donc déconseillé à l'heure actuel. - DH Group : 14 (2048 bit).

A nouveau, plus la taille sélectionnée est élevée, plus c'est sécurisé. Mais au détriment des performances dues à une utilisation plus élevée du processeur (CPU).

- Algorithm : AES.

- Encryption Algorithm : sélectionnez les options ci-dessous (conformément à la documentation de pfSense).

Notez que pfSense vous permet d'ajouter plusieurs algorithmes de chiffrements pour assurer une meilleure compatibilité pour l'établissement du tunnel IPsec. Lors de l'établissement du tunnel P1, le meilleur algorithme de chiffrement supporté des 2 côtés sera utilisé automatiquement.

Important : pour des raisons de sécurité, il est préférable de définir un seul algorithme de chiffrement pour ne pas autoriser des algorithmes qui seraient moins sécurisés et qui pourraient être utilisés par des pirates pour tenter de se connecter à votre réseau via IPsec via des failles qui seraient découvertes plus tard.

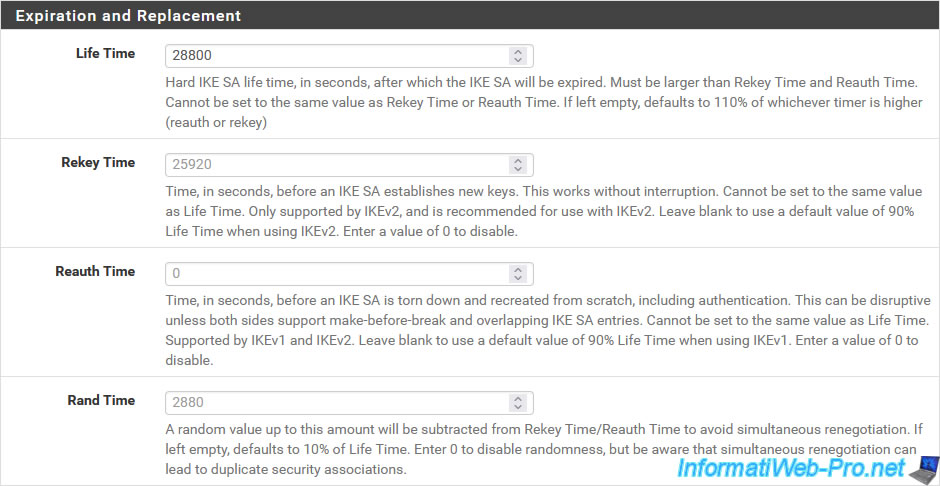

Dans la section "Expiration and Replacement", vous pourrez configurer plusieurs paramètres :

- Life Time : durée de vie du tunnel IKE SA (ou ISAKMP SA) après laquelle celui-ci expire.

- Rekey Time : délai avant lequel le service IPsec tentera de générer de nouvelles clés qui seront utilisées sans interruption par les 2 points de terminaison (machines pfSense source et distante).

Cette option n'est supportée que par IKEv2. - Reauth Time : délai avant lequel le tunnel IKE SA sera détruit, puis recréé depuis zéro par le service IPsec.

Cette option est supportée par IKEv1 et IKEv2, mais devrait être évitée avec IKEv2.

D'où la valeur "0" indiquée par défaut. Ce qui désactive cette fonctionnalité. - Rand Time : permet d'ajouter une valeur aléatoire au processus de régénération des clés (Rekey) pour éviter que les 2 points de terminaison ne tentent de régénérer les clés au même moment.

Laissez la valeur par défaut "28800" indiquée pour l'option "Life Time".

Note : généralement, vous n'aurez pas besoin de les modifier étant donné que pfSense les calcule automatiquement pour que les valeurs utilisées par défaut soient celles recommandées dans votre cas.

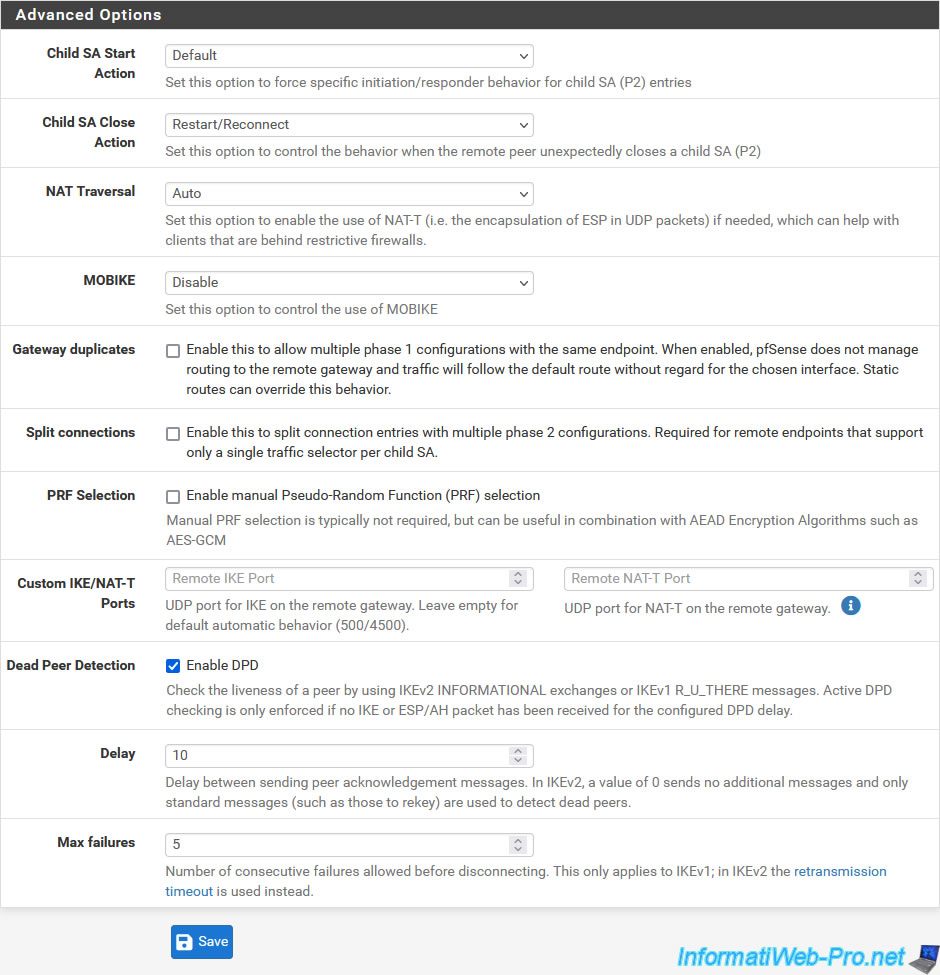

Pour finir, vous trouverez une section "Advanced Options" où les 2 options les plus intéressantes sont les 2 premières proposées.

- Child SA Start : permet de choisir le comportement à adopter pour le tunnel IPsec P2 enfant lors du démarrage ou redémarrage du service IPsec.

- Default : le comportement choisi dépendra des paramètres configurés.

- None (Responder Only) : permet de ne pas tenter d'initialiser le tunnel.

Généralement, vous utiliserez cette valeur sur le site distant pour éviter que les 2 points de terminaisons (machines pfSense) tentent d'initialiser le même tunnel IPsec. - Initiate at start (VTI or Tunnel Mode) : permet de tenter d'initialiser le tunnel IPsec au démarrage du service IPsec.

- Initiate on demand (Tunnel mode Only) : permet d'initialiser le tunnel IPsec uniquement lorsque du trafic réseau à destination d'un réseau concerné par un tunnel P2 de ce tunnel IPsec arrive sur pfSense.

Ce qui peut créer un léger délai dû à l'initialisation du tunnel au moment pour les requêtes du client qui attendent que le tunnel soit établi pour accéder au site distant.

- Child SA Close Action : permet de choisir comment IPsec devra réagir lorsqu'un tunnel IPsec (P2) est fermé de façon inattendue par un pair.

- Default : comme pour le paramètre précédent, le comportement choisi dépendra des paramètres configurés pour ce tunnel.

- Close connection and clear SA : lorsqu'un tunnel IPsec (P2) est fermé par un pair, celui-ci est simplement retiré et pfSense ne tentera pas de rétablir ce tunnel P2.

Ce qui est le comportement à utiliser dans le cas du point de terminaison de destination configuré en tant que "None (Responder Only)" via l'option précédente. - Restart/Reconnect : lorsqu'un tunnel IPsec (P2) est fermé par un pair, pfSense tentera automatiquement de rétablir celui-ci. Ainsi en cas de problème réseau, le tunnel est automatiquement restauré.

Néanmoins, n'utilisez cette option que sur un point de terminaison. Par exemple : sur le point de terminaison source. - Close connection and reconnect on demand : lorsqu'un tunnel IPsec (P2) est fermé par un pair, celui-ci sera retiré et le tunnel P2 sera rétabli uniquement si du trafic réseau tente d'accéder au réseau de destination concerné par ce tunnel IPsec.

- NAT Traversal : permet de traverser plus facilement du NAT, dans le cas où pfSense se trouverait derrière un périphérique effectuant du NAT (autrement dit : un routeur).

Attention : cela n'est supporté qu'avec IKEv1. - MOBIKE : permet de conserver une connexion active pour des périphériques qui utiliseraient plusieurs adresses IP (comme ça peut être le cas d'un périphérique mobile passant d'un réseau Wi-Fi à de l'Internet mobile (3G, 4G, ...)).

- Gateways duplicates : permet à plusieurs tunnels P1 d'utiliser la même adresse de point de terminaison distant.

- Split connections : avec IKEv2, par défaut, les tunnels P2 sont gérés par un même tunnel enfant P2.

Activer cette option permet de gérer chaque tunnel via un tunnel enfant P2 séparé. Ce qui peut être nécessaire dans certains cas. - PRF Selection : permet de sélectionner manuellement une fonction pseudo-aléatoire (PRF) plutôt que de laisser le service IPsec décider.

- Custom IKE/NAT-T Ports : permet d'utiliser des numéros de ports UDP non standard pour IKE et NAT-T.

Par défaut, les ports utilisés par IKE et NAT-T sont respectivement : 500 UDP et 4500 UDP. - Dead Peer Detection : permet d'activer la détection automatique de pairs morts (DPD).

- Delay : délai entre 2 vérifications pour la détection automatique de paris morts (DPD) si celle-ci est activée ci-dessus.

- Max failures : nombre de tentatives ratées autorisées avant que le pair distant soit considéré comme mort (inaccessible).

Sur le site 1 (Bruxelles), configurez uniquement les 2 premiers paramètres :

- Child SA Start Action : Default. Comportement choisi par défaut basé sur les paramètres de votre tunnel.

- Restart/Reconnect : si le tunnel est fermé de façon inattendue par le pair distant, pfSense tentera de réétablir le tunnel IPsec.

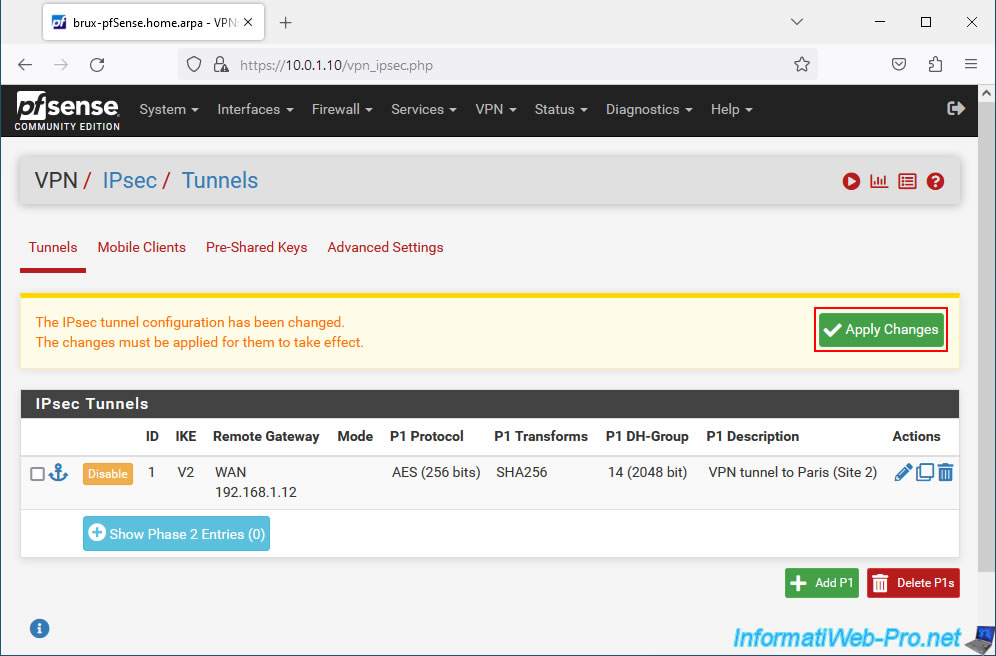

Ensuite, cliquez sur Save.

Source : Phase 1 Settings | pfSense Documentation.

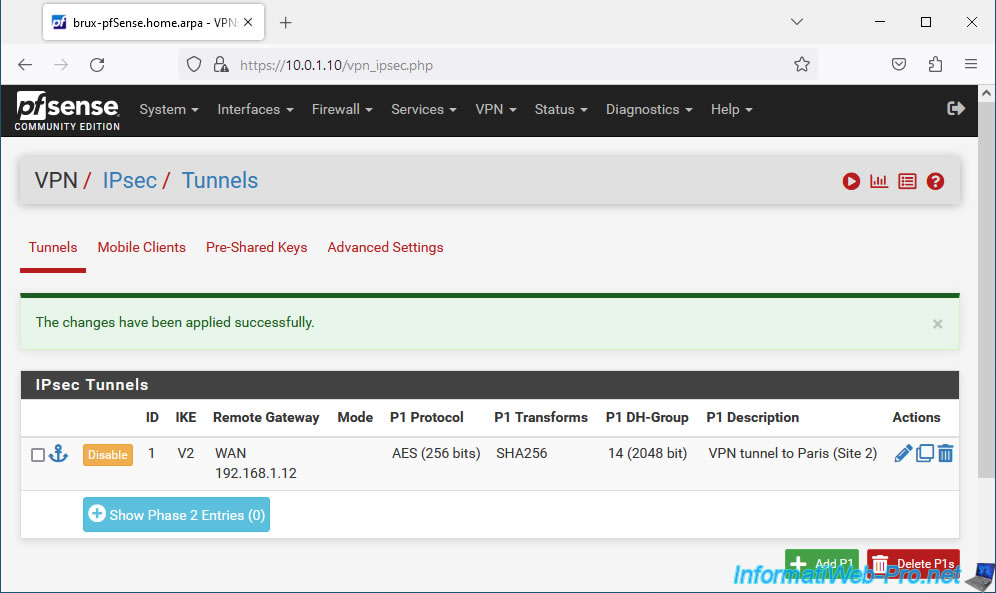

Cliquez sur "Apply Changes".

Votre tunnel IPsec P1 a été créé.

Partager ce tutoriel

A voir également

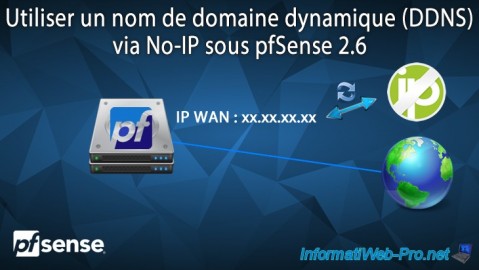

-

Pare-feu 6/6/2025

pfSense 2.6 - DDNS (DNS dynamique)

-

Pare-feu 15/5/2025

pfSense 2.6 - Installation sous VMware ESXi

-

Pare-feu 9/7/2025

pfSense 2.6 - Sécuriser l'interface web en HTTPS

-

Pare-feu 16/8/2025

pfSense 2.6 - Surveillance via SNMP et Zabbix 6

Vous devez être connecté pour pouvoir poster un commentaire