Créer un tunnel VPN site à site (S2S) via IPsec sous pfSense 2.6 pour relier 2 réseaux entre eux

- Pare-feu

- pfSense

- 03 septembre 2025 à 09:43

-

- 3/5

2. Configurer le site 2 à Paris pour IPsec

Maintenant que pfSense est correctement configuré sur le site 1 (Bruxelles), il vous suffit de configurer quasiment la même chose sur le site 2 (Paris).

Attention : certains paramètres devront être configurés légèrement différemment pour éviter, par exemple, que les 2 machines pfSense ne tentent d'établir chacun le même tunnel IPsec en même temps.

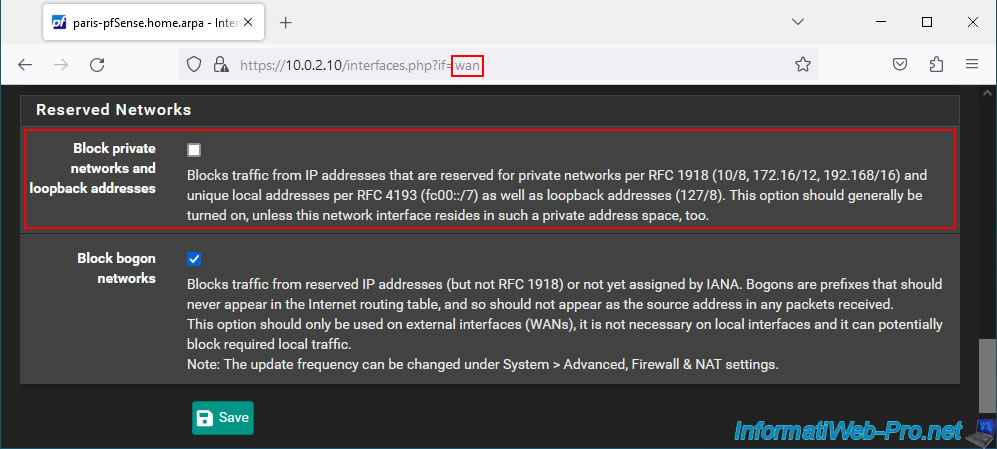

2.1. Autoriser les réseaux privés sur l'interface WAN du site 2 (Paris)

Pour rappel, si pfSense utilise une adresse IP privée (locale) pour son interface WAN, il est important de désactiver l'option "Block private networks and loopback addresses" sur la page "Interfaces -> WAN".

Second rappel, toutes les impressions d'écran sur fond noir (comme ci-dessous) concernent la machine pfSense du site 2 (Paris) pour que cela soit plus clair à suivre.

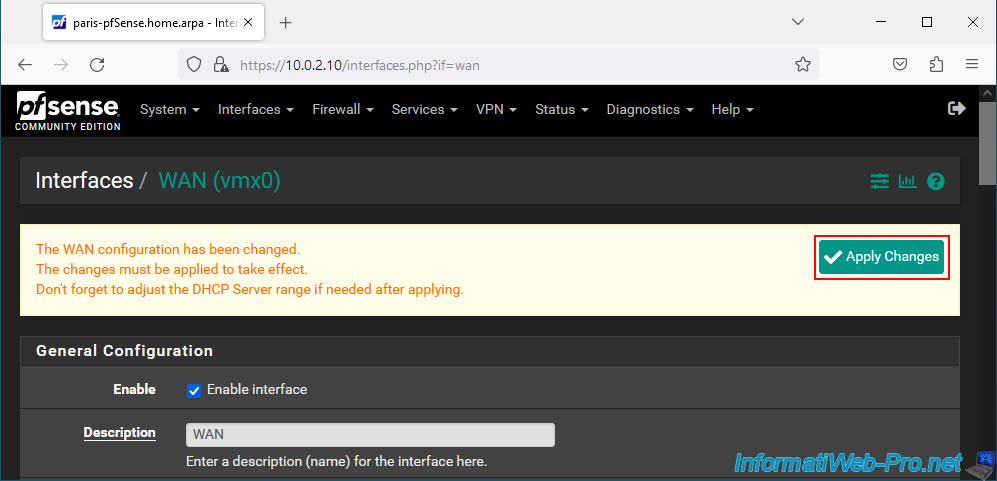

Ensuite, n'oubliez pas de cliquer sur "Apply Changes" en haut de page après avoir sauvegardé la configuration de votre interface WAN.

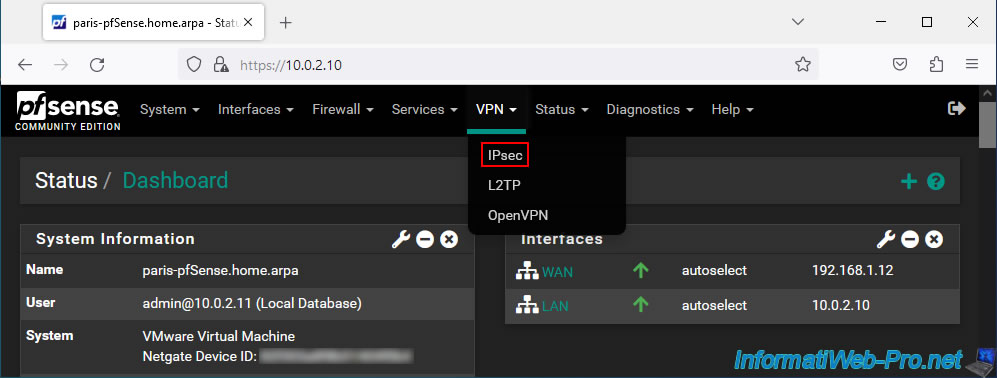

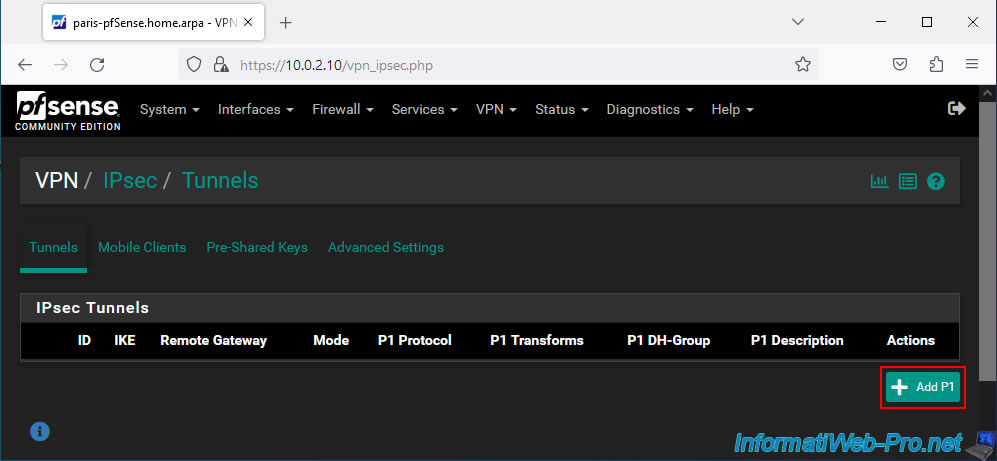

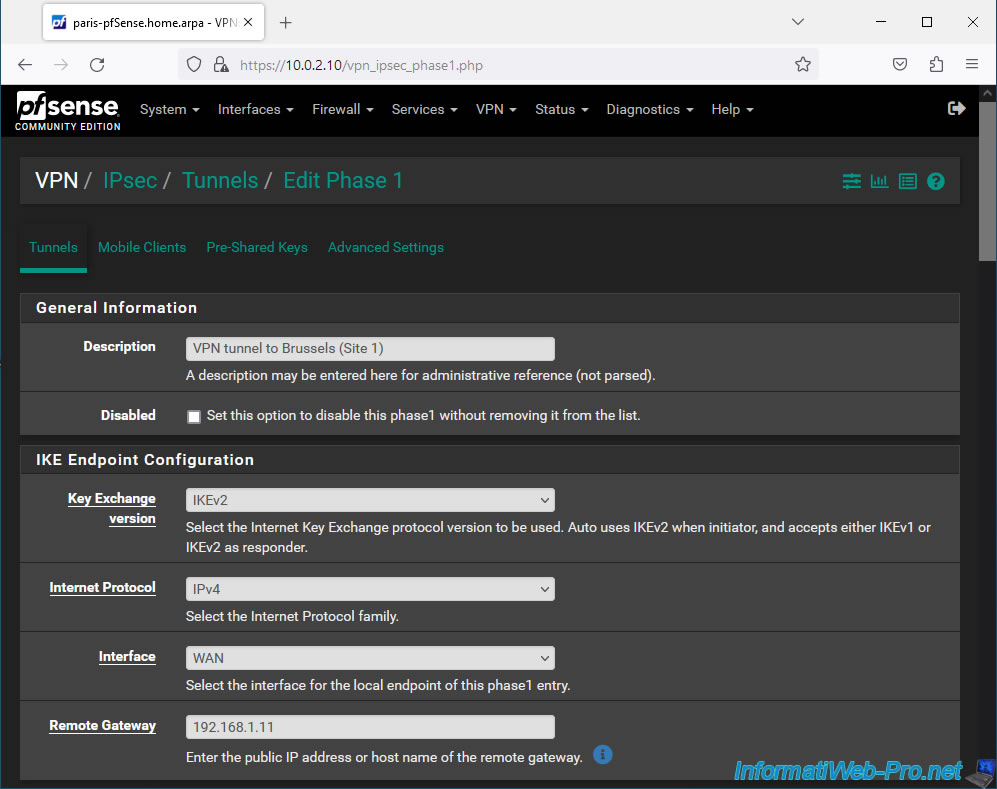

2.2. Configurer la phase 1 du tunnel IPsec sur le site 2 (Paris)

Pour configurer la phase 1 du tunnel IP sec sur le site 2 (Paris), allez dans : VPN -> IPsec.

Cliquez sur : Add P1.

Sur la page "Edit Phase 1", configurez ces paramètres :

- Description : VPN tunnel to Brussels (Site 1).

En effet, ce tunnel permettra d'accéder aux ressources du site 1 (Bruxelles) depuis le site 2 (Paris). - Key Exchange version : sélectionnez "IKEv2" (comme sur le site 1 (Bruxelles)).

- Internet Protocol : IPv4 pour relier vos 2 réseaux IPv4.

- Interface : WAN. Le tunnel IPsec sera établi via Internet (WAN).

- Remote Gateway : indiquez l'adresse IP publique de votre entreprise pour le site 1 (Bruxelles).

Dans notre cas, nous testons ceci en virtuel et l'adresse IP WAN de pfSense sur le site 1 est : 192.168.1.11.

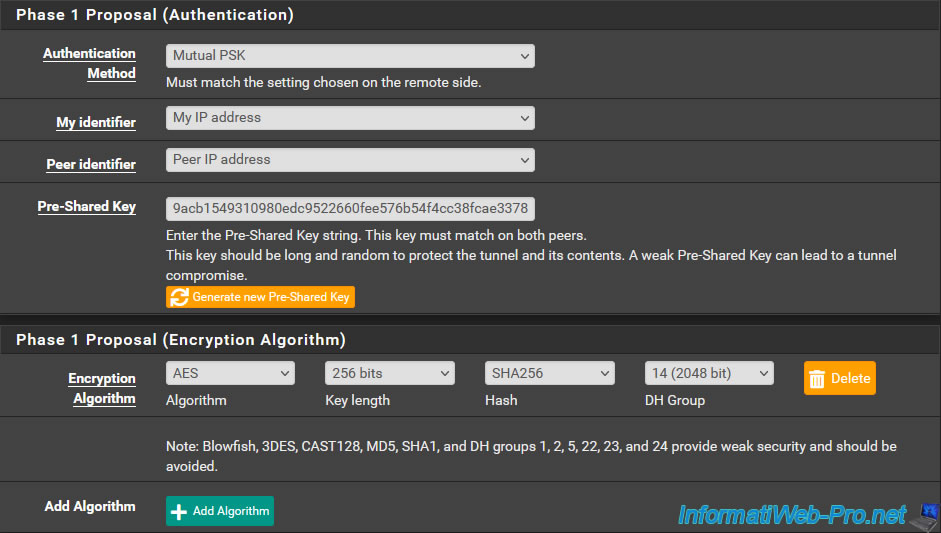

Pour l'authentification et l'algorithme de chiffrement à utiliser, indiquer exactement la même chose que sur le site 1.

A savoir :

- Authentication Method : Mutual PSK. Pour utiliser une clé prépartagée secrète.

- My identifier : My IP address.

- Peer identifier : Peer IP address.

- Pre-Shared Key : copiez/collez la clé prépartagée secrète configurée pour le tunnel P1 sur le site 1 (Bruxelles).

- Encryption Algorithm : AES / 256 bits / SHA256 / 14 (2048 bit).

Attention : assurez-vous d'indiquer la même clé prépartagée secrète (Pre-Shared Key) que celle configurée pour le tunnel P1 du site 1 (Bruxelles).

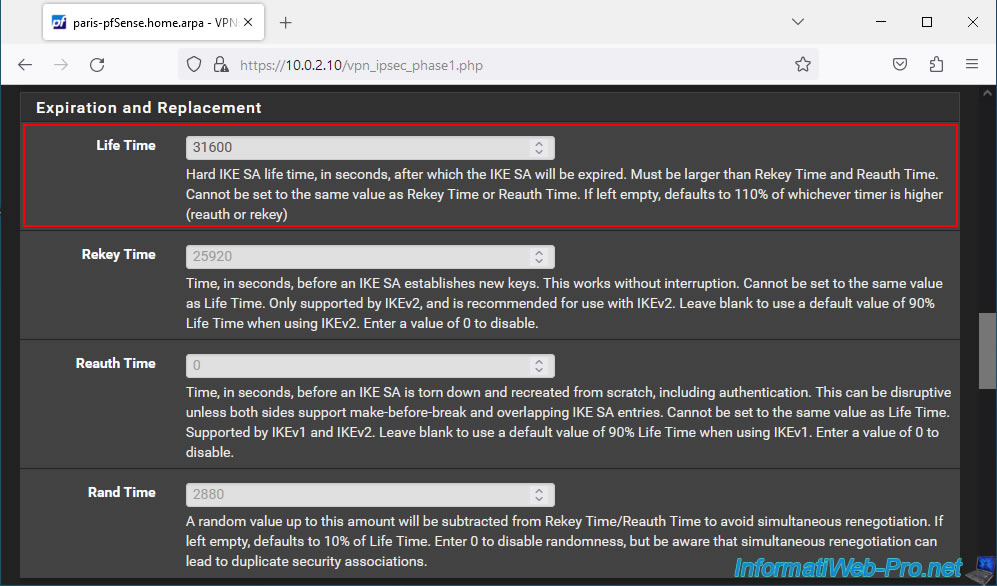

Attention : pour éviter que le tunnel IPsec ne puisse expirer au même moment des 2 côtés et éviter que les 2 pairs ne tentent de réinitialiser chacun le même tunnel IPsec au même moment, vous devez indiquer une durée de vie pour le tunnel P2 qui correspond à 110% de la valeur configurée sur l'autre pair pour ce tunnel P1.

Ce qui donne dans notre cas "31600" (étant donné que la valeur utilisée sur le site 1 (Bruxelles) était "28800").

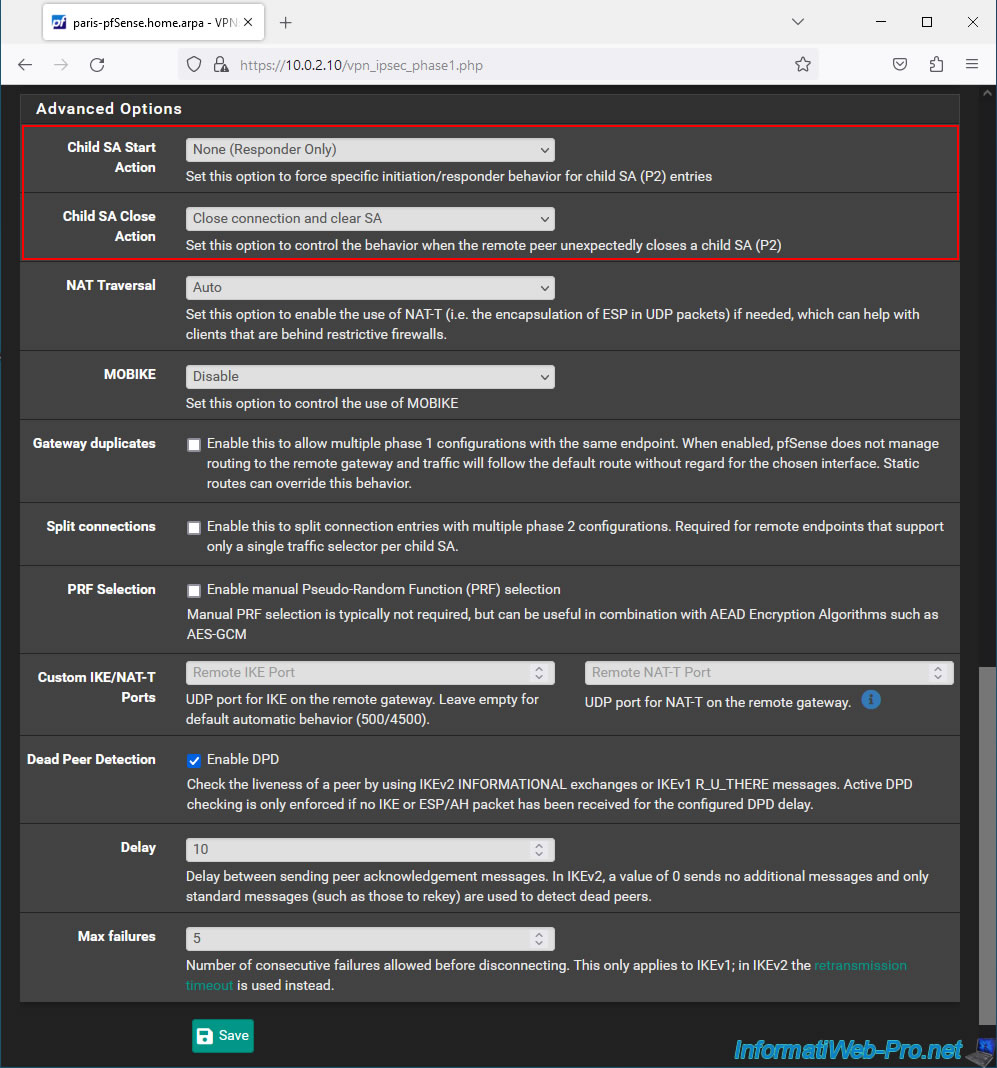

En bas de page, configurez ces 2 paramètres :

- Child SA Start Action : sur le site 2, le tunnel IPsec doit être configuré en "None (Responder Only)".

Ainsi, c'est le service IPsec du site 1 qui se charge d'initialiser automatiquement le tunnel IPsec lorsqu'il démarre. - Child SA Close Action : sur le site 2, le tunnel IPsec doit être configuré en "Close connection and clear SA".

Ainsi, si un tunnel P2 est fermé de façon inattendue, c'est le site 1 qui se chargera d'initialiser à nouveau le tunnel IPsec.

Dans le cas contraire, les 2 pairs tenteraient d'initialiser le même tunnel IPsec. Ce qui poserait problème.

Cliquez sur Save.

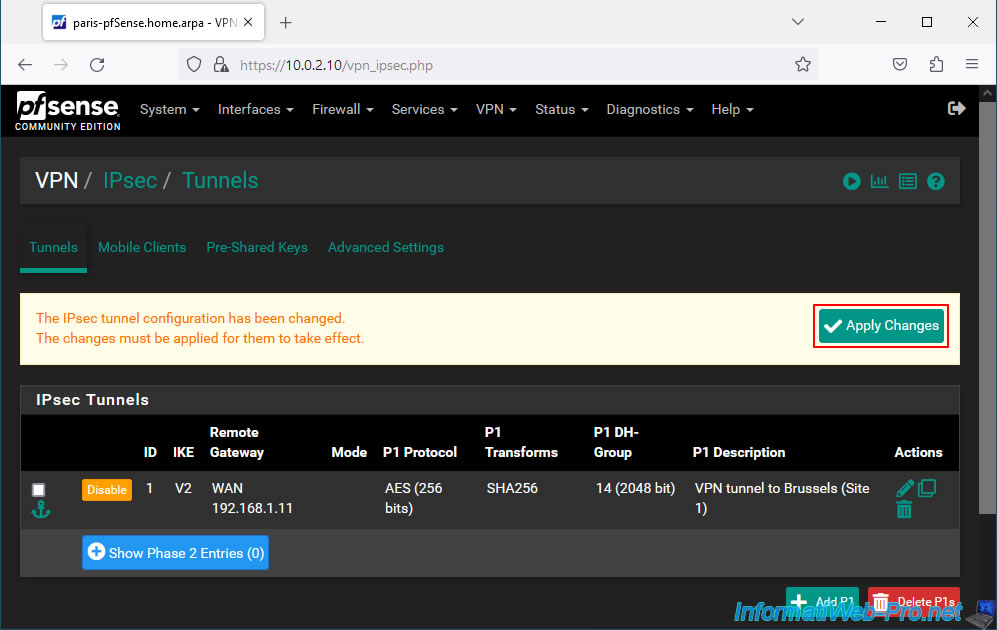

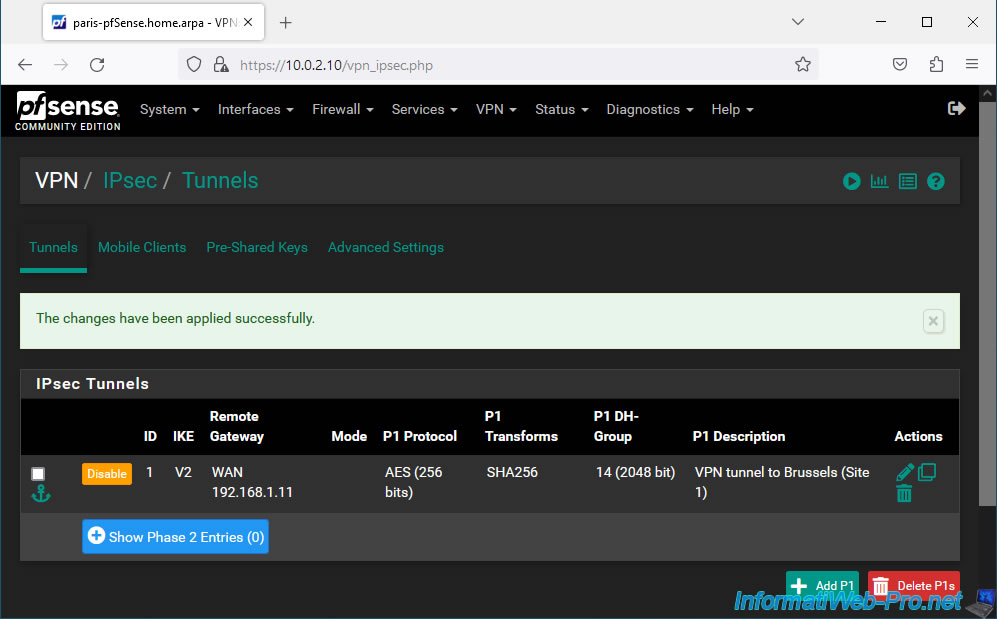

Cliquez sur : Apply Changes.

Votre tunnel P1 sur le site 2 (Paris) a été créé.

Partager ce tutoriel

A voir également

-

Pare-feu 24/8/2025

pfSense 2.6 - Configurer la haute disponibilité (HA)

-

Pare-feu 12/9/2025

pfSense 2.6 - Créer un tunnel VPN site à site (S2S) via OpenVPN sécurisé avec une clé partagée (PSK)

-

Pare-feu 15/5/2025

pfSense 2.6 - Installation sous VMware ESXi

-

Pare-feu 4/6/2025

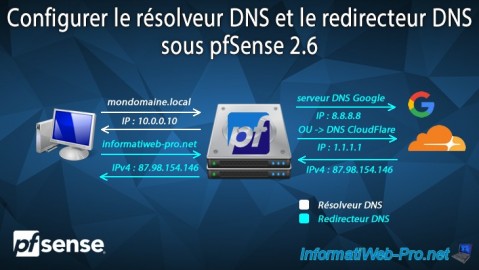

pfSense 2.6 - Résolution DNS

Pas de commentaire