Créer un tunnel VPN site à site (S2S) via OpenVPN sécurisé avec SSL/TLS (mode L3) sous pfSense 2.6

- Pare-feu

- pfSense

- 17 septembre 2025 à 09:32

-

- 5/6

2.3. Ajouter un client OpenVPN sur le site 2 (Paris)

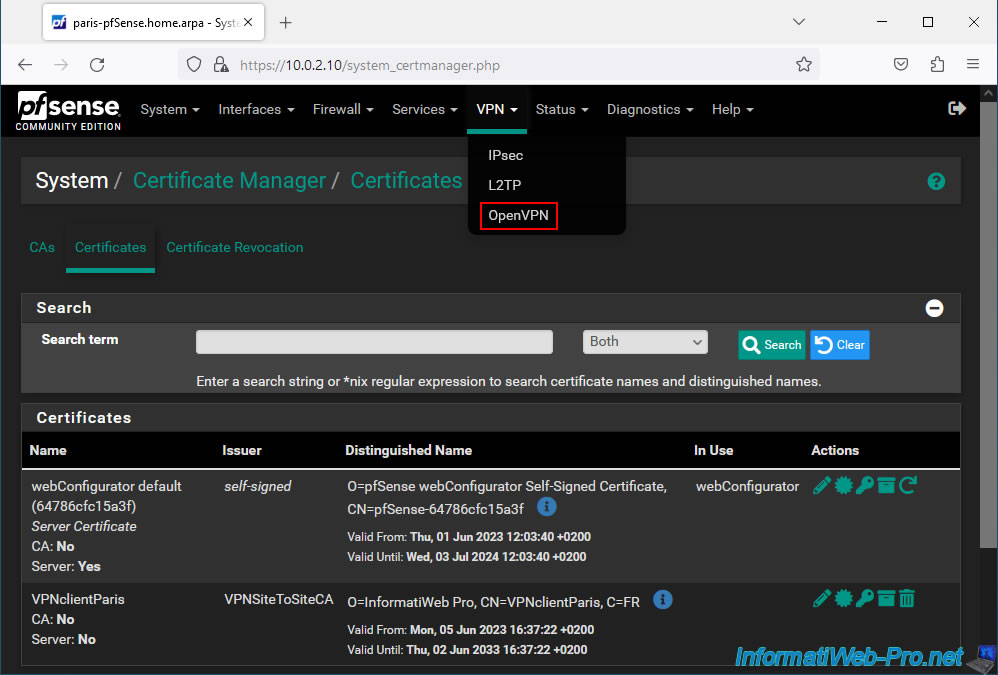

Maintenant que vous possédez les certificats requis, vous pouvez configurer un client OpenVPN sur le site 2 (Paris).

Pour cela, allez dans : VPN -> OpenVPN.

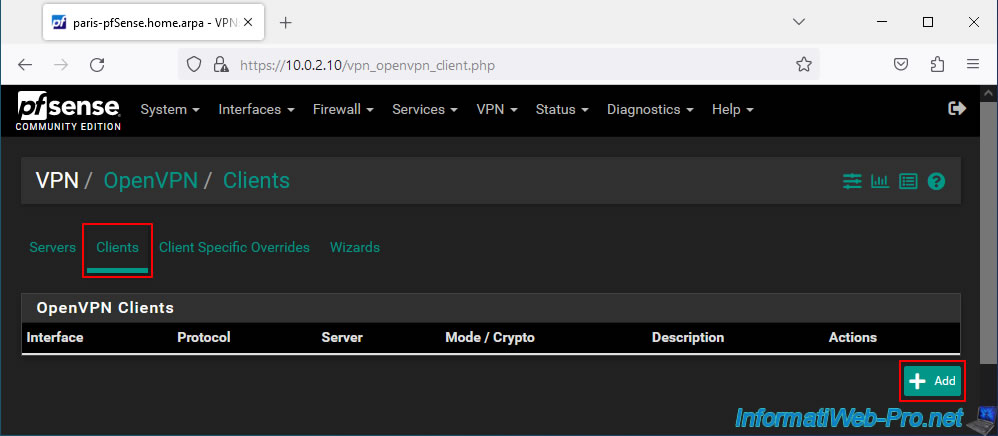

Sur la page qui apparait, allez dans l'onglet "Clients" et cliquez sur : Add.

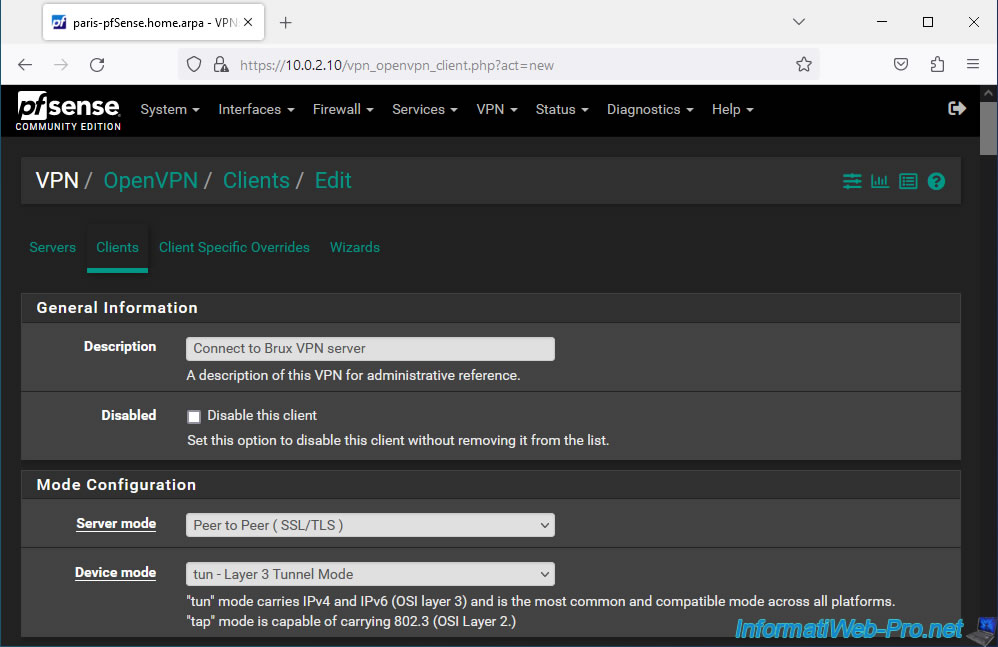

Pour la configuration du client OpenVPN, indiquez ceci :

- Description : une description indiquant quel serveur VPN sera contacté (par exemple).

Dans notre cas : Connect to Brux VPN server. - Server mode : Peer to Peer (SSL/TLS). Etant donné qu'OpenVPN sera sécurisé avec des certificats SSL et une clé TLS.

- Device mode : tun - Layer 3 Tunnel Mode.

Comme pour le serveur VPN, le tunnel sera utilisé pour relier 2 réseaux IPv4.

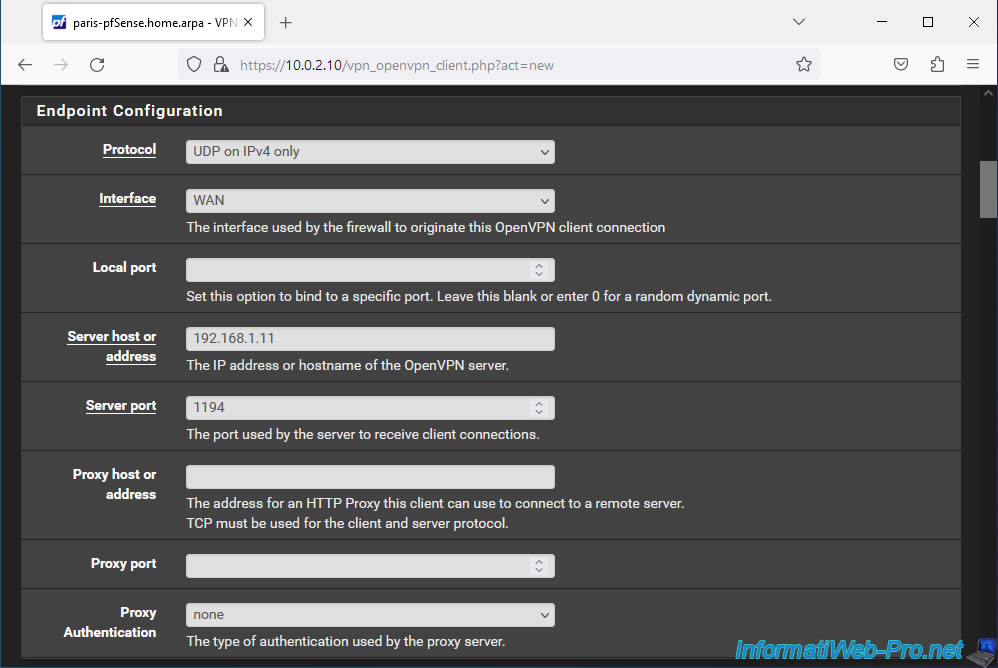

Dans la section "Endpoint Configuration", indiquez :

- Protocol : UDP on IPv4 only. Comme pour le serveur OpenVPN.

- Interface : WAN. Le client se connectera au serveur OpenVPN via Internet. Donc, via l'interface WAN de pfSense.

- Server host or address : l'adresse IP publique (fournie par le FAI du site 1) de votre serveur OpenVPN.

- Server port : 1194. Port d'OpenVPN.

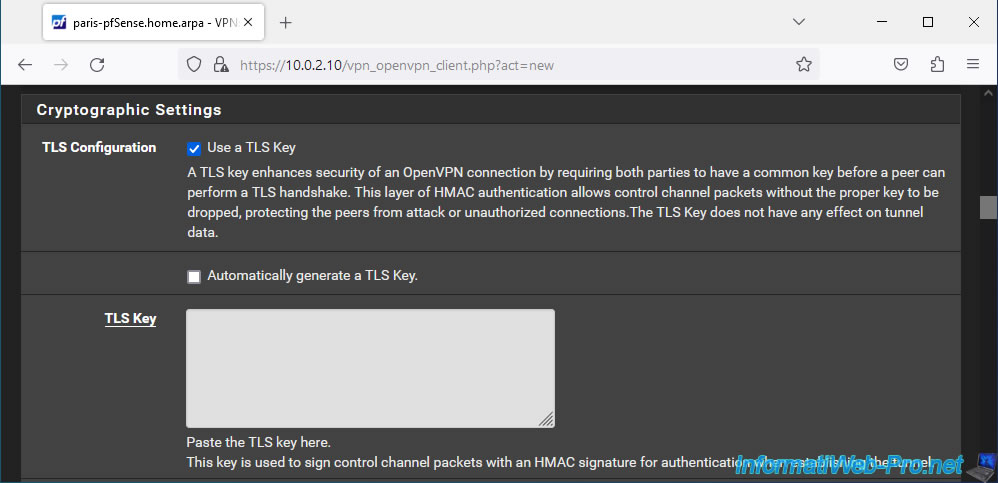

Dans la section "Cryptographic Settings" :

- TLS Configuration : cochez la case "Use a TLS Key" pour sécuriser la connexion de ce client OpenVPN avec une clé TLS comme sur le serveur OpenVPN.

Puis, décochez la case "Automatically generates a TLS Key" pour pouvoir spécifier manuellement une clé TLS.

En effet, pour que le client OpenVPN puisse se connecter à votre serveur OpenVPN, celui-ci doit utiliser la même clé TLS. - TLS Key : vous devez spécifier la clé TLS qui avait été générée automatiquement par votre serveur OpenVPN.

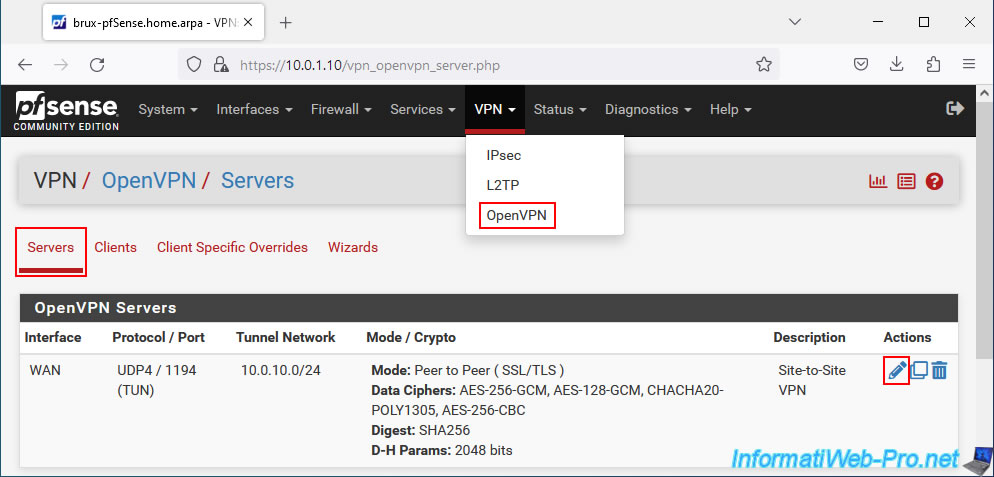

Pour retrouver la clé TLS de votre serveur OpenVPN, allez sur le site 1 (Bruxelles) où vous avez installé votre serveur OpenVPN et allez dans : VPN -> OpenVPN.

Ensuite, allez dans l'onglet "Servers" et modifiez la configuration de votre serveur OpenVPN.

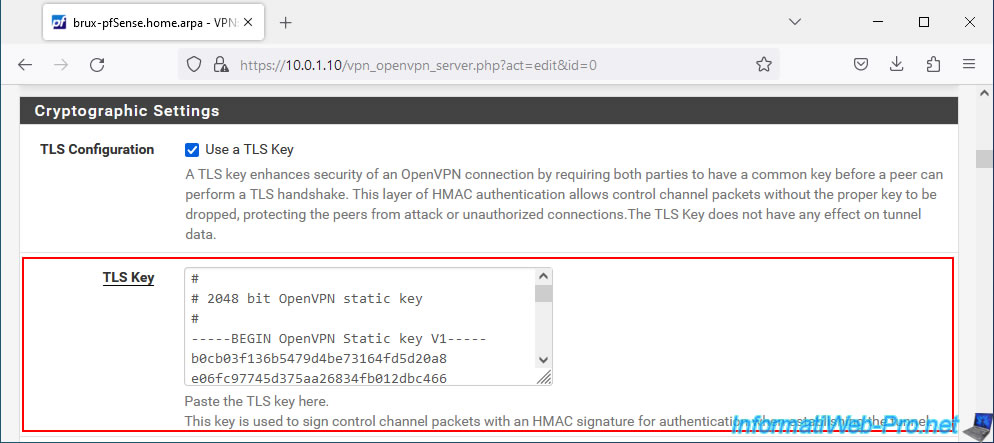

Dans la section "Cryptographic Settings", vous verrez la clé TLS utilisée par votre serveur OpenVPN.

Cette clé TLS ressemble à ceci :

Plain Text

# # 2048 bit OpenVPN static key # -----BEGIN OpenVPN Static key V1----- xxxxxxxxxxxxxxxxxxxxxxxxx.... -----END OpenVPN Static key V1-----

Copiez cette clé TLS depuis la configuration de votre serveur OpenVPN.

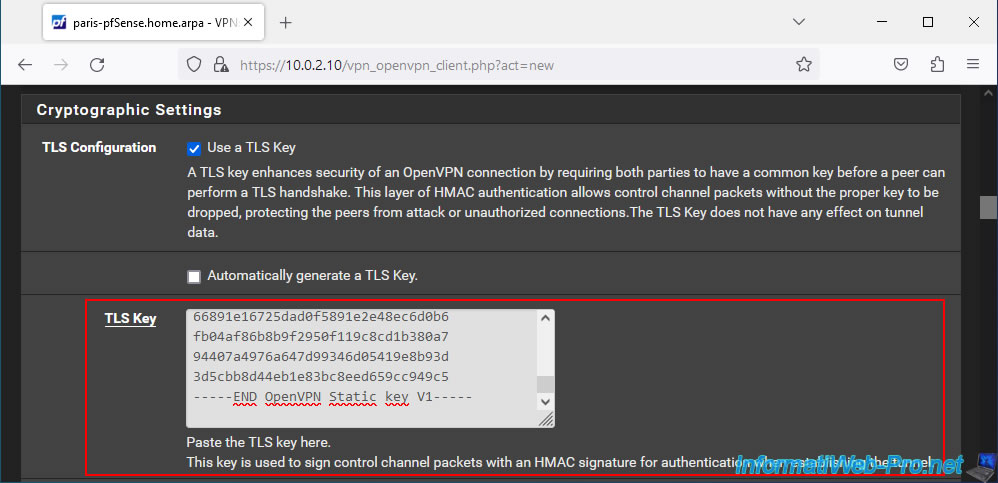

Collez cette clé TLS dans la case "TLS Key" de la configuration de votre client OpenVPN.

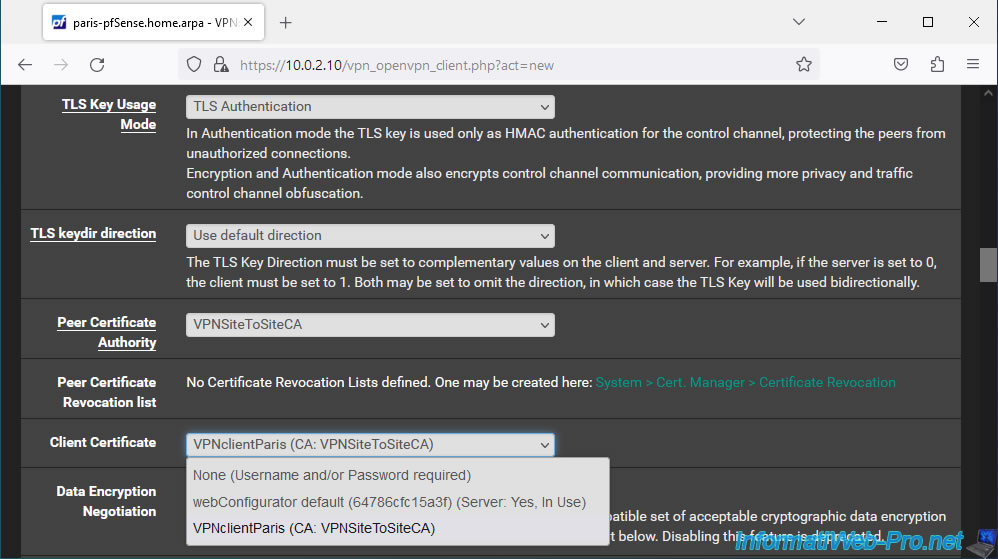

Dans cette section "Cryptographic Settings", configurez également ces paramètres :

- Peer Certificate Authority : sélectionnez votre autorité de certification interne.

Dans notre cas : VPNSiteToSiteCA. - Client Certificate : sélectionnez le certificat correspondant à ce client OpenVPN.

Dans notre cas : VPNclientParis.

Important : si vous ne voyez pas le nom de votre autorité de certification interne et/ou le nom du certificat client pour votre client OpenVPN, vérifiez dans "System -> Certificate Manager" que vous avez importé le certificat de votre autorité de certification interne et le certificat + clé privée du certificat client destiné à votre client OpenVPN.

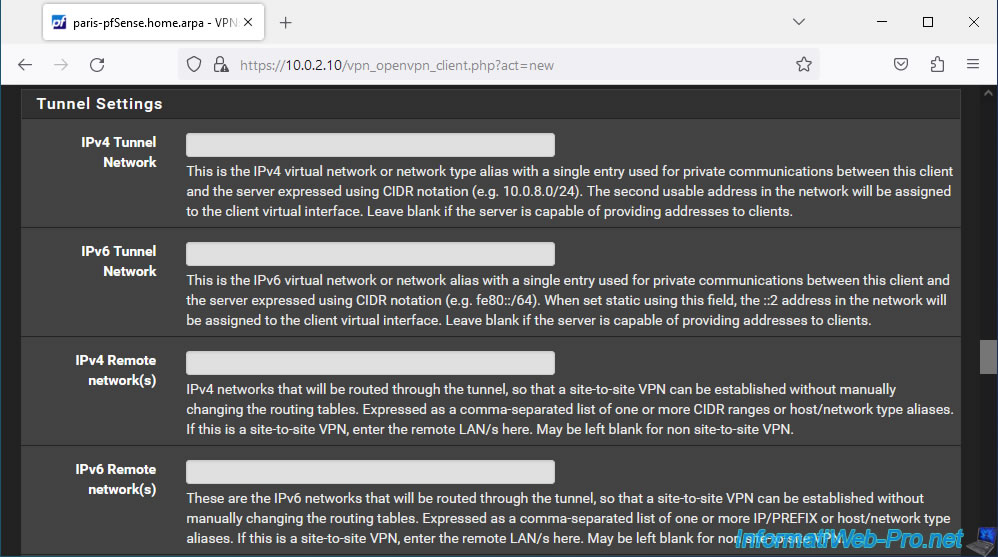

Dans la section "Tunnel Settings", vous ne devez rien renseigner lorsque OpenVPN fonctionne en mode SSL/TLS.

En effet, c'est le serveur OpenVPN qui gère la configuration et qui envoi les configurations appropriées aux différents clients OpenVPN connectés en les identifiant grâce à leur certificat.

Note : ces paramètres ne sont utiles que lorsque vous configurez OpenVPN en mode "clé partagée" (PSK). Ce qui n'est pas le cas ici.

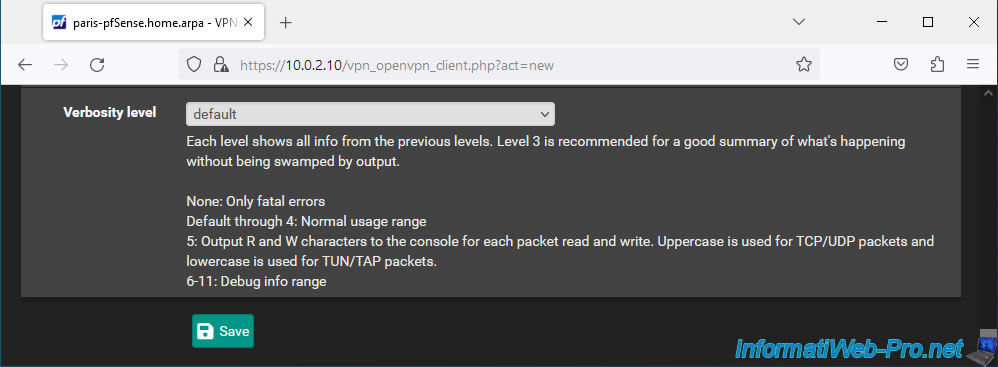

En bas de page, cliquez sur Save.

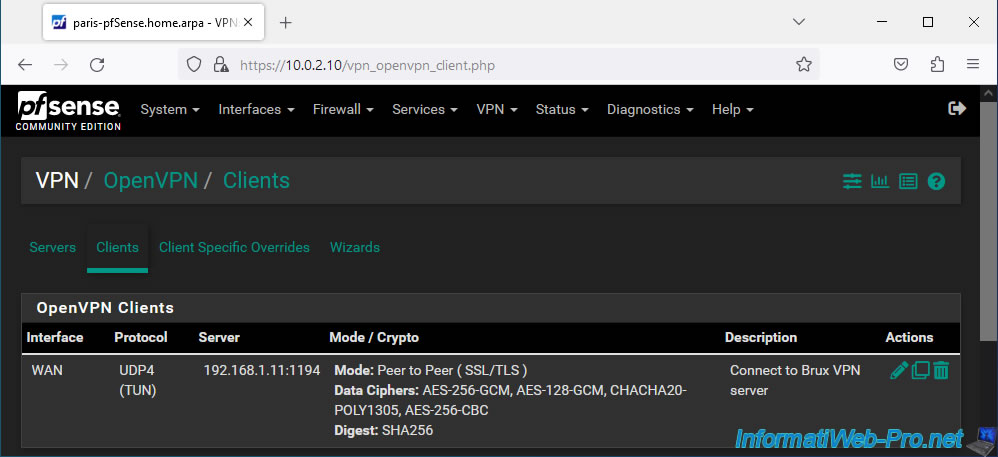

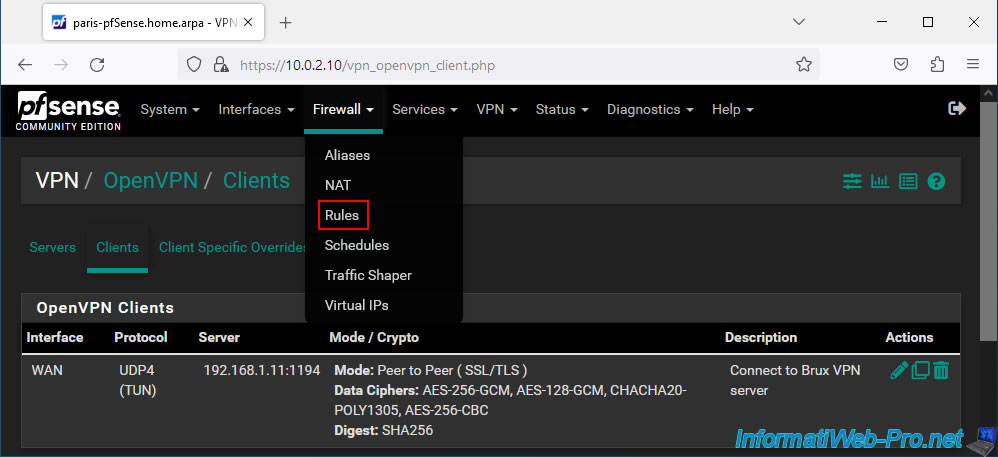

Votre client OpenVPN a été ajouté sur votre site 2 (Paris).

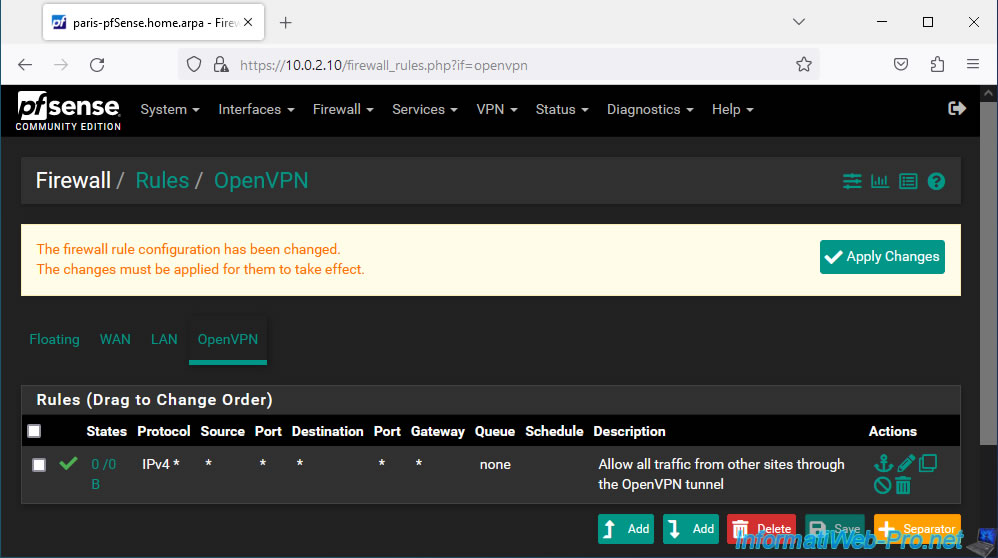

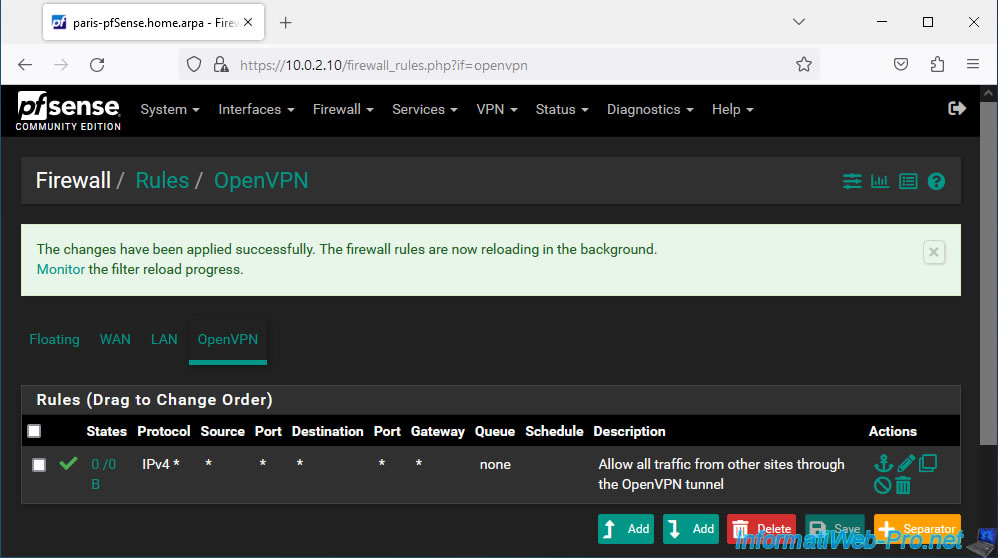

2.4. Autoriser le trafic réseau dans le tunnel OpenVPN vers le site 2 (Paris)

Pour que les ordinateurs ou serveurs puissent accéder aux ressources du site 2 (Paris), vous devez ajouter une règle dans le pare-feu de ce site.

Pour cela, allez dans : Firewall -> Rules.

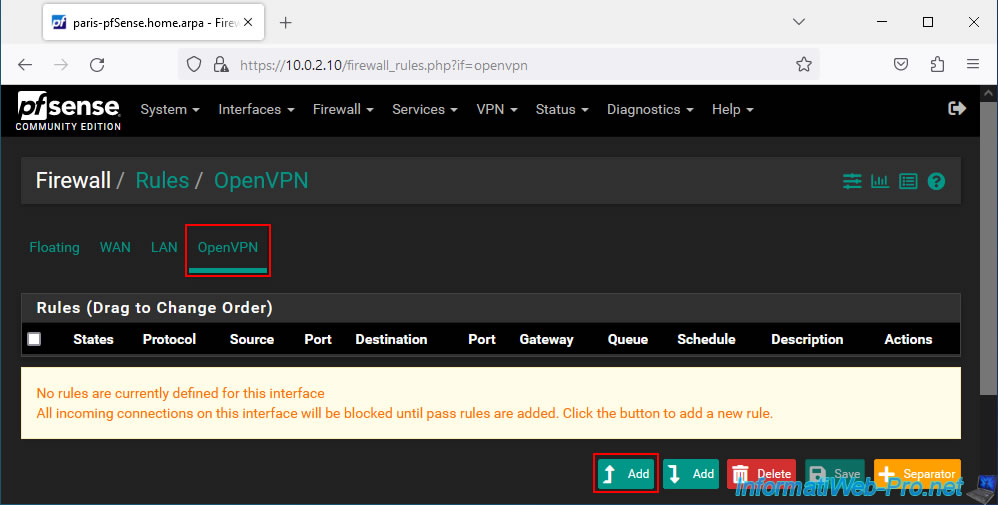

Ensuite, allez dans l'onglet "OpenVPN" et cliquez sur : Add.

Note : comme vous pouvez le voir, par défaut, toutes les connexions entrantes (dans ce cas-ci pour le tunnel OpenVPN) sont bloquées tant qu'aucune règle n'autorise le trafic réseau souhaité.

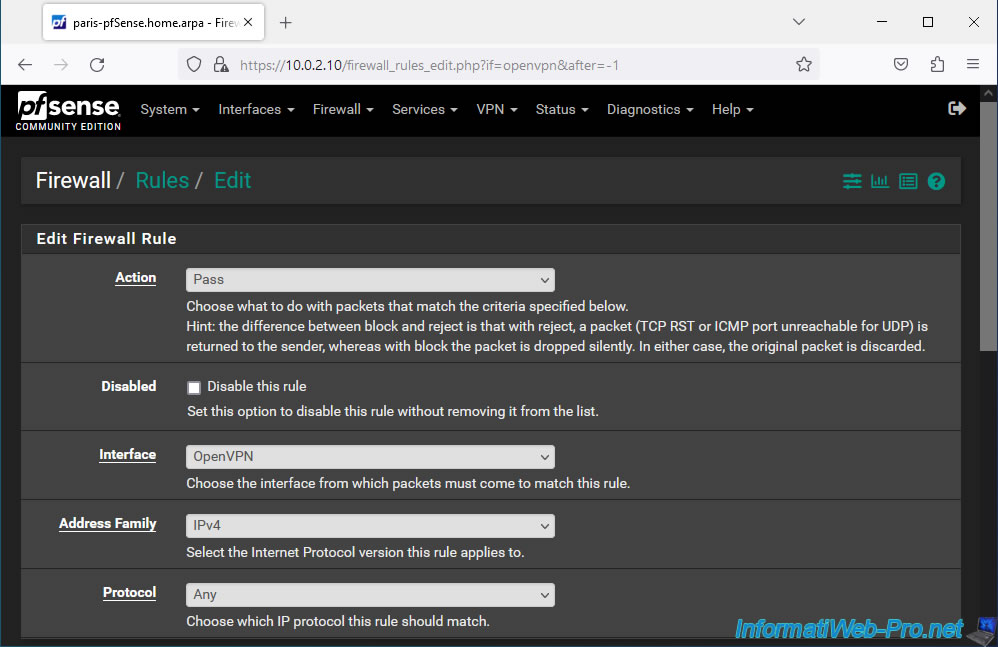

Autorisez tout le trafic réseau IPv4 pour tous les protocoles (TCP, UDP, ICMP, ...) dans le tunnel OpenVPN.

- Action : Pass.

- Interface : OpenVPN.

- Address Family : IPv4.

- Protocol : Any.

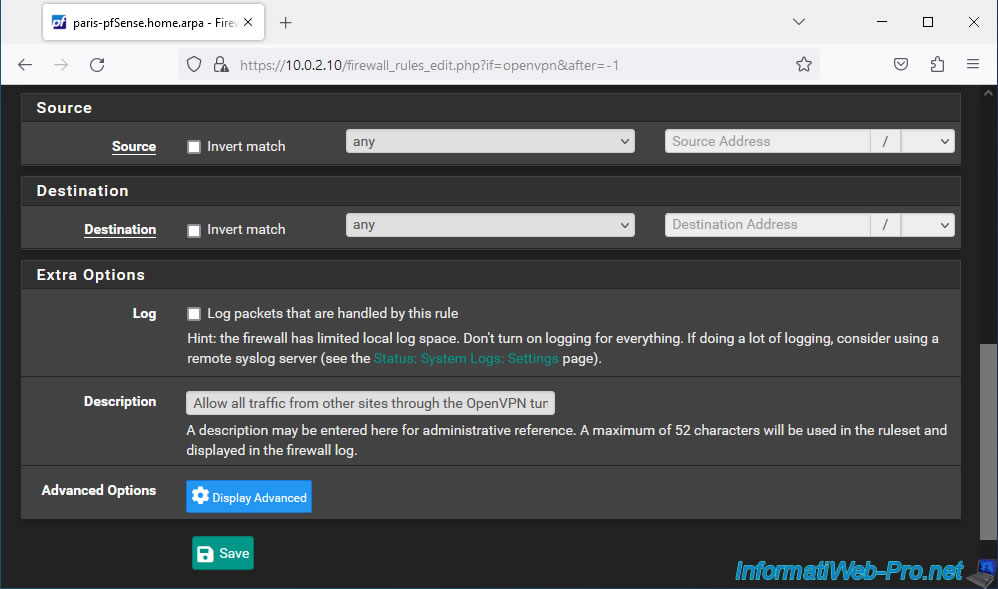

Autoriser tout le trafic réseau dans le tunnel OpenVPN peu importe la source et la destination.

Pour cela, sélectionnez "Any" pour la source et la destination.

Ensuite, indiquez une description (à titre indicatif) et cliquez sur Save.

Dans notre cas, nous avons indiqué ceci comme description : Allow all traffic from other sites through the OpenVPN tunnel.

Cliquez sur : Apply Changes.

Le trafic entrant et sortant pour le tunnel OpenVPN sur ce site est autorisé.

Partager ce tutoriel

A voir également

-

Pare-feu 2/7/2025

pfSense 2.6 - Activer le NAT reflection

-

Pare-feu 29/8/2025

pfSense 2.6 - Implémenter du Multi-WAN (Dual-WAN)

-

Pare-feu 20/6/2025

pfSense 2.6 - NAT (redirection de ports)

-

Pare-feu 16/7/2025

pfSense 2.6 - Renouveler le certificat de l'interface web

Pas de commentaire