Créer un tunnel VPN site à site (S2S) via OpenVPN sécurisé avec SSL/TLS (mode L3) sous pfSense 2.6

- Pare-feu

- pfSense

- 17 septembre 2025 à 09:32

-

- 4/6

2. Configurer le site 2 à Paris pour OpenVPN

Pour configurer le client OpenVPN sur vos sites distants (dans notre cas : le site 2 de Paris), vous aurez besoin des certificats exportés précédemment.

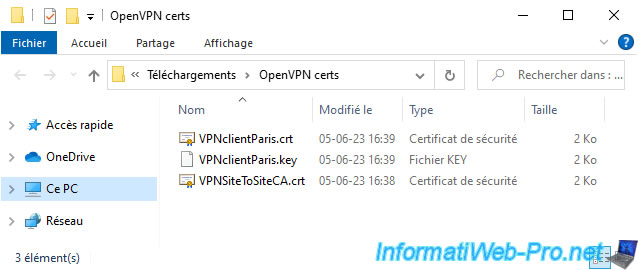

Pour rappel, il vous faut :

- VPNclientParis.crt : le certificat SSL pour le client OpenVPN que vous installerez sur ce site distant.

- VPNclientParis.key : la clé privée associée à ce certificat SSL.

- VPNSiteToSiteCA.crt : le certificat de votre autorité de certification interne créée précédemment.

2.1. Importer le certificat de l'autorité de certification interne sur le site 2 (Paris)

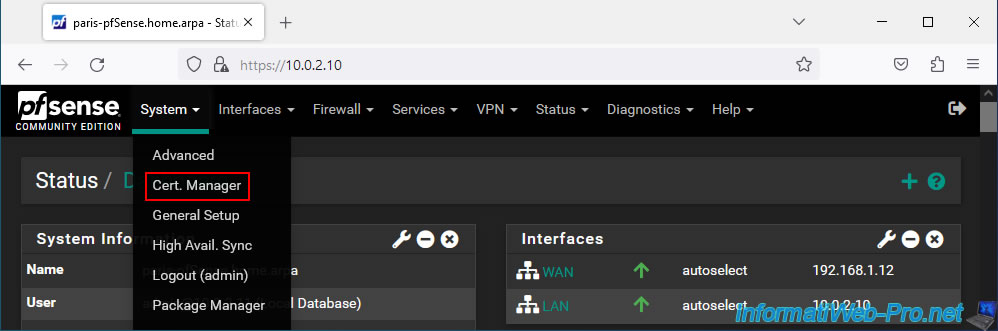

Pour importer le certificat de l'autorité de certification interne créée sur le site 1, allez dans le menu "System -> Cert Manager" sur le site 2 (Paris).

Important : pour rappel, les impressions d'écrans sur fond noir concernent le site 2 (Paris) et celles sur fond blanc concernent le site 1 (Bruxelles).

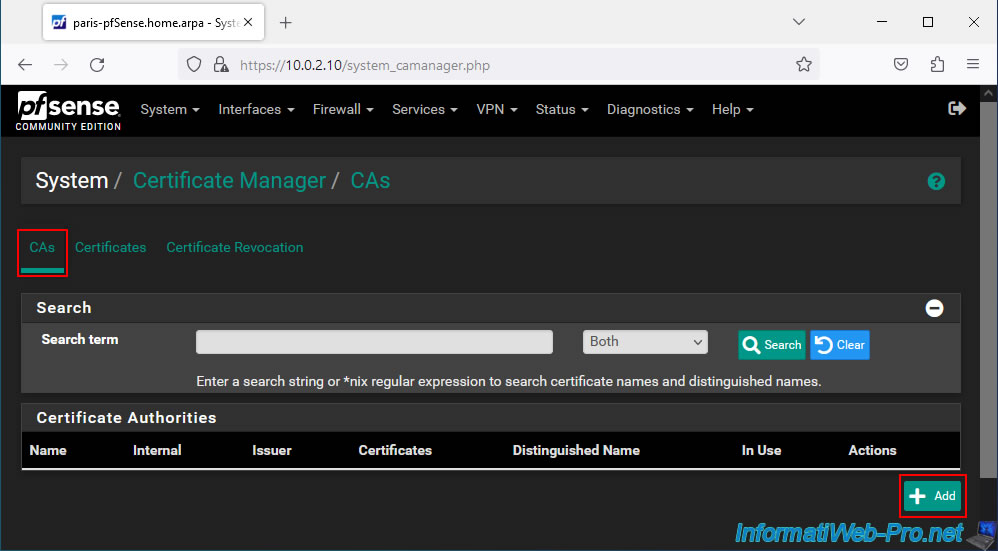

Allez dans l'onglet "CAs" et cliquez sur : Add.

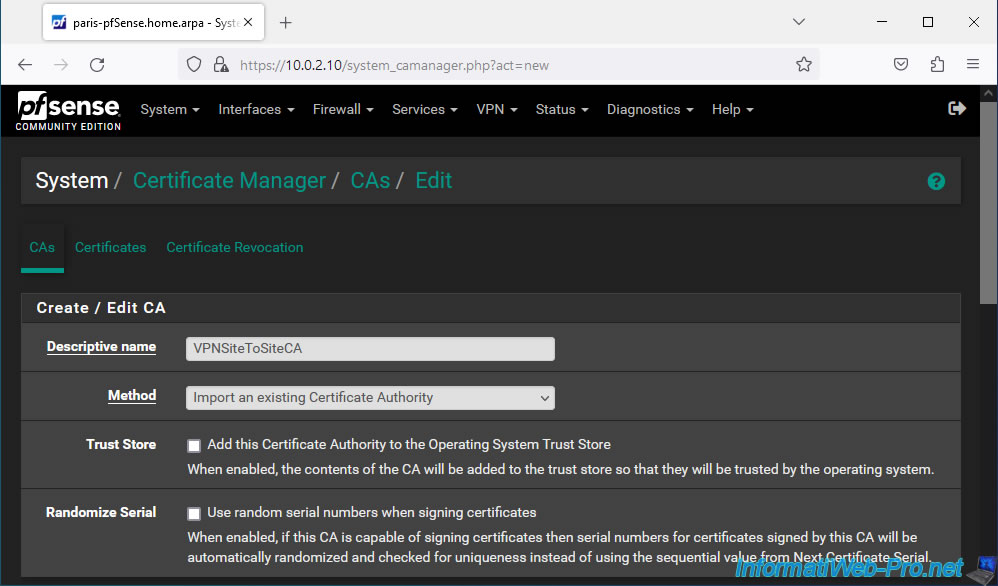

Dans la section "Create / Edit CA", configurez les paramètres comme ceci :

- Descriptive name : indiquez le nom de l'autorité de certification interne que vous souhaitez importer.

Dans notre cas : VPNSiteToSiteCA. - Method : Import an existing Certificate Authority. Permet d'importer un certificat existant au lieu d'en créer un nouveau.

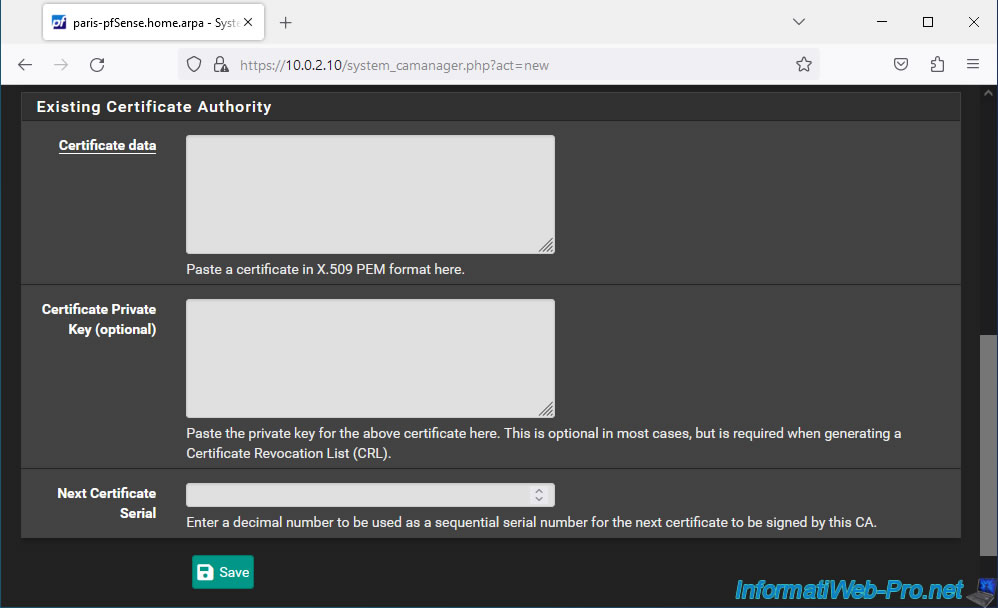

Dans la section "Existing Certificate Authority", vous devrez coller le certificat de votre CA dans la case "Certificate data".

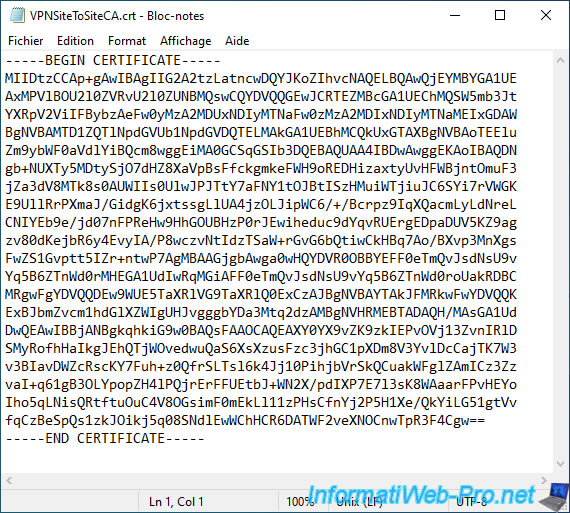

Pour cela, ouvrez le certificat de votre autorité de certification (CA) interne avec le bloc-notes.

Etant donné que le certificat est au format PEM, il peut être ouvert avec un simple éditeur de texte.

Copiez son contenu en incluant les lignes "BEGIN CERTIFICATE" et "END CERTIFICATE".

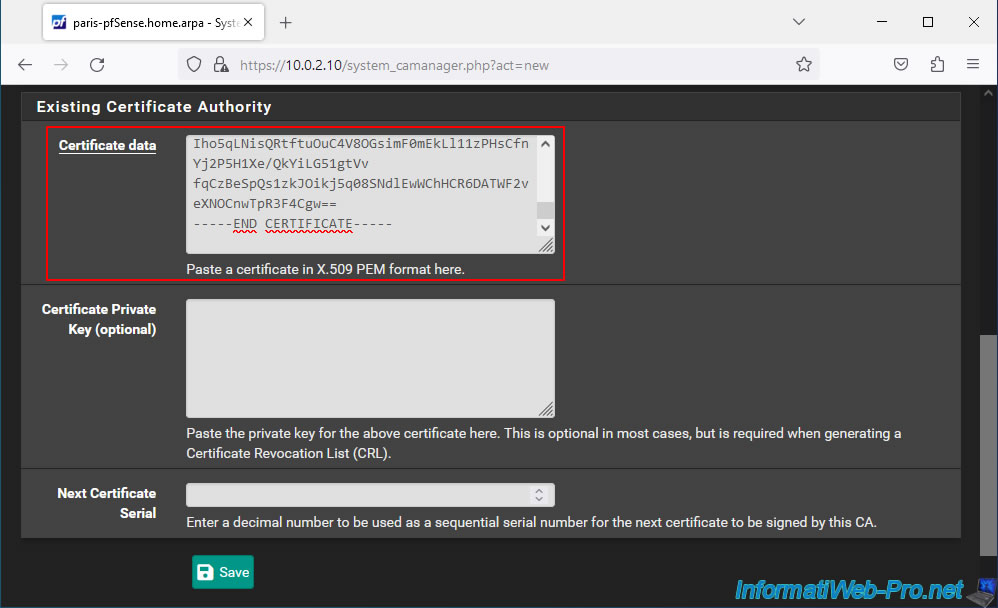

Collez son contenu dans la case "Certificate data" et cliquez sur Save.

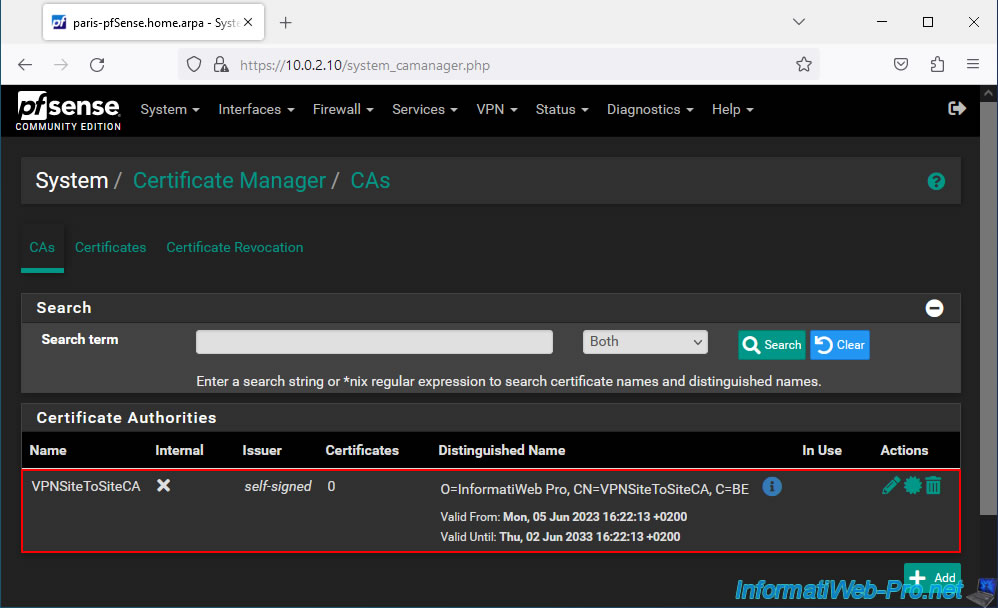

Le certificat de votre autorité de certification (CA) interne apparait dans la liste et pfSense vous affiche son nom complet, ...

Important : ce certificat est nécessaire pour qu'OpenVPN puisse vérifier la signature des certificats clients grâce à la clé publique de votre autorité de certification.

Notez que vous ne pourrez pas créer de certificats depuis ce site étant donné que vous ne possédez que la clé publique de cette autorité de certification.

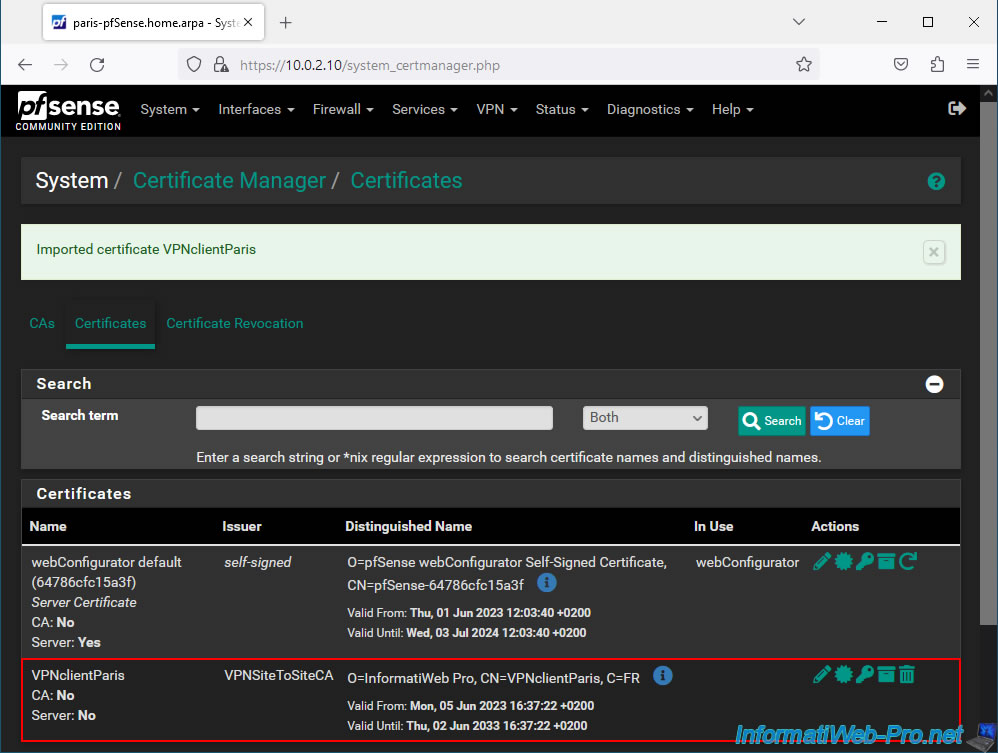

2.2. Importer le certificat pour le futur client OpenVPN du site 2 (Paris)

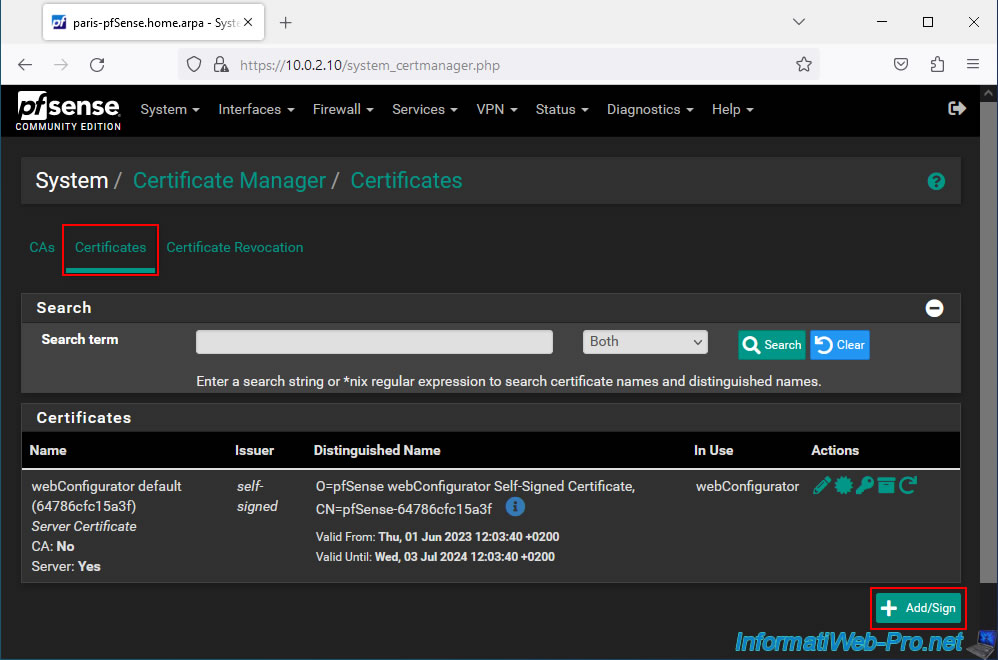

Pour importer le certificat que votre futur client OpenVPN utilisera, allez dans "Certificates" et cliquez sur : Add/Sign.

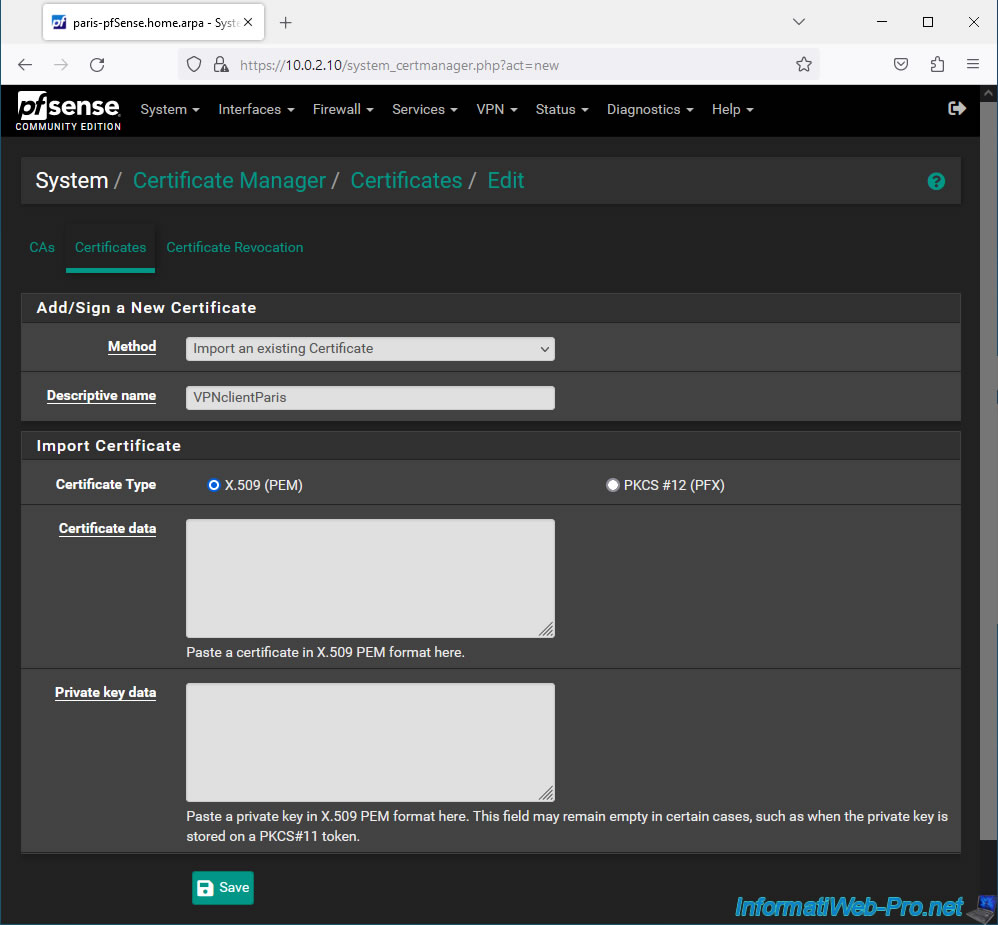

Dans la section "Add/Sign a New Certificate", indiquez ceci :

- Method : Import an existing Certificate.

- Descriptive name : indiquez le nom du client OpenVPN concerné. Ceci est à titre indicatif uniquement.

Dans notre cas : VPNclientParis.

Ensuite, dans la section "Import Certificate" :

- Certificate Type : sélectionnez "X.509 PEM" (qui est le format utilisé par pfSense pour exporter ses certificats).

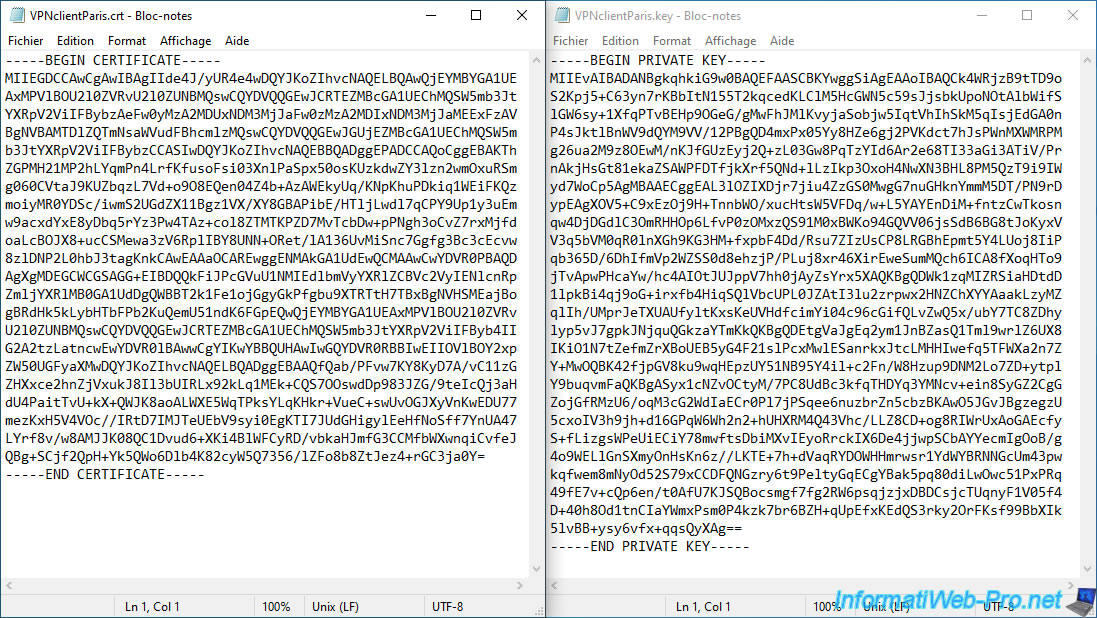

Ouvrez le certificat client (.crt) et sa clé privée (.key) associée avec le bloc-notes.

Remplissez ces champs :

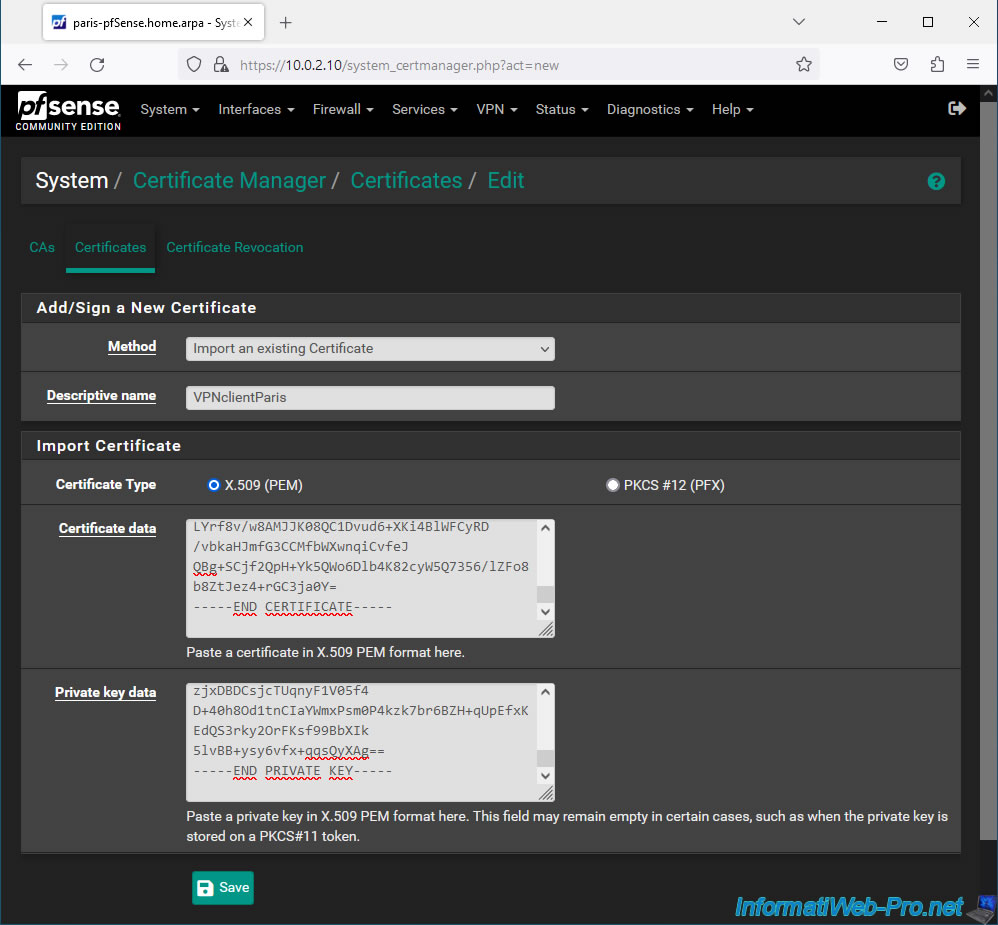

- Certificate data : collez le contenu du certificat client souhaité (en incluant les lignes "BEGIN ..." et "END CERTIFICATE").

- Private key data : collez le contenu de la clé privée associée.

Puis, cliquez sur Save.

Votre certificat client apparait.

Partager ce tutoriel

A voir également

-

Pare-feu 8/8/2025

pfSense 2.6 - Configurer un lien LACP (LAGG)

-

Pare-feu 23/5/2025

pfSense 2.6 - Les interfaces réseau

-

Pare-feu 30/7/2025

pfSense 2.6 - Sauvegarder et restaurer la configuration

-

Pare-feu 9/5/2025

pfSense 2.6 - Téléchargement et installation sous VMware Workstation

Pas de commentaire