Créer un tunnel VPN site à site (S2S) via OpenVPN sécurisé avec SSL/TLS (mode L3) sous pfSense 2.6

- Pare-feu

- pfSense

- 17 septembre 2025 à 09:32

-

- 6/6

3. Vérifier le statut du tunnel OpenVPN

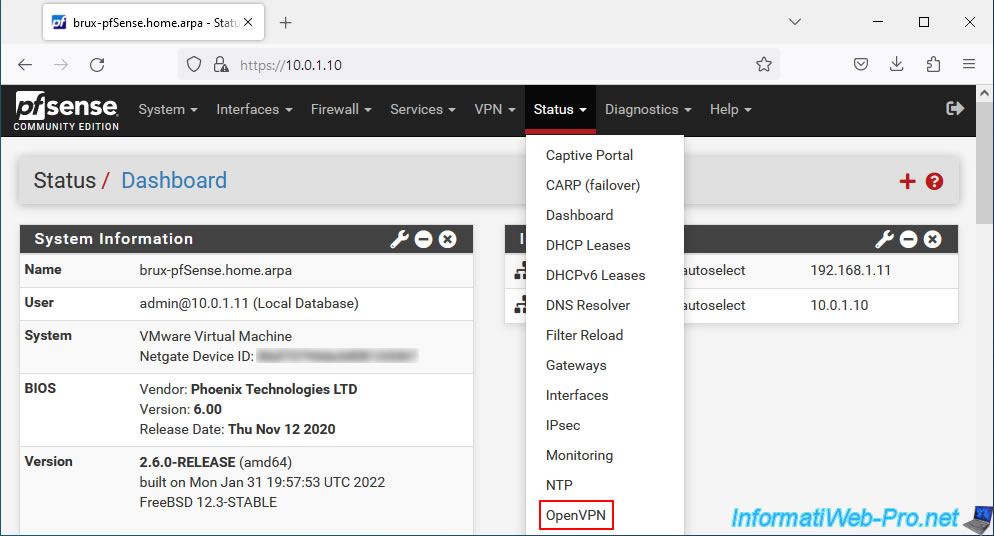

Pour vérifier le statut de votre tunnel OpenVPN site à site, allez dans le menu : Status -> OpenVPN.

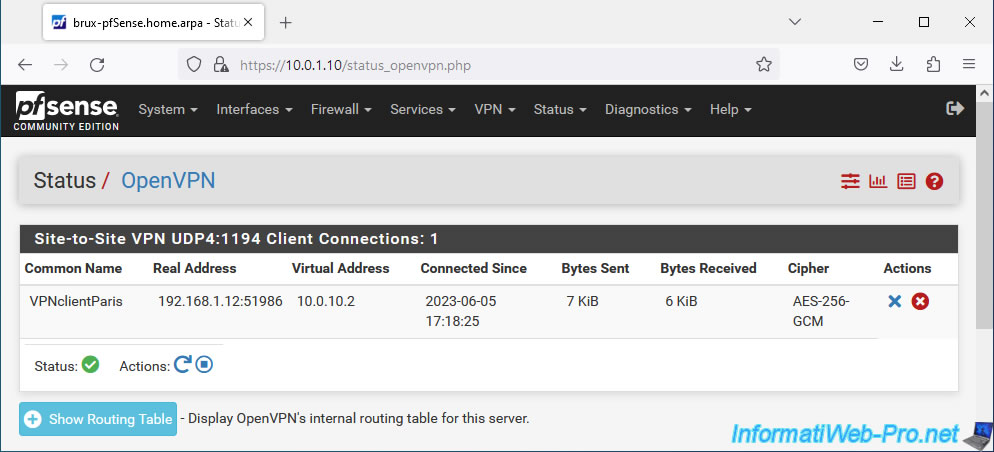

Dans la liste "Site-to-Site VPN UDP4:1194 Client Connections: 1" qui s'affiche, vous verrez la liste des clients OpenVPN connectés avec :

- Common Name : nom commun (Common Name) du client indiqué dans le certificat utilisateur (client) qu'il utilise.

- Real Address : l'adresse IP externe du client OpenVPN connecté, ainsi que le port qu'il utilise de son côté.

- Virtual Address : l'adresse IP virtuelle (qui fait partie de l'ID réseau indiqué pour le tunnel OpenVPN) qui sert uniquement au fonctionnement interne d'OpenVPN.

- Connected Since : date / heure depuis laquelle le client OpenVPN est connecté à votre serveur OpenVPN.

- Bytes Sent : nombre d'octets (bytes en anglais) envoyés.

- Bytes Received : nombre d'octets (bytes en anglais) reçus.

- Cipher : algorithme de chiffrement utilisé.

Pour voir la table de routage actuelle du tunnel VPN, cliquez sur : Show Routing Table.

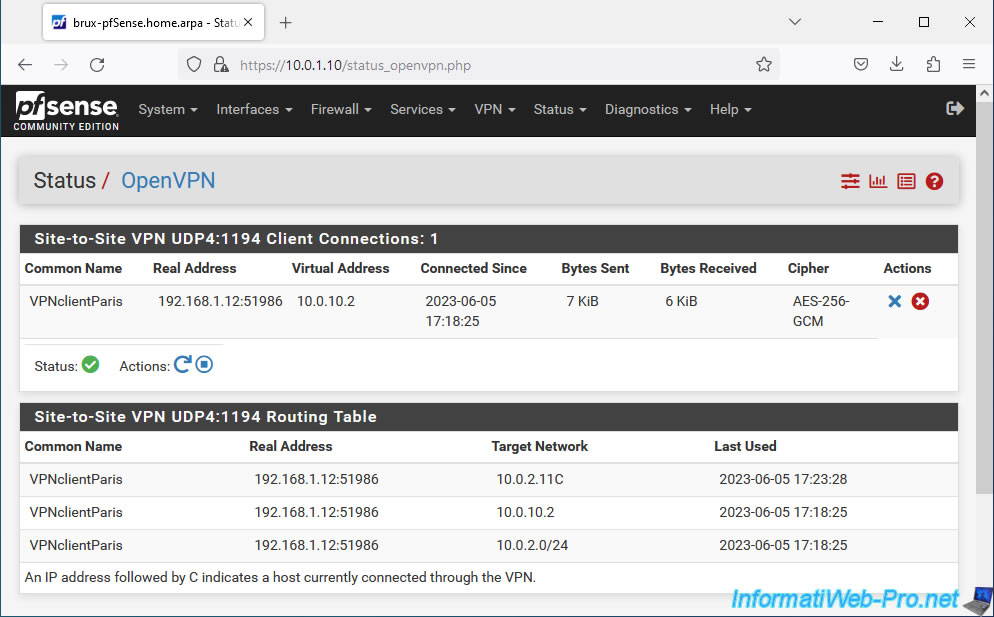

Dans la table de routage, vous verrez le nom du client OpenVPN concerné, son adresse IP publique (externe), ainsi que des adresses IP locales (privées) :

- 10.0.2.11C : correspond à l'adresse IP d'un PC du réseau de Paris qui a été contacté depuis Bruxelles via le tunnel OpenVPN.

- 10.0.10.2 : correspond à l'adresse IP assignée à ce client OpenVPN pour le fonctionnement du tunnel OpenVPN.

- 10.0.2.0/24 : correspond dans notre cas au sous-réseau de Paris utilisé par ce client OpenVPN.

Notes :

- comme indiqué en bas de la table de routage, une adresse IP suivie par la lettre "C" correspond à une machine d'un site qui est actuellement connecté à un autre site via le tunnel VPN.

Par exemple, un ordinateur du site 1 (Bruxelles) qui accèderait à un serveur du site 2 (Paris) via le tunnel OpenVPN. - d'autres adresses IP sont susceptibles d'apparaitre dans cette liste en fonction des communications réseau établies entre les machines de vos différents sites physiques.

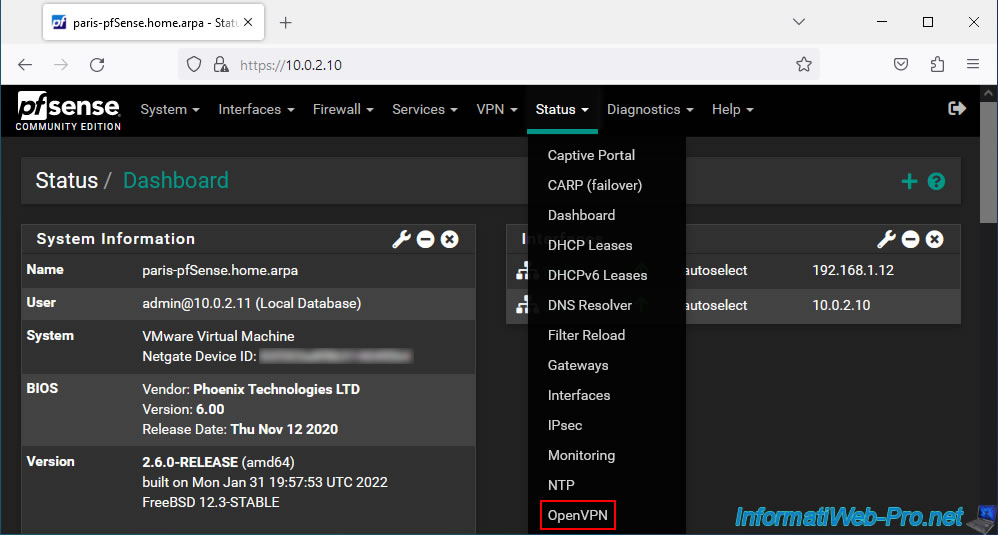

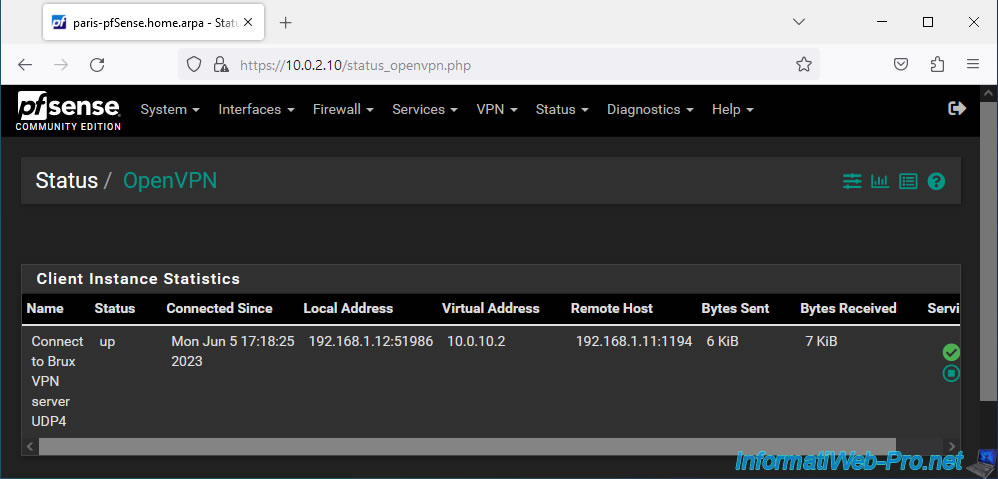

Pour vérifier le statut de votre tunnel OpenVPN sur l'autre site, le menu est le même.

Allez dans : Status -> OpenVPN.

Néanmoins, les informations affichées sont différentes étant donné qu'un client a forcément moins d'informations à afficher qu'un serveur.

Dans le cas d'un client OpenVPN, vous verrez une section "Client Instance Statistics" avec :

- Name : le nom (description) du client OpenVPN.

- Status : le statut de connexion de ce client OpenVPN.

Si la connexion au serveur OpenVPN a réussi, le statut est "up". Sinon, le statut sera "down". - Connected Since : date / heure depuis laquelle ce client OpenVPN est connecté au serveur.

- Local Address : l'adresse IP externe et le port utilisés par ce client OpenVPN (de son côté).

- Virtual Address : l'adresse IP virtuelle assignée à ce client OpenVPN pour le tunnel OpenVPN.

- Remote Host : l'adresse IP publique (externe) du serveur OpenVPN auquel vous êtes connecté, ainsi que le port de ce serveur (par défaut, OpenVPN utilise le port 1194 en UDP).

- Bytes Sent : nombre d'octets (bytes en anglais) envoyés.

- Bytes Received : nombre d'octets (bytes en anglais) reçus.

- Service : statut du service OpenVPN et action pour arrêter ou redémarrer le service OpenVPN.

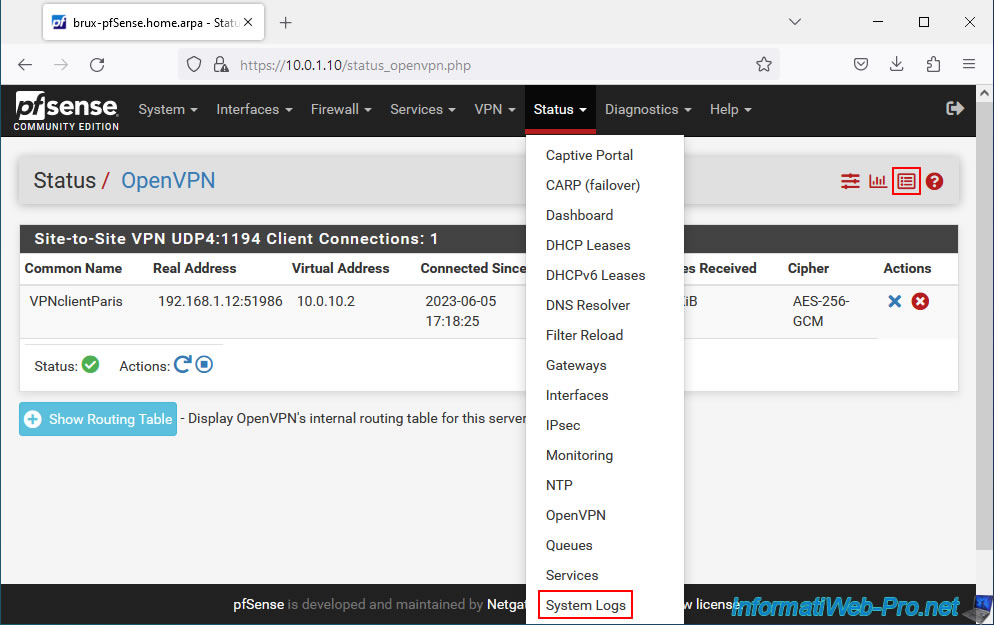

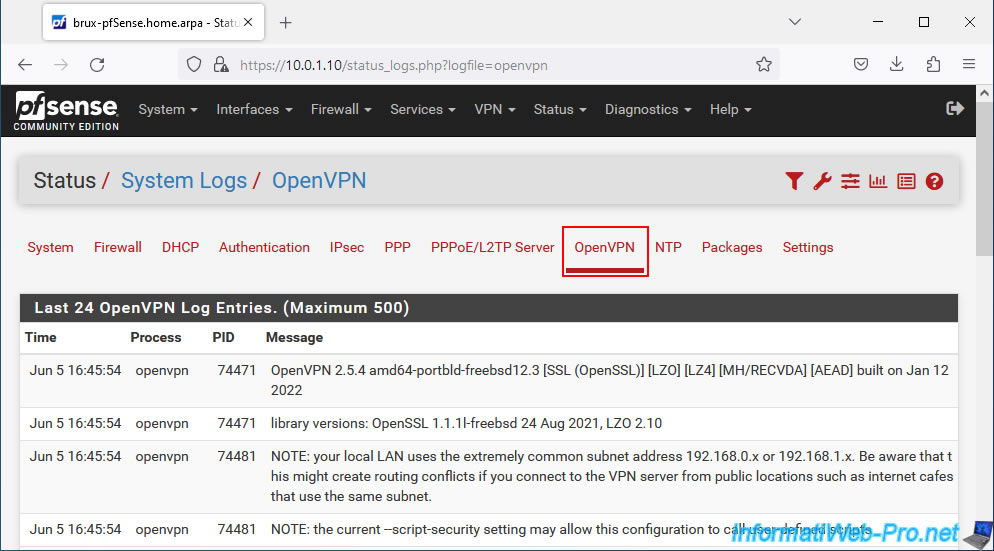

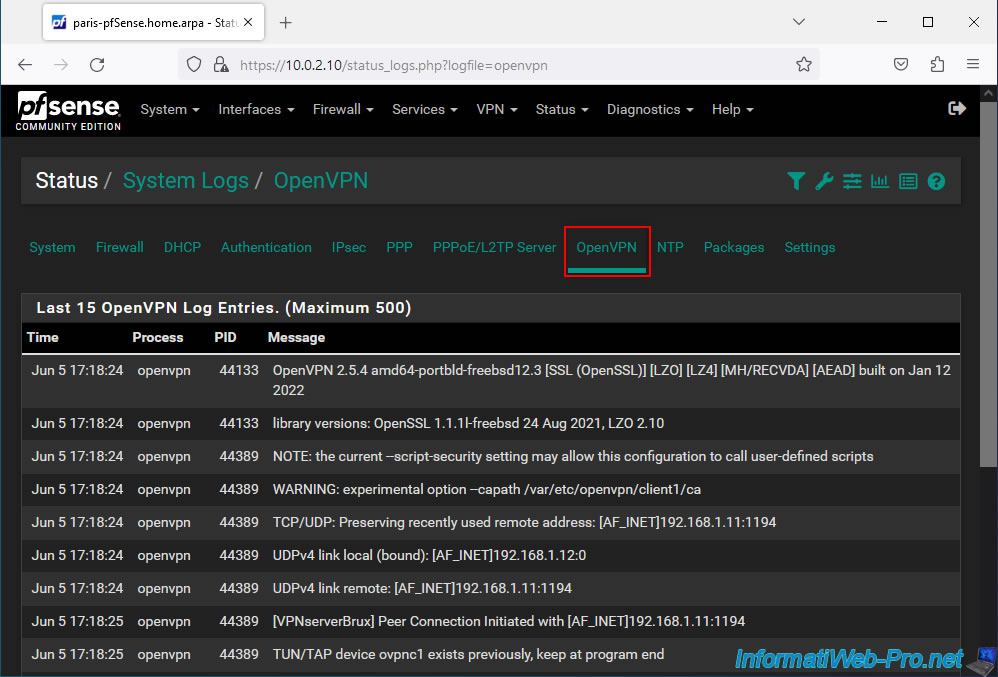

4. Consultez les journaux (logs) pour OpenVPN

En cas de problème avec OpenVPN, n'hésitez pas à consulter les journaux (logs) du service OpenVPN de pfSense pour tenter de trouver la cause.

Pour cela, sur la page "Status / OpenVPN", cliquez sur l'avant-dernière icône rouge ou passez par le menu "Status -> System Logs" et allez dans l'onglet "OpenVPN" de la page qui s'affichera.

Dans l'onglet "OpenVPN", vous trouverez de nombreuses informations liées au service OpenVPN.

Triez la liste en cliquant sur la colonne "Time" pour voir d'abord les événements récents.

Sur l'autre site physique, la méthode est la même. Bien que le site distant utilise un client OpenVPN contrairement au site local qui utilise un serveur OpenVPN.

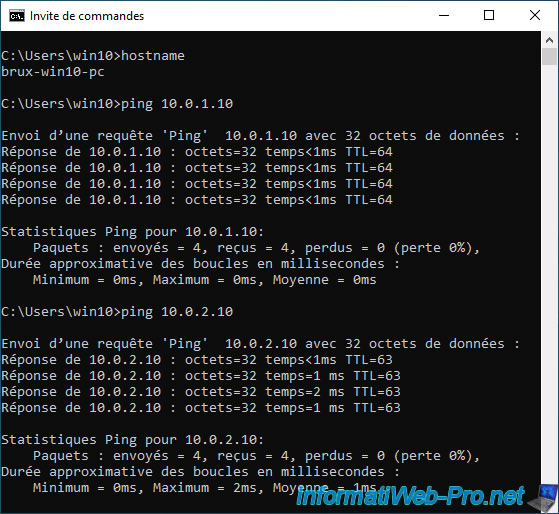

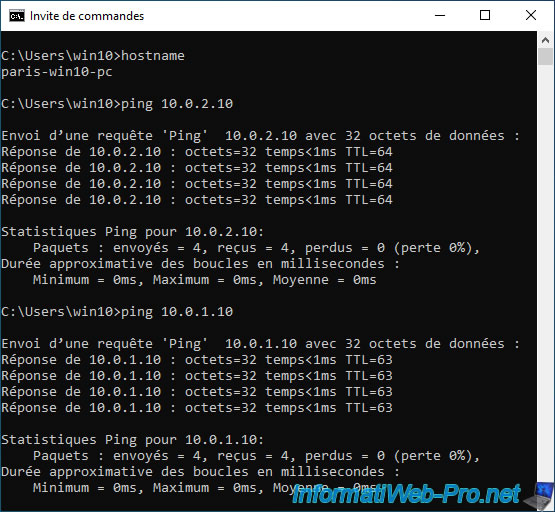

5. Test du ping via le tunnel OpenVPN

Maintenant que votre tunnel OpenVPN est établi, tentez de pinger l'adresse IP LAN des différentes machines pfSense pour vérifier que le tunnel OpenVPN est correctement configuré.

Comme vous pouvez le voir, dans notre cas, notre PC du site 1 (Bruxelles) arrive à communiquer avec l'adresse IP LAN de pfSense du site local (Bruxelles) et du site distant (Paris).

Idem, depuis le site distant (Paris).

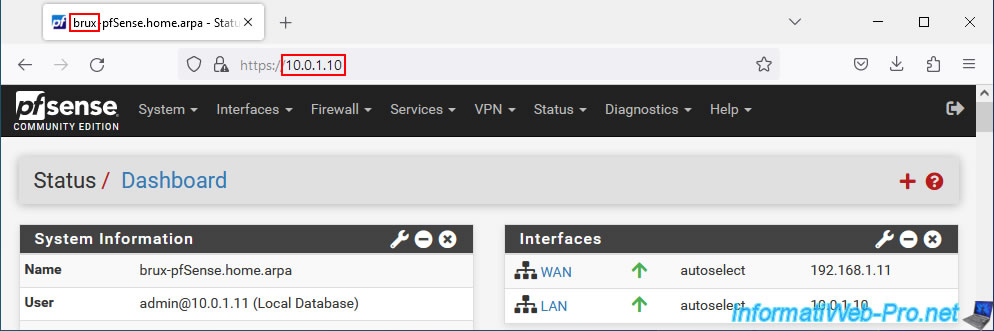

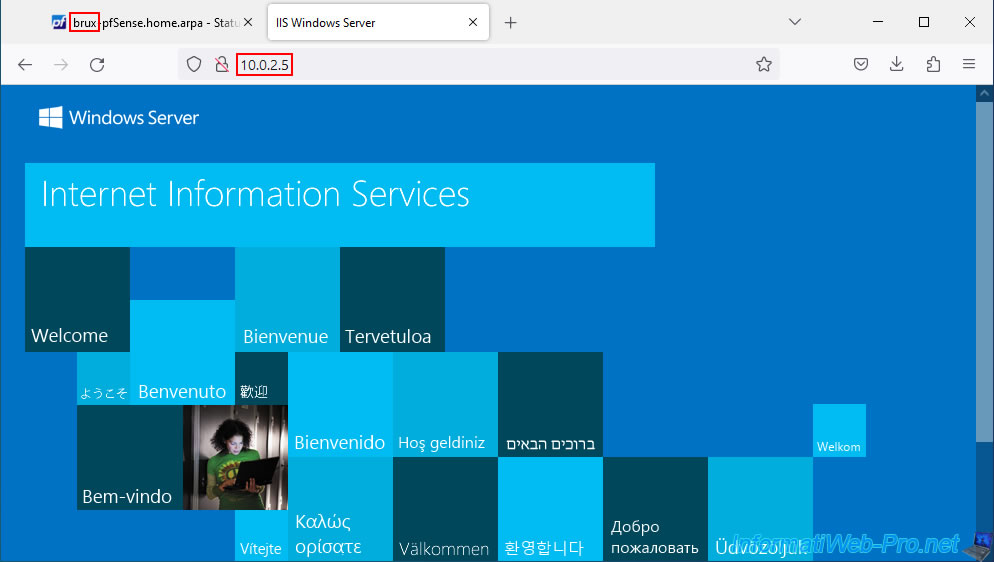

6. Test de l'accès à un site web d'un site distant

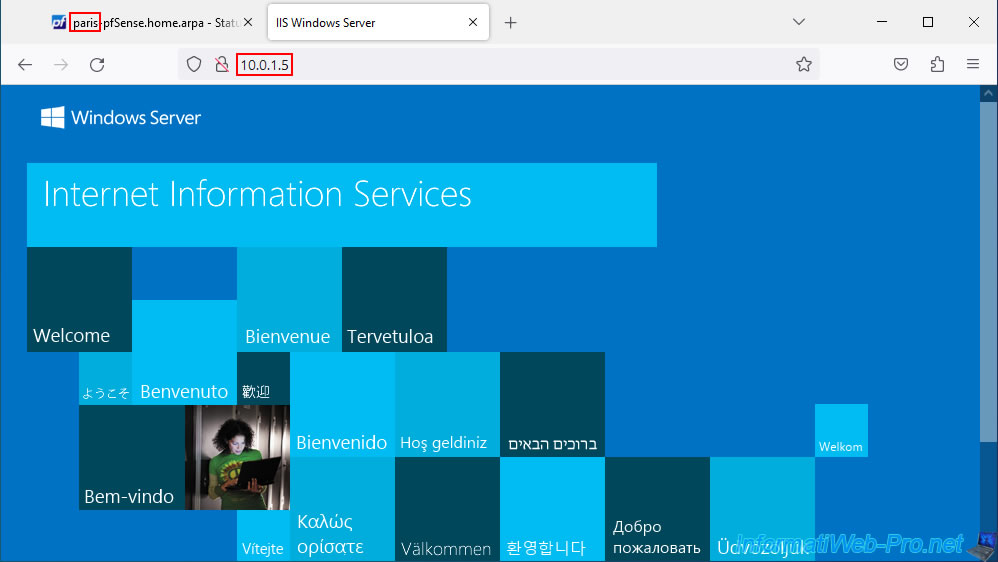

Pour ce tutoriel, nous avons installé un serveur web sur chaque site physique pour montrer que vous pourrez accéder à l'intranet (site web local) du site local, ainsi qu'à celui du site distant de façon complètement transparente.

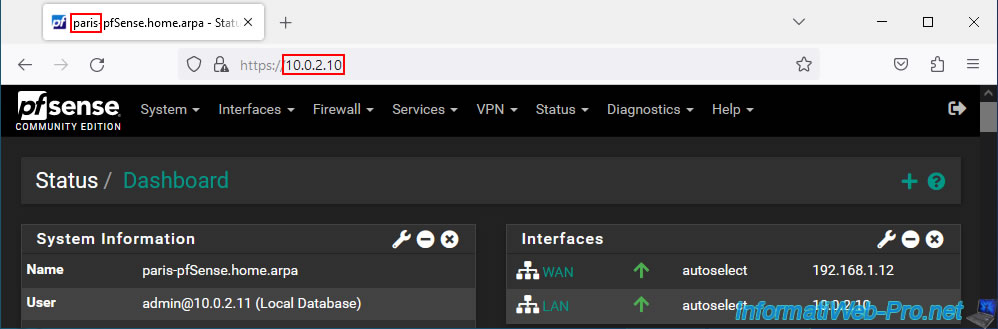

Pour commencer, nous allons sur le site de Bruxelles qui utilise le sous-réseau "10.0.1.0/24".

Comme vous pouvez le voir, depuis notre PC du site 1 (Bruxelles), nous pouvons accéder sans problème au site web hébergé sur un serveur du site 2 (Paris) où le sous-réseau "10.0.2.0/24" est utilisé.

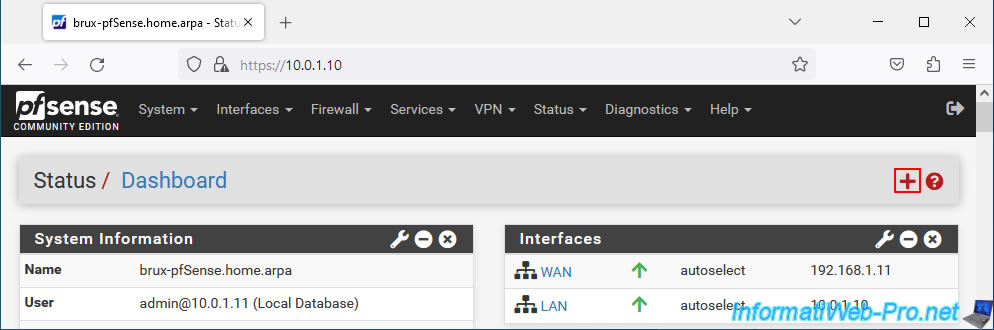

Testez également dans l'autre sens en allant sur le site 2 (Paris).

Comme prévu, le PC du site 2 (Paris) peut aussi accéder sans problème au serveur web présent sur le site 1 (Bruxelles) grâce au tunnel VPN site à site d'OpenVPN.

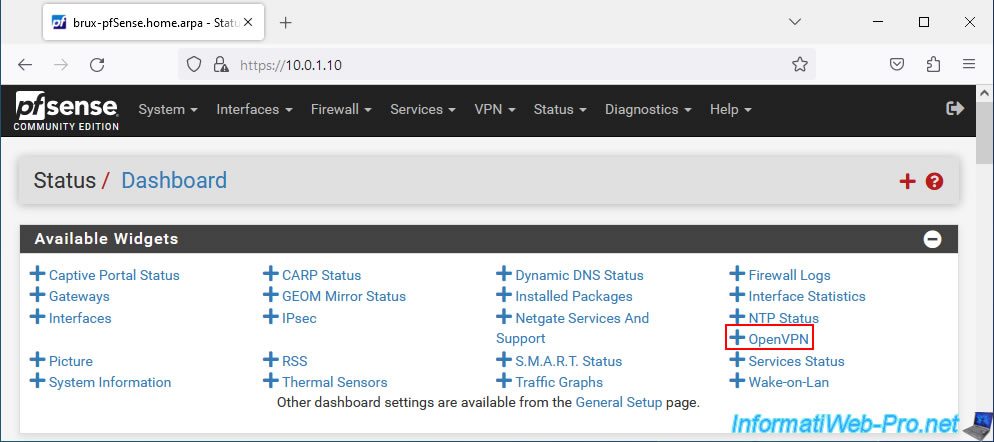

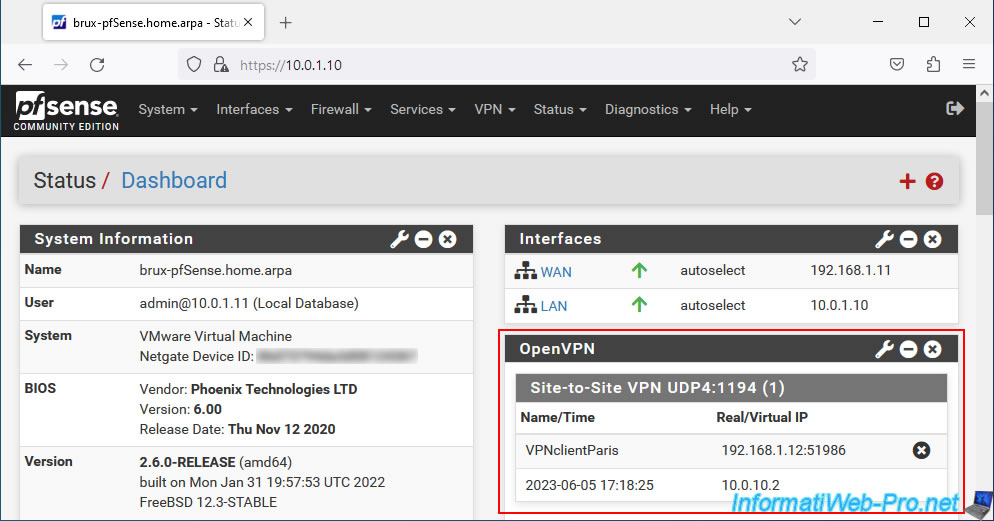

7. Ajouter le widget OpenVPN sur le dashboard de pfSense (facultatif)

Pour terminer, si vous le souhaitez, vous pouvez ajouter le widget "OpenVPN" sur le dashboard de pfSense.

Pour cela, cliquez sur le logo de pfSense pour retourner sur le dashboard, puis cliquez sur l'icône "+" en haut à droite.

Dans la section "Available Widgets" qui apparait, cliquez sur : OpenVPN.

Sur la machine pfSense où le serveur OpenVPN est installé, un bloc "OpenVPN" apparaitra avec une section "Site-to-Site VPN UDP4:1194 (1)".

Dans ce bloc, vous pourrez voir :

- Name : le nom du client connecté (dans notre cas : VPNclientParis).

- Time : la date / heure depuis laquelle il est connecté.

- Real IP : son adresse IP externe (WAN).

- Virtual IP : son adresse IP virtuelle (utilisée pour le tunnel OpenVPN).

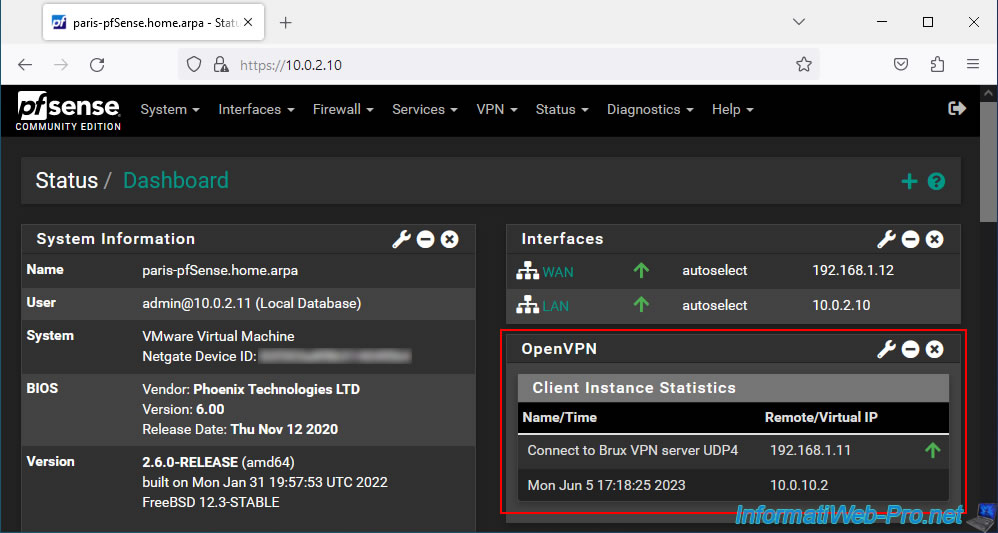

Sur la machine pfSense où un client OpenVPN est installé, ce bloc apparaitra avec une section "Client Instance Statistics".

Dans ce bloc, vous pourrez voir :

- Name : le nom fictif que vous avez donné à ce client OpenVPN (ce qui est différent du nom configuré sur le serveur OpenVPN et dans le certificat utilisateur associé).

- Time : la date / heure depuis laquelle votre client OpenVPN est connecté au serveur OpenVPN.

- Remote IP : l'adresse IP externe (publique) du serveur OpenVPN auquel votre client OpenVPN est connecté.

- Virtual IP : l'adresse IP virtuelle assignée à ce client et qui est utilisée uniquement en interne pour le fonctionnement du tunnel OpenVPN.

Partager ce tutoriel

A voir également

-

Pare-feu 19/9/2025

pfSense 2.6 - Créer un tunnel VPN site à site (S2S) via OpenVPN sécurisé avec SSL/TLS (mode L2)

-

Pare-feu 11/6/2025

pfSense 2.6 - Créer une DMZ et configurer le pare-feu

-

Pare-feu 23/5/2025

pfSense 2.6 - Les interfaces réseau

-

Pare-feu 16/7/2025

pfSense 2.6 - Renouveler le certificat de l'interface web

Pas de commentaire