Créer un tunnel VPN site à site (S2S) via OpenVPN sécurisé avec une clé partagée (PSK) sous pfSense 2.6

- Pare-feu

- pfSense

- 12 septembre 2025 à 12:59

-

- 2/3

2. Configurer le site 2 à Paris pour OpenVPN

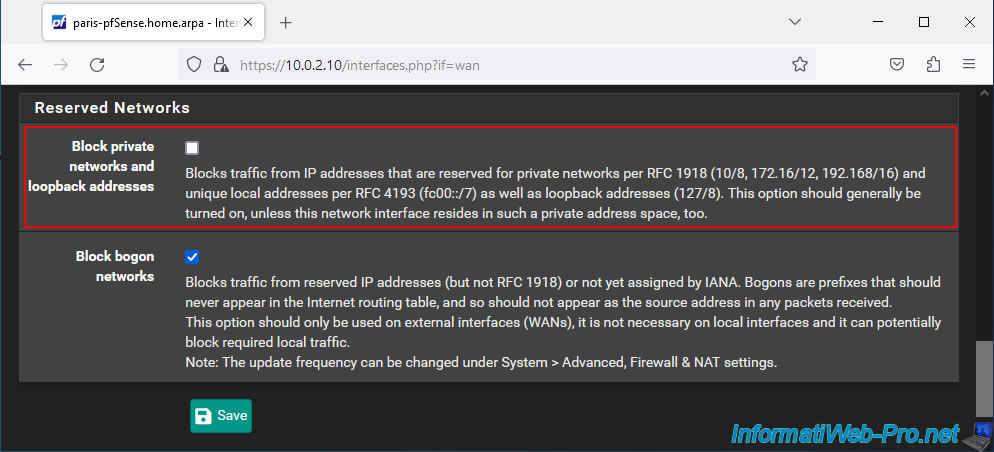

2.1. Autoriser les réseaux privés sur l'interface WAN du site 2 (Paris)

Comme pour le site 1, si une adresse IP privée (locale) est assignée à l'interface WAN de pfSense sur le site 2, alors allez dans "Interfaces -> WAN" et désactivez l'option "Block private networks and loopback addresses" en bas de page.

Ensuite, cliquez sur "Save", puis sur "Apply Changes" en haut de page.

2.2. Ajouter le client OpenVPN à un bureau de la société (site 2 - Paris)

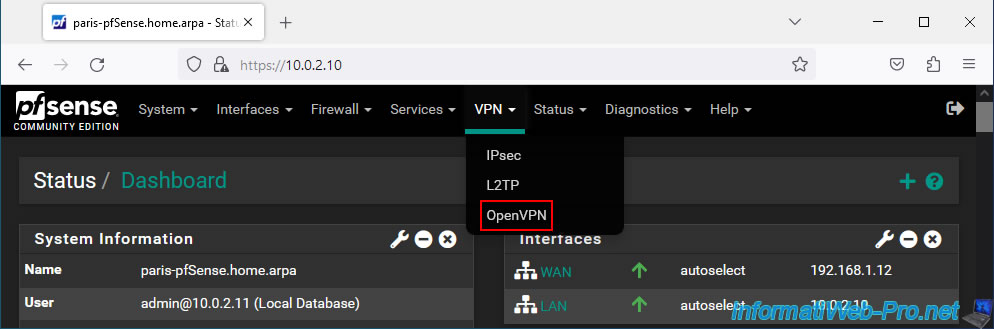

Pour ajouter un client OpenVPN sous pfSense, allez dans : VPN -> OpenVPN.

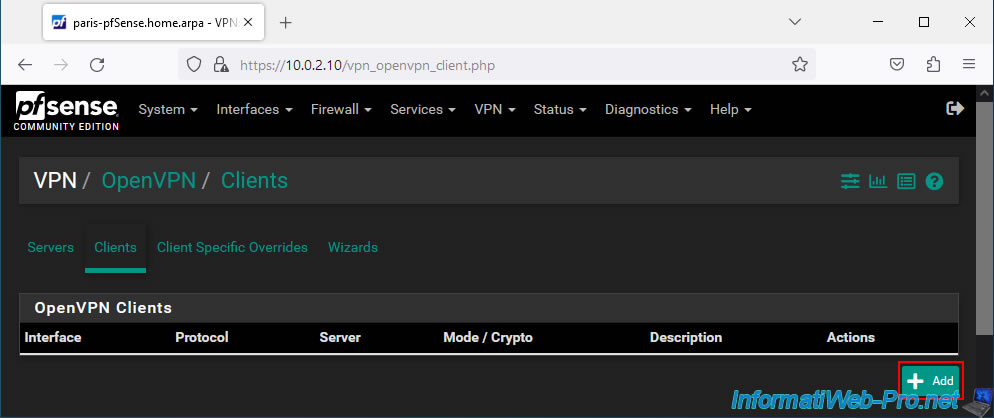

Allez dans l'onglet "Clients" de la page "VPN / OpenVPN" qui s'affiche et cliquez sur : Add.

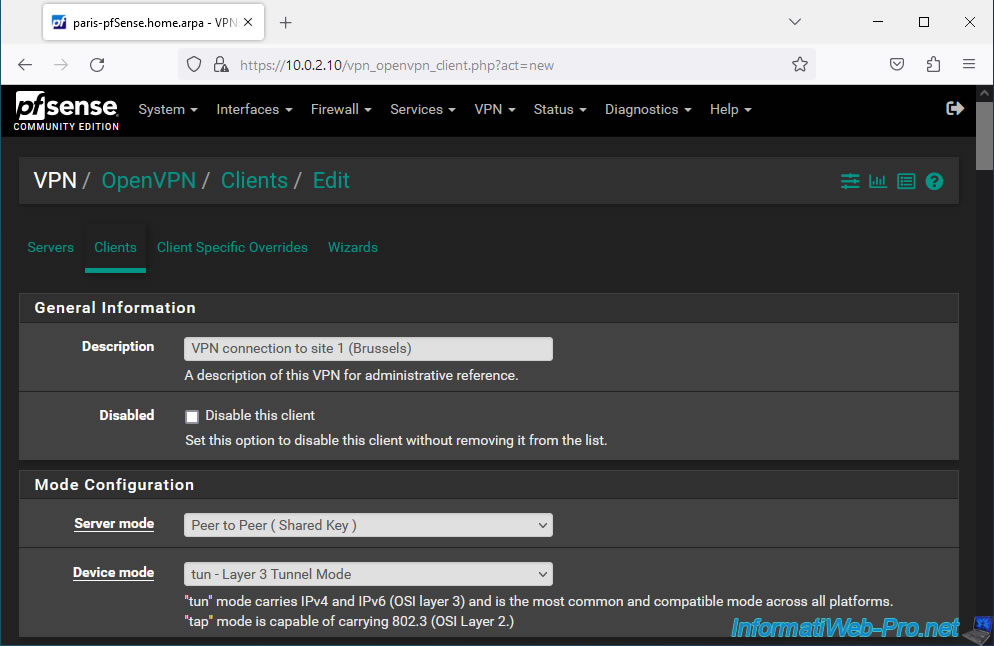

Configurez votre client OpenVPN comme ceci :

- Description : VPN connection to site 1 (Brussels).

- Server mode : Peer to Peer (Shared Key). Permet de créer un tunnel VPN site à site en utilisant une clé partagée.

- Device mode : tun - Layer 3 Tunnel Mode. Permet de créer un tunnel VPN entre 2 sous-réseaux différents pour que ceux-ci puissent communiquer ensemble de façon transparente.

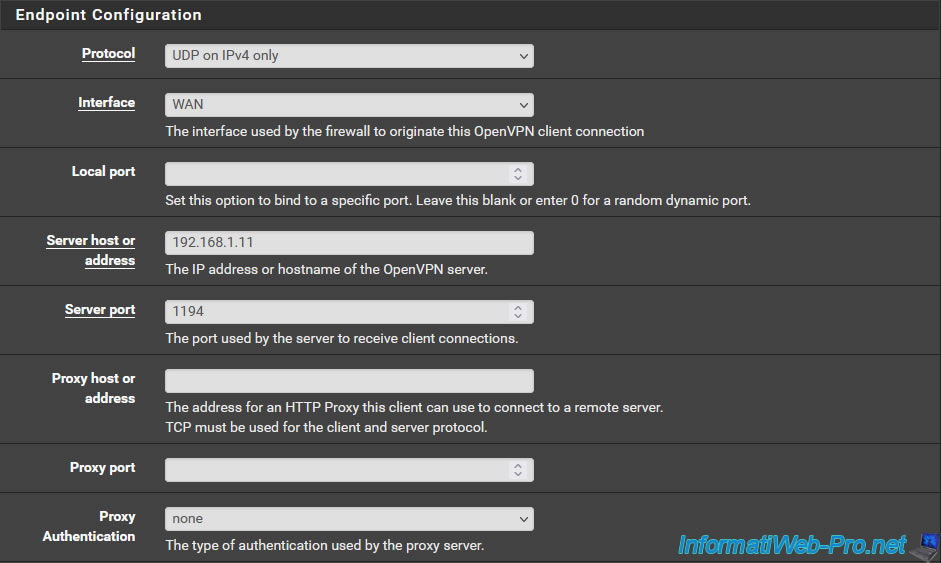

Pour la section "Endpoint Configuration", renseignez les mêmes paramètres que pour le serveur VPN.

La seule information qui change est l'adresse IP du serveur OpenVPN à contacter.

- Protocol : UDP on IPv4 only.

- Interface : WAN.

- Server host or address : adresse IP publique du site 1.

Dans notre cas, nous testons ceci en virtuel, donc nous indiquons l'adresse IP WAN de pfSense du site 1 (Bruxelles).

A savoir : 192.168.1.11. - Server port : 1194. Ce qui correspond au numéro de port utilisé par OpenVPN.

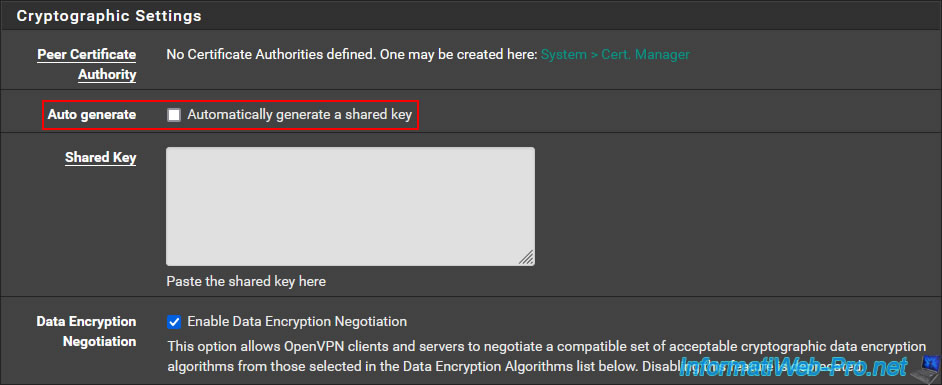

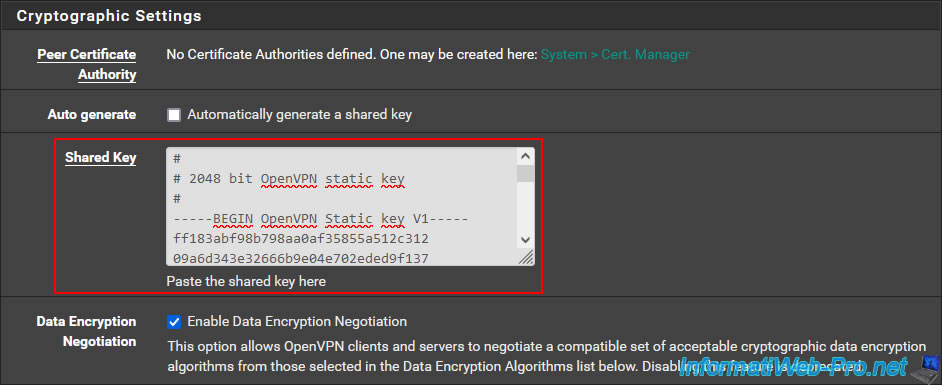

Important : dans la section "Cryptographic Settings", décochez la case "Automatically generate a shared key".

Ce qui affichera la case "Shared Key" où vous pourrez indiquer la clé partagée du serveur OpenVPN à contacter.

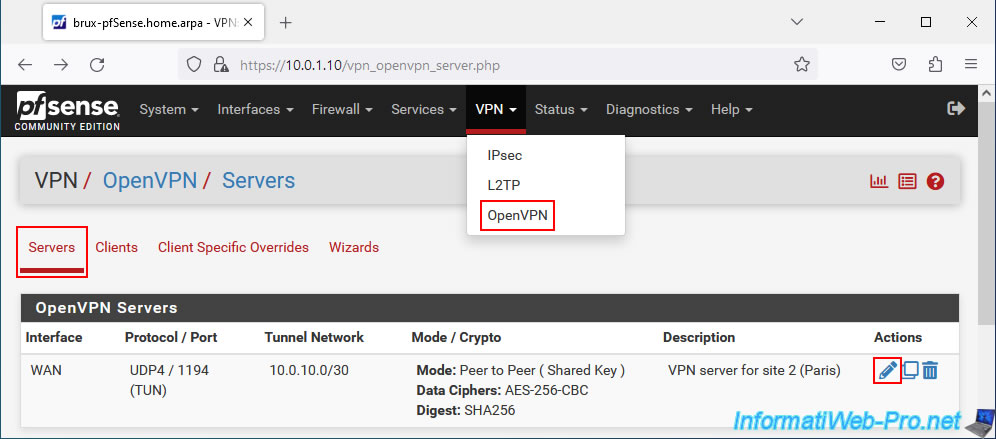

Sur le site 1 où vous aviez créé votre serveur OpenVPN, allez dans "VPN -> OpenVPN -> Servers" et modifiez la configuration de votre serveur VPN.

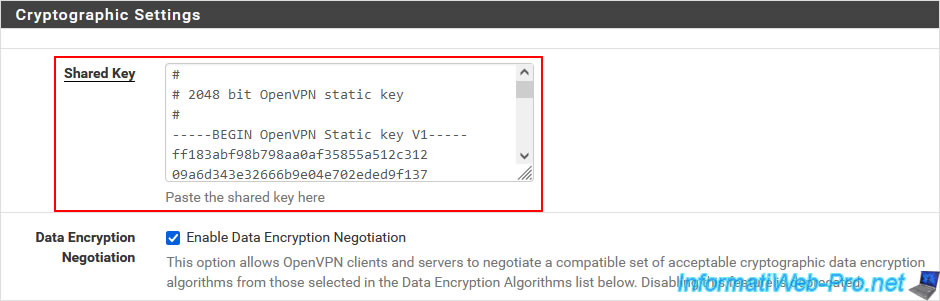

Sur la page qui s'affiche, repérez la section "Cryptographic Settings" et copiez la clé partagée (Shared Key) affichée.

Ensuite, collez cette clé partagée dans la case "Shared Key" de votre futur client OpenVPN.

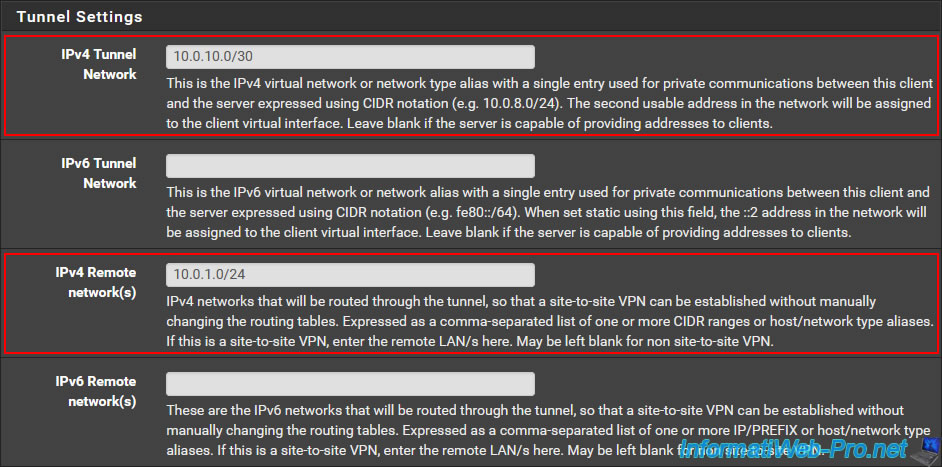

Dans la section "Tunnel Settings", indiquez :

- IPv4 Tunnel Network : l'ID réseau utilisé exclusivement pour le tunnel OpenVPN.

L'ID réseau indiqué ici doit être le même que celui configuré lors de la création de votre serveur OpenVPN. - IPv4 Remote network(s) : indiquez l'ID réseau utilisé sur le site 1 (Bruxelles). Autrement dit, le réseau utilisé sur le site où votre serveur OpenVPN se trouve.

Dans notre cas, le serveur OpenVPN se trouve sur le site 1 (Bruxelles) et le réseau utilisé sur ce site est "10.0.1.0/24".

En bas de page, cliquez sur Save.

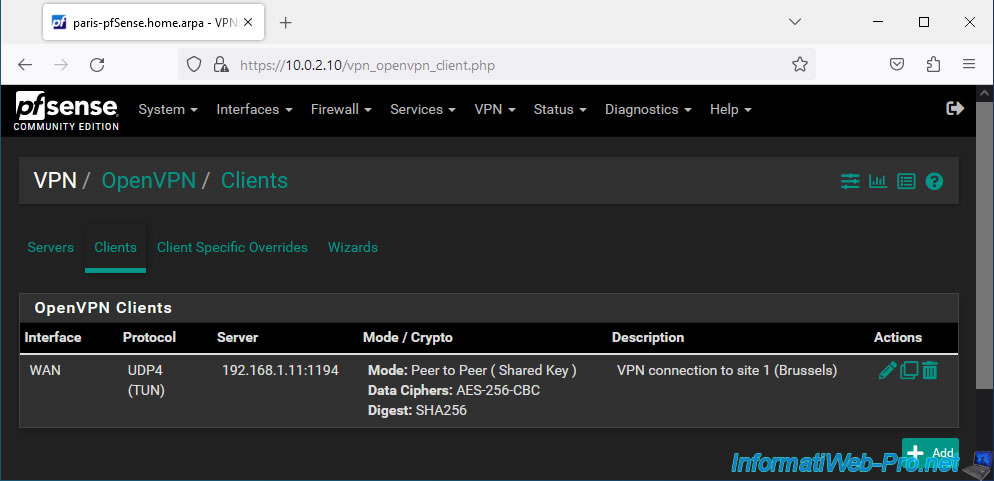

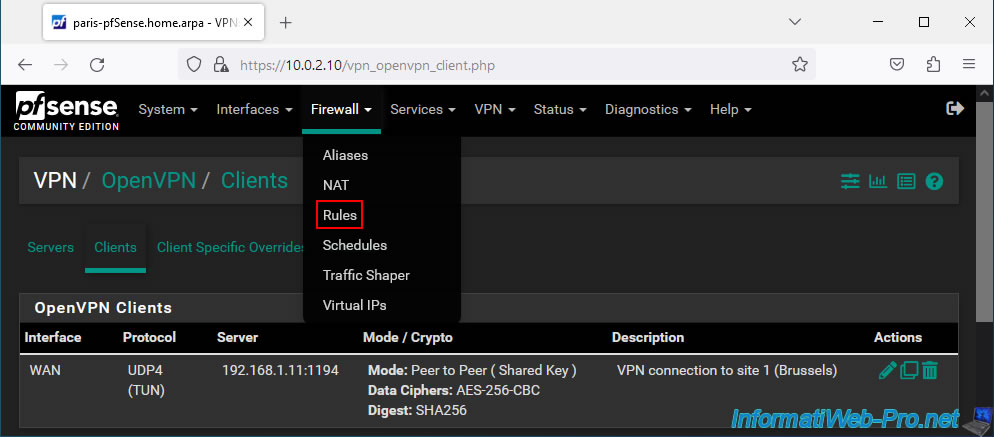

Votre client OpenVPN est créé sur le site 2 (Paris).

2.3. Autoriser les machines du site 1 (Bruxelles) à accéder aux ressources du site 2 (Paris)

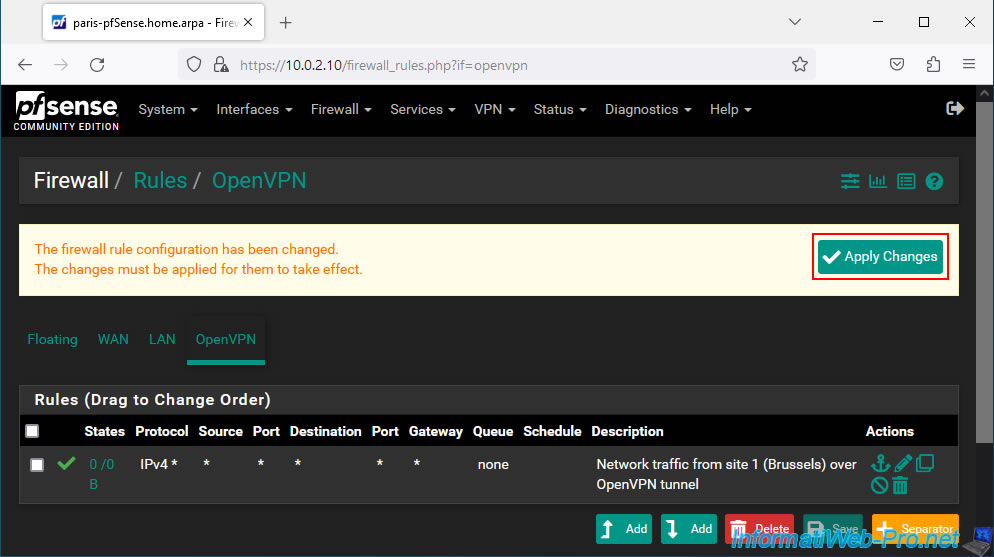

Pour que les machines (ordinateurs / serveurs) du site 1 (Bruxelles) puissent accéder aux ressources du site 2 (Paris) via le tunnel OpenVPN, vous devez ajouter une règle supplémentaire dans le pare-feu du site 2 (Paris).

Pour cela, allez dans : Firewall -> Rules.

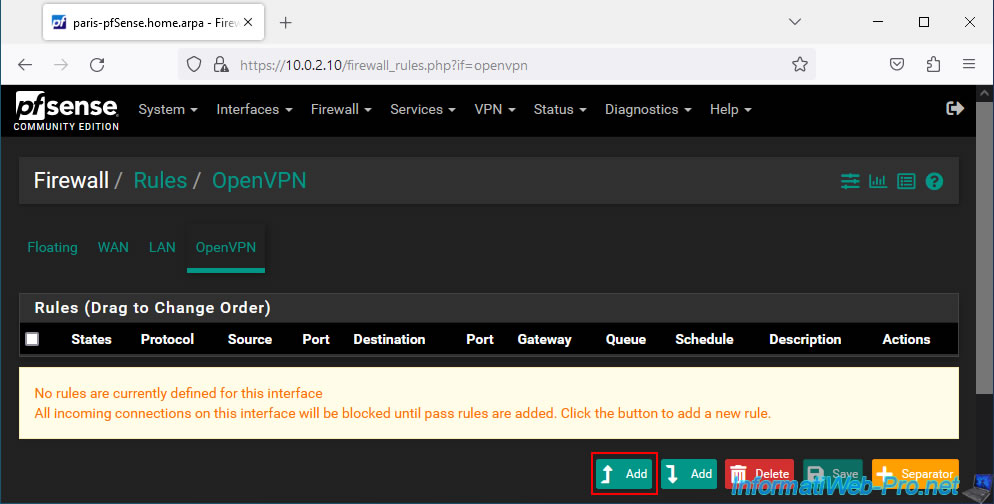

Ensuite, allez dans l'onglet "OpenVPN" et cliquez sur : Add.

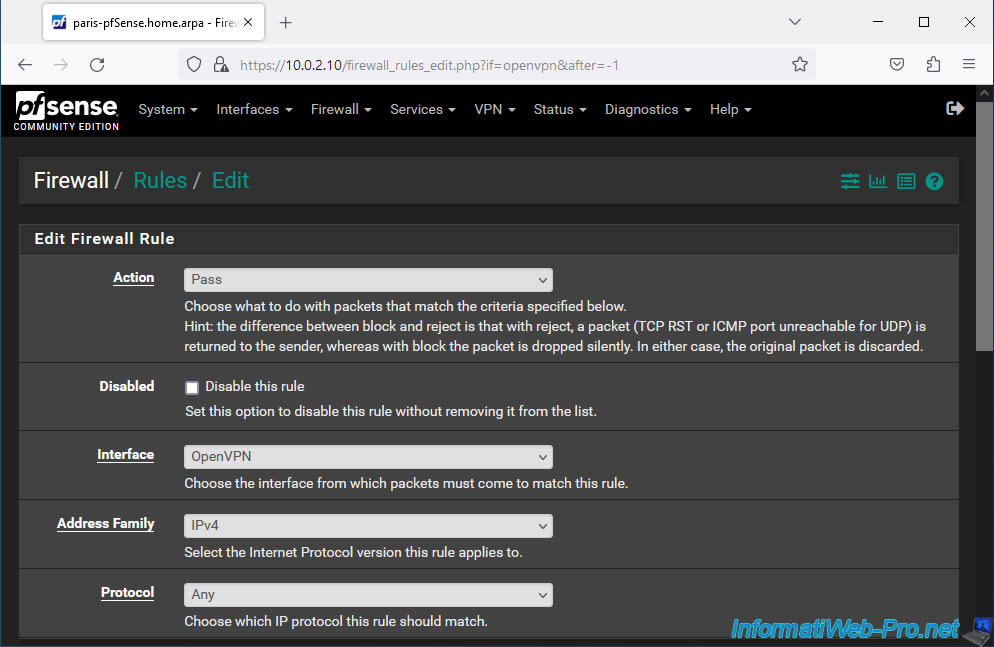

Sur la page qui s'affiche, configurez cette règle comme ceci :

- Action : Pass. Pour autoriser le trafic réseau.

- Interface : OpenVPN. Etant donné que cela concerne le trafic réseau passant dans le tunnel OpenVPN.

- Address Family : IPv4. Dans notre cas, nos réseaux internes n'utilisent que l'IPv4.

- Protocol : Any. Autorise tous les protocoles (TCP, UDP, ICMP, ...) via le tunnel OpenVPN.

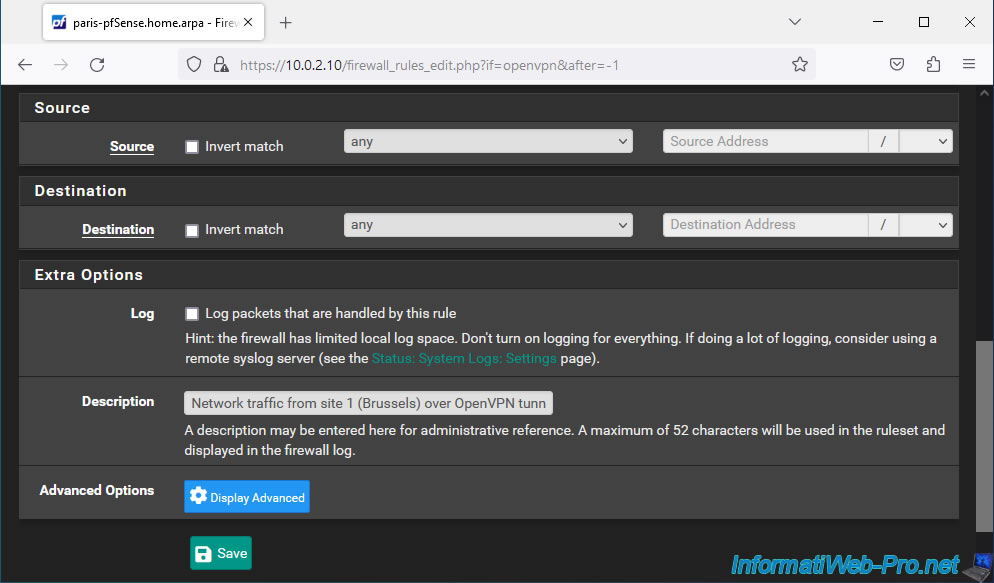

Par simplicité, autorisez tout le trafic réseau dans ce tunnel OpenVPN. Peu importe la source et la destination qui sera forcément une adresse IP interne du réseau source ou de destination.

Ensuite, indiquez "Network traffic from site 1 (Brussels) over OpenVPN tunnel" comme description et cliquez sur Save.

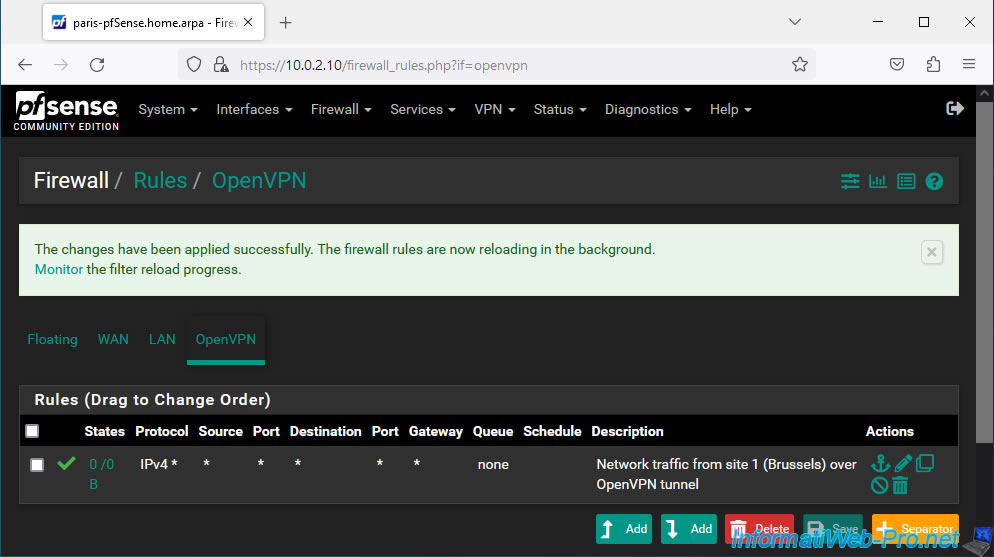

Cliquez sur : Apply Changes.

Votre règle a été créée pour le trafic réseau passant dans le tunnel OpenVPN.

Partager ce tutoriel

A voir également

-

Pare-feu 2/7/2025

pfSense 2.6 - Activer le NAT reflection

-

Pare-feu 6/6/2025

pfSense 2.6 - DDNS (DNS dynamique)

-

Pare-feu 20/6/2025

pfSense 2.6 - NAT (redirection de ports)

-

Pare-feu 20/8/2025

pfSense 2.6 - Surveillance via SNMPv3 et Zabbix 6

Pas de commentaire