Créer une DMZ et configurer le pare-feu de pfSense 2.6

- Pare-feu

- pfSense

- 11 juin 2025 à 09:59

-

- 2/2

4. Installer un serveur web dans la zone DMZ

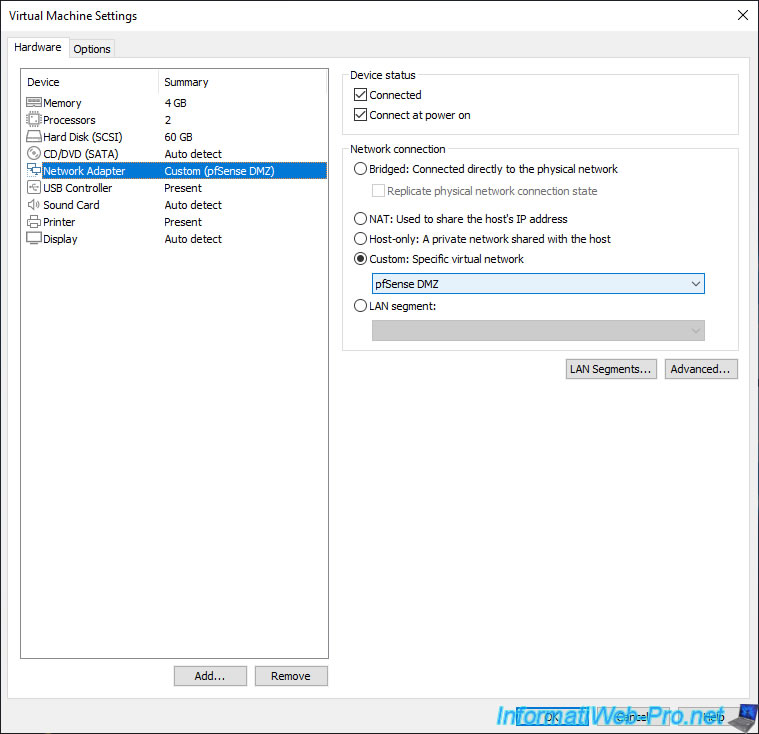

Pour l'exemple, nous allons installer un serveur web et le connecter à notre zone DMZ.

Pour cela, nous avons installé une machine virtuelle sous Windows Server 2016.

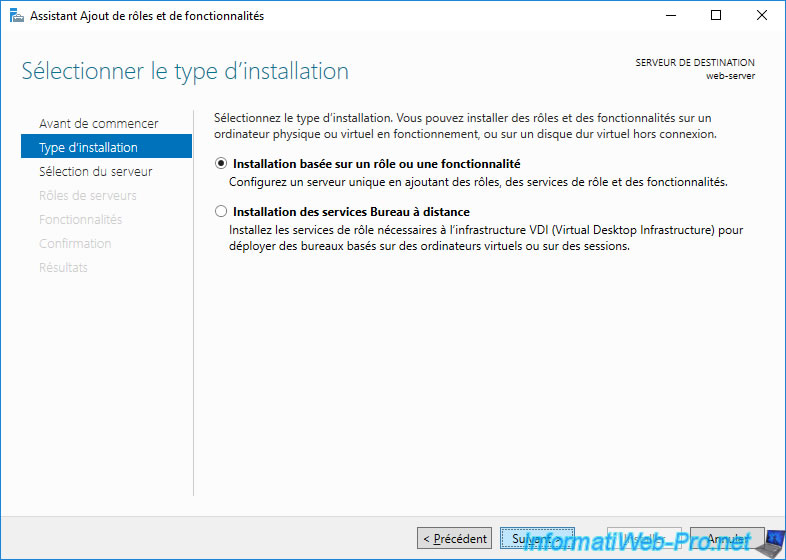

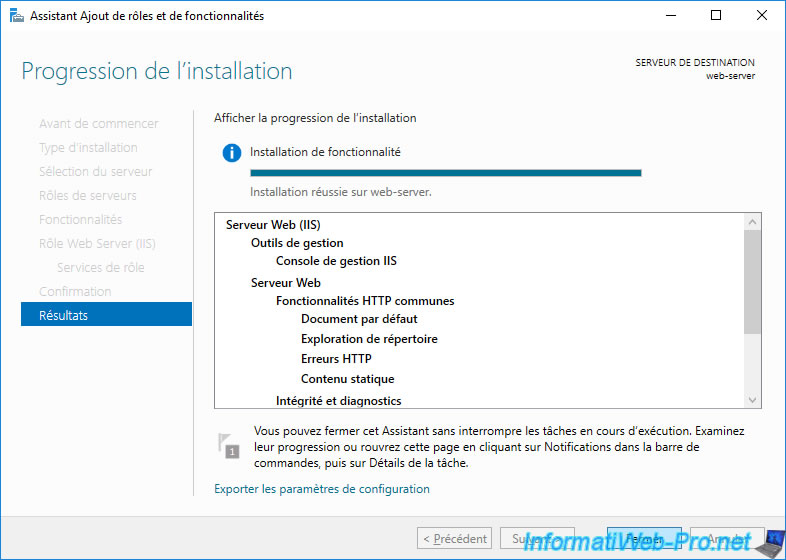

Ouvrez l'assistant d'ajout de rôles et de fonctionnalités depuis le gestionnaire de serveur et sélectionnez : Installation basée sur un rôle ou une fonctionnalité.

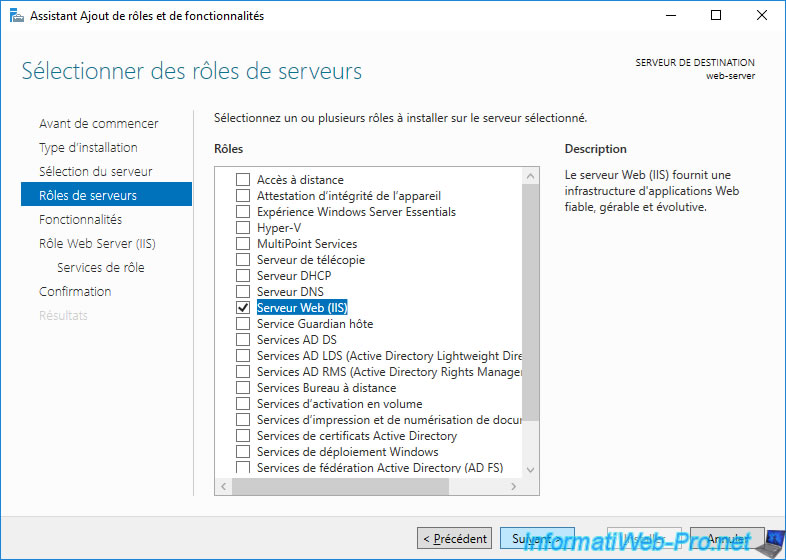

Cochez la case "Serveur Web (IIS)" et cliquez sur Suivant.

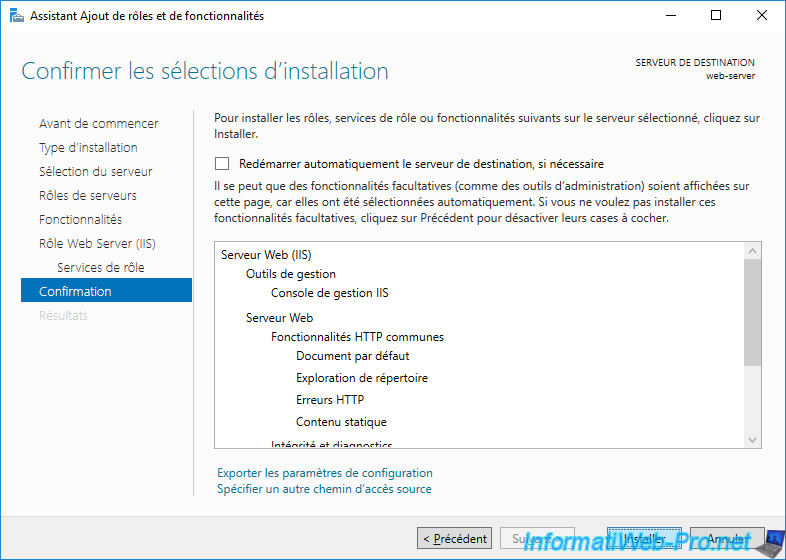

Cliquez sur Installer.

Une fois le serveur web installé, cliquez sur Fermer.

5. Test de l'accès à la zone DMZ

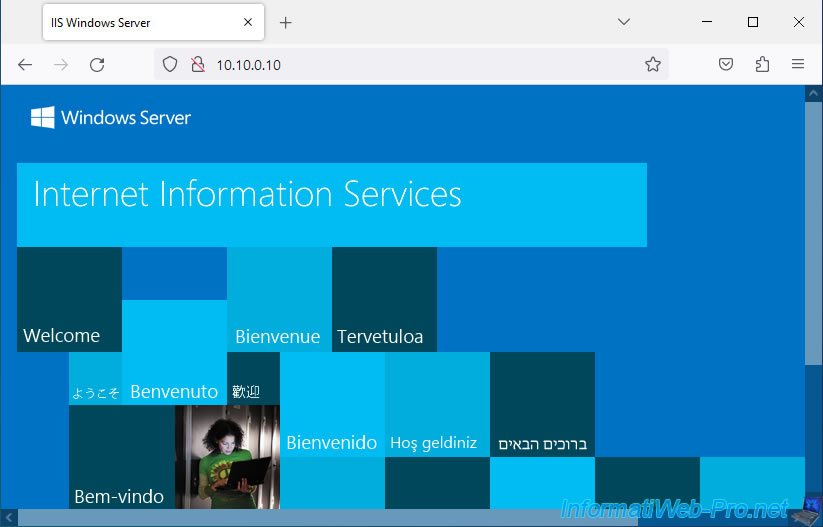

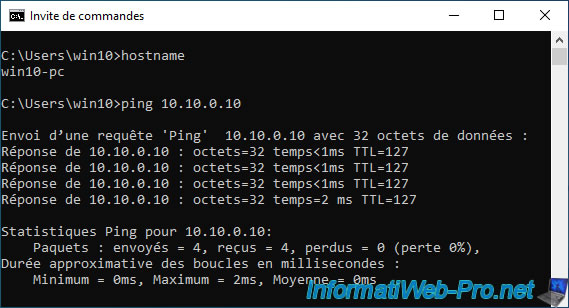

Depuis un PC client connecté au réseau LAN, vous pourrez accéder sans problème à votre serveur web présent dans la zone DMZ.

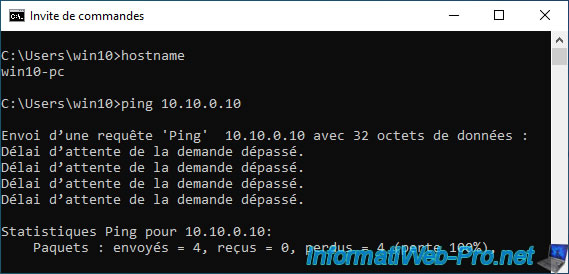

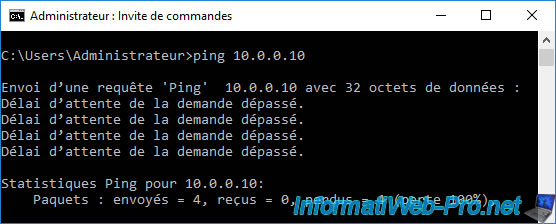

Par contre, si vous tentez de faire un ping depuis un PC du réseau LAN vers votre serveur présent dans la zone DMZ, vous verrez que le ping ne fonctionne pas.

Cela n'est pas dû à la DMZ, mais au pare-feu de Windows Server qui bloque le ping par défaut.

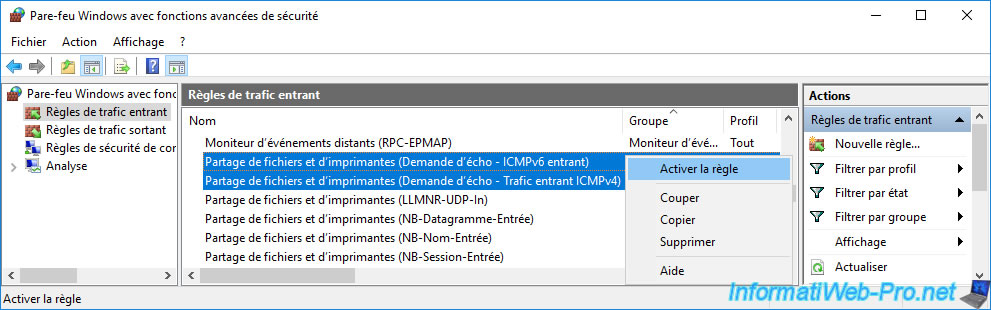

Pour l'autoriser, il suffit d'ouvrir le panneau de configuration et d'aller dans : Système et sécurité -> Pare-feu Windows -> Paramètres avancés.

Ensuite, dans la section "Règles de trafic entrant", autoriser ces règles :

- Partage de fichiers et d'imprimantes (Demande d'écho - ICMPv6 entrant)

- Partage de fichiers et d'imprimantes (Demande d'écho - Trafic entrant ICMPv4)

Ensuite, vous verrez que votre PC connecté au réseau LAN de pfSense pourra pinguer sans problème votre serveur DMZ.

Par contre, l'inverse ne sera pas possible.

6. Créer une règle dans le pare-feu pour autoriser le ping vers le réseau LAN

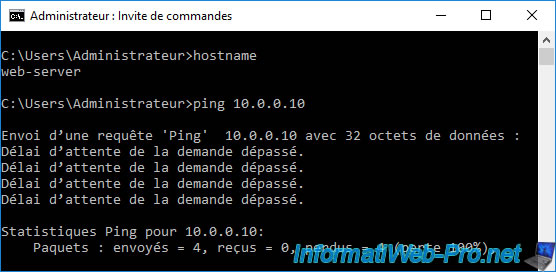

Pour que votre serveur situé dans la zone DMZ puisse pinguer un PC connecté au réseau LAN, vous devrez créer une nouvelle règle dans le pare-feu de pfSense.

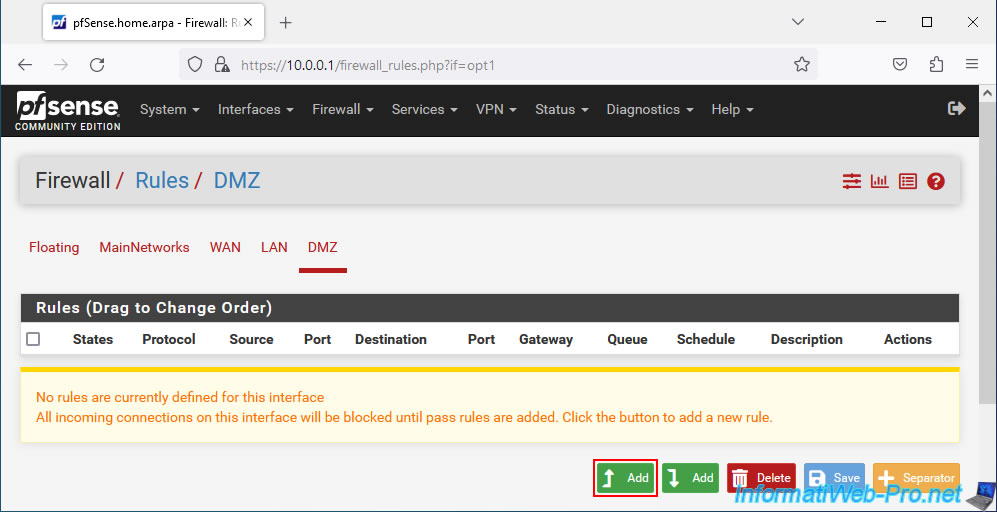

Pour cela, allez dans : Firewall -> Rules.

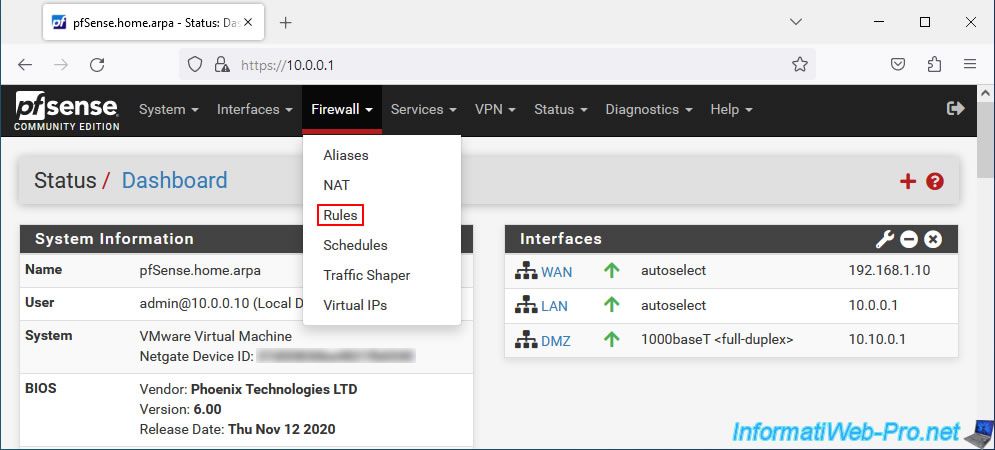

Ensuite, allez dans l'onglet "DMZ" et cliquez sur "Add".

Important : comme vous pouvez le voir, par défaut, aucune règle n'est définie pour cette interface "DMZ" par défaut.

Ce qui signifie que toutes les connexions entrantes sont bloquées tant qu'aucune règle n'autorise du trafic entrant sur cette interface.

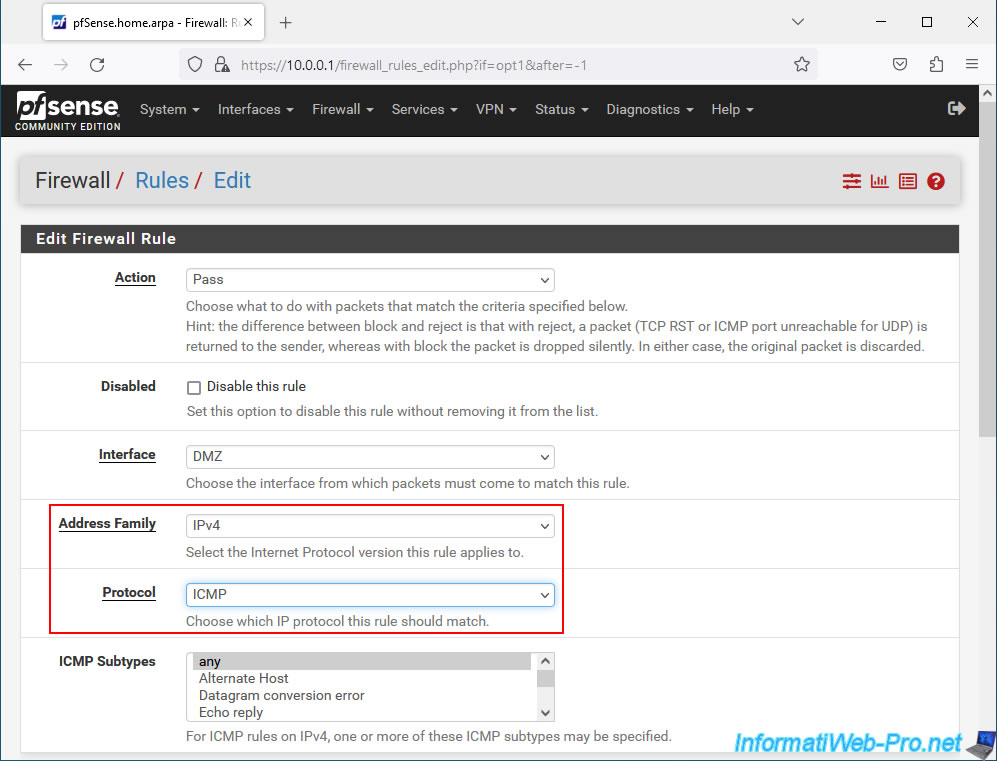

Sur la page "Edit Firewall Rule" qui apparait, vous verrez que l'interface "DMZ" est sélectionnée par défaut (étant donné que vous venez de l'onglet "DMZ" de la page "Firewall").

Pour autoriser le ping en IPv4 sur cette interface "DMZ", sélectionnez ces options :

- Address Family : IPv4.

- Protocol : ICMP.

Grâce à ce formulaire "Edit Firewall Rule", vous pourrez :

- Action : permet d'autoriser (Pass), bloquer (Block) le paquet sans notifier le client ou rejeter (Reject) le paquet en renvoyant un paquet au client indiquant que celui-ci a été rejeté.

- Disable : cocher la case "Disable this rule" permet, comme som nom l'indique, de désactiver cette règle.

Ce qui pratique en cas de problème pour tester si c'est telle ou telle règle du pare-feu qui pose problème sans supprimer celle-ci. - Interface : interface réseau de pfSense concernée par cette règle.

Exemple : WAN, LAN, OPT, DMZ ou un groupe d'interfaces défini au préalable via le menu "Interfaces -> Assignments -> Interface Groups. - Address Family : permet de créer une règle pour le protocole IPv4, IPv6 ou les 2 (IPv4+IPv6).

- Protocol : permet de choisir le protocole pour lequel il faut autoriser ou bloquer le trafic réseau.

Exemples :- TCP : pour les serveurs web (80/443), les serveurs de fichiers (21), ...)

- UDP (pour la distribution d'adresses IP via DHCP (67), les serveurs TFTP (69), ...)

- TCP/UDP (pour la résolution de noms de domaine DNS (53), ...)

- ICMP (pour le ping), ...

- et bien plus : ESP, IGMP, ...

- ICMP Subtypes : si vous avez sélectionné le protocole "ICMP", vous verrez cette option apparaitre.

Par défaut, tous les types de ping sont autorisés (any). Mais vous pouvez aussi choisir d'autoriser ou bloquer uniquement certains types de requêtes/réponses du ping.

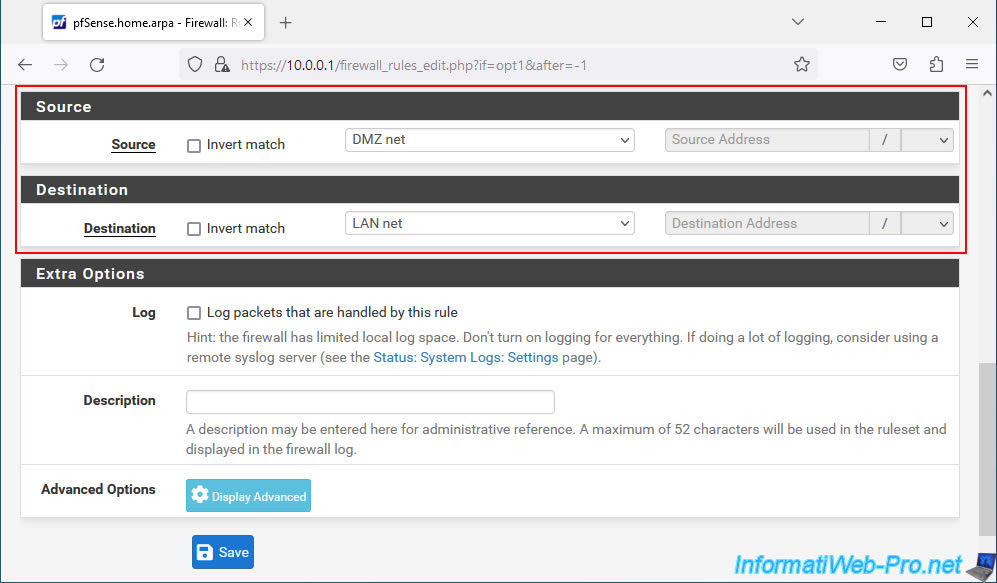

Pour autoriser le ping depuis un serveur de la zone "DMZ" vers un PC connecté au réseau "LAN", sélectionnez :

- Source : DMZ net.

- Destination : LAN net.

Voici à quoi servent ces options :

- Source : permet de spécifier un hôte, un réseau spécifique ou l'adresse IP d'une interface réseau de pfSense comme source pour cette règle de pare-feu.

- any : n'importe qui en tant que source.

- Single host or alias : permet de cibler un hôte spécifique grâce à son adresse IP.

- Network : permet de cibler un sous-réseau en spécifiant une adresse IP et le masque de sous-réseau associé.

- PPPoE clients : indique que la source doit correspondre aux clients PPPoE.

- L2TP clients : idem, mais pour les clients connectés via le protocole L2TP.

- WAN net : permet de cibler les périphériques du réseau WAN, ainsi que les adresses IP virtuelles alias qui seraient différentes du sous-réseau utilisé sur le réseau WAN.

- WAN address : permet d'indiquer que la source doit être l'adresse IP de l'interface WAN de pfSense.

- LAN net : idem que "WAN net", mais pour le réseau LAN.

- LAN address : idem que "WAN address", mais pour le réseau LAN.

- DMZ net : idem que "WAN net", mais pour le réseau LAN.

- DMZ address : idem que "WAN address", mais pour le réseau LAN.

- Destination : permet de spécifier un hôte, un réseau spécifique ou l'adresse IP d'une interface réseau de pfSense comme destination pour cette règle de pare-feu.

Note : les options disponibles sont les mêmes que pour la source.- La case "Invert match" permet d'inverser la correspondance avec l'option sélectionnée.

Autrement dit, cela ciblera tout ce qui ne correspond pas à l'option sélectionnée dans la liste.

- La case "Invert match" permet d'inverser la correspondance avec l'option sélectionnée.

- Extra Options :

- Log : permet de journaliser tout le trafic correspondant à cette règle.

Ce qui peut permettre de comprendre pourquoi certains paquets sont bloqués ou non dans certains cas. - Description : permet d'indiquer une description purement indicative qui sera affichée pour cette règle dans l'interface web de pfSense.

- Advanced Options : permet de spécifier de nombreuses options supplémentaires telles que : le système d'exploitation source, le nombre de connexions maximum par hôte (TCP uniquement), spécifier certains flags TCP, ...

Pour en savoir plus sur ces options avancées, consultez la documentation officielle de pfSense citée ci-dessous.

- Log : permet de journaliser tout le trafic correspondant à cette règle.

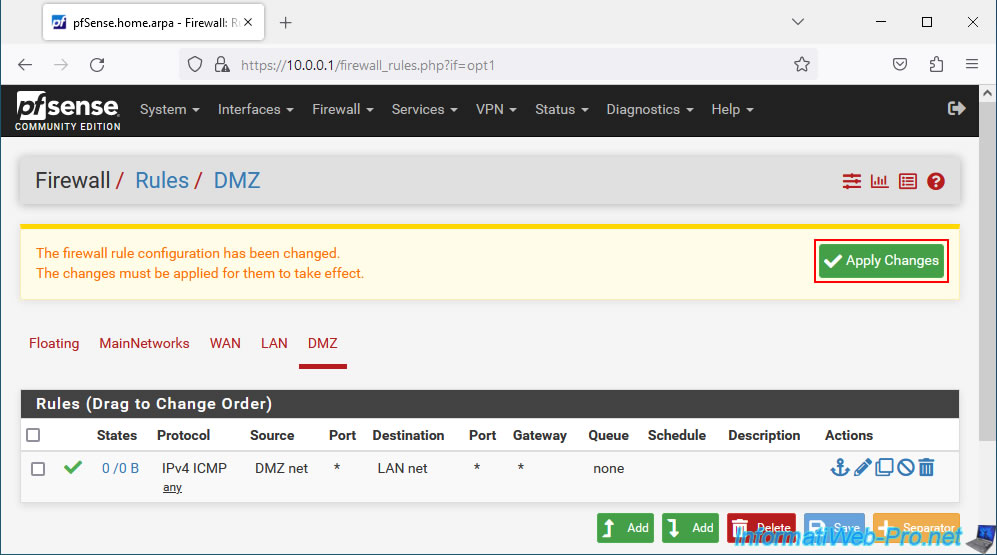

Cliquez sur "Save" pour sauvegarder cette nouvelle règle de pare-feu.

Source : Configuring firewall rules | pfSense Documentation.

Lorsque vous créez ou modifiez une règle du pare-feu, un avertissement s'affichera vous indiquant que la configuration a été modifiée et que vous devez appliquer les changements.

Cliquez sur : Apply Changes.

Plain Text

The firewall rule configuration has been changed. The changes must be applied for them to take effect.

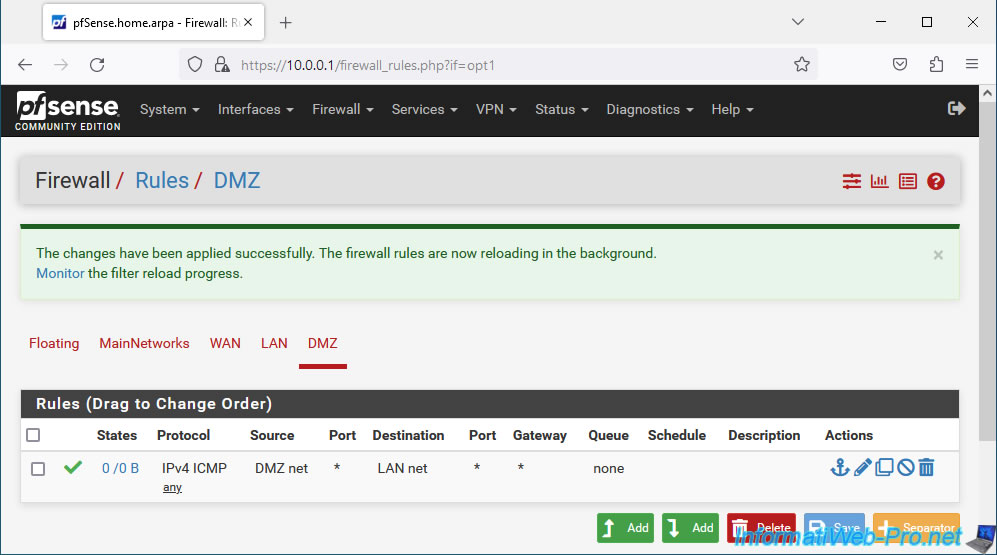

Les changements ont été appliqués. Néanmoins, notez qu'il peut avoir un léger délai entre l'application des changements et l'utilisation de ces nouvelles règles comme l'indique le message qui apparait en vert.

En effet, les nouvelles règles sont en train d'être rechargées en arrière-plan.

Plain Text

The changes have been applied successfully. The firewall rules are now reloading in the background. Monitor the filter reload progress.

Si vous tentez de pinguer un PC du réseau LAN depuis votre serveur situé dans la zone "DMZ", vous verrez que le ping ne fonctionne pas pour le moment.

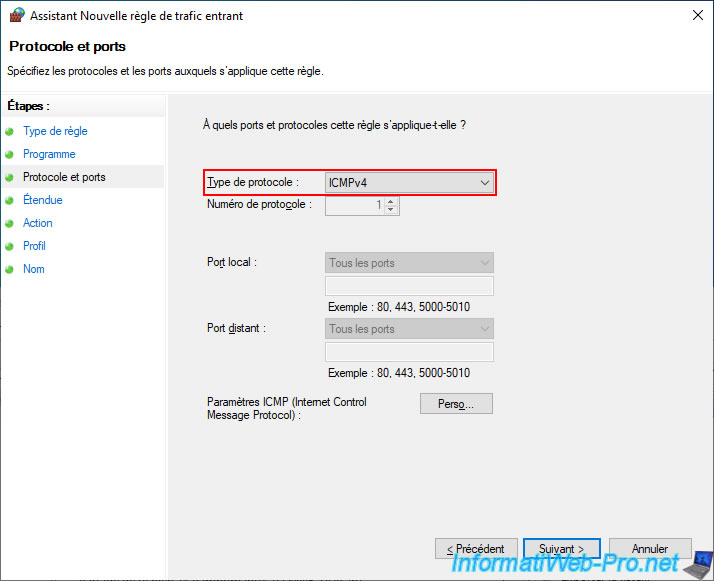

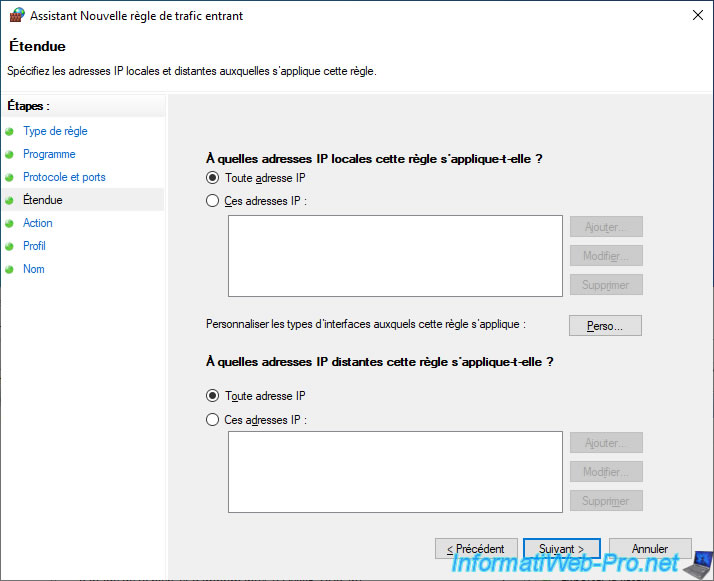

Pour cela, sur votre PC du réseau LAN, créez une nouvelle règle de trafic entrant dans le pare-feu de Windows et autorisez le protocole "ICMPv4" (pour autoriser le ping via un réseau en IPv4).

Si besoin, référez-vous à notre tutoriel : Configurer le pare-feu de votre ordinateur.

Pour les adresses IP sources et distantes, laissez l'option "Toute adresse IP" sélectionnée.

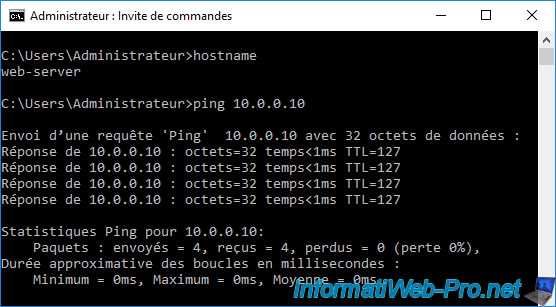

Maintenant, le ping depuis un serveur de la DMZ vers votre PC connecté au réseau LAN fonctionne.

Partager ce tutoriel

A voir également

-

Pare-feu 21/5/2025

pfSense 2.6 - Accès à l'interface web via l'interface WAN

-

Pare-feu 28/5/2025

pfSense 2.6 - Créer et utiliser des VLANs

-

Pare-feu 1/8/2025

pfSense 2.6 - Mettre à jour pfSense

-

Pare-feu 30/7/2025

pfSense 2.6 - Sauvegarder et restaurer la configuration

Pas de commentaire