Gérer les certificats EFS en entreprise sous Windows Server 2016

- Windows Server

- 02 décembre 2023 à 10:55

-

- 2/3

4. Ajouter l'option pour chiffrer ou déchiffrer des données depuis le menu contextuel

Si vous avez déjà utilisé le système de fichiers EFS pour chiffrer facilement des données sur un ordinateur sous Windows ou un serveur sous Windows Server, vous savez peut-être déjà qu'il est possible de rajouter facilement une option "Chiffrer" ou "Déchiffrer" dans le menu contextuel.

Pour cela, il suffit de rajouter une valeur DWORD a un endroit spécifique de votre ordinateur ou serveur.

Etant donné qu'en entreprise, tous vos ordinateurs et serveurs sont généralement liés à un domaine Active Directory, vous pourrez rajouter facilement cette option sur ceux-ci en modifiant l'objet de stratégie de groupe "Default Domain Policy".

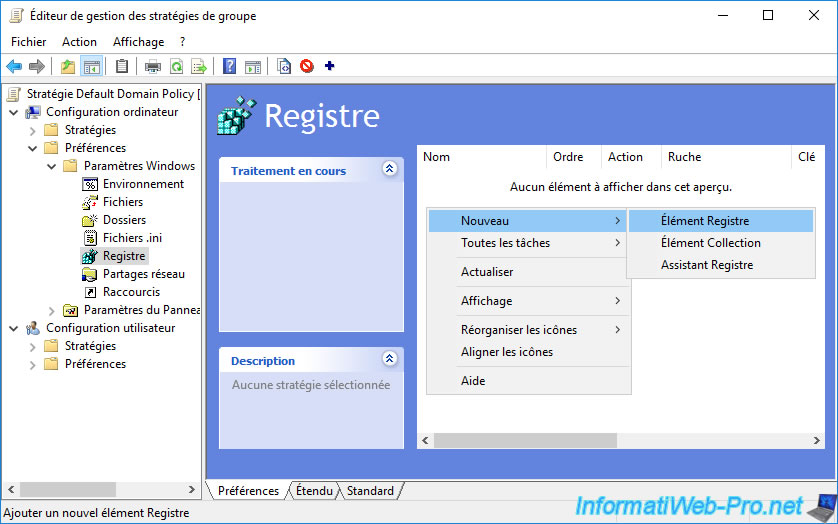

Dans l'éditeur de gestion des stratégies de groupe, allez dans : Configuration ordinateur -> Préférences -> Paramètres Windows -> Registre.

Ensuite, faites un clic droit "Nouveau -> Element Registre" dans la partie droite.

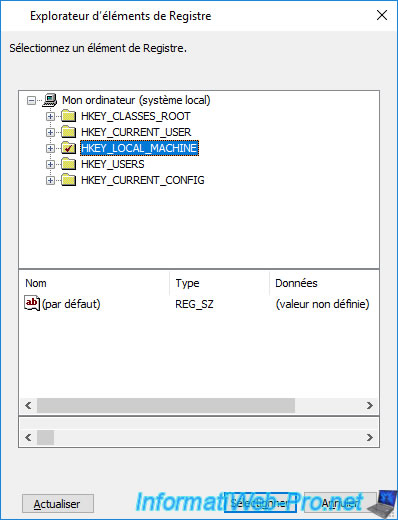

Dans la fenêtre "Nouvelles propriétés de Registre" qui apparait, sélectionnez "Ruche : HKEY_LOCAL_MACHINE", puis cliquez sur le bouton "...".

Une fenêtre "Explorateur d'éléments de Registre" apparait.

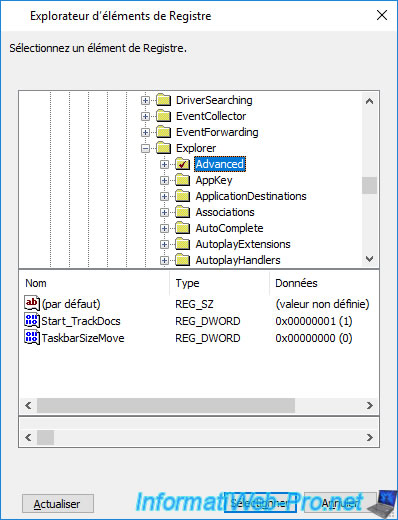

Allez dans "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer" et sélectionnez le dossier "Advanced".

Puis, cliquez sur Sélectionner.

Ensuite, indiquez :

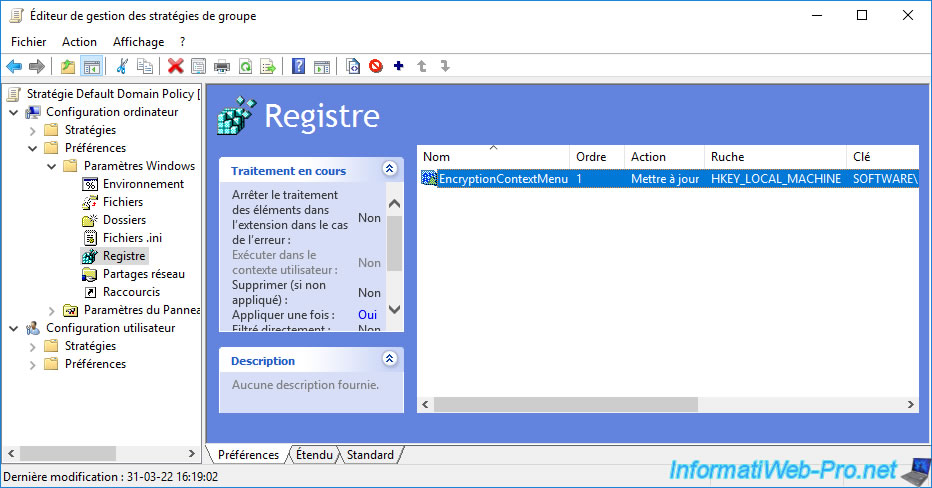

- Nom de valeur : EncryptionContextMenu

- Type de valeur : REG_DWORD

- Données de valeur : 1

Dans l'onglet "Commun", vous pouvez cocher la case "Appliquer une fois et ne pas réappliquer" pour éviter de réappliquer inutilement ce paramètre à chaque actualisation de la stratégie (dont au démarrage de l'ordinateur ou du serveur).

La nouvelle donnée ajoutée apparait.

5. Inscription automatique des certificats utilisateurs

Comme expliqué précédemment, vos utilisateurs ont besoin d'un certificat (basé sur le modèle "EFS basique v2" dans notre cas) pour pouvoir chiffrer et déchiffrer des données sur un ordinateur ou serveur.

Si vous ne configurez pas l'inscription automatique, le certificat sera demandé à votre autorité de certification lorsque vos utilisateurs tenteront de chiffrer des données pour la 1ère fois.

Dans ce cas, il y aura un léger délai entre le moment où ils tenteront de chiffrer un fichier et le moment où il sera réellement chiffré (vous le verrez grâce à l'icône jaune qui apparaitra sur celui-ci ou à son nom qui deviendra vert sur les versions précédentes de Windows).

Pour éviter ce léger délai et pour faciliter également le partage de fichiers chiffrés via EFS, vous devrez activer l'inscription automatique de ces certificats.

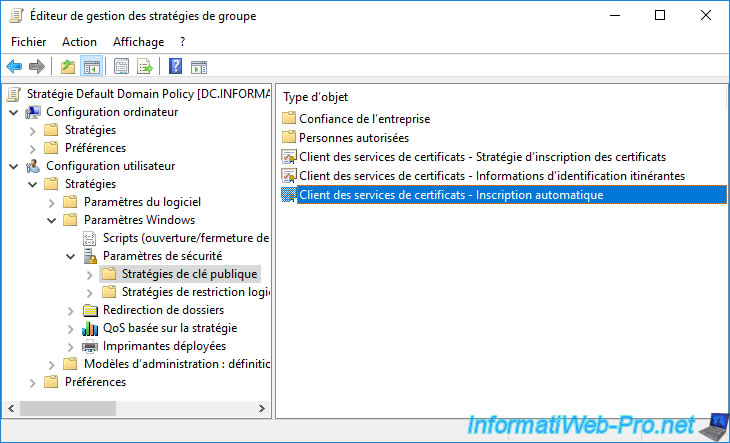

Pour cela, allez dans "Configuration utilisateur -> Stratégies -> Paramètres Windows -> Paramètres de sécurité -> Stratégies de clé publique" et faites un double clic sur : Client des services de certificats - Inscription automatique.

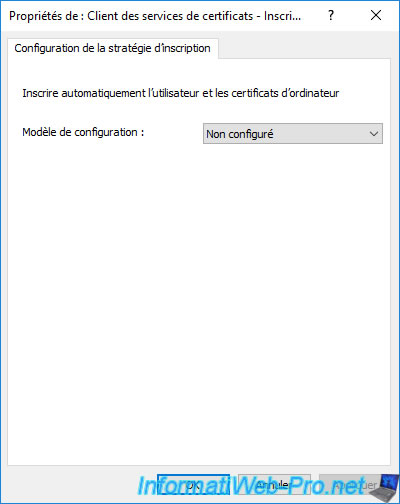

Par défaut, ce paramètre n'est pas configuré.

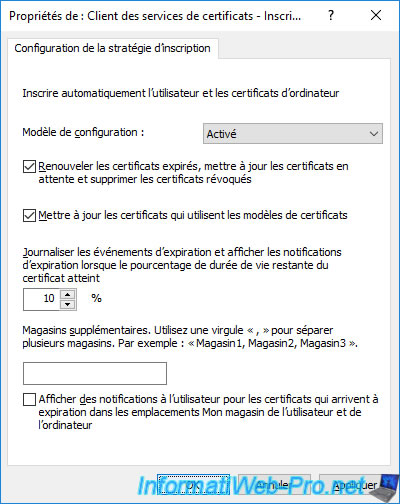

Sélectionnez "Modèle de configuration : Activé" pour activer l'inscription automatique de certificats utilisateurs et cochez les 2 premières cases :

- Renouveler les certificats expirés, mettre à jour les certificats en attente ... : pour activer également le renouvellement de ce ces certificats et la suppression de ceux ayant été révoqués.

- Mettre à jour les certificats qui utilisent les modèles de certificats : permet de mettre à jour un certificat en utilisant un modèle de certificat qui en remplace un autre.

Par exemple, dans notre cas, nous avions indiqué que notre nouveau modèle de certificat "EFS basique v2" remplaçait celui d'origine "EFS basique".

Si un utilisateur possédait déjà un certificat basé sur le modèle de certificat "EFS basique" émanant de notre autorité de certification, celui-ci serait mis à jour en utilisant notre nouveau modèle de certificat "EFS basique v2".

Les autres options permettent d'enregistrer des événements lorsque des certificats arrivent bientôt à expiration, ainsi qu'afficher des notifications d'expiration à l'utilisateur lorsque la durée de vie devient inférieure à 10% si la dernière case "Afficher des notifications à l'utilisateur ..." est également cochée.

6. Certificat utilisateur inscrit (délivré)

6.1. Voir le certificat utilisateur stocké localement via la console mmc

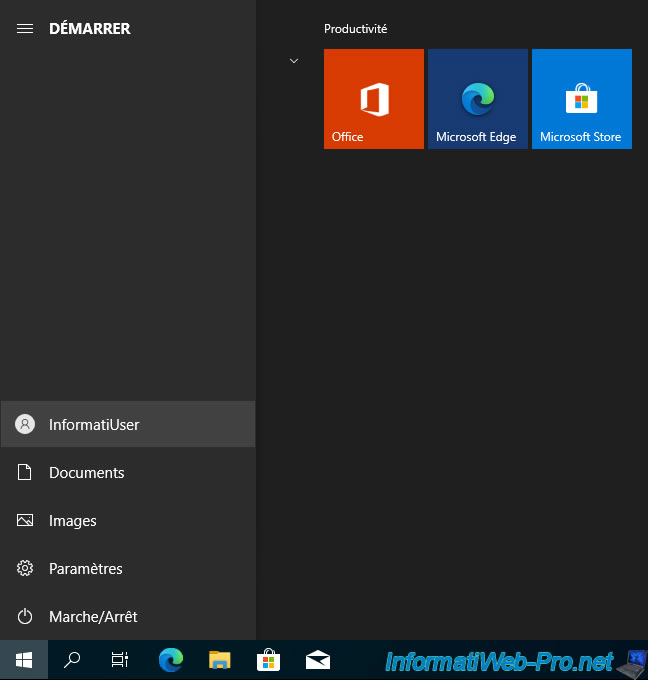

Pour que le certificat utilisateur soit inscrit (délivré) automatiquement depuis votre autorité de certification, il faut que la stratégie de votre ordinateur ou serveur soit mis à jour pour la partie "Utilisateur".

Pour cela, il suffit d'ouvrir une session pour cet utilisateur ou de la fermer puis de la réouvrir si celle-ci était déjà ouverte avant que vous ne configuriez les paramètres ci-dessus.

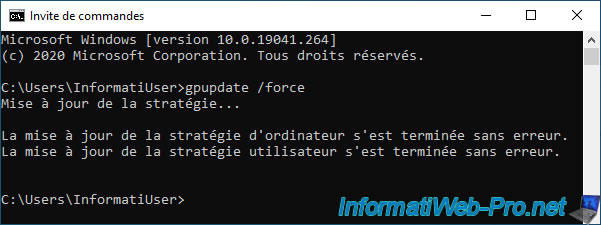

Sinon, vous pouvez aussi forcer la mise à jour de la stratégie utilisateur en ouvrant un invite de commandes, puis en lançant la commande :

Batch

gpupdate /force

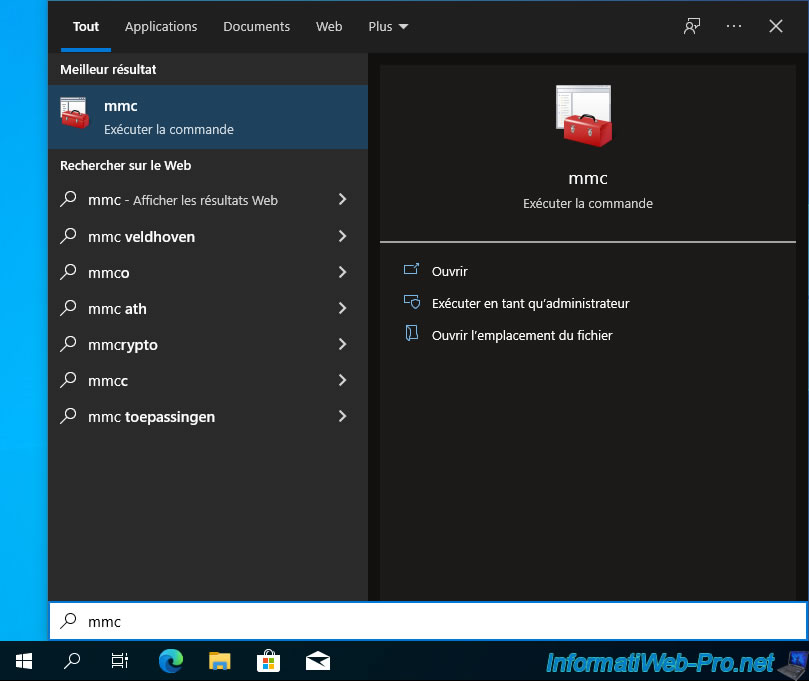

Ensuite, lancez la console "mmc".

Note : vous pouvez aussi lancer directement le fichier "certmgr.msc" pour voir les certificats de l'utilisateur.

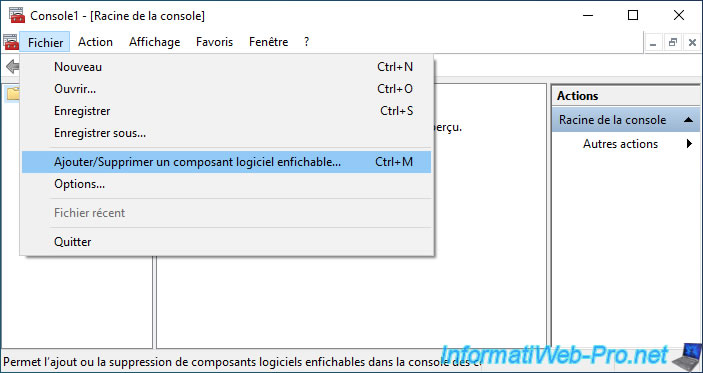

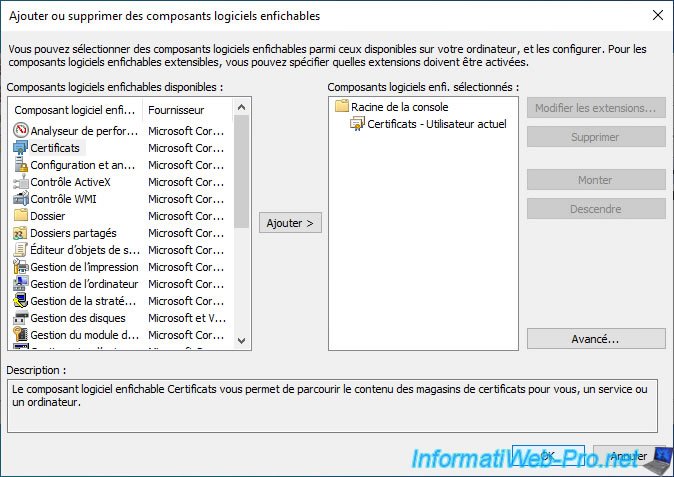

Dans la console "mmc" qui apparait, allez dans : Fichier -> Ajouter/Supprimer un composant logiciel enfichable.

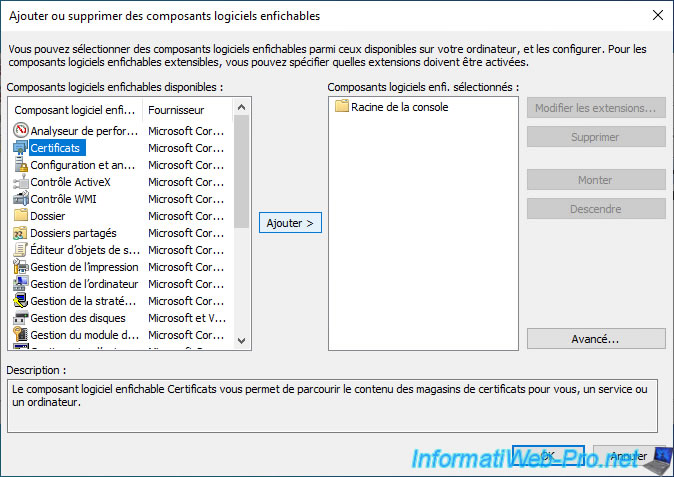

Sélectionnez le composant "Certificats" et cliquez sur Ajouter.

Par défaut, le composant "Certificats" sera ajouté pour l'utilisateur actuel.

Cliquez sur OK.

Note : si vous avez les droits administrateur sur l'ordinateur ou serveur actuel, la console "mmc" vous demandera si vous souhaitez l'ajouter pour votre compte d'utilisateur, pour un compte de service ou pour un compte d'ordinateur.

Sélectionnez l'option "Mon compte d'utilisateur".

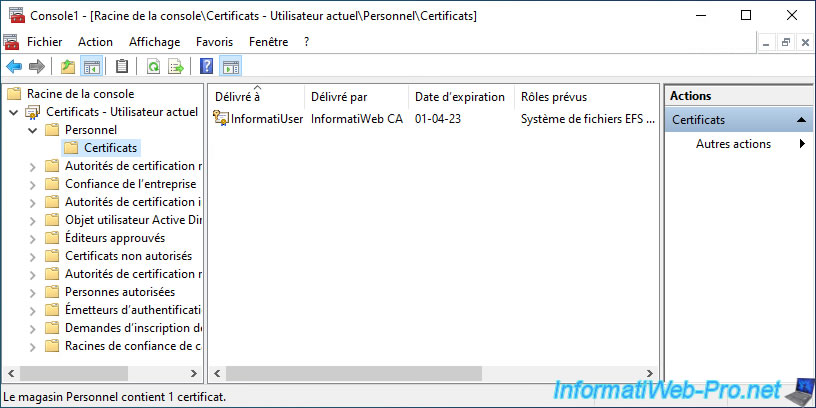

Allez dans "Certificats - Utilisateur actuel -> Personnel -> Certificats" et vous verrez votre certificat utilisateur apparaitre.

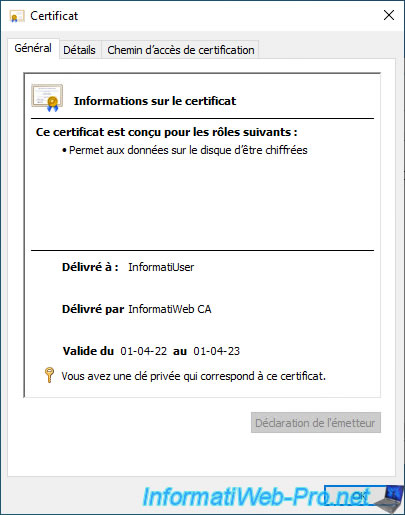

Si vous faites un double clic sur ce certificat, vous verrez que celui-ci :

- permet aux données sur le disque d'être chiffrées (grâce à EFS)

- a été délivré à votre compte d'utilisateur

- a été délivré par votre autorité de certification (CA)

- est valide pendant 1 an (par défaut)

- contient également la clé privée associée (qui n'est stockée que localement sur cet ordinateur ou serveur)

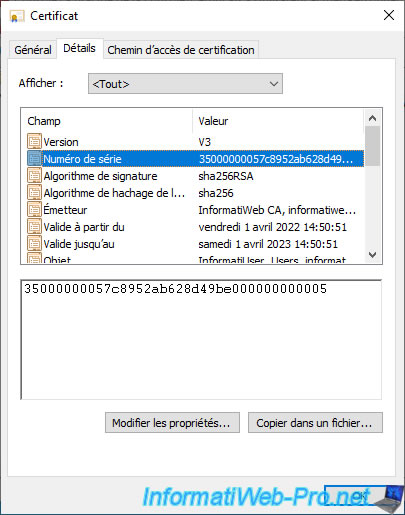

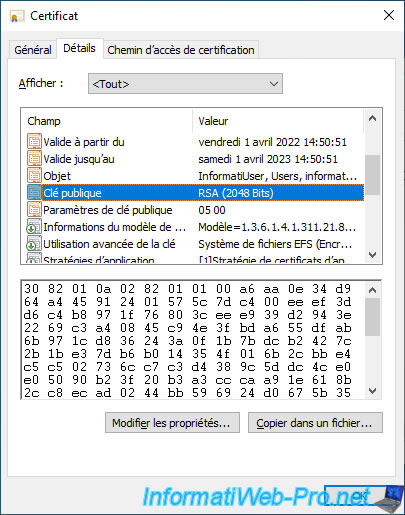

Si vous allez dans l'onglet "Détails", vous pourrez voir le numéro de série de ce certificat.

Ce numéro de série vous permettra plus tard de vérifier facilement si l'itinérance de certificats fonctionne correctement dans votre cas lorsque cette fonctionnalité sera activée.

Si vous sélectionnez le champ "Clé publique", vous pourrez voir la clé publique de ce certificat.

Cette clé publique est celle qui sera utilisée par cet utilisateur pour déchiffrer (et donc lire aussi) les données qu'il aura chiffrées avec sa clé privée.

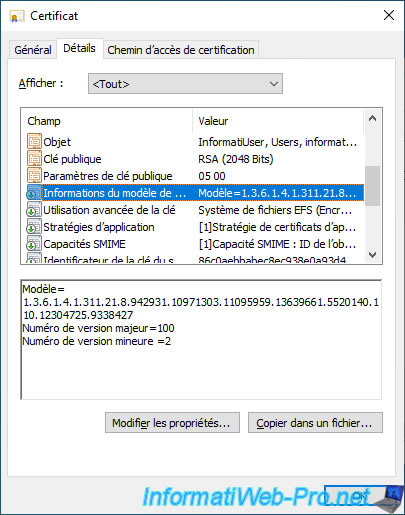

Si vous sélectionnez le champ "Informations du modèle de certificat", vous verrez que le modèle utilisé n'est pas un modèle standard, mais un modèle de certificat personnalisé.

D'où le fait qu'un identifiant unique apparaisse à la place du nom du modèle.

Notez que dans certains cas, il est aussi possible que le nom du modèle de certificat personnalisé apparaisse ici.

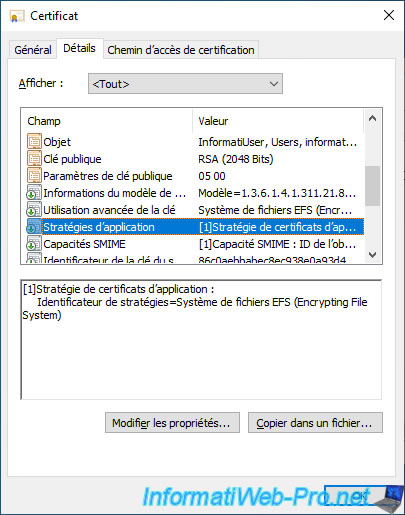

Si vous sélectionnez le champ "Stratégies d'application", vous verrez que ce certificat sera utilisé pour le système de fichiers EFS (Encrypting File System).

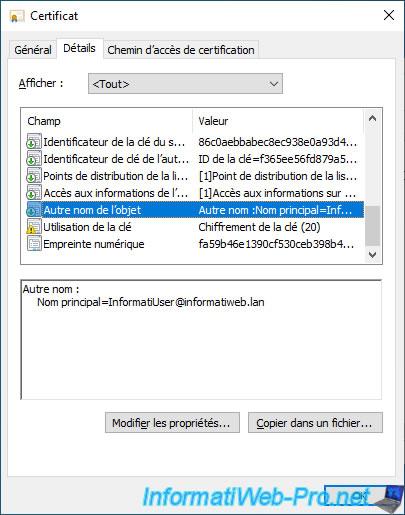

Si vous sélectionnez le champ "Autre nom de l'objet", vous verrez que le nom principal de l'utilisateur apparaitra.

Partager ce tutoriel

A voir également

-

Articles 8/9/2023

A quoi sert et comment fonctionne le chiffrement ?

-

Articles 26/1/2024

SafeNet Authentication Client (SAC) - Installation et présentation

-

Windows Server 19/1/2024

WS 2016 - AD CS - Acheter des cartes à puce et se connecter via celles-ci

-

Windows Server 13/10/2023

WS 2016 - AD CS - Activer et utiliser l'inscription automatique de certificats

Pas de commentaire