Installer et configurer une autorité de certification (CA) racine et une CA secondaire sous Windows Server 2016

- Windows Server

- 08 décembre 2023 à 13:04

-

- 3/5

7. Publier les données de l'autorité de certification racine autonome dans votre infrastructure Active Directory

Maintenant que votre autorité de certification racine autonome est configurée correctement, vous pouvez publier ses informations dans l'Active Directory.

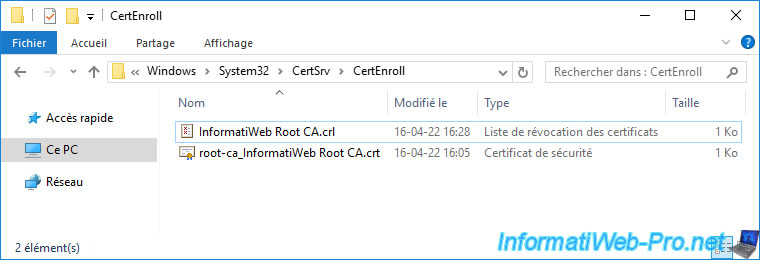

Pour récupérer son certificat et sa liste de révocation, allez dans le dossier "C:\Windows\System32\CertSvc\CertEnroll" de cette autorité de certification racine autonome.

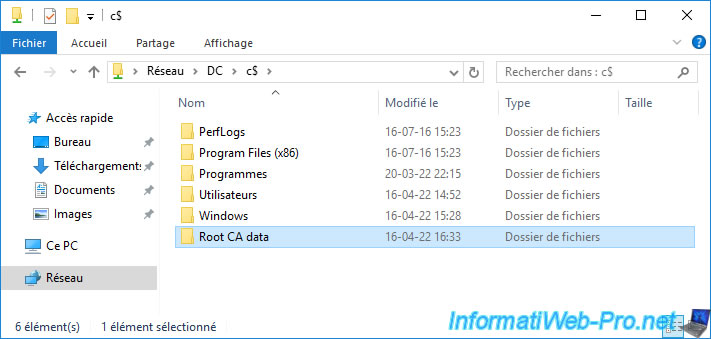

Créez un dossier "Root CA data" à la racine de la partition "C" de votre contrôleur de domaine.

Note : j'utilise les partages administratifs par facilité pour ce tutoriel.

Néanmoins, en entreprise, vous utiliserez plutôt une clé USB pour transférer ces données étant donné que l'autorité de certification autonome est censée rester hors connexion pour des raisons de sécurité.

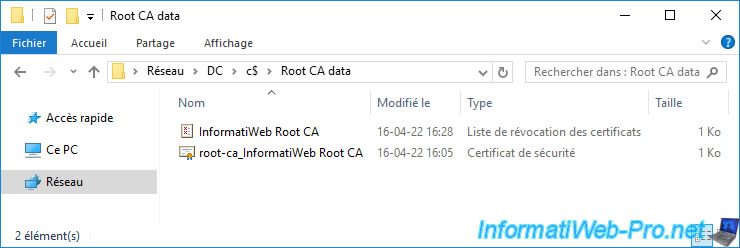

Copiez les fichiers du dossier "C:\Windows\System32\CertSvc\CertEnroll" de votre autorité de certification racine autonome et collez ceux-ci dans le dossier "Root CA data" que vous venez de créer sur votre contrôleur de domaine.

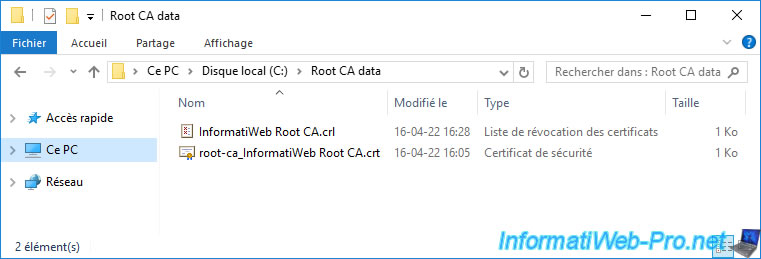

Sur votre contrôleur de domaine, vous trouverez donc ce même dossier à la racine de sa partition "C".

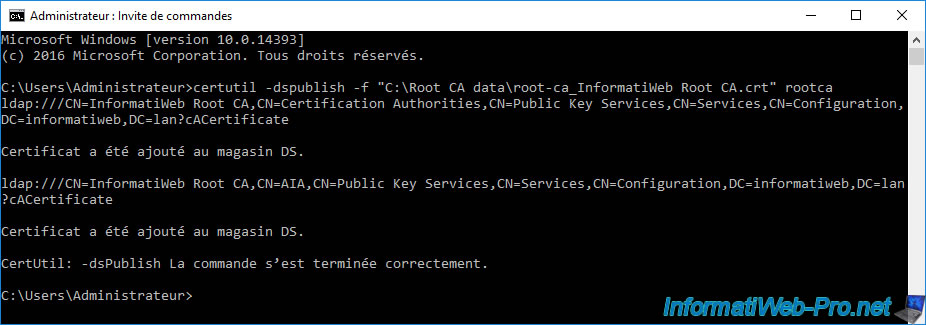

Ouvrez un invite de commandes et publiez le certificat de votre autorité de certification autonome dans votre infrastructure Active Directory en exécutant cette commande :

Batch

certutil -dspublish -f "C:\Root CA data\root-ca_InformatiWeb Root CA.crt" rootca

Note : le mot-clé "rootca" indique qu'il s'agit d'un certificat d'une autorité de certification racine.

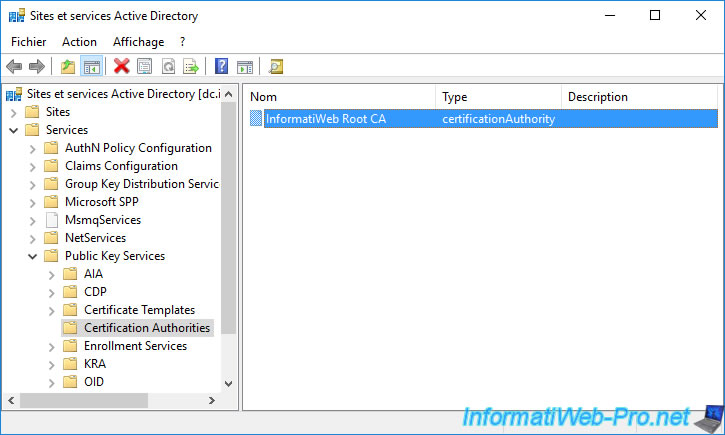

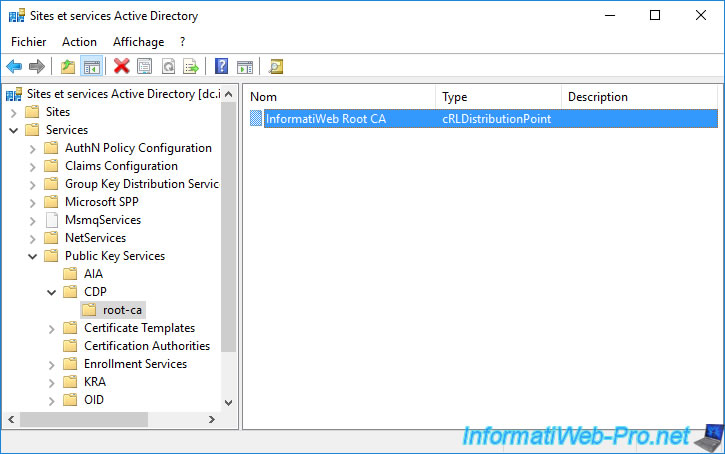

Si vous réouvrez la console "Sites et services Active Directory" sur votre contrôleur de domaine, vous verrez que votre autorité de certification racine autonome apparait dans le dossier : Services -> Public Key Services -> Certification Authorities.

Votre autorité de certification racine autonome apparait également dans le dossier : Services -> Public Key Services -> Certification Authorities.

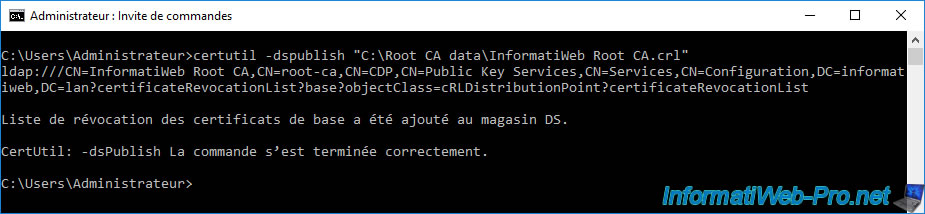

Maintenant, publiez la liste de révocation de certificats complète de votre autorité de certification racine autonome dans votre infrastructure Active Directory en utilisant la commande :

Batch

certutil -dspublish "C:\Root CA data\InformatiWeb Root CA.crl"

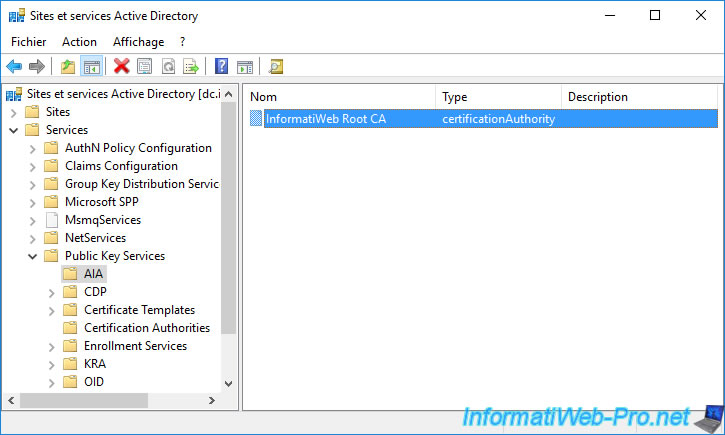

Dans la console "Sites et services Active Directory", vous verrez la liste de révocation de certificats apparaitre dans le dossier : Services -> Public Key Services -> CDP -> [nom NETBIOS du serveur où la CA racine est installée].

Comme vous pouvez le voir, il s'agit d'un objet de type : cRLDistributionPoint.

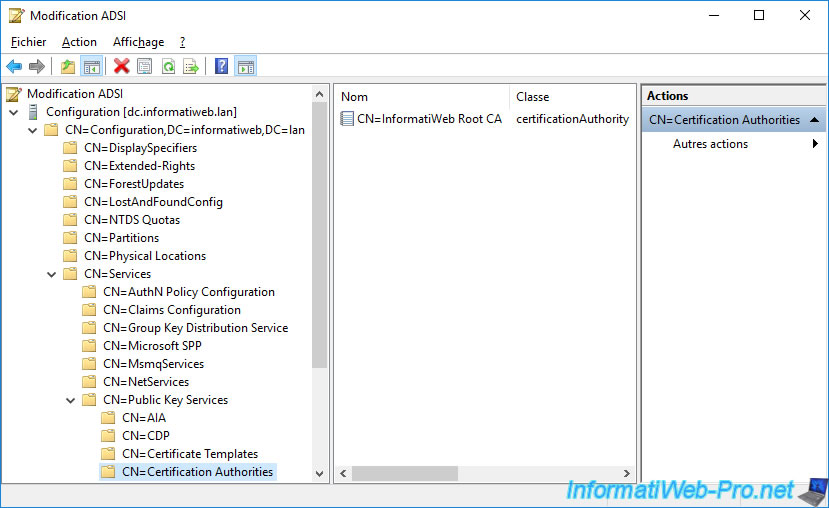

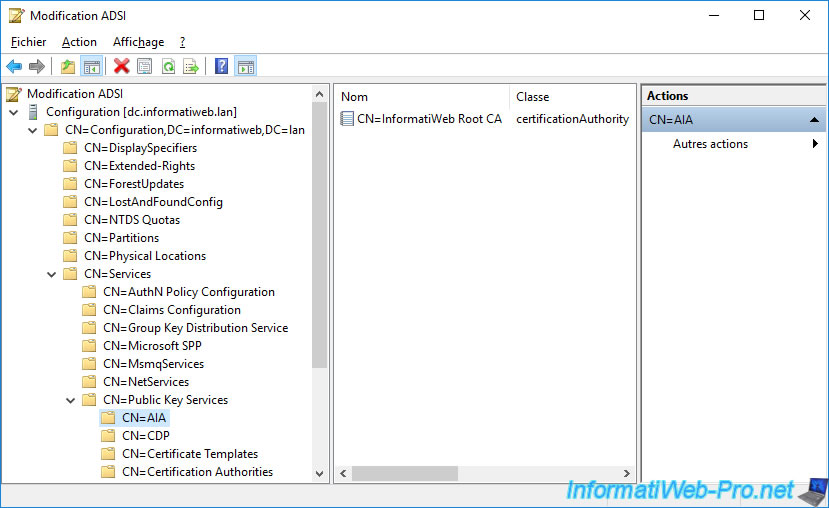

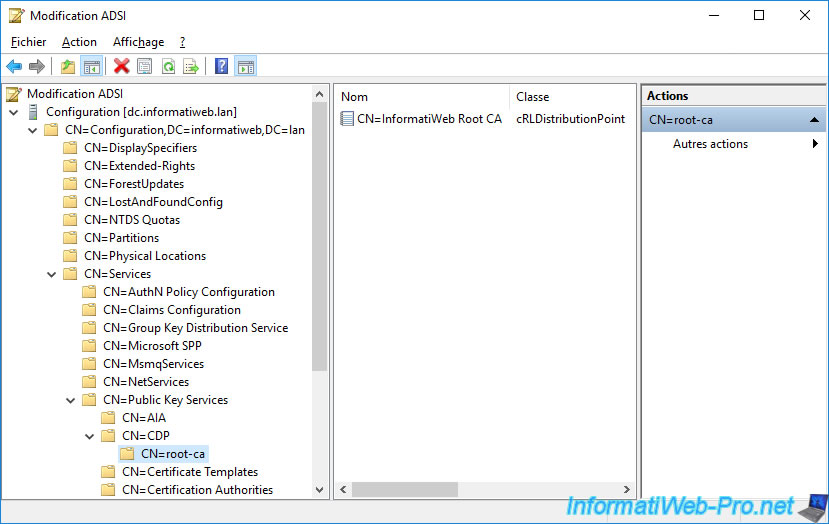

Comme précédemment, vous pouvez également voir ces informations via la console "Modification ADSI" en choisissant le contexte d'attribution "Configuration".

En effet, pour rappel, ces données sont stockées dans la partition "Configuration" de votre infrastructure Active Directory.

Vous retrouverez donc votre autorité de certification racine autonome dans le dossier : CN=Configuration,DC=informatiweb,DC=lan\CN=Services\CD=Public Key Services\CN=Certification Authorities.

Vous retrouverez également votre autorité de certification racine autonome dans le dossier "CN=AIA".

Pour finir, dans le dossier "...\CN=Public Key Services\CN=CDP\CN=[nom NETBIOS du serveur où la CA racine est installée]", vous retrouverez sa liste de révocation de certificats que vous venez de publier.

8. Configuration initiale de l'autorité de certification secondaire

Maintenant que l'autorité de certification racine autonome est entièrement configurée et qu'elle peut être connue (détectée) par tous les serveurs et ordinateurs membres de votre domaine Active Directory, vous pouvez configurer votre autorité de certification secondaire.

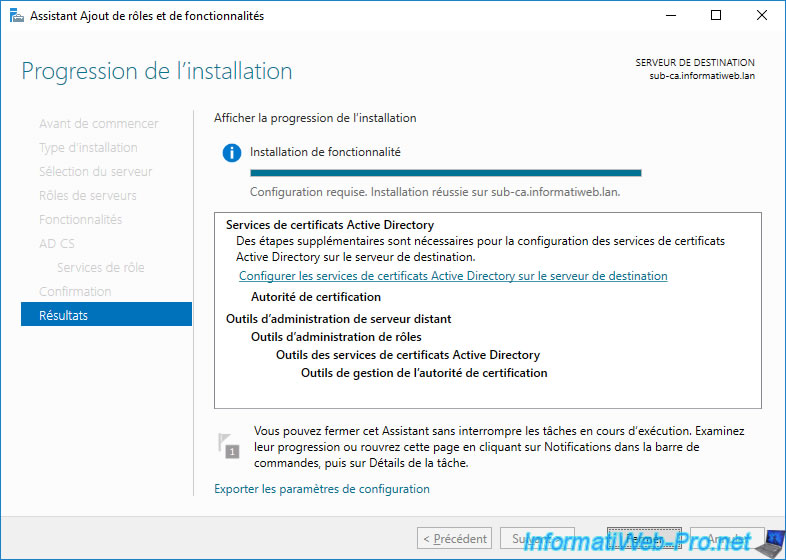

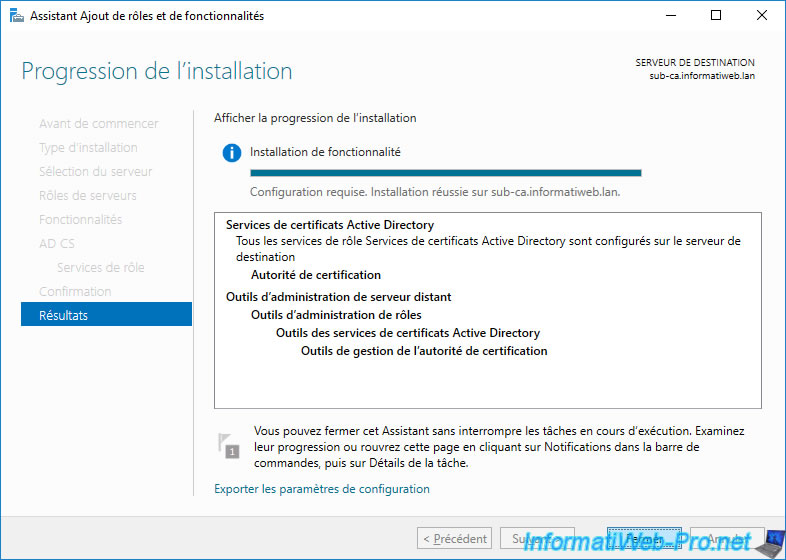

Pour cela, dans l'assistant "Ajout de rôles et de fonctionnalités" que vous aviez laissé ouvert sur votre serveur "sub-ca", cliquez sur le lien : Configurer les services de certificats Active Directory sur le serveur de destination.

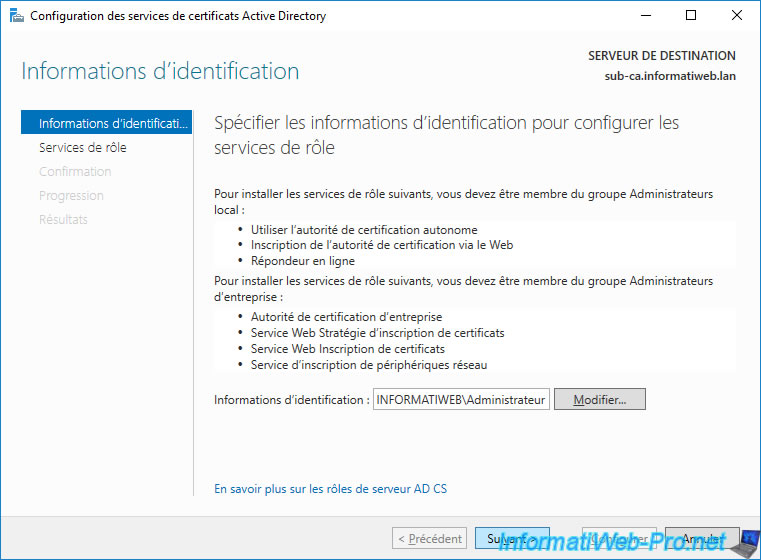

L'assistant "Configuration des services de certificats Active Directory" apparait.

Comme prévu, la configuration sera effectuée par défaut avec le compte administrateur du domaine Active Directory auquel ce serveur est lié.

Contrairement à votre autorité de certification autonome que vous aviez configurée avec le compte administrateur local.

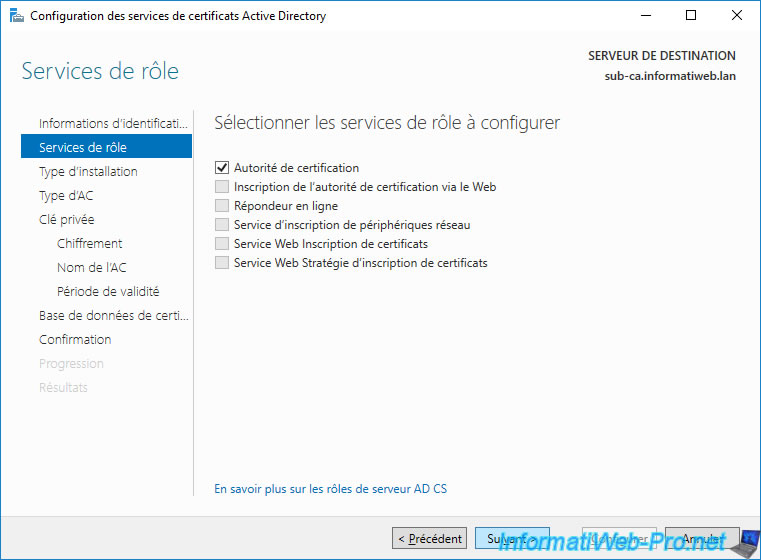

Cochez la case "Autorité de certification" et cliquez sur Suivant.

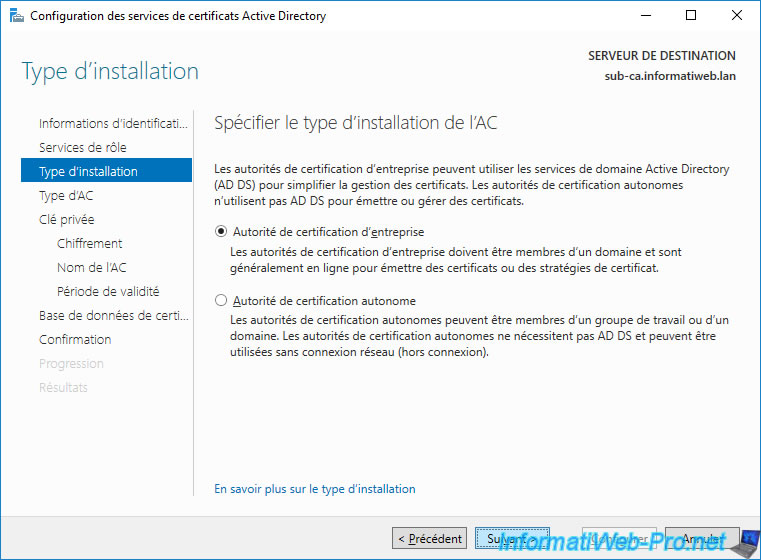

Sélectionnez : Autorité de certification d'entreprise.

Note : l'installation d'une autorité de certification d'entreprise est possible, car votre serveur "sub-ca" est lié à un domaine Active Directory.

Ce qui est requis étant donné qu'une autorité de certification d'entreprise stocke automatiquement différents types d'informations dans l'Active Directory (y compris son certificat, ses listes de révocations et ses modèles de certificats).

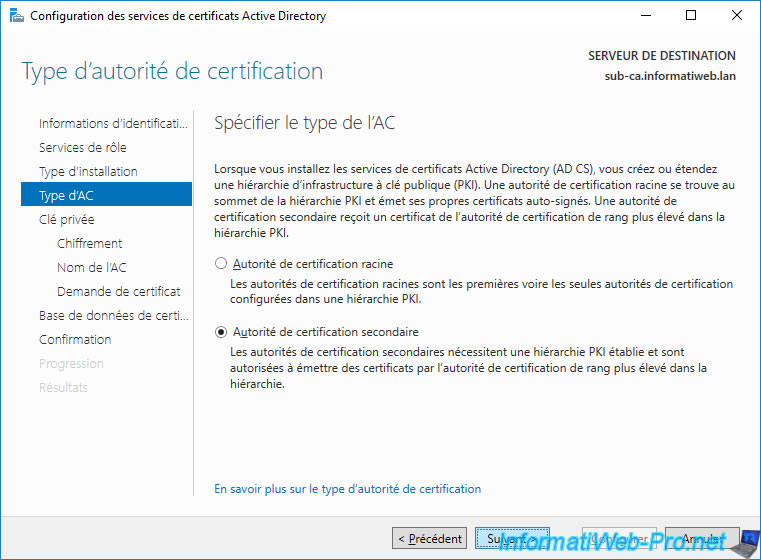

Ensuite, sélectionnez : Autorité de certification secondaire.

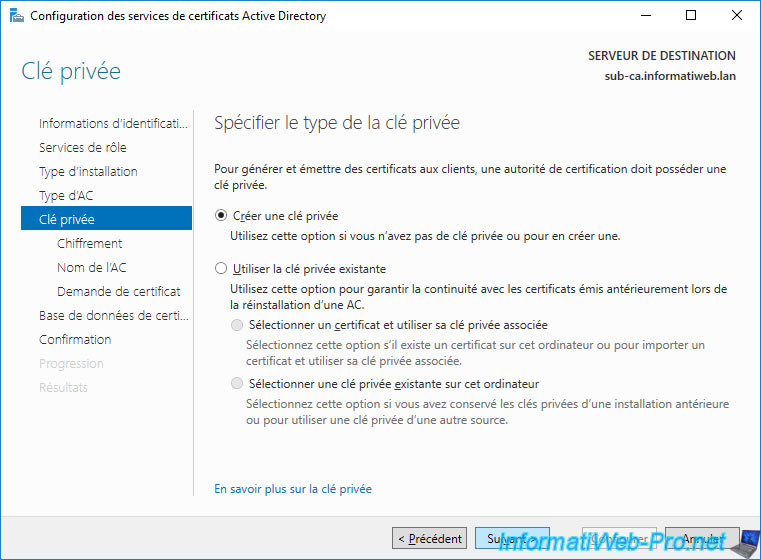

Chaque autorité de certification (racine ou secondaire) possède sa propre paire de clés (clé publique / clé privée).

Donc, sélectionnez : Créer une clé privée.

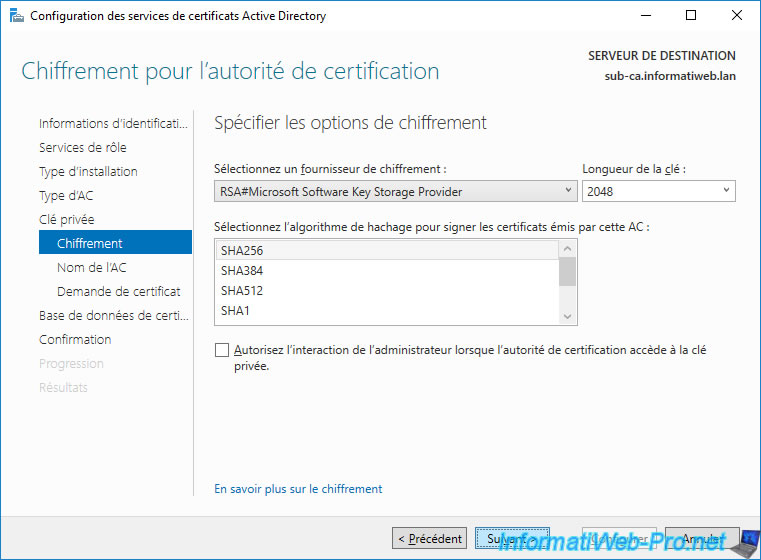

Laissez les options de chiffrement par défaut.

Note : le SHA1 est dépassé. Ne l'utilisez surtout pas.

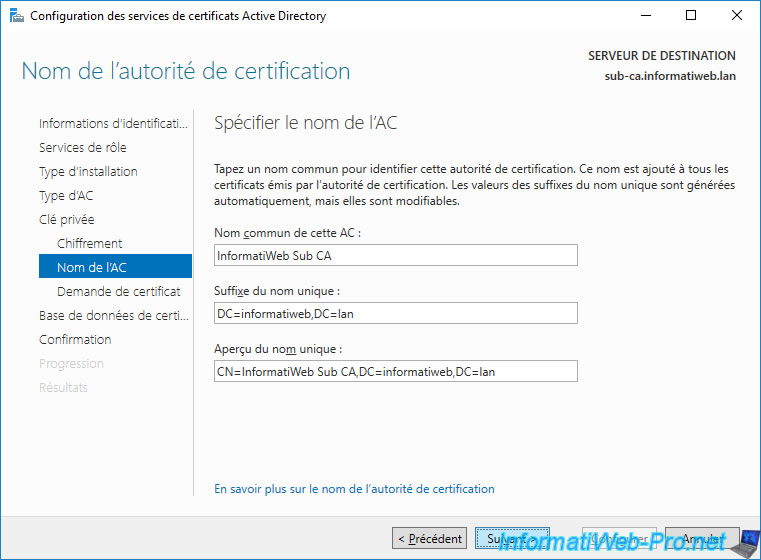

Indiquez un nom pour votre autorité de certification secondaire.

Dans notre cas, nous la nommerons : InformatiWeb Sub CA.

Note : les 2 autres cases seront automatiquement modifiées par l'assistant.

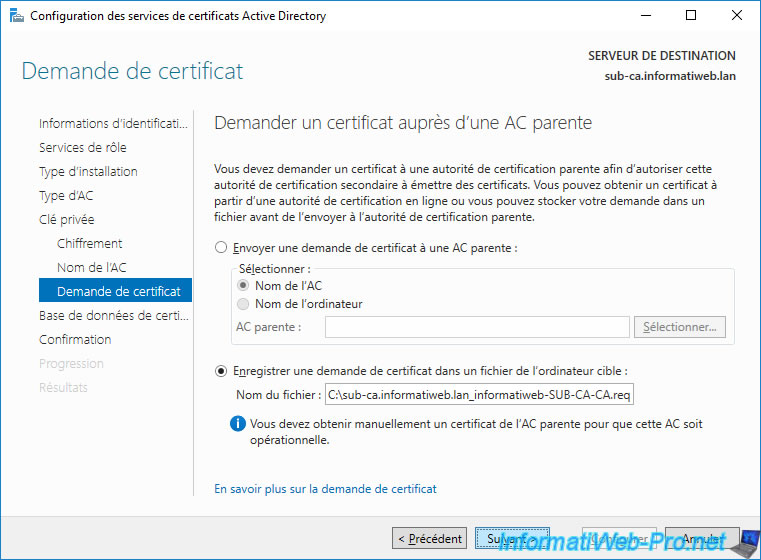

Lorsque vous créez une autorité de certification secondaire, son certificat doit être émis et signé par une autorité de certification parente (votre autorité de certification racine autonome dans ce cas-ci) pour qu'il soit valide.

Pour cela, l'assistant va créer automatiquement une demande de certificat et la stocker à la racine de votre serveur "sub-ca".

Cliquez sur Suivant.

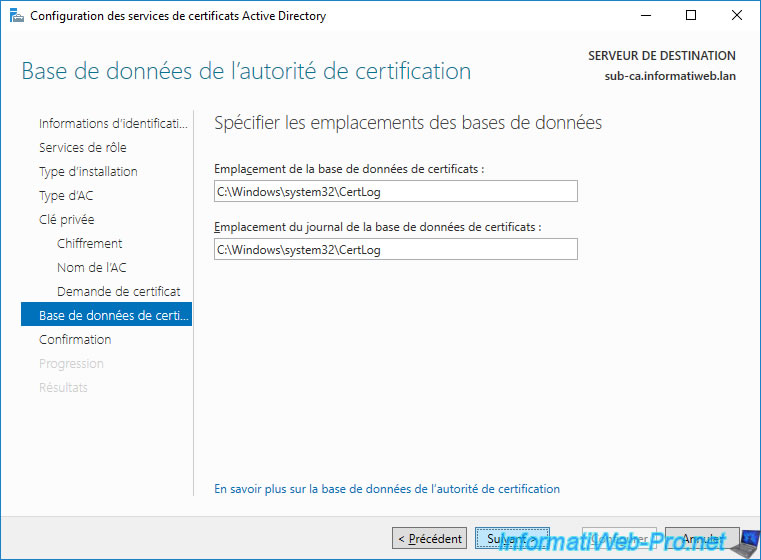

Laissez les emplacements de stockage par défaut pour la base de données de votre autorité de certification secondaire.

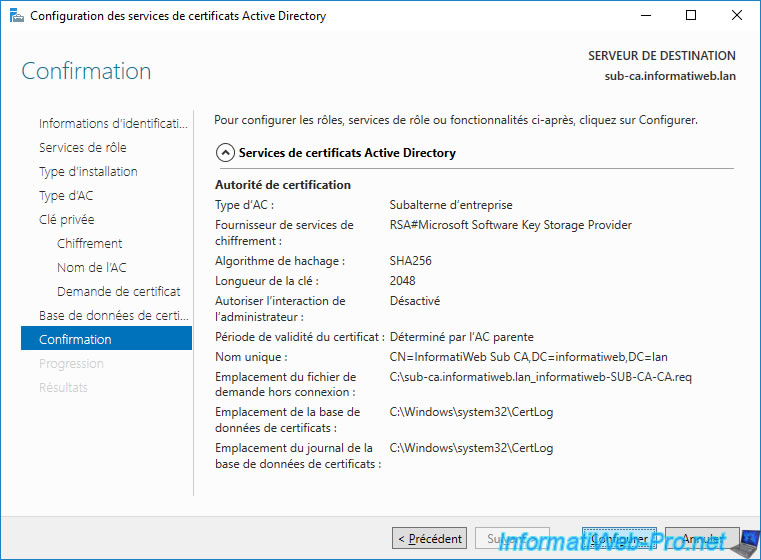

Un résumé de la configuration de votre autorité de certification secondaire d'entreprise apparait.

Cliquez sur Configurer.

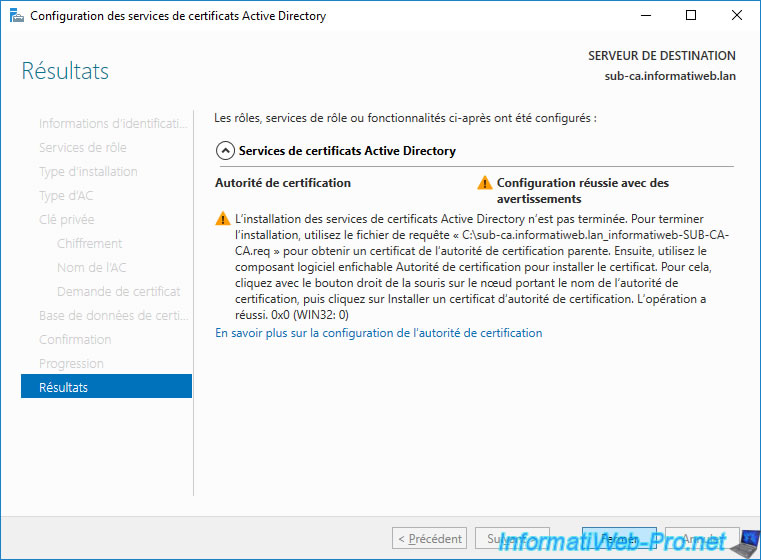

Une fois la configuration des services de certificats Active Directory terminée, un avertissement apparait : Configuration réussie avec des avertissements.

En résumé, cela signifie que votre autorité de certification secondaire n'est pas encore complètement installée.

En effet, vous devez encore envoyer la demande de certificat créée par cet assistant à votre autorité de certification racine autonome, puis importer le certificat que celle-ci vous aura délivré pour que votre autorité de certification secondaire soit fonctionnelle.

Cliquez sur Fermer.

Cliquez sur : Fermer.

Partager ce tutoriel

A voir également

-

Articles 8/9/2023

A quoi sert et comment fonctionne le chiffrement ?

-

Articles 26/1/2024

SafeNet Authentication Client (SAC) - Installation et présentation

-

Windows Server 19/1/2024

WS 2016 - AD CS - Acheter des cartes à puce et se connecter via celles-ci

-

Windows Server 13/10/2023

WS 2016 - AD CS - Activer et utiliser l'inscription automatique de certificats

Pas de commentaire