- Windows Server

- 29 septembre 2023 à 13:07

-

- 1/3

Lorsque vous créez une autorité de certification d'entreprise sous Windows Server, les certificats peuvent être générés via un système de modèles de certificats.

- Qu'est-ce qu'un modèle de certificat ?

- Versions de modèles de certificats

- Modèles de certificats disponibles sous Windows Server

- Paramètres des modèles de certificat

- Créer un nouveau modèle de certificat

- Demander un certificat pour un serveur web (IIS)

1. Qu'est-ce qu'un modèle de certificat ?

Les modèles de certificats sont des ensembles de règles et de paramètres configurés sur votre autorité de certification d'entreprise sous Windows Server.

Attention : les modèles de certificats n'existent que sur une autorité de certification d'entreprise (qui est donc liée à un domaine Active Directory) et non sur une autorité de certification autonome (non liée à l'Active Directory).

Lorsque votre autorité de certification reçoit une demande de certificat, elle doit appliquer un ensemble de règles et de paramètres pour délivrer ou renouveler le certificat demandé pour que celui-ci soit valable pour l'utilisation souhaitée (par exemple : protéger un serveur web ou prouver l'identité d'un utilisateur).

Cela permet aussi de s'assurer que le client soumettra une demande de certificat (CSR) valide.

L'avantage d'une autorité de certification d'entreprise est que celle-ci est liée à l'Active Directory.

Ce qui signifie que son certificat et ses modèles de certification sont aussi stockés dans votre infrastructure Active Directory. Plus précisément, dans la partition "Configuration" de votre Active Directory.

Ce qui signifie que ces modèles de certificats pourront être utilisés par n'importe quelle autorité de certification de votre forêt Active Directory.

Cela permet aussi à votre autorité de certification d'entreprise de récupérer des informations sur le client (utilisateur, ordinateur, ...) ayant soumis une demande de certificat directement depuis votre infrastructure Active Directory.

2. Versions de modèles de certificats

Sous Windows Server, il existe 4 versions de modèles de certificats :

- version 1 : version compatible avec toutes les autorités de certification sous Windows Server depuis Windows 2000.

- version 2 : disponible depuis Windows Server 2003 Entreprise et Datacenter

- version 3 : disponible depuis Windows Server 2008 Entreprise et Datacenter

- version 4 : disponible depuis Windows Server 2012

Notez que la gestion des versions des modèles de certificat a changé depuis Windows Server 2012.

Important : comme vous allez le voir ci-dessous, certaines versions de modèles de certificats sont modifiables et d'autres non.

Néanmoins, nous vous recommandons fortement de ne pas modifier ceux pré-installés et de créer une copie du modèle souhaité si vous souhaitez le modifier.

En effet, si vous modifiez ceux pré-installés, vous risquez de rencontrer des problèmes lorsque vous créerez des modèles de certificats pour des solutions professionnelles tiers où leur documentation officielle se base sur un de ces modèles de certificat pré-installés.

2.1. Modèle de certificat (version 1)

Les modèles de certificat en version 1 sont supportés par toutes les autorités de certification sous Windows Server.

Ceux-ci sont installés automatiquement lors de l'installation de votre autorité de certification et ne peuvent donc pas être modifiés ou supprimés.

Les modèles de certificats en version 1 peuvent être :

- inscrire (délivrer) automatiquement des certificats grâce à des scripts personnalisés ou grâce au paramètre d'inscription automatique de certificats d'ordinateur uniquement, disponible dans les stratégies de groupe (GPOs).

- inscrire (délivrer) manuellement des certificats grâce au composant logiciel enfichable Certificats (via la console mmc) ou via les pages d'inscription Web de l'autorité de certification

Ces modèles de certificats en version 1 sont disponibles sous Windows Server 2000, 2003, 2003 R2, 2008 et 2008 R2 (toutes éditions) et ultérieur.

Important : étant donné que vous ne pouvez pas modifier un modèle de certificat en version 1, vous devrez le dupliquer si vous souhaitez modifier celui-ci.

De plus, la copie d'un modèle de certificat en version 1 deviendra un modèle de certificat en version 2 ou 3 qui pourra être modifié.

2.2. Modèle de certificat (version 2)

Les modèles de certificat en version 2 sont disponibles depuis Windows Server 2003 et fournissent un support pour l'inscription automatique de certificats.

Ces modèles de certificats en version 2 peuvent être :

- inscrits (délivrés) automatiquement en utilisant des scripts personnalisés

- inscrits (délivrés) automatiquement sous Windows XP Pro, Windows Vista et leurs équivalents : Windows Server 2003 et 2008

- inscrits (délivrés) manuellement en utilisant l'assistant d'inscription de certificat ou les pages d'inscription Web de l'autorité de certification

Ces modèles de certificats en version 2 sont disponibles sous Windows Server 2003, 2003 R2, 2008 (Entreprise et Datacenter) et sous Windows Server 2008 R2 (toutes éditions) et ultérieur.

Important : il est techniquement possible de modifier la plupart des paramètres des modèles de certificats en version 2 sans avoir besoin de le dupliquer.

Néanmoins, comme expliqué précédemment, vous ne devriez pas modifier ceux pré-installés, mais plutôt modifier une copie de ceux-ci pour éviter.

En effet, il arrive que certaines solutions tiers requièrent un modèle de certificat qui n'existe pas. Dans ce cas, il suffira de consulter la documentation officielle de cette solution pour créer le nouveau modèle de certificat en vous basant sur un des modèles de certificats pré-installés.

Or, si vous avez modifié celui pré-installé, vous ne pourrez pas inscrire correctement le certificat dont vous aurez besoin.

2.3. Modèle de certificat (version 3)

Les modèles de certificat en version 3 sont disponibles depuis Windows Server 2008 et fournissent les mêmes fonctionnalités que ceux de version 2, ainsi que l'inscription automatique de certificats.

En plus de ces fonctionnalités, les modèles de certificat en version 3 fournissent également un support pour les algorithmes cryptographiques de la suite B.

Ce qui ajoute le support de l'échange de clés, du chiffrement, des signatures numériques et du hachage.

Ces modèles de certificats en version 3 sont disponibles sous Windows Server 2008 (Entreprise et Datacenter), 2008 R2 (toutes éditions) et ultérieur.

Important : les modèles de certificats en version 3 ne peuvent pas être utilisés pour délivrer des certificats via l'interface web de votre autorité de certification.

Si vous souhaitiez inscrire (délivrer) un certificat en utilisant un modèle de certificat en version 3, vous pourrez par exemple le faire depuis le composant "Certificats" que vous pouvez ajouter dans une console "mmc".

2.4. Modèle de certificat (version 4)

Les modèles de certificat en version 4 sont disponibles depuis Windows Server 2012 et fournissent de nouvelles options :

- possibilité de renouveler un certificat avec la même clé.

Ce qui est pratique lorsque vous souhaitez renouveler vos clés utilisées avec un module de plateforme sécurisée (TPM) pour le chiffrement / déchiffrement de la partition système ou avec BitLocker. - prise en charge de CSP (fournisseur de services de chiffrement) et KSP (fournisseur de stockage de clés), ainsi que la possibilité de spécifier des fournisseurs en respectant un ordre de préférence

- autoriser le renouvellement par clé

- activer l'émission spécifiée par le demandeur

De plus, depuis Windows Server 2012, la gestion des versions de modèles de certificats a changé.

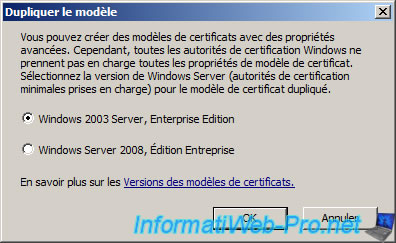

En effet, précédemment, vous deviez sélectionner la version du modèle de certificat que vous souhaitez créer.

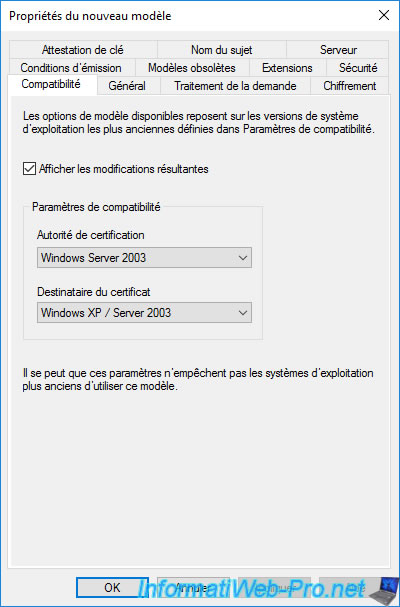

Mais, depuis Windows Server 2012, cette fenêtre n'apparaitra plus et vous devrez utiliser les paramètres disponibles dans l'onglet "Compatibilité".

Lorsque vous modifiez la version de l'autorité de certification ou du destinataire du certificat dans l'onglet "Compatibilité" du nouveau modèle en cours de création, cela influe sur les options qui seront disponibles ou non dans les autres onglets.

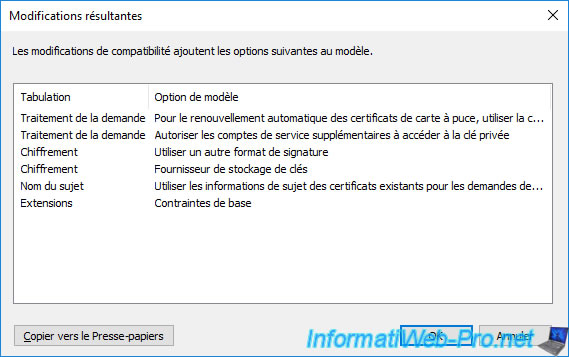

Lorsque vous modifierez ces valeurs, une fenêtre "Modifications résultantes" s'affichera et vous indiquera quelles options seront ajoutées ou supprimées du futur modèle de certificat.

Le message "Il se peut que ces paramètres n'empêchent pas les systèmes d'exploitation plus anciens d'utiliser ce modèle" signifie que la modification de ces paramètres de compatibilité n'aura pas d'effet sur la version du modèle de certificat.

Bien que la duplication d'un modèle de certificat en version 1 produira toujours un modèle de certificat en version 2 ou 3.

Par contre, à partir du moment où vous sélectionnerez "Windows Server 2012" au minimum pour ces 2 paramètres de compatibilité, un certificat de version 4 sera créé.

Notez que la version du schéma (modèle de certificat) est choisie à la création du modèle et que celle-ci ne changera donc plus si vous tentez de modifier ce nouveau modèle de certificat plus tard.

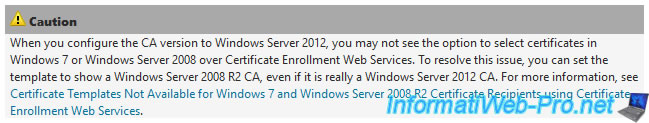

Attention : les modèles de certificat en version 4 n'apparaitront pas sur les pages d'inscription Web de votre autorité de certification.

2.5. Choix de la version du modèle de certificat

Si vous sélectionnez "Windows Server 2012" pour les paramètres de compatibilité "Autorité de certification" et "Destinataire du certificat", un modèle de certificat en version 4 sera créé.

Par contre, si un de ces paramètres est configuré avec une valeur antérieure à "Windows Server 2012", la version utilisée (2 ou 3) dépendra du fournisseur de cryptographie sélectionné dans l'onglet "Chiffrement" :

- fournisseur de stockage de clés (KSP) : modèle de certificat en version 2.

- fournisseur de services de chiffrement (CSP) : modèle de certificat en version 3.

Cette option est disponible sous le nom "Services de chiffrement hérités / Déterminé par CSP".

Sources :

- Certificate Template Concepts

- Certificate Template Versions (WS 20008)

- Certificate Template Versions (WS 2008 R2)

- Les modèles de version 3 (CNG) n'apparaitront pas dans l’inscription web de certificat Windows Server 2008 ou Windows Server 2008 R2

- Windows Server 2012: Certificate Template Versions and Options

3. Modèles de certificats disponibles sous Windows Server

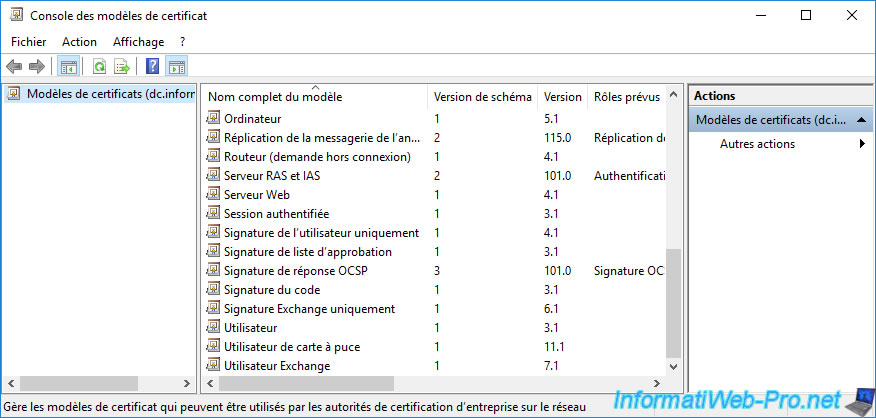

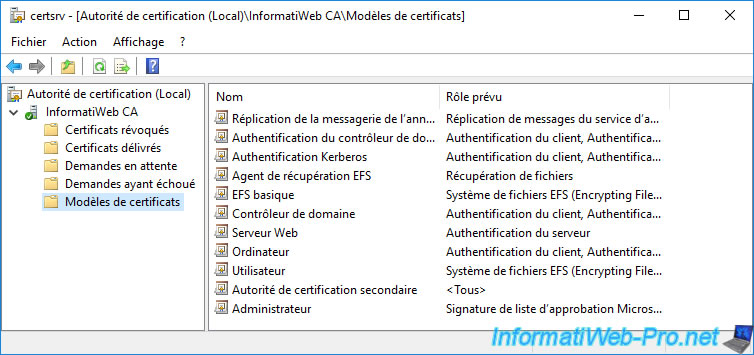

Comme vous pouvez le voir grâce à la console "Autorité de certification", plusieurs modèles de certificats peuvent être délivrés par défaut.

Autrement dit, seulement ceux-ci (par défaut) seront visibles depuis l'assistant "Inscription de certificats" de la console "mmc", ainsi que depuis l'interface web de votre autorité de certification (si cette interface web est installée).

Néanmoins, notez que vous aurez aussi des permissions adéquates pour pouvoir les utiliser. De plus, l'interface web peut ne pas afficher tous les modèles de certificats (comme expliqué précédemment).

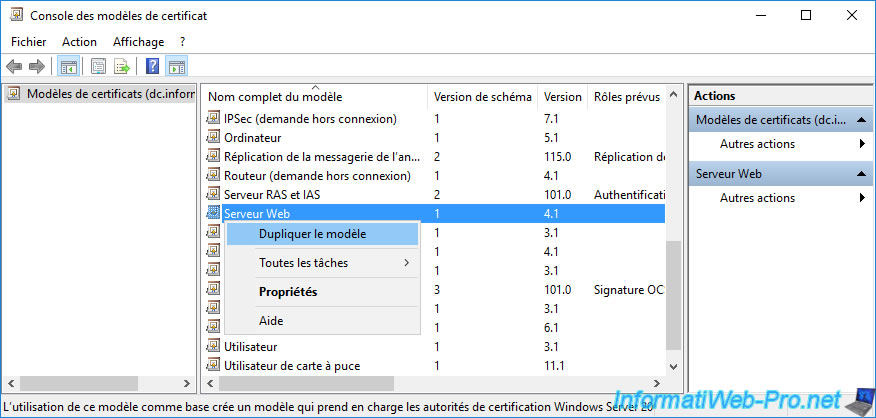

Pour voir la liste complète des modèles de certificats disponibles sous Windows Server, faites un clic droit "Gérer" sur "Modèles de certificats".

Note : en entreprise, il peut être intéressant de retirer les modèles de certificats à délivrer que vous ne souhaitez pas utiliser dans votre cas.

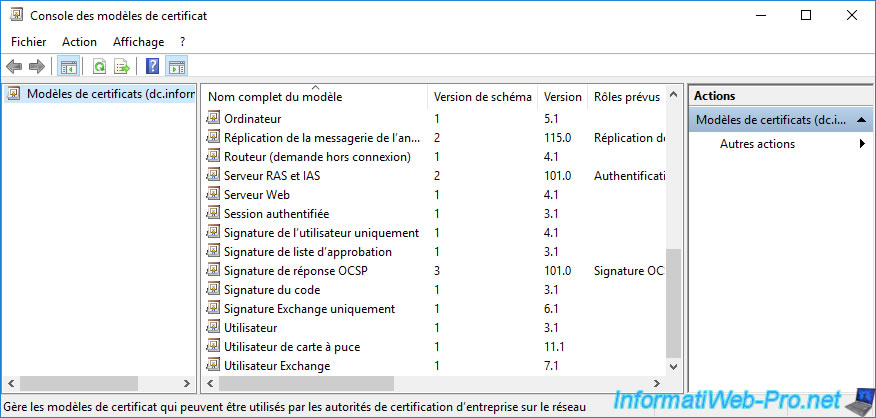

Comme vous pouvez le voir, de nombreux modèles de certificats (33 dans le cas de Windows Server 2016) sont disponibles.

Parmi les modèles de certificats très utilisés, vous trouverez :

- Ordinateur : utilisé généralement via l'inscription automatique de certificats, cela permet de prouver l'identité d'un poste client (ou d'un serveur) lorsque celui-ci se connecte à un serveur.

- Serveur Web : utilisé généralement pour sécuriser l'accès à un site web. Mais, il est aussi utilisé de façon générique lorsque l'authentification d'un serveur est nécessaire.

- Utilisateur : utilisé généralement via l'inscription automatique de certificats, cela permet de prouver l'identité d'un utilisateur lorsque celui-ci se connecte à un ordinateur ou un serveur.

Ce modèle de certificat peut aussi permettra de chiffrer des données confidentielles via le système de fichiers EFS ou sécuriser ses e-mails.

Comme vous pouvez le voir, il y a plusieurs versions de schémas (versions de modèles de certificats).

La plupart sont de version 1 et seront de version 2 au minimum lorsque vous les dupliquerez (comme expliqué précédemment) et d'autres sont de version 2 ou 3.

Comme vous pouvez le voir, les modèles de version 1 ne sont pas modifiables (à moins de les dupliquer pour pouvoir modifier la copie de ceux-ci).

Les modèles de certificats de version 2 sont modifiables.

Important : nous vous recommandons de NE PAS modifier ceux préinstallés, mais plutôt de dupliquer ceux-ci si besoin pour modifier une copie et non l'original.

En effet, comme expliqué précédemment, il arrive que le fabricant d'une solution professionnelle vous demande de vous baser sur tel ou tel modèle de certificat, puis de modifier tel ou tel paramètre sur la copie de celui-ci pour que le certificat soit valable pour cette solution.

Or, si vous avez modifié le modèle de certificat original, vous risquez d'avoir des problèmes dans le futur.

4. Paramètres des modèles de certificat

Comme vous allez le voir, les modèles de certificats contiennent beaucoup de paramètres, ainsi que les autorisations appliquées sur ceux-ci.

Pour l'exemple, nous dupliquer le modèle de certificat "Serveur Web".

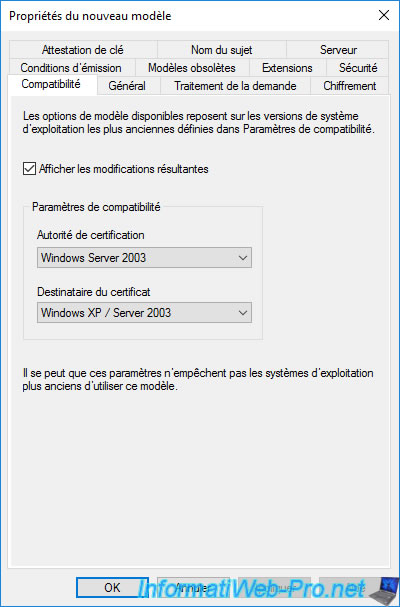

Pour commencer, à partir de Windows Server 2012, vous aurez la possibilité de choisir la compatibilité de ce certificat.

Contrairement aux versions précédentes de Windows Server où vous deviez sélectionner la version de modèle de certificat que vous souhaitiez créer.

La case "Afficher les modifications résultantes" active simplement l'affichage d'une fenêtre "Modifications résultantes" listant les fonctionnalités ajoutées ou supprimées en fonction des valeurs sélectionnées pour ces paramètres de compatibilité.

Attention : comme indiqué précédemment, si vous sélectionnez au minimum "Windows Server 2012" pour ces 2 options de compatibilité, un modèle de certificat de version 4 sera créé.

Ce qui signifie que celui-ci n'apparaitra pas dans l'interface web de votre autorité de certification (le cas échéant).

Pour résoudre le problème, sélectionnez "Windows Server 2008 R2" pour le paramètre de compatibilité "Autorité de certification" lors de la création de ce nouveau modèle de certificat.

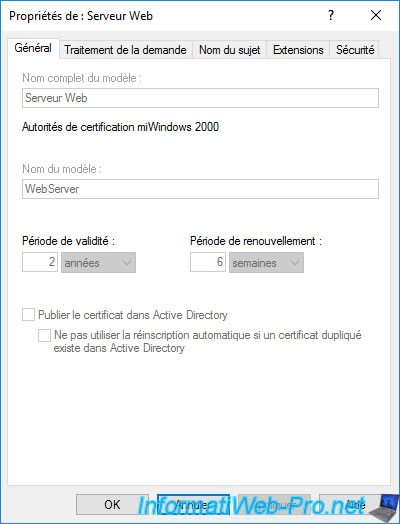

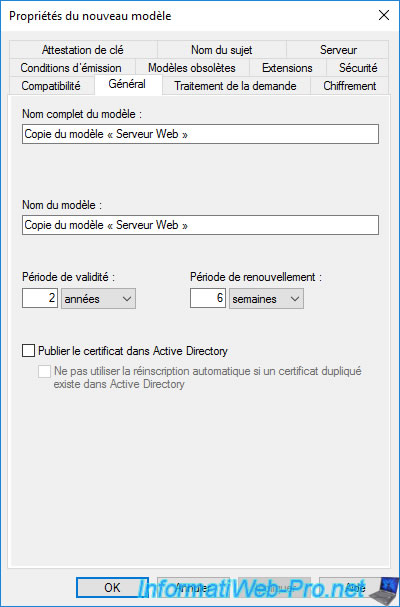

Dans l'onglet "Général", vous pourrez indiquer :

- le nom complet du modèle : le nom sous lequel celui-ci apparaitra dans la liste des modèles de certificats sur votre autorité de certification, mais aussi côté client dans la console mmc ou dans l'interface web de votre autorité de certification.

- le nom du modèle : le nom interne (sans espace de préférence) sous lequel ce modèle sera créé.

- la période de validité : la durée pendant laquelle le certificat émis (délivré) en utilisant ce modèle de certificat sera valable.

- la période de renouvellement : indique à quel moment le certificat devra être renouvelé (si le renouvellement automatique est supporté par l'application qui utilise ce certificat).

- si il faut publier le certificat dans Active Directory : utile si plusieurs utilisateurs ou ordinateurs doivent avoir accès au même certificat, ainsi que pour l'itinérance des certificats.

En effet, si un utilisateur obtient un certificat utilisateur et que cet utilisateur peut se connecter sur plusieurs ordinateurs et/ou serveurs et que les profils itinérants ne sont pas configurés, cet utilisateur obtiendrait autant de certificats que d'ordinateurs et/ou serveurs où celui-ci s'est connecté. Ce qui va vite poser problème s'il s'agit d'un certificat utilisateur permettant de chiffrer des données grâce à EFS, par exemple.

Si vous publiez le certificat dans l'Active Directory et que vous activez l'itinérance des certificats, cet utilisateur pourra récupérer son certificat utilisateur unique, peu importe l'ordinateur ou serveur où il se connectera. - ne pas utiliser la réinscription automatique si un certificat dupliqué existe dans Active Directory : permet simplement de ne pas créer un nouveau certificat si un certificat valide pour l'ordinateur, serveur ou utilisateur concerné existe déjà dans Active Directory.

Important : pour qu'un certificat puisse est renouvelé, il faut que 80% de sa durée de validité soit passé.

Dans l'exemple ci-dessous, notre certificat sera valable 2 ans (= 2 x 52 semaines = 104 semaines) et il sera renouvelé 6 semaines avant sa date d'expiration (donc à la semaine 98).

Si vous calculez 80% de 104 semaines, vous verrez que cela correspond à : 83,2 semaines (104 / 100 x 80).

Le renouvellement sera donc bien effectué après les 80% de validité de ce certificat. Ce qui respecte la recommandation de Microsoft : Valeurs recommandées pour la période de validité et la période de renouvellement.

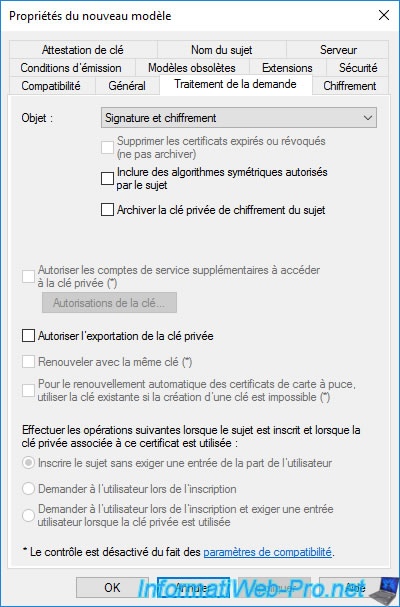

Dans l'onglet "Traitement de la demande", vous trouverez plusieurs options permettant par exemple :

- autoriser l'exportation de la clé privée : ce qui est pratique pour pouvoir exporter le certificat au format ".pfx" depuis le magasin "Personnel" de votre ordinateur ou serveur via la console mmc, par exemple.

- renouveler avec la même clé : de renouveler le certificat en utilisant la même clé, ce qui permet de continuer de signer avec la même clé privée. La vérification côté client avec la même clé publique sera donc possible.

Notez que les options grisées dans ce cas-ci où un astérisque (*) est affiché correspondent aux options que vous ne pouvez pas modifier à cause des valeurs sélectionnées pour les paramètres de compatibilité présents dans l'onglet "Général".

Pour y accéder, vous devrez augmenter ces valeurs.

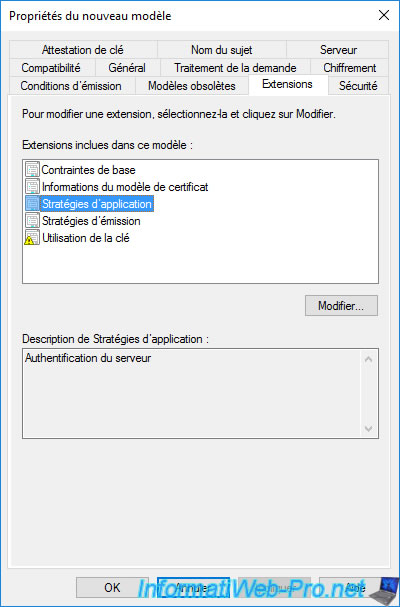

Dans l'onglet "Extensions", vous trouverez plusieurs options avancées que vous ne modifierez que si le fabricant de la solution que vous souhaitez sécuriser vous le demande ou que vous savez exactement ce que vous faites.

Néanmoins, pour le modèle de certificat "Serveur Web", vous verrez que la stratégie d'application utilisée est : Authentification du serveur.

Ce qui permet au client d'authentifier le serveur ou autrement dit d'être sûr qu'il se connecte au bon serveur et non celui d'un pirate qui tenterait de se faire passer pour le serveur souhaité.

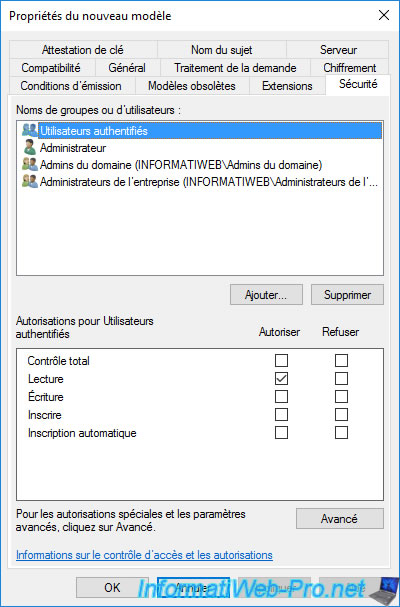

Dans l'onglet "Sécurité", vous verrez que le groupe "Utilisateurs authentifiés" possède uniquement un droit de "Lecture".

Ceci est nécessaire pour que vous puissiez voir les modèles de certificats disponibles via l'assistant d'inscription de certificats de la console "mmc" ou dans l'interface web de votre autorité de certification.

Par contre, les utilisateurs ne pourront pas inscrire de certificats, car ils ne possèdent pas de droit d'inscription (Inscrire ou inscription automatique).

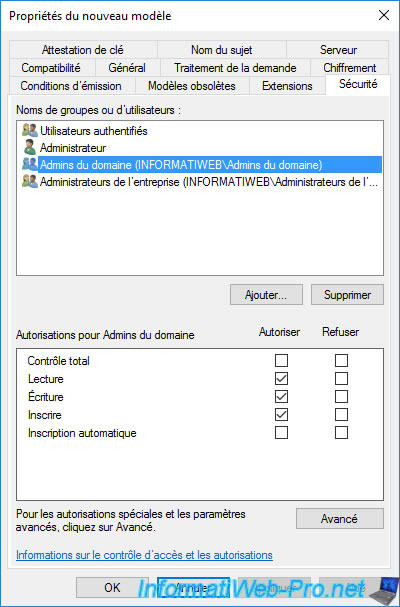

Si vous sélectionnez le groupe "Admins du domaine", vous verrez que les administrateurs du domaine peuvent :

- Lecture : voir ce modèle de certificat.

- Inscrire : inscrire des certificats en utilisant ce modèle de certificat.

Attention : vous ne pouvez inscrire des certificats que depuis un ordinateur ou serveur autorisé à inscrire des certificats.

Ce qui signifie que, par défaut, vous pourrez inscrire des certificats en étant connecté en tant qu'administrateur du domaine sur votre autorité de certification, mais pas à distance via la console mmc (par exemple).

Si vous souhaitez inscrire un certificat en utilisant ce modèle de certificat à distance (via la console "mmc"), vous devrez aussi accorder le droit "Inscrire" pour le compte d'ordinateur depuis lequel vous tenterez d'inscrire le certificat.

Différence entre "Inscrire" et "Inscription automatique" :

- Inscrire : permet d'inscrire manuellement des certificats (via la console "mmc" ou via l'interface web de votre autorité de certification, le cas échéant).

- Inscription automatique : permet d'inscrire automatiquement des certificats via le paramètre d'inscription automatique de certificats d'ordinateur ou d'utilisateur disponibles dans les stratégies de groupe (GPO).

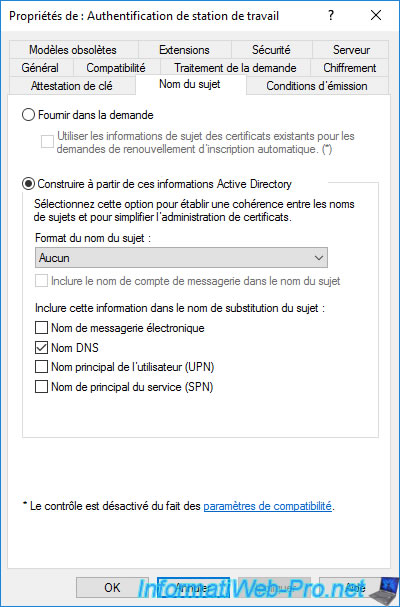

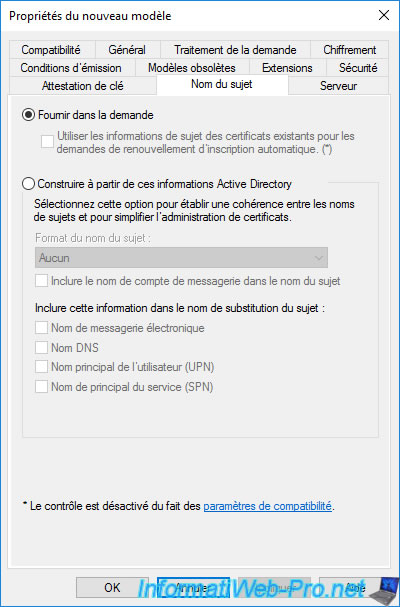

Dans l'onglet "Nom du sujet", vous pourrez choisir si :

- Fournir dans la demande : la personne qui souhaite inscrire un certificat peut fournir les informations lors de la demande de certificat.

- Construire à partir de ces informations Active Directory : les informations utilisées devront être récupérées depuis l'Active Directory.

Ce qui implique que la demande du certificat soit effectuée par l'utilisateur auquel il est destiné ou depuis l'ordinateur ou serveur auquel il est destiné.

Partager ce tutoriel

A voir également

-

Articles 8/9/2023

A quoi sert et comment fonctionne le chiffrement ?

-

Articles 26/1/2024

SafeNet Authentication Client (SAC) - Installation et présentation

-

Windows Server 19/1/2024

WS 2016 - AD CS - Acheter des cartes à puce et se connecter via celles-ci

-

Windows Server 13/10/2023

WS 2016 - AD CS - Activer et utiliser l'inscription automatique de certificats

Vous devez être connecté pour pouvoir poster un commentaire