Installer et configurer une autorité de certification (CA) racine et une CA secondaire sous Windows Server 2016

- Windows Server

- 08 décembre 2023 à 13:04

-

- 2/5

5. Stocker les informations de l'autorité de certification (CA) racine autonome dans l'Active Directory

Lorsque vous créez une autorité de certification (CA) d'entreprise, ses informations (certificat de l'autorité et listes de révocation) sont automatiquement stockées dans l'Active Directory.

Ce qui permet ensuite aux serveurs et ordinateurs de votre domaine Active Directory de savoir qu'une autorité de certification est présente dans votre entreprise.

Cela leur permet aussi de vérifier la révocation de vos certificats en accédant aux listes de révocation qui y sont automatiquement publiées.

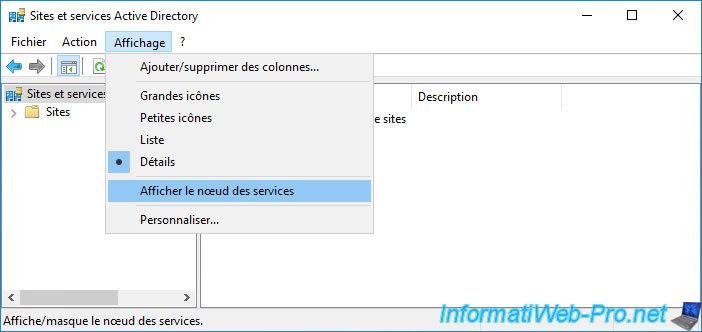

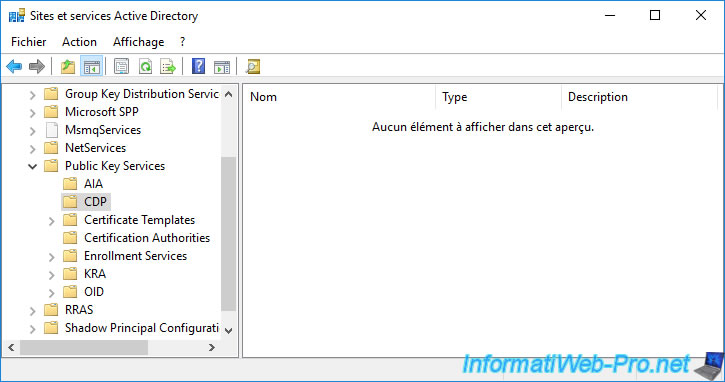

Sur votre contrôleur de domaine, ouvrez la console "Sites et services Active Directory" et allez dans le menu : Affichage -> Afficher le noeud des services.

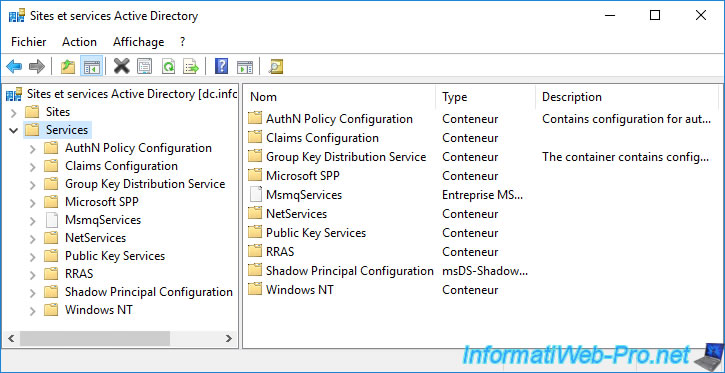

Le dossier "Services" apparait dans cette console.

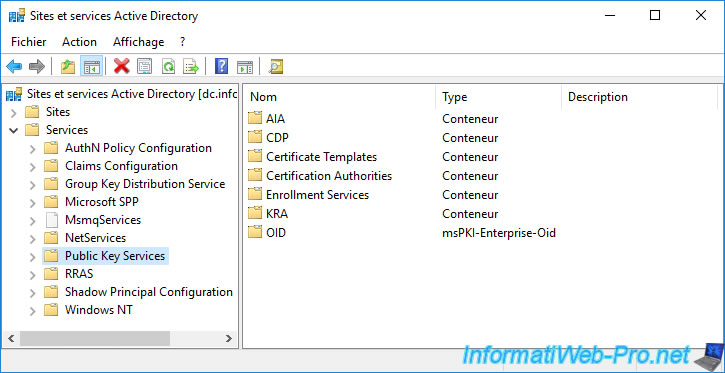

Dans le dossier "Services", vous trouverez un dossier "Public Key Services".

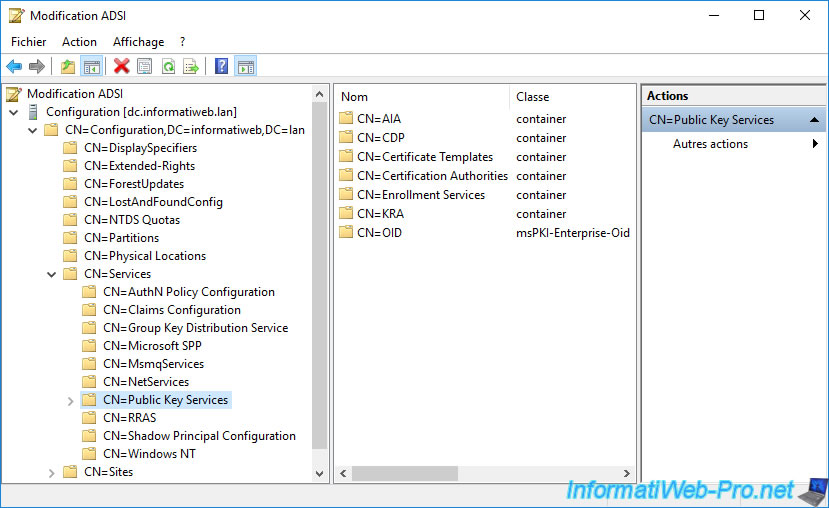

Dans ce dossier "Public Key Services", vous trouverez plusieurs dossiers :

- AIA : permet d'accéder aux informations de votre autorité de certification

- CDP : permet d'accéder aux listes de révocation de certificats de votre autorité de certification

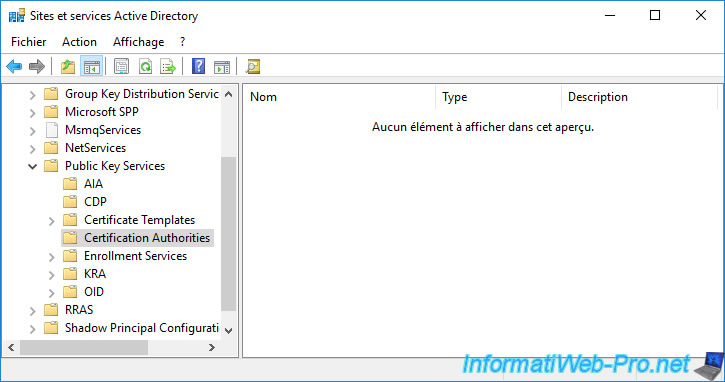

- Certification Authorities : permet à vos serveurs et postes clients de savoir qu'une ou plusieurs autorités de certification sont présentes dans votre entreprise

Comme vous l'aurez compris, ces informations sont stockées dans l'Active Directory.

Néanmoins, dans le cas d'une autorité de certification autonome, ces informations ne sont pas créées dans l'Active Directory automatiquement.

En effet, une autorité de certification autonome est toujours installée sur un serveur se trouvant dans un groupe de travail et non dans un domaine Active Directory.

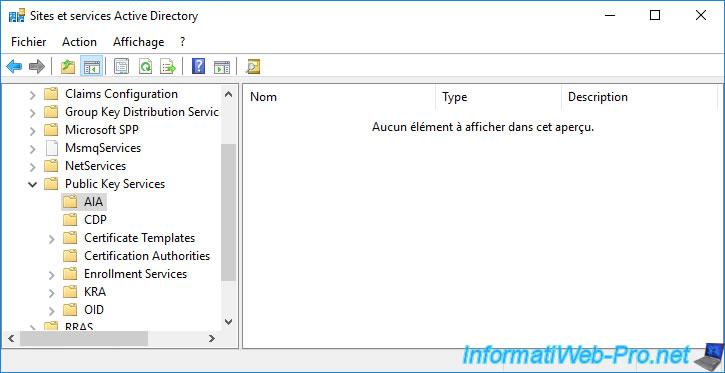

Etant donné que votre serveur "root-ca" n'a pas connaissance de votre Active Directory, les informations de votre autorité de certification racine autonome ne sont donc pas présentes ici.

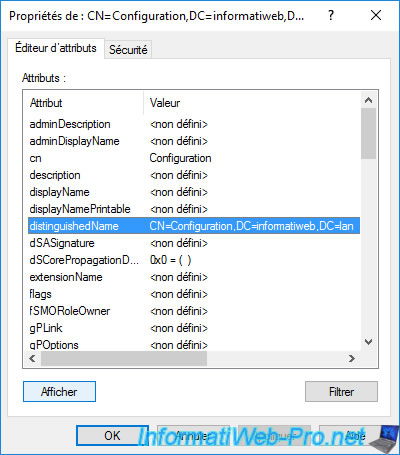

Plus précisément, les informations présentées ci-dessus se trouvent dans la partition "Configuration" de votre infrastructure Active Directory.

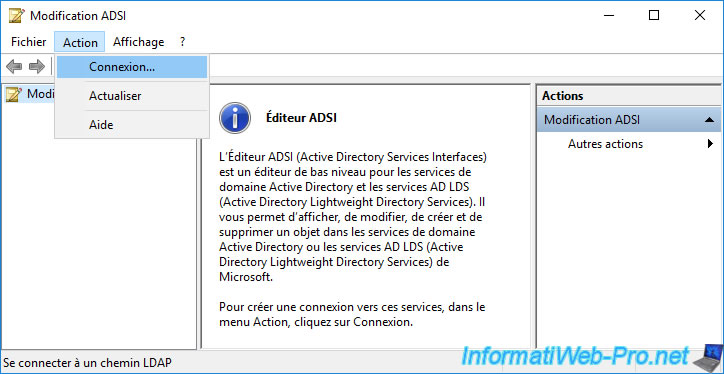

Pour le vérifier, vous pouvez utiliser la console "Modification ADSI" de votre contrôleur de domaine Active Directory.

Dans cette console, allez dans le menu : Action -> Connexion.

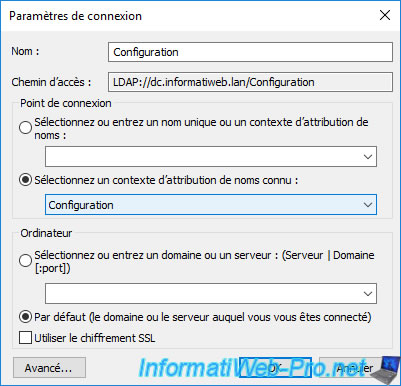

Dans la fenêtre "Paramètres de connexion" qui s'affiche, sélectionnez l'option "Sélectionnez un contexte d'attribution de noms connu : Configuration" pour explorer la partition "Configuration" de votre infrastructure Active Directory et cliquez sur OK.

Dans la partition "Configuration" qui s'affiche, allez dans : CN=Configuration,DC=informatiweb,DC=lan\CN=Services\CN=Public Key Services.

Comme vous pouvez le voir, vous retrouverez les mêmes dossiers (AIA, CDP, Certification Authorities, ...).

Pour obtenir le chemin LDAP de votre partition "Configuration", vous pouvez faire un clic droit "Propriétés" sur celle-ci, puis afficher son attribut "distinguishedName".

Dans la petite fenêtre qui s'affiche, vous aurez la possibilité de sélectionner la valeur affichée pour la copier.

Pour que vos serveurs et vos clients aient connaissance de cette autorité de certification racine autonome, ainsi que de ces listes de révocation, vous devez publier manuellement ses informations dans votre infrastructure Active Directory.

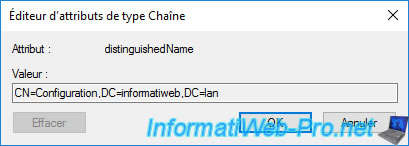

Pour cela, sur votre autorité de certification racine autonome (root-ca), ouvrez un invite de commandes et exécutez cette commande :

Batch

certutil -setreg CA\DSConfigDN CN=Configuration,DC=informatiweb,DC=lan

Cette commande permettra à votre autorité de certification de savoir où elle doit publier ses informations.

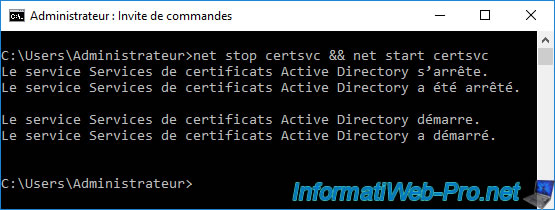

Comme indiqué par la commande exécutée précédemment, le redémarrage du service "CertSvc" sera peut-être nécessaire.

Pour le redémarrer, utilisez la commande :

Batch

net stop certsvc && net start certsvc

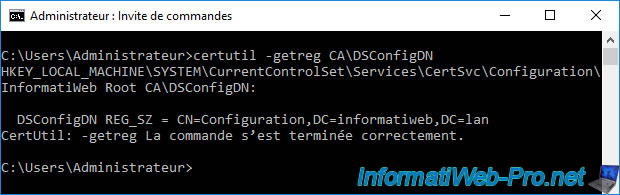

Une fois le service "CertSvc" redémarré, vérifier que la modification a bien été prise en compte en exécutant cette commande :

Batch

certutil -getreg CA\DSConfigDN

6. Changer l'emplacement de publication AIA et CDP de votre autorité de certification racine autonome

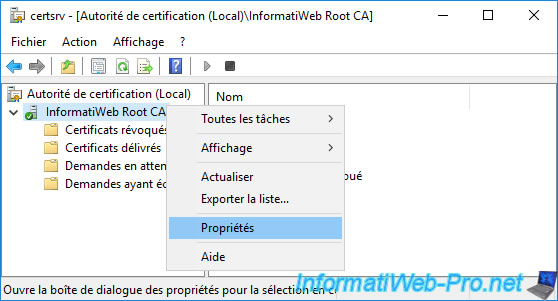

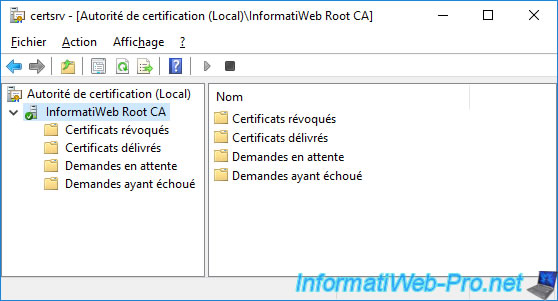

Dans la console "Autorité de certification" de votre autorité de certification racine autonome, faites un clic droit "Propriétés" sur son nom.

Note : vous noterez que les modèles de certificats n'existent pas lorsque vous installez une autorité de certification autonome.

D'où le fait que le dossier "Modèles de certificat" ne soit pas présent ici.

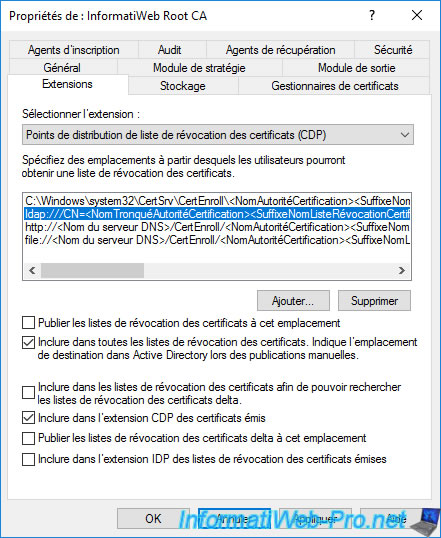

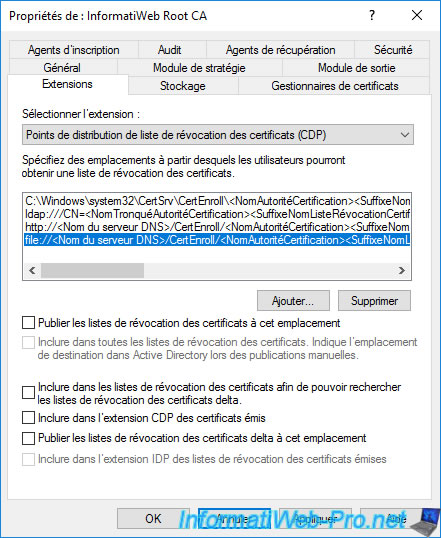

Pour commencer, allez dans l'onglet "Extensions" et sélectionnez l'extension "Points de distribution de liste de révocation des certificats (CDP)" (si ce n'est pas déjà fait).

Ensuite, sélectionnez le chemin "ldap://..." et cochez les cases :

- Inclure dans toutes les listes de révocation des certificats. Indique l'emplacement de destination dans Active Directory lors des publications manuelles.

- Inclure dans l'extension CDP des certificats émis

Ce qui permet d'indiquer aux clients que les listes de révocation de cette autorité de certification sont disponibles à cet endroit de votre infrastructure Active Directory.

Ensuite, sélectionnez le chemin local "file://..." et décochez toutes les cases.

En effet, étant donné qu'une autorité de certification racine autonome doit être mise hors connexion une fois que votre infrastructure PKI est installée correctement, ce chemin ne sera jamais accessible.

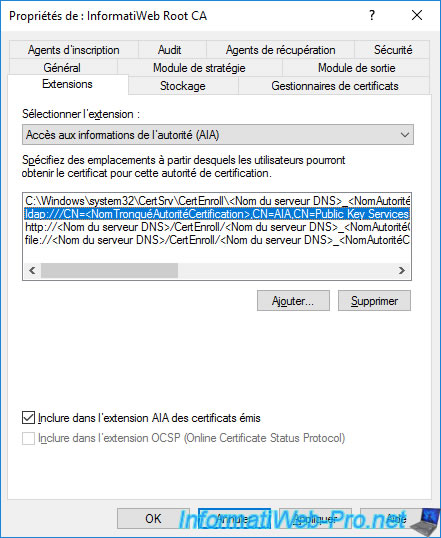

Maintenant, sélectionnez l'extension "Accès aux informations de l'autorité (AIA)" et sélectionnez le chemin "ldap://...".

Cochez la case "Inclure dans l'extension AIA des certificats émis" pour indiquer à vos clients que les informations de votre autorité de certification se trouvent à cet endroit de votre infrastructure Active Directory.

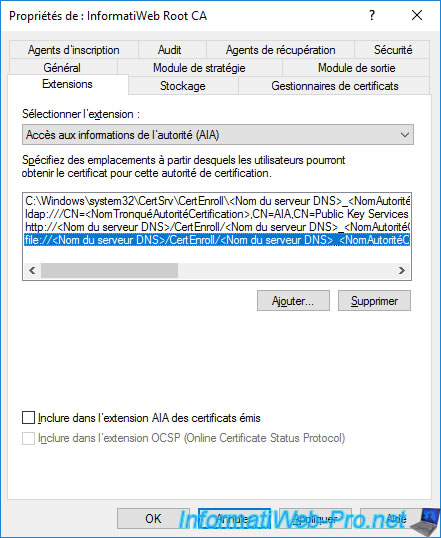

Ensuite, sélectionnez le chemin "file://" et décochez la case "Inclure dans l'extension AIA des certificats émis" pour la même raison que précédemment (l'autorité de certification autonome doit être mise hors connexion et ce chemin ne sera donc jamais accessible).

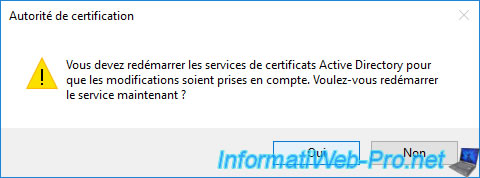

Cliquez sur OK pour sauvegarder les changements.

Cliquez sur Oui pour redémarrer les services de certificats Active Directory.

Votre autorité de certification racine autonome a été redémarrée.

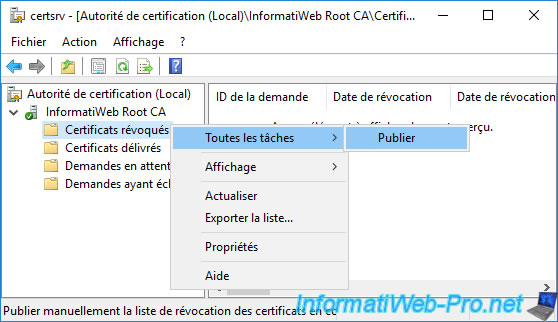

Pour commencer, publier une 1ère liste de révocation en faisant un clic droit "Toutes les tâches -> Publier" sur le dossier "Certificats révoqués".

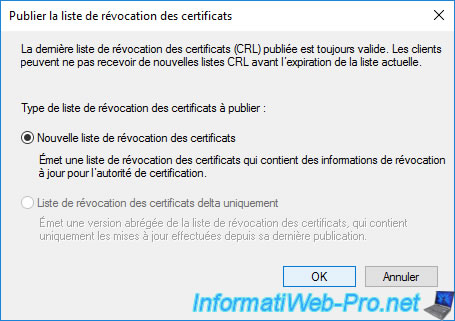

Dans la fenêtre "Publier la liste de révocation des certificats" qui s'affiche, sélectionnez "Nouvelle liste de révocation des certificats".

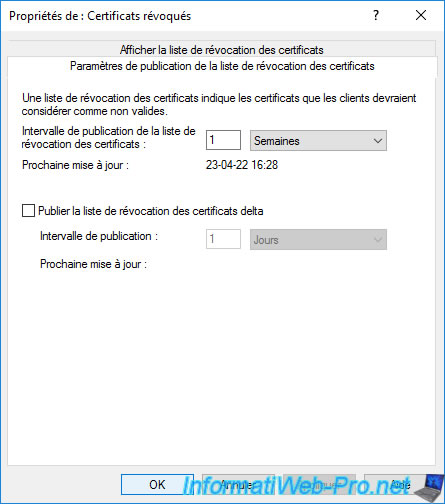

Comme vous pouvez le voir, par défaut, lorsque vous installez une autorité de certification racine autonome, seules les listes de révocation complètes (CRL) sont publiées automatiquement.

En effet, à nouveau, étant donné qu'une autorité de certification racine autonome est censée être mise hors connexion pour des raisons de sécurité, il est inutile de configurer la publication régulière des listes de révocation delta (CRL delta).

Attention : l'intervalle de publication indiqué ici correspond aussi à la fréquence à laquelle vous devrez redémarrer cette autorité de certification autonome pour publier sa nouvelle liste de révocation dans l'Active Directory.

En effet, une fois ce délai écoulé, la liste de révocation téléchargée par vos clients aura expiré. Ce qui signifie que vos autorités de certification secondaires cesseront aussi de fonctionner.

Note : pour ce tutoriel, nous avons laissé la valeur par défaut. Mais, en entreprise, nous vous recommandons de spécifier un intervalle de publication plus long pour cette autorité de certification racine autonome.

Par exemple : 6 mois ou 1 an.

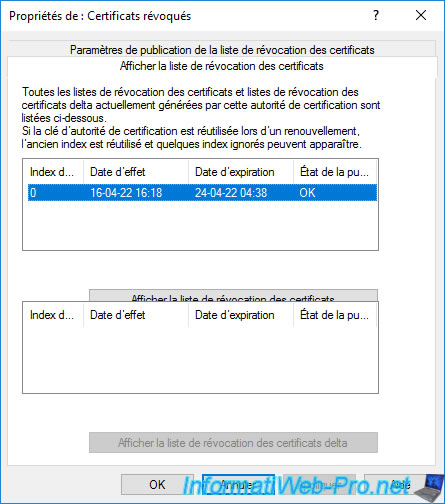

Si vous allez dans l'onglet "Afficher la liste de révocation des certificats", vous verrez qu'une liste de révocation a déjà été publiée.

Il s'agit évidemment de celle que vous venez de publier manuellement. Bien que cette liste de révocation soit vide pour le moment.

Partager ce tutoriel

A voir également

-

Articles 8/9/2023

A quoi sert et comment fonctionne le chiffrement ?

-

Articles 26/1/2024

SafeNet Authentication Client (SAC) - Installation et présentation

-

Windows Server 19/1/2024

WS 2016 - AD CS - Acheter des cartes à puce et se connecter via celles-ci

-

Windows Server 13/10/2023

WS 2016 - AD CS - Activer et utiliser l'inscription automatique de certificats

Pas de commentaire