- Windows Server

- 08 décembre 2023 à 13:04

-

- 1/5

Lorsque vous installez les services de certificats Active Directory, vous avez la possibilité de déployer une autorité de certification racine ou secondaire.

Dans un environnement de test, vous créerez très souvent une autorité de certification racine d'entreprise.

Néanmoins, dans les grandes entreprises, pour des raisons de sécurité, vous créerez plutôt une autorité de certification racine autonome (qui sera mise hors connexion la plupart du temps) et plusieurs autorités de certification secondaires d'entreprise qui dépendront de votre autorité de certification racine.

Ainsi, si la clé privée d'une de vos autorités de certification secondaires est compromise, il "suffira" de révoquer le certificat de cette autorité de certification secondaire. Ce qui invalidera uniquement les certificats émis par cette autorité de certification secondaire et non tous les certificats de votre entreprise.

Dans ce tutoriel, vous verrez comment créer une autorité de certification racine autonome, ainsi qu'une autorité de certification secondaire d'entreprise (qui en dépendra).

Le but de ce tutoriel est de vous expliquer le plus simplement possible comment déployer une autorité de certification racine et une autre secondaire.

Grâce aux bases obtenues grâce à ce tutoriel, vous pourrez ensuite créer une infrastructure plus complexe avec une autorité de certification racine autonome et plusieurs autorités de certification secondaires d'entreprise (une par pays ou par département, par exemple).

- Pré-requis

- Installer une autorité de certification racine autonome

- Installer une autorité de certification secondaire d'entreprise

- Configurer l'autorité de certification racine autonome

- Stocker les informations de l'autorité de certification (CA) racine autonome dans l'Active Directory

- Changer l'emplacement de publication AIA et CDP de votre autorité de certification racine autonome

- Publier les données de l'autorité de certification racine autonome dans votre infrastructure Active Directory

- Configuration initiale de l'autorité de certification secondaire

- Soumettre la demande de certificat de l'autorité de certification secondaire à la CA racine

- Exporter le certificat de votre autorité de certification secondaire d'entreprise depuis votre CA racine

- Installer le certificat de votre autorité de certification secondaire d'entreprise

- Informations de votre autorité de certification secondaire stockée dans Active Directory

- Certificat et listes de révocation de vos autorités de certification

- Distribuer le certificat de votre autorité de certification via les stratégies de groupe (GPO)

1. Pré-requis

Pour ce tutoriel, nous allons utiliser 3 serveurs sous Windows Server 2016 :

- dc : un contrôleur de domaine Active Directory avec un domaine déjà configuré (dans notre cas : informatiweb.lan).

- root-ca : un serveur qui se trouve dans un groupe de travail (WORKGROUP, par défaut) et où vous installerez plus tard l'autorité de certification racine autonome.

Une autorité de certification autonome ne nécessite pas Active Directory pour fonctionner. D'où l'utilité de la laisser dans un groupe de travail. - sub-ca : un serveur joint à votre domaine Active Directory où vous installerez plus tard l'autorité de certification secondaire d'entreprise.

Une autorité de certification d'entreprise nécessite Active Directory pour fonctionner. Le serveur doit donc être joint au domaine Active Directory avant de l'installer (comme expliqué plus loin dans ce tutoriel).

Important : comme expliqué ci-dessus, une autorité de certification autonome ne nécessite pas Active Directory pour fonctionner.

Conformément aux recommandations de Microsoft, pour des raisons de sécurité, une autorité de certification racine autonome doit être mise hors connexion la plupart du temps.

Ce qui implique de ne pas lier ce serveur à un domaine Active Directory, car le canal sécurisé sera forcément rompu un jour ou l'autre.

Pour plus d'informations concernant ce canal sécurisé lié au fonctionnement d'Active Directory, referez-vous à notre tutoriel : WS 2016 - AD DS - Réinitialiser un compte d'ordinateur.

2. Installer une autorité de certification racine autonome

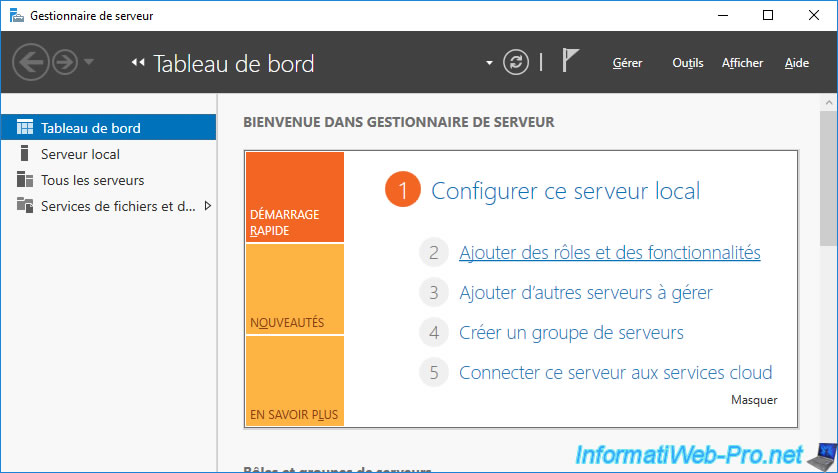

Pour commencer, sur votre serveur "root-ca", ouvrez le gestionnaire de serveur et cliquez sur : Ajouter des rôles et des fonctionnalités.

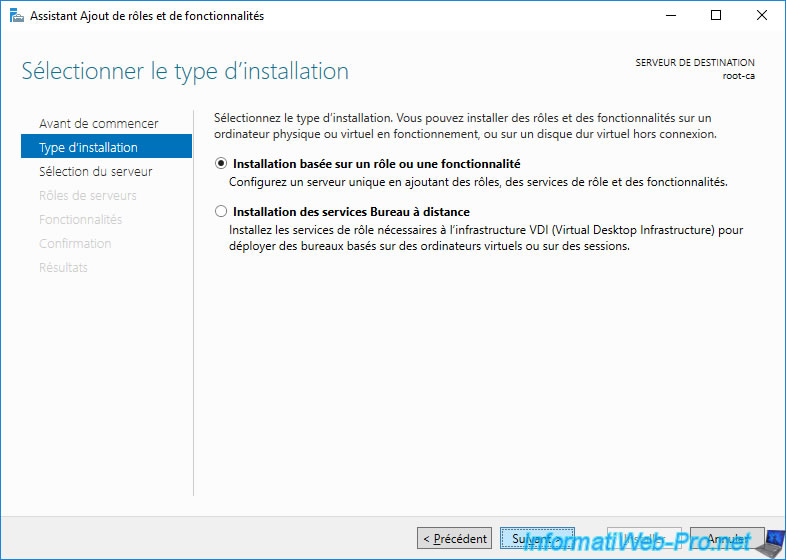

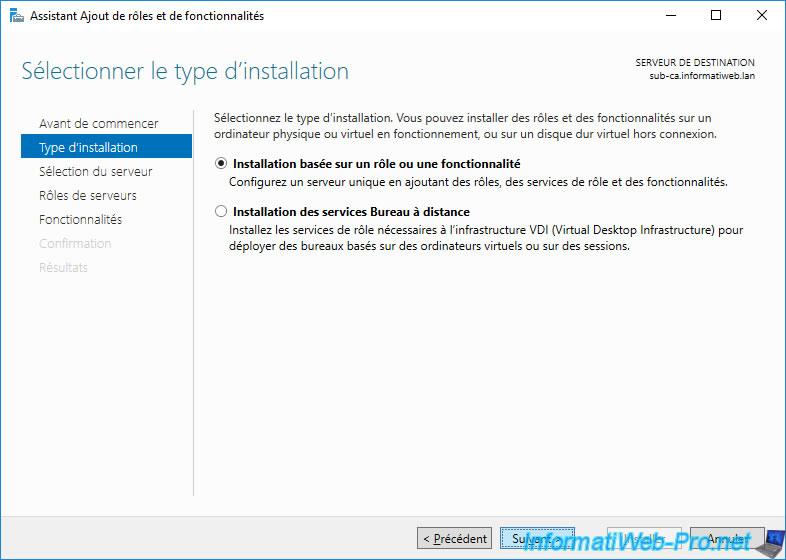

Sélectionnez : Installation basée sur un rôle ou une fonctionnalité.

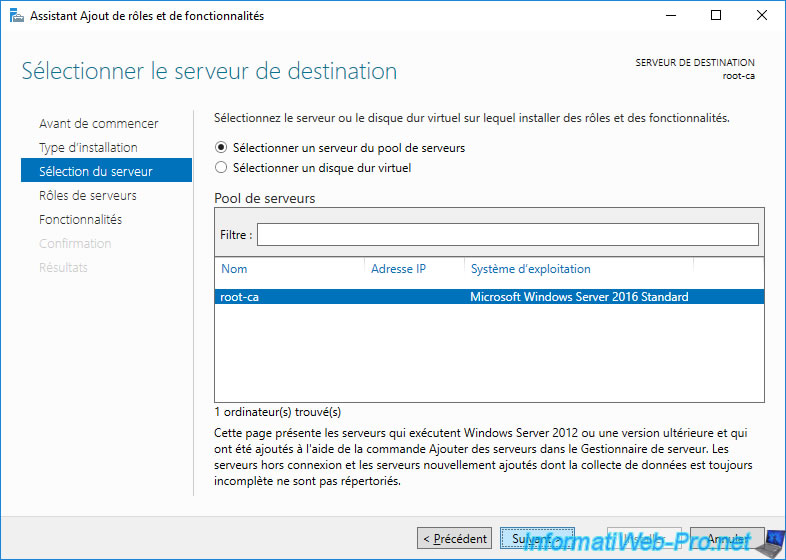

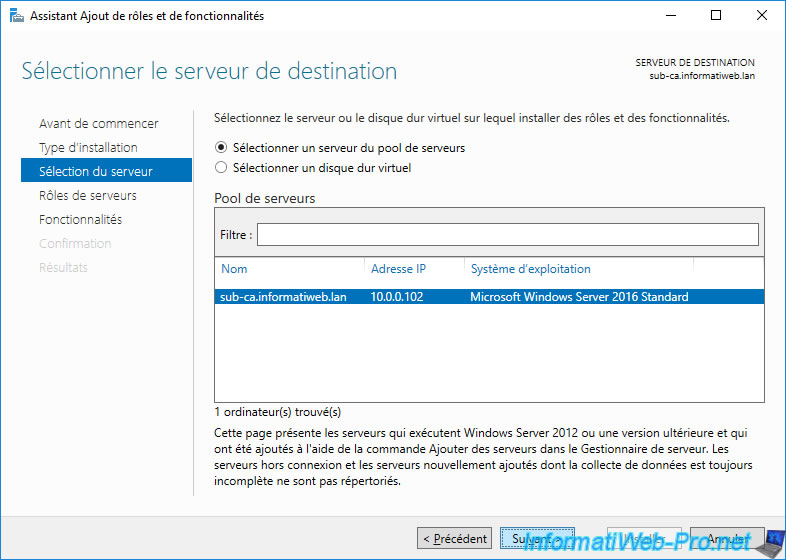

Comme vous pouvez le voir, nous installerons notre autorité de certification racine autonome sur notre serveur "root-ca" qui se trouve dans un groupe de travail (d'où le fait que seul le nom NETBIOS de ce serveur soit affiché).

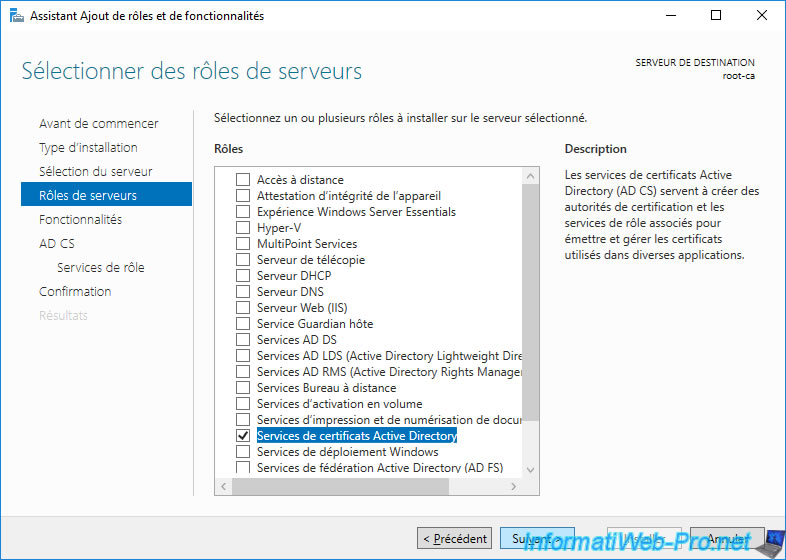

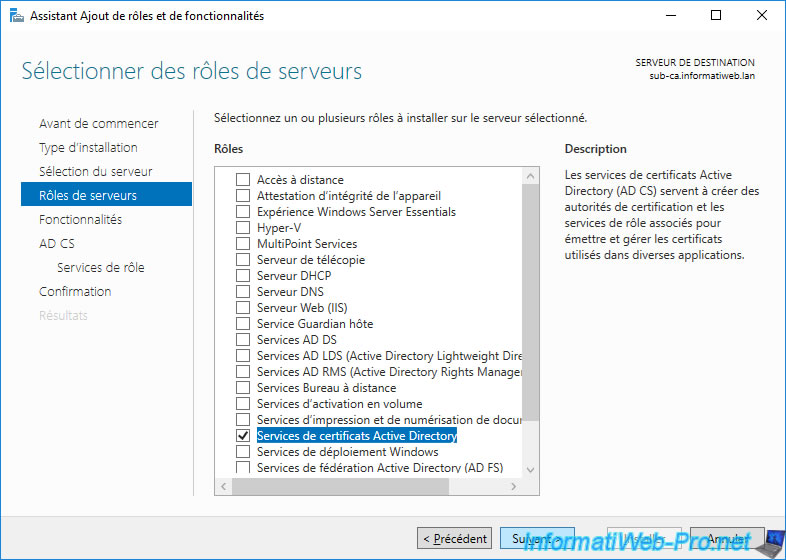

Installez le rôle de serveur : Services de certificats Active Directory.

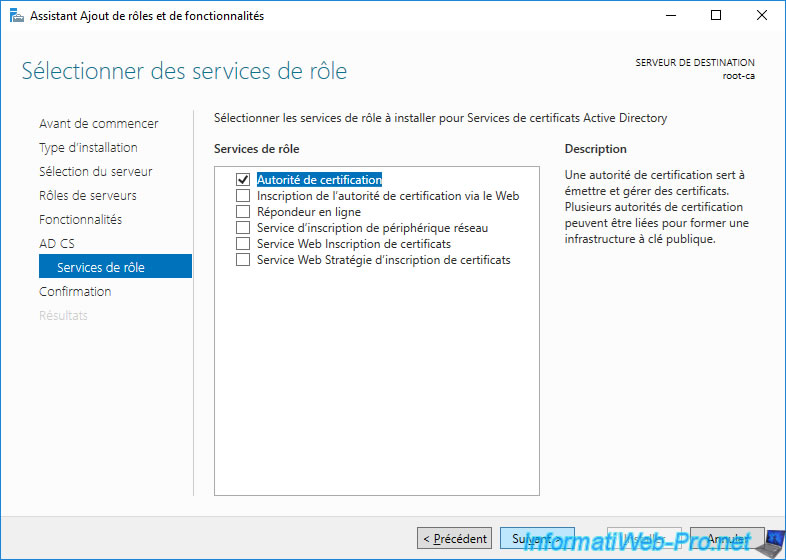

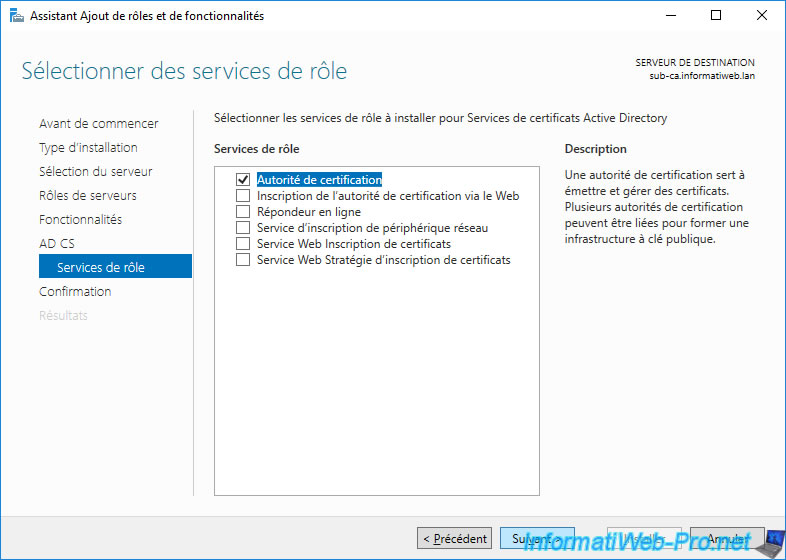

Installez le service de rôle : Autorité de certification.

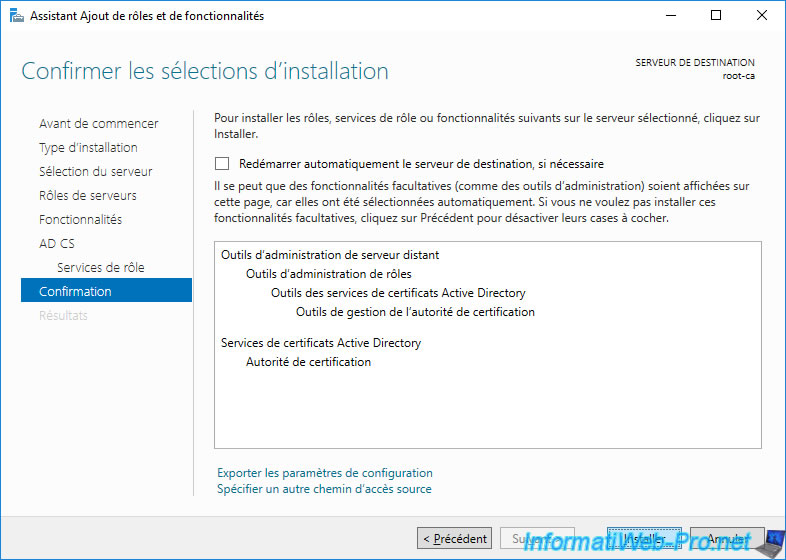

Cliquez sur : Installer.

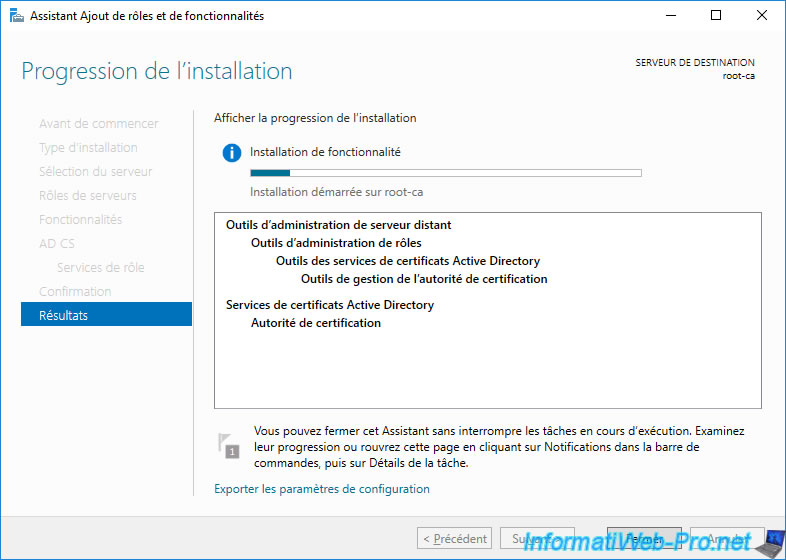

Patientez pendant l'installation de votre autorité de certification.

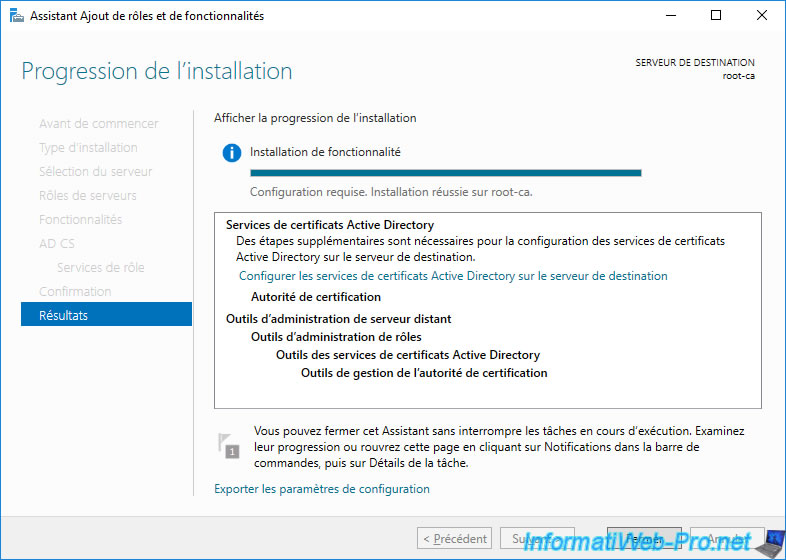

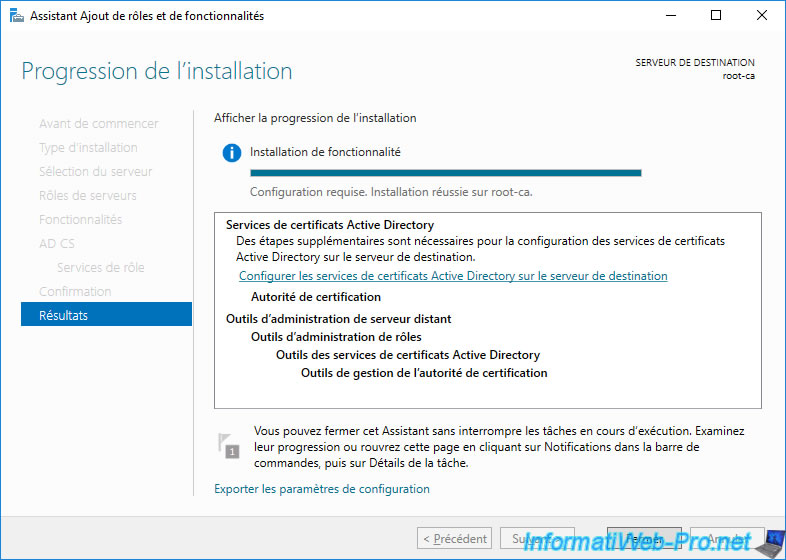

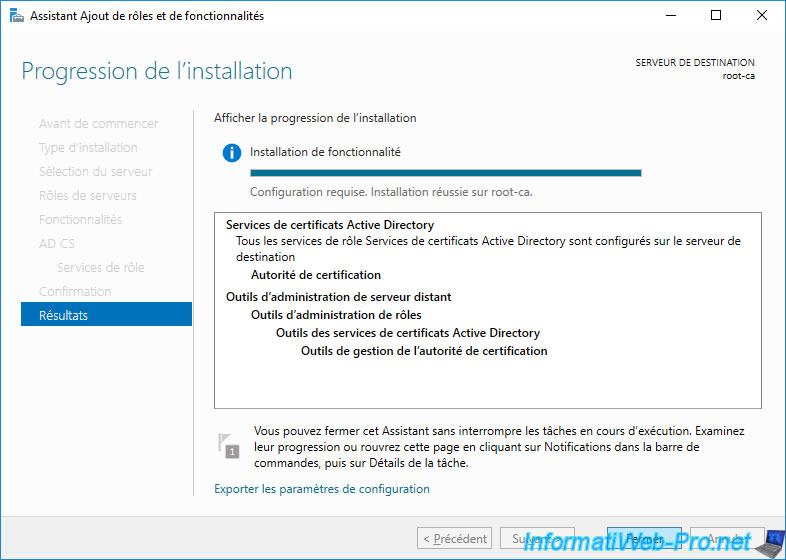

Les services de certificats Active Directory ont été installés.

Laissez cette fenêtre ouverte et passez à l'installation de l'autorité de certification secondaire.

3. Installer une autorité de certification secondaire d'entreprise

Pour commencer, sur votre serveur "sub-ca.informatiweb.lan", ouvrez le gestionnaire de serveur et cliquez sur : Ajouter des rôles et des fonctionnalités.

Ensuite, sélectionnez : Installation basée sur un rôle ou une fonctionnalité.

Note : comme vous pouvez le voir, cette fois-ci, ce serveur est lié à un domaine Active Directory.

Contrairement au serveur "root-ca" qui ne l'était pas.

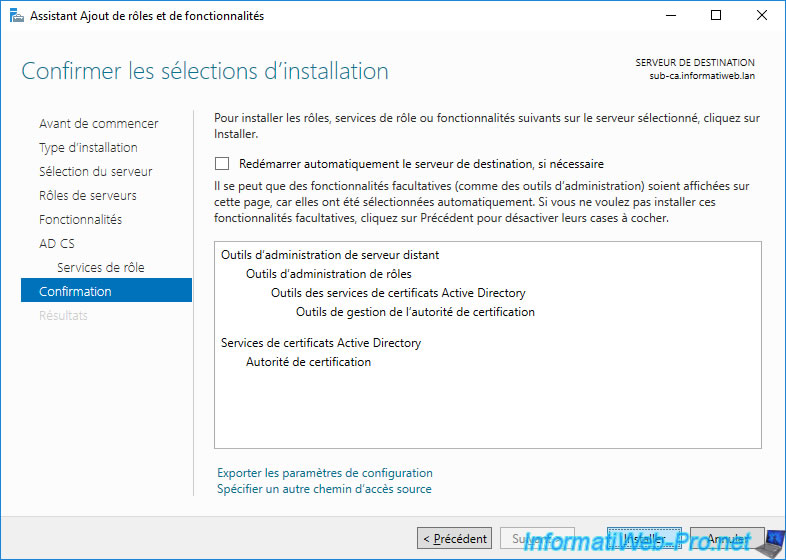

Sélectionnez votre serveur "sub-ca" (si ce n'est pas déjà fait).

A nouveau, installez les services de certificats Active Directory.

Puis, sélectionnez le service de rôle : Autorité de certification.

Cliquez sur Installer.

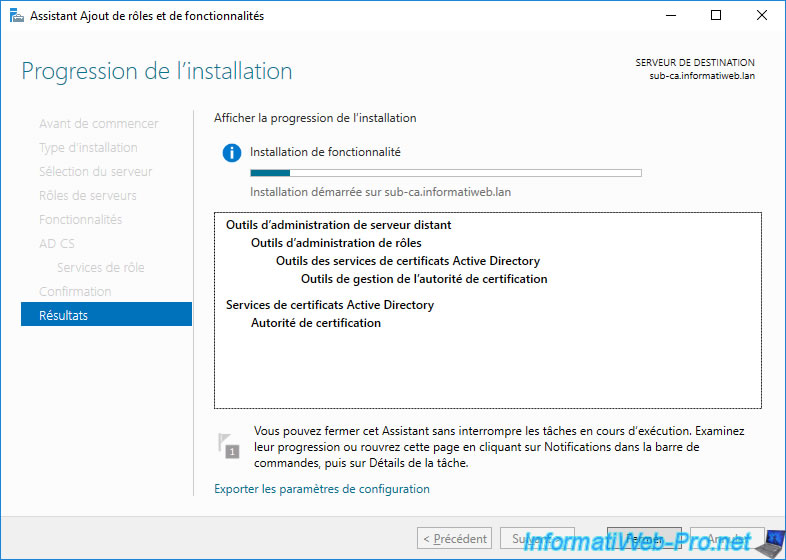

Patientez pendant l'installation des services de certificats Active Directory.

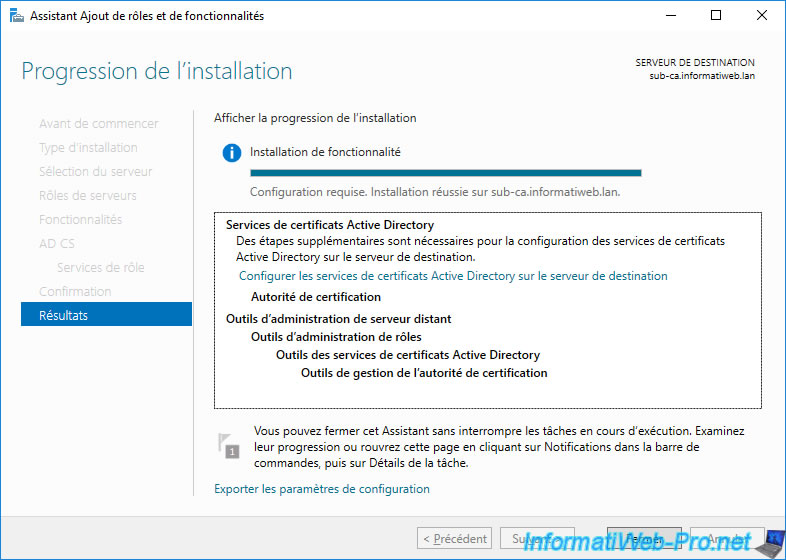

Les services de certificats Active Directory ont été installés.

4. Configurer l'autorité de certification racine autonome

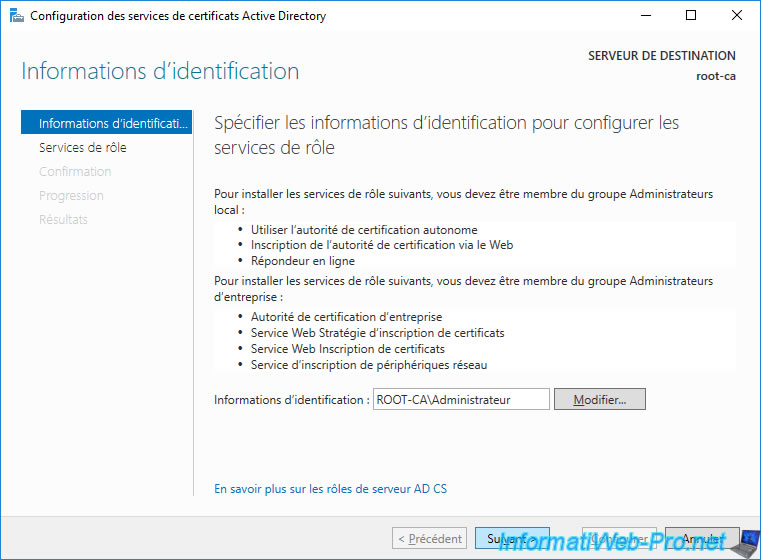

Maintenant que les services de certificats Active Directory sont installés sur nos 2 serveurs "root-ca" et "sub-ca", vous pouvez lancer la configuration de l'autorité de certification racine autonome.

Pour cela, dans l'assistant d'ajout de rôles et de fonctionnalités du serveur "root-ca", cliquez sur le lien affiché : Configurer les services de certificats Active Directory sur le serveur de destination.

Note : si vous aviez fermé cet assistant sans configurer ces services de certificats Active Directory, ouvrez le gestionnaire de serveur et cliquez sur la notification qui apparait en haut de la fenêtre.

Etant donné que votre serveur "root-ca" n'est pas lié à un domaine Active Directory, la configuration sera effectuée avec le compte Administrateur local.

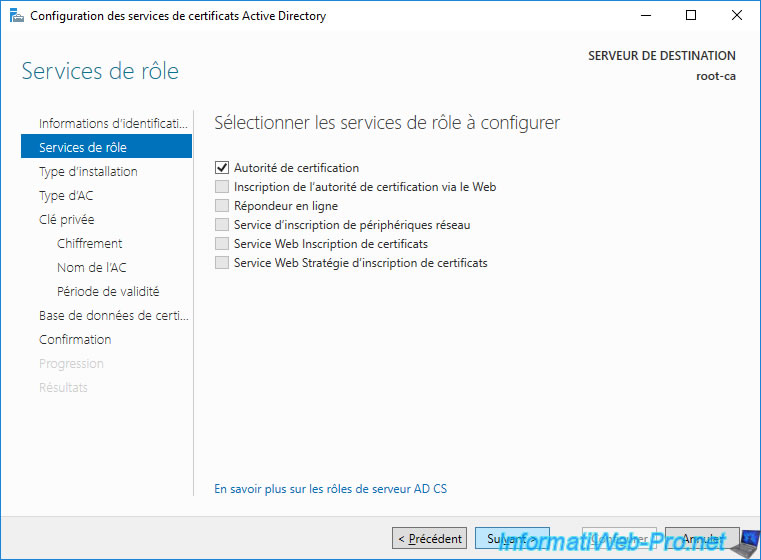

Cochez la case : Autorité de certification.

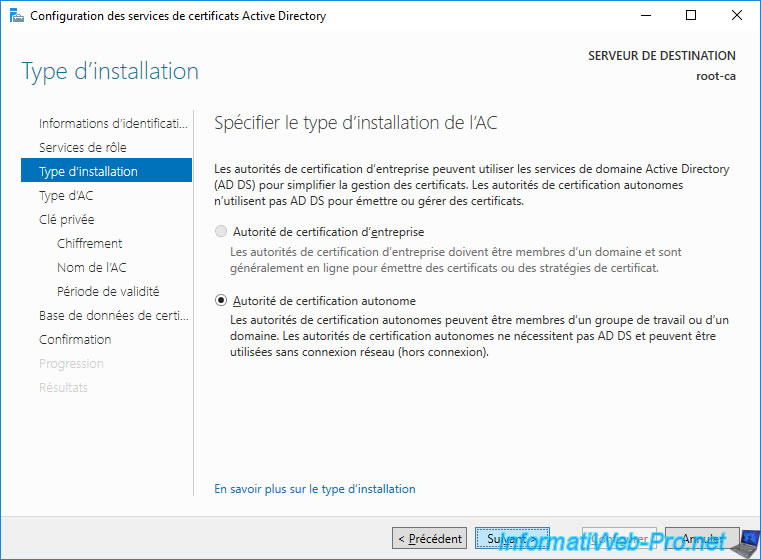

Sélectionnez : Autorité de certification autonome.

Note : il est normal que l'option "Autorité de certification d'entreprise" soit grisée, étant donné que ce type d'autorité de certification ne peut être installée que sur un serveur membre d'un domaine Active Directory.

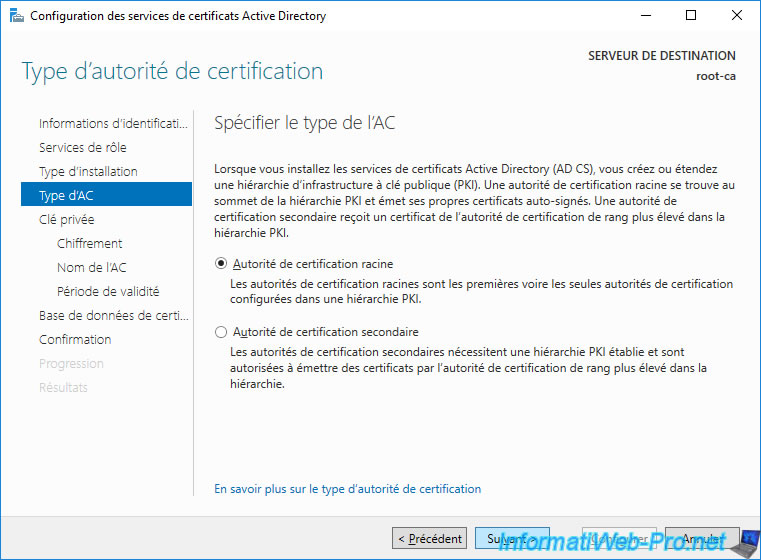

Sélectionnez : Autorité de certification racine.

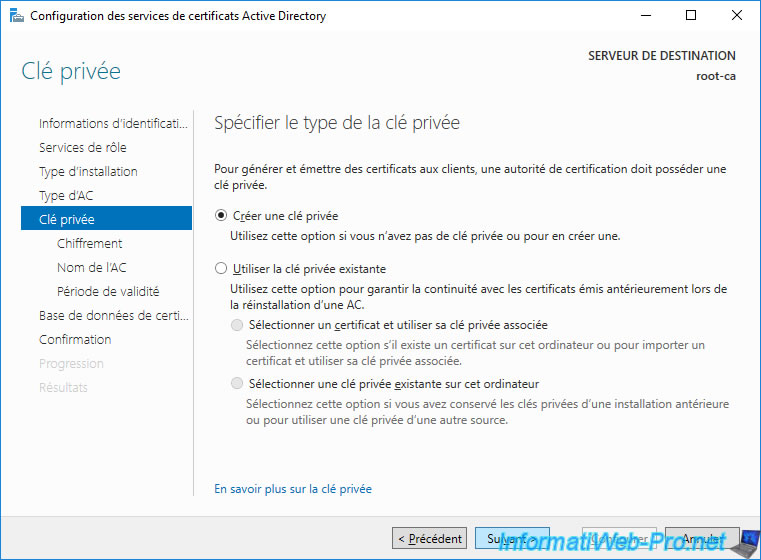

Sélectionnez : Créer une clé privée.

Ceci créera une nouvelle paire de clés "clé publique / clé privée".

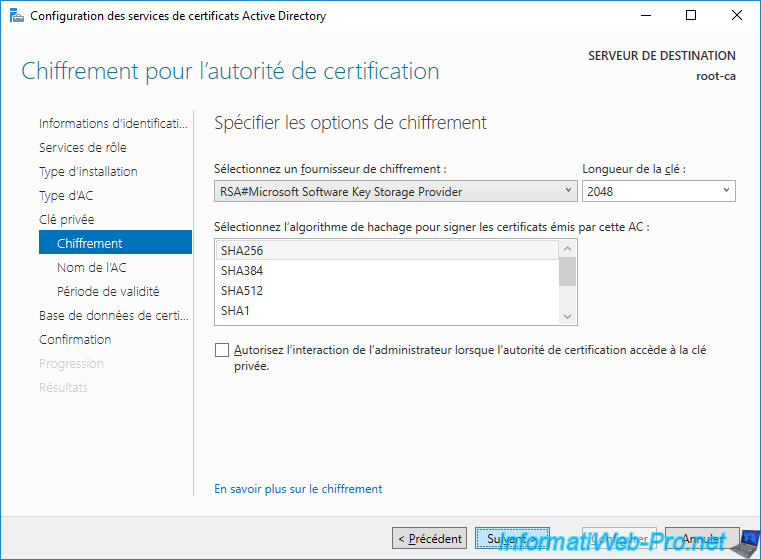

Laissez les options de chiffrement par défaut.

Note : le SHA1 n'est plus supporté en 2022. Vous devriez donc utiliser le SHA256, SHA384 ou SHA512 qui sont actuellement sécurisés.

Pour plus d'informations concernant ces options de chiffrement, référez-vous à notre tutoriel : WS 2016 - AD CS - Qu'est-ce qu'une CA et installer une CA d'entreprise.

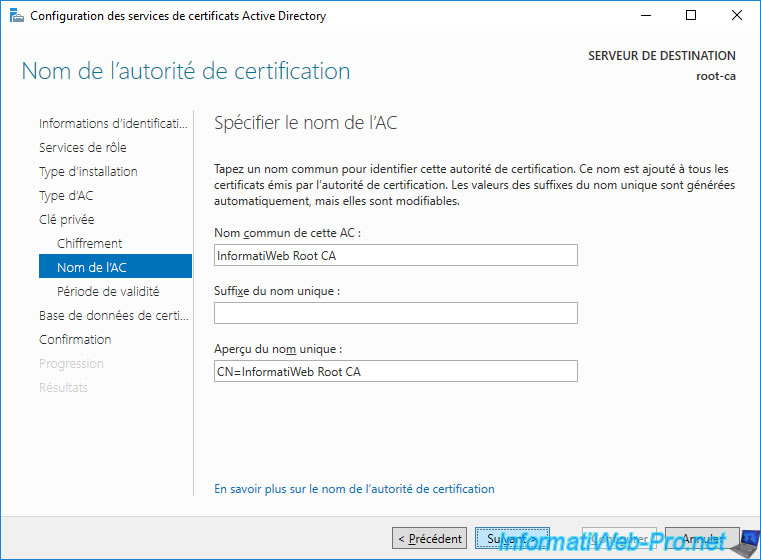

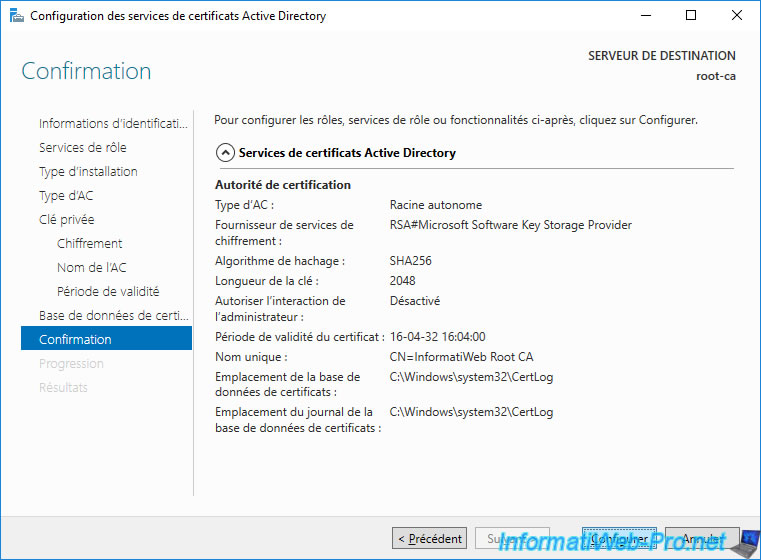

Indiquez un nom commun pour votre autorité de certification racine.

Dans notre cas : InformatiWeb Root CA.

Note : il n'y a pas de suffixe de nom unique, car votre serveur n'est pas membre d'un domaine.

Donc, laissez cette case vide.

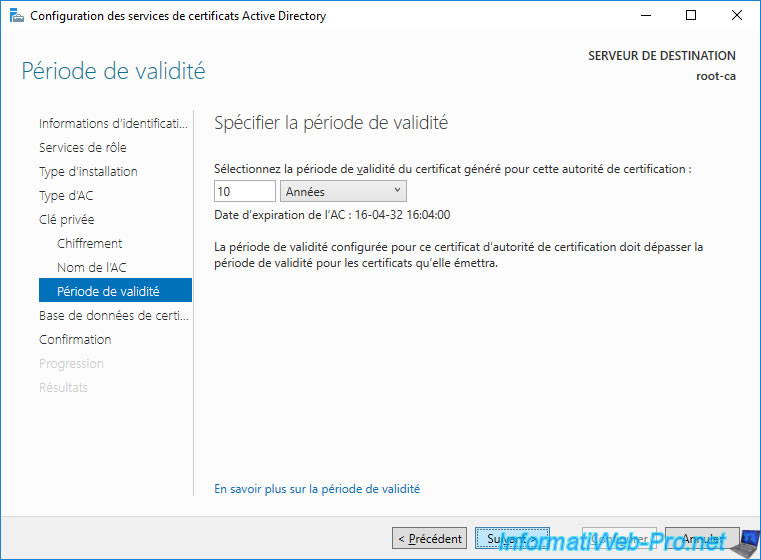

Indiquez une durée de validité suffisante pour le certificat de votre autorité de certification racine.

Par exemple : 10 ans.

Attention : si le certificat de votre autorité de certification racine expire, le certificat de vos autorités de certification secondaires et leurs certificats émis deviendront tous invalides.

En effet, il est impératif que tous les certificats de la chaine de confiance (certificat de l'autorité racine, certificat de l'autorité secondaire et le certificat souhaité) soient tous valides et non expirés.

Si un des certificats expire, tous les certificats enfants ne sont plus valides.

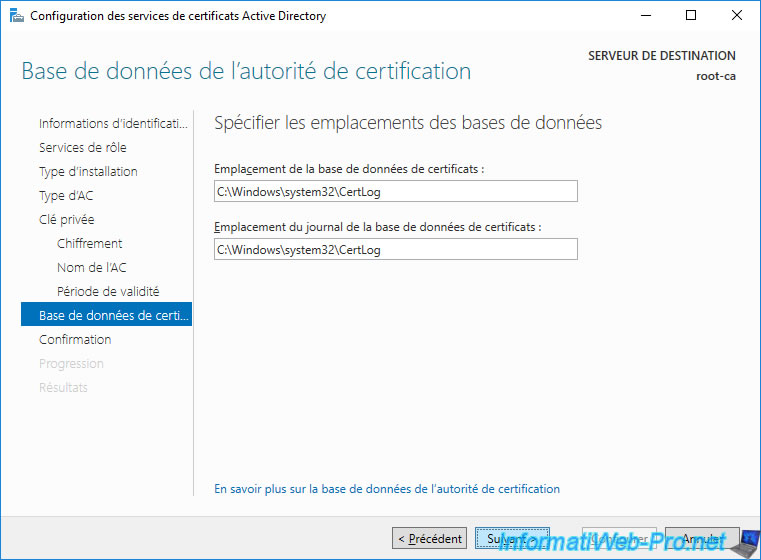

Laissez les emplacements de bases de données par défaut.

Cliquez sur : Configurer.

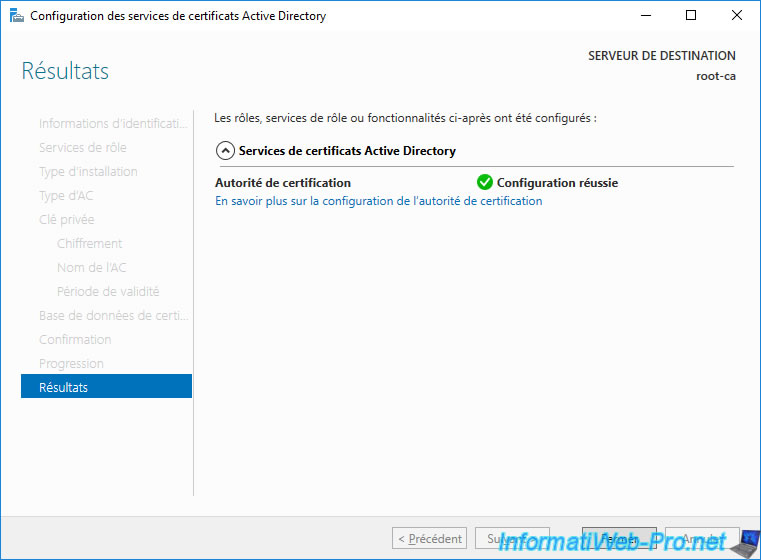

Le statut "Configuration réussie" apparait.

Les services de certificats Active Directory ont été configurés sur votre autorité de certification racine autonome.

Partager ce tutoriel

A voir également

-

Articles 8/9/2023

A quoi sert et comment fonctionne le chiffrement ?

-

Articles 26/1/2024

SafeNet Authentication Client (SAC) - Installation et présentation

-

Windows Server 19/1/2024

WS 2016 - AD CS - Acheter des cartes à puce et se connecter via celles-ci

-

Windows Server 13/10/2023

WS 2016 - AD CS - Activer et utiliser l'inscription automatique de certificats

Vous devez être connecté pour pouvoir poster un commentaire