Qu'est-ce qu'une autorité de certification (CA) et installer une CA d'entreprise sous Windows Server 2016

- Windows Server

- 15 septembre 2023 à 17:39

-

- 3/5

8. Activer l'audit de votre autorité de certification (CA)

8.1. Activer l'audit de votre autorité de certification (CA) via l'interface graphique

Lorsque vous déployez une infrastructure à clé publique (PKI) ou autrement dit, une autorité de certification (pour faire simple), la sécurité est primordiale.

Vous avez donc la possibilité d'activer l'audit de celle-ci pour enregistrer tous les événements concernant celle-ci.

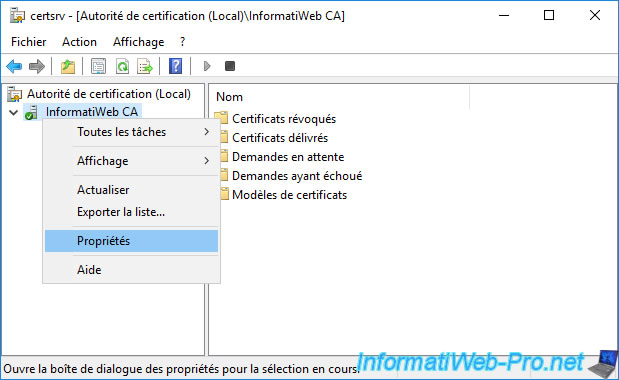

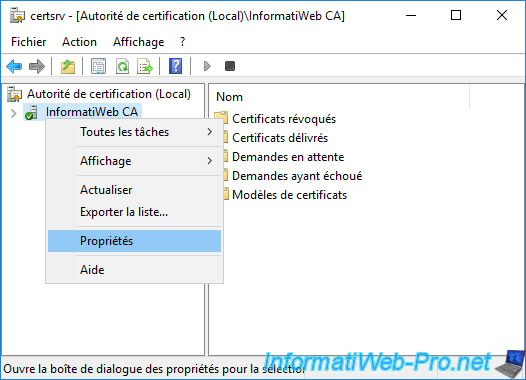

Pour cela, dans la console "Autorité de certification", faites un clic droit "Propriétés" sur le nom de votre autorité de certification.

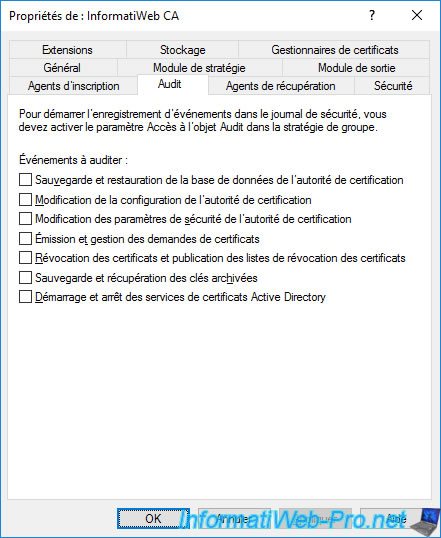

Dans la fenêtre de propriétés qui s'affiche, allez dans l'onglet "Audit".

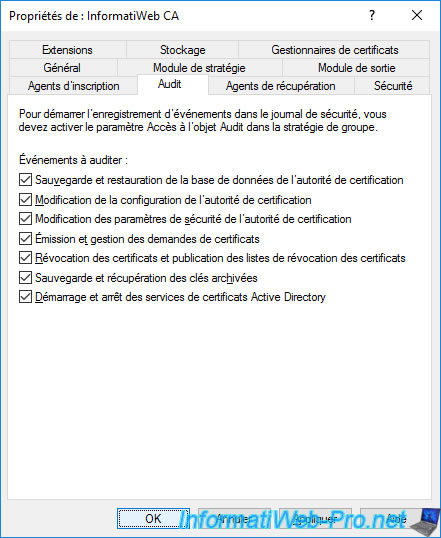

Pour que tous ces événements soient enregistrés, cochez simplement toutes les cases.

Puis, cliquez sur OK.

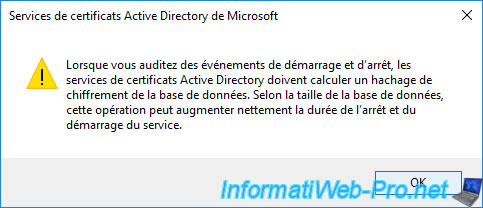

Attention : si vous cochez la dernière case (Démarrage et arrêt des services de certificats Active Directory), un avertissement s'affichera pour vous prévenir que l'audit de cet événement nécessite de calculer un hachage de votre base de données lors du démarrage et de l'arrêt de votre autorité de certification.

Ce qui peut augmenter fortement le temps de démarrage et d'arrêt de celle-ci en fonction de la taille de la base de données de votre autorité de certification.

Plain Text

Lorsque vous auditez des événements de démarrage et d'arrêt, les services de certificats Active Directory doivent calculer un hachage de chiffrement de la base de données. ...

Pour que ces changements soient pris en compte, vous devrez redémarrer votre autorité de certification.

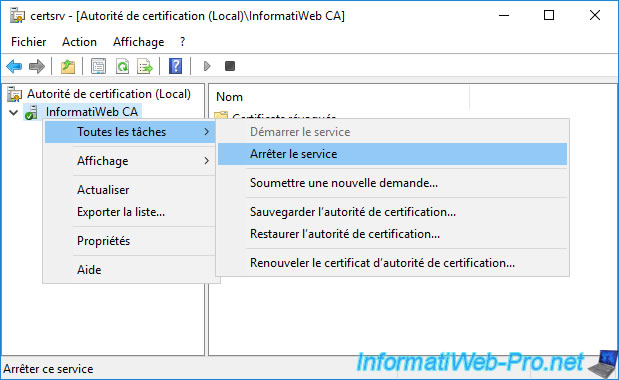

Pour cela, faites un clic droit "Toutes les tâches -> Arrêter le service" sur le nom de votre autorité de certification.

Note : vous pouvez aussi utiliser les icônes "Stop" et "Play" présentes dans la barre d'outils de cette console.

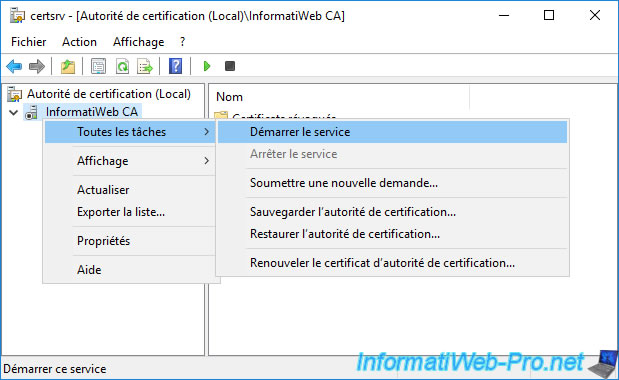

Ensuite, faites un clic droit "Toutes les tâches -> Démarrer le service" sur le nom de votre autorité de certification.

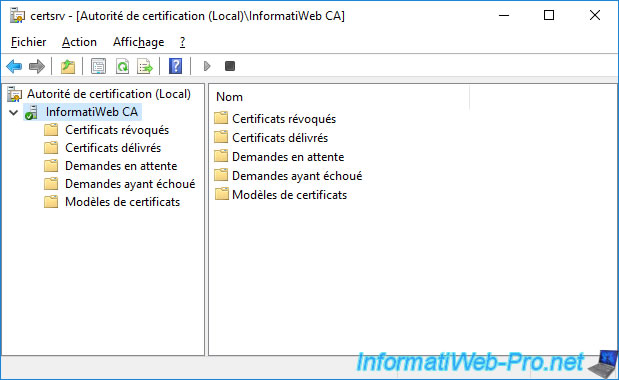

Votre autorité de certification a été redémarrée.

8.2. Activer l'audit de votre autorité de certification (CA) en ligne de commandes

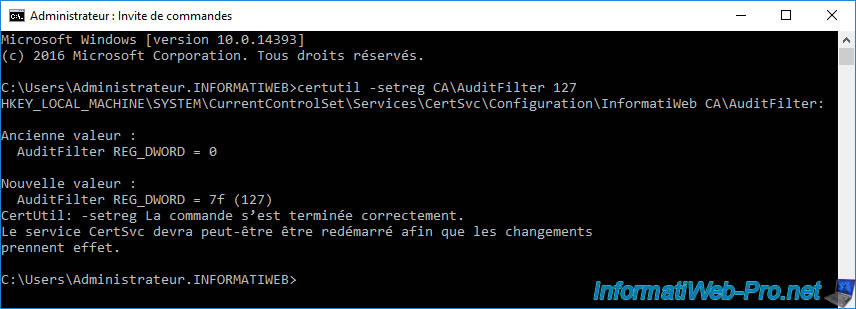

Si vous le souhaitez, vous pouvez aussi activer l'audit de votre autorité de certification (CA) en ligne de commandes grâce à l'outil "certutil".

Pour activer l'audit de tous les événements, utilisez la commande ci-dessous.

Note : pour n'auditer que certains événements, référez-vous à la page "Securing PKI: Appendix B: Certification Authority Audit Filter" et additionnez les valeurs souhaitées pour remplacer la valeur "127" (tous les événements) par celle que vous avez calculée.

Batch

certutil –setreg CA\AuditFilter 127

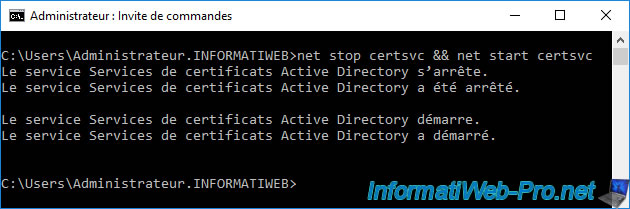

Une fois la commande "certutil" exécutée, n'oubliez pas de redémarrer votre autorité de certification pour que la modification soit prise en compte.

Pour cela, utilisez la commande :

Batch

net stop certsvc && net start certsvc

9. Voir le certificat de votre autorité de certification

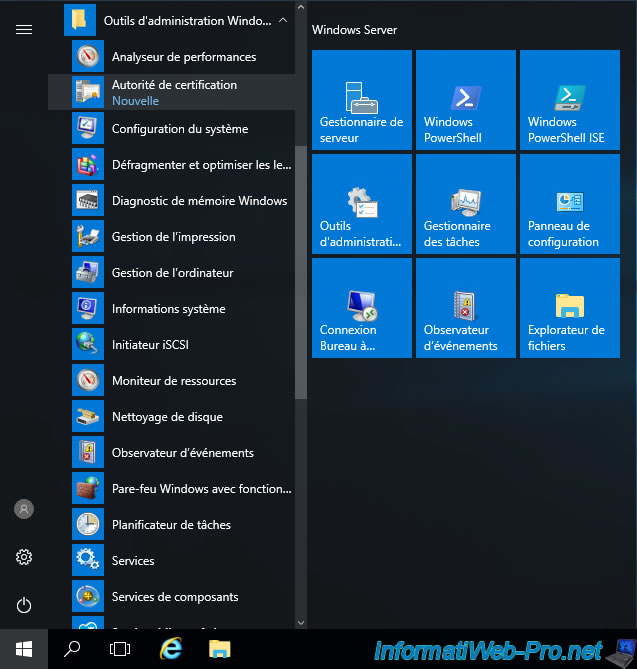

9.1. Voir le certificat de votre autorité de certification depuis sa console

Pour commencer, vous pourrez très facilement voir le certificat de votre autorité de certification depuis la console "Autorité de certification" de ce serveur.

Note : cette méthode ne permet que de voir le certificat de votre autorité de certification visible par les ordinateurs client.

Dans la console "Autorité de certification" (certsrv) qui apparait, faites un clic droit "Propriétés" sur le nom de votre autorité de certification.

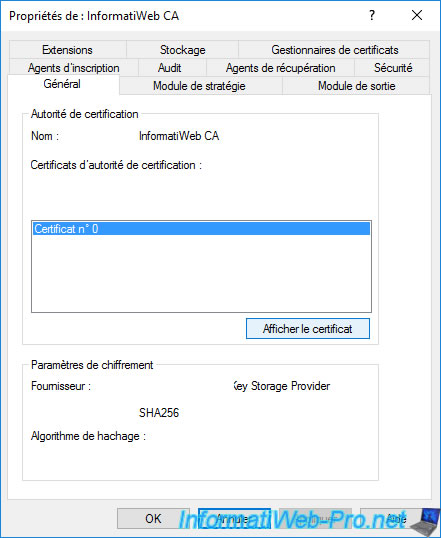

Dans l'onglet "Général", vous trouverez le certificat de votre autorité de certification.

Par défaut, il n'y en a qu'un.

Sélectionnez-le et cliquez sur : Afficher le certificat.

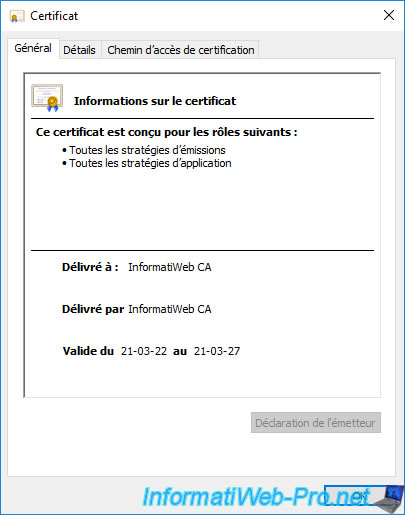

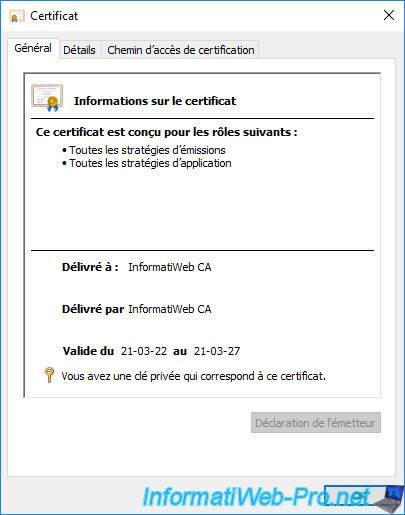

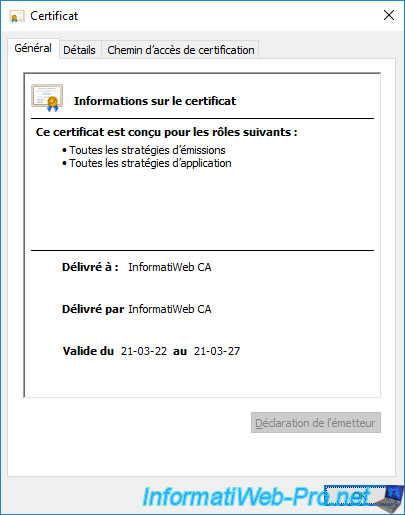

Le certificat de votre autorité de certification apparait.

Comme prévu, il s'agit d'un certificat auto-signé que votre autorité de certification s'est délivré à elle-même et celui-ci est valide pendant 5 ans (dans notre cas).

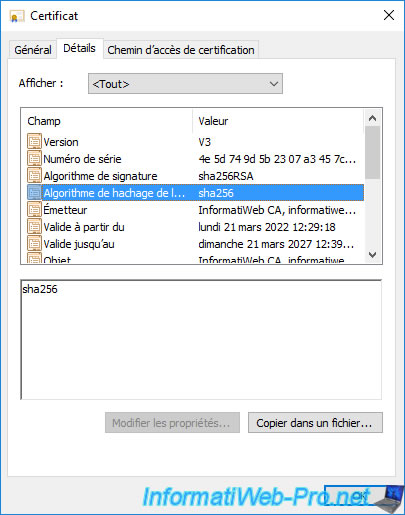

Si vous allez dans l'onglet "Détails", vous pourrez voir quel algorithme de hachage est utilisé.

Dans notre cas : sha256.

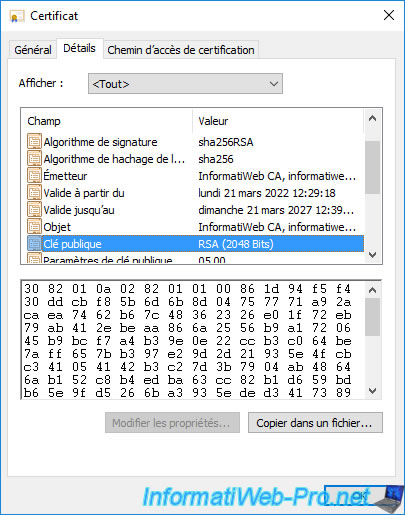

Vous pourrez également voir la clé publique du certificat de votre autorité de certification.

C'est cette clé publique que les clients utiliseront pour vérifier la signature des certificats délivrés par celle-ci.

Pour rappel, votre autorité de certification signe les certificats qu'elle émet (délivre) en utilisant sa clé privée.

Etant donné qu'il s'agit d'un chiffrement asymétrique, il est donc normal que les clients puissent déchiffrer cette signature grâce à cette clé publique.

9.2. Voir le certificat de votre autorité depuis la console mmc

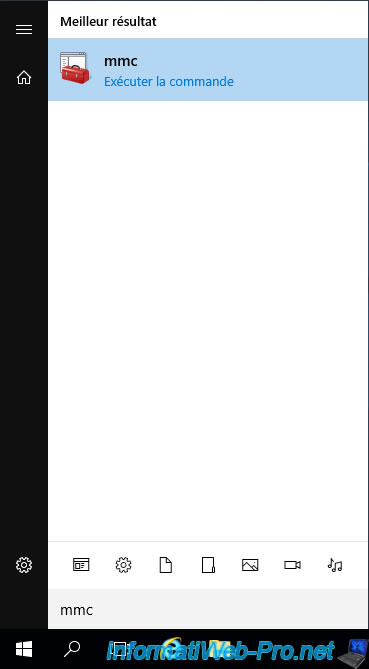

Sur ce même serveur, vous pouvez aussi utiliser la console "mmc" pour voir et exporter le certificat de votre autorité de certification (si besoin).

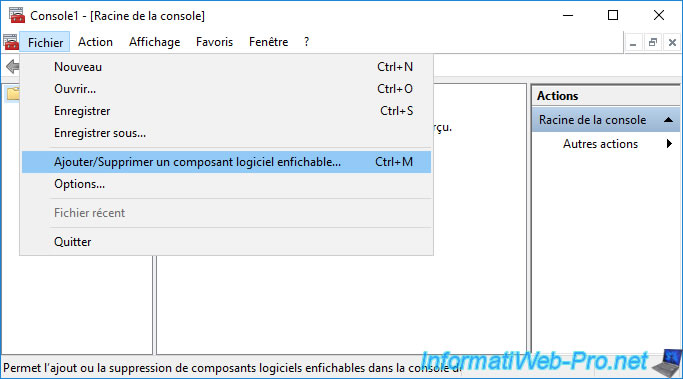

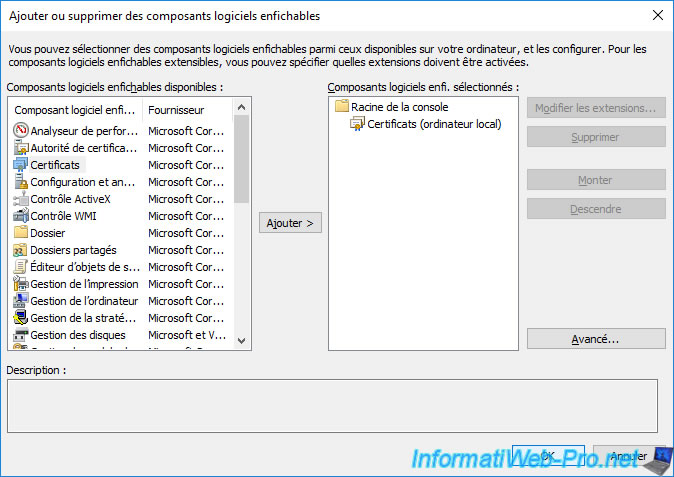

Dans la console "mmc" qui apparait, cliquez sur : Fichier -> Ajouter/Supprimer un composant logiciel enfichable.

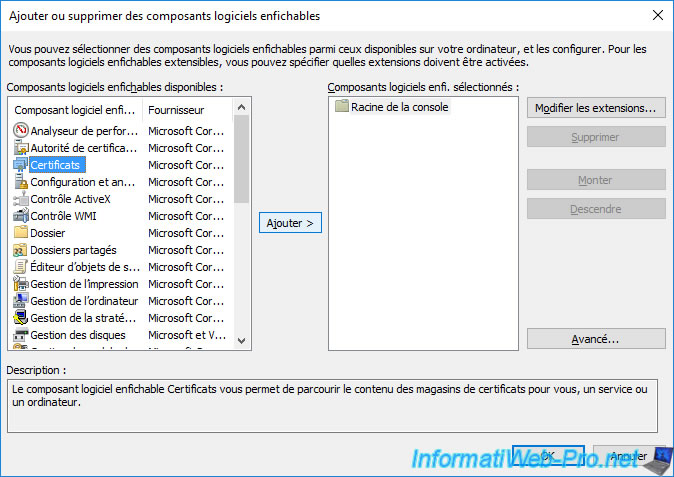

Sélectionnez le composant "Certificats" et cliquez sur : Ajouter.

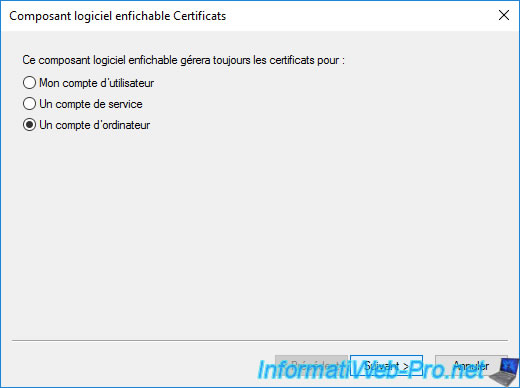

Sélectionnez "Un compte d'ordinateur" et cliquez sur Suivant.

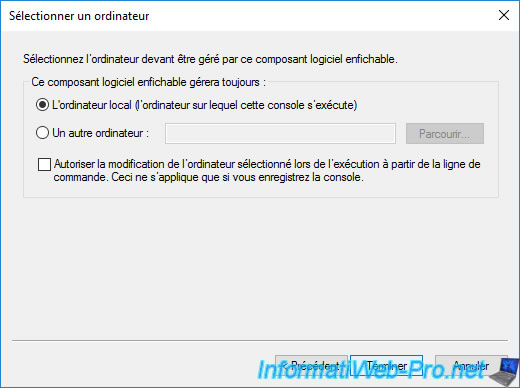

Laissez l'option "L'ordinateur local ..." sélectionnée et cliquez sur Terminer.

Cliquez sur OK.

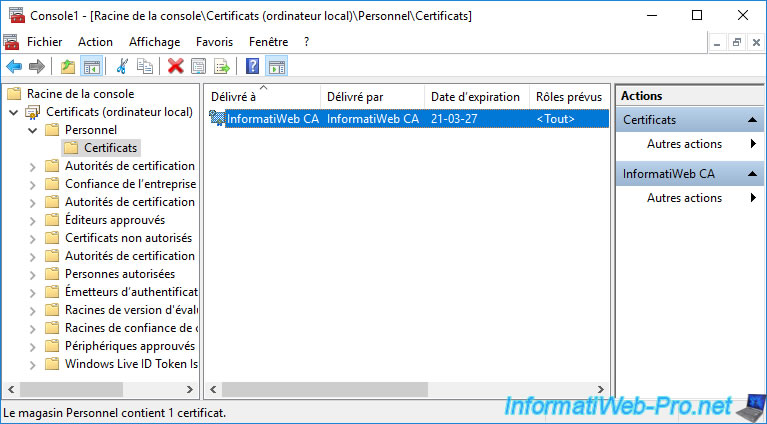

Dans le composant "Certificats (ordinateur local)" qui apparait, allez dans le dossier "Personnel -> Certificats" et vous verrez le certificat auto-signé et personnel de votre autorité de certification apparaitre.

Si vous faites un double clic sur celui-ci, vous verrez en bas de la fenêtre du certificat que la clé privée correspondant à ce certificat est présente.

Attention : NE partagez JAMAIS ce certificat au format ".pfx", car celui-ci contient la clé privée associée.

Si une personne non autorisée récupère cette clé privée, il pourra signer des certificats en se faisant passer pour votre autorité de certification.

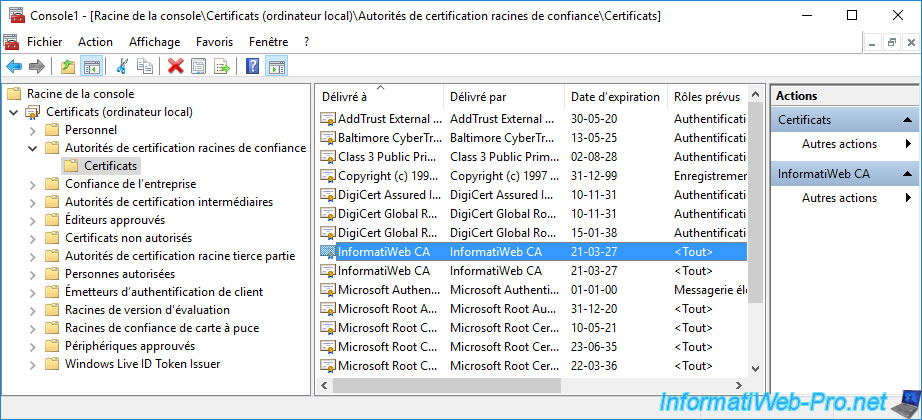

Vous trouverez également le certificat de votre autorité de certification dans le magasin de certificats "Autorités de certification racines de confiance".

Affichez ce certificat en faisant un double clic sur celui-ci.

Comme vous pouvez le voir, cette fois-ci la clé privée associée n'est pas présente.

C'est ce certificat public qui sera d'ailleurs distribué automatiquement aux ordinateurs et serveurs de votre infrastructure Active Directory grâce aux relations de confiances déjà établies.

9.3. Voir la version LDAP du certificat de votre autorité de certification depuis la console Modification ADSI

Comme expliqué précédemment, lorsque vous installez une autorité de certification d'entreprise, celle-ci utilise des fonctionnalités de votre infrastructure Active Directory.

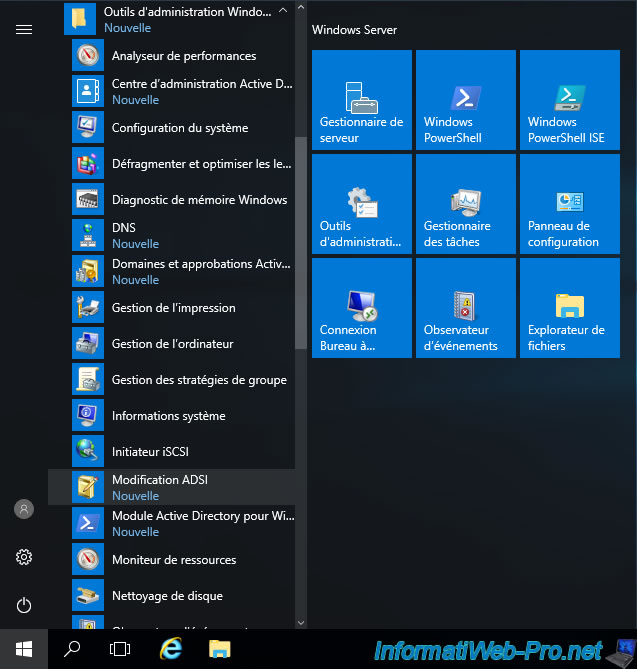

Pour le voir, sur votre contrôleur de domaine Active Directory, lancez la console "Modification ADSI".

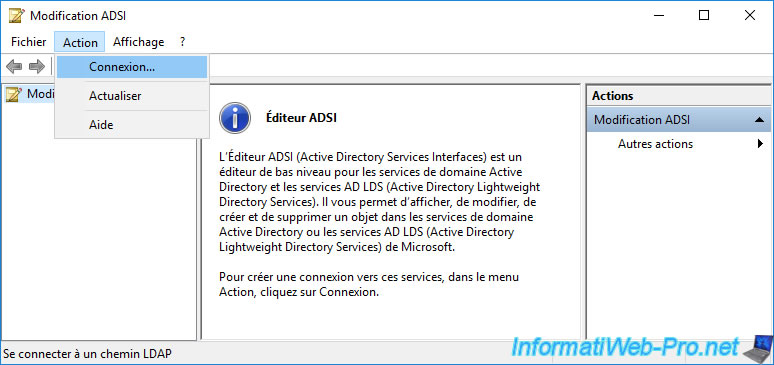

Dans la fenêtre "Modification ADSI" qui apparait, cliquez sur : Action -> Connexion.

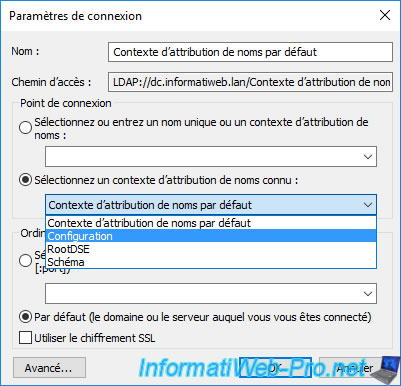

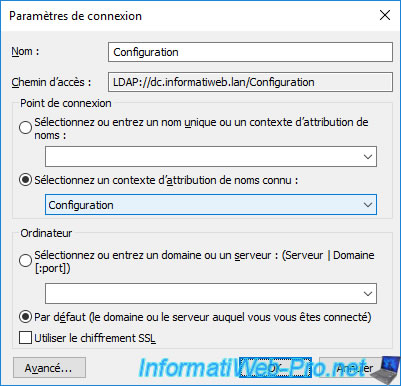

Dans la fenêtre "Paramètres de connexion" qui apparait, sélectionnez "Configuration" comme contexte d'attribution de noms connu.

Ensuite, cliquez sur OK.

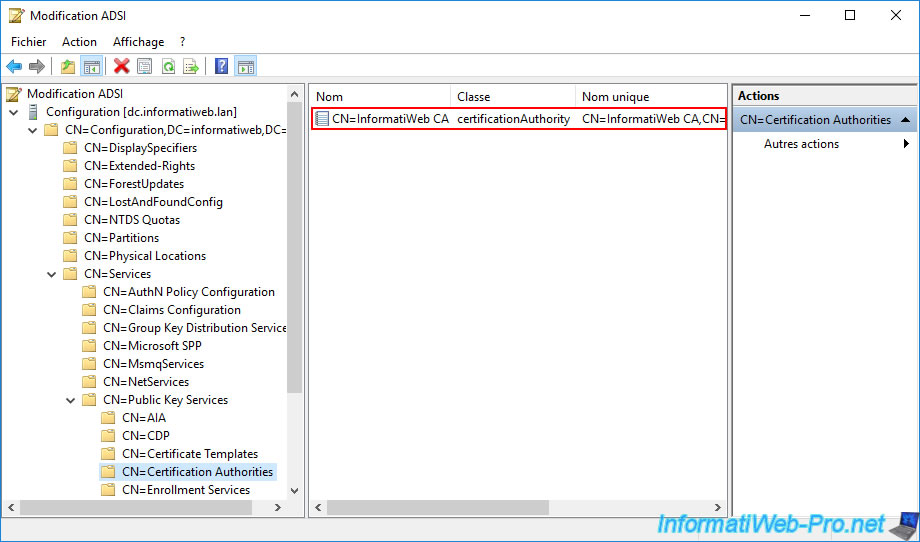

Dans la partition "Configuration" qui apparait, allez dans : CN=Configuration,DC=... -> CN=Services -> CN=Public Key Services -> CN=Certification Authorities.

Dans ce dossier, vous verrez un objet LDAP apparaitre qui correspond tout simplement à votre autorité de certification.

En effet, le nom correspond au nom de votre autorité de certification et la classe LDAP "certificationAuthority" indique qu'il s'agit d'une autorité de certification (CA).

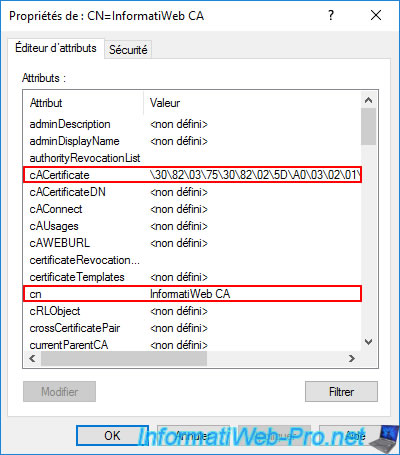

Si vous faites un double clic sur cet objet LDAP, vous verrez que :

- l'attribut "cn" : correspond au nom commun (CN) de votre autorité de certification

- cACertificate : correspond au certificat de votre autorité de certification (bien qu'il ne soit pas lisible de la façon dont celui-ci est affiché ici)

Néanmoins, cela explique :

- pourquoi les serveurs et ordinateurs faisant partie de votre infrastructure Active Directory sauront qu'une autorité de certification est présente dans votre entreprise

- comment vos serveurs et ordinateurs connaitront la clé publique de votre autorité de certification.

En effet, ils recevront le certificat votre autorité qui se trouve dans votre Active Directory (comme vous pouvez le constater ici).

Partager ce tutoriel

A voir également

-

Articles 8/9/2023

A quoi sert et comment fonctionne le chiffrement ?

-

Articles 26/1/2024

SafeNet Authentication Client (SAC) - Installation et présentation

-

Windows Server 19/1/2024

WS 2016 - AD CS - Acheter des cartes à puce et se connecter via celles-ci

-

Windows Server 13/10/2023

WS 2016 - AD CS - Activer et utiliser l'inscription automatique de certificats

Pas de commentaire