Qu'est-ce qu'une autorité de certification (CA) et installer une CA d'entreprise sous Windows Server 2016

- Windows Server

- 15 septembre 2023 à 17:39

-

- 4/5

10. Distribution automatique du certificat de votre autorité de certification via l'Active Directory

Comme expliqué et démontré précédemment, votre autorité de certification d'entreprise est référencée par défaut dans votre infrastructure Active Directory et son certificat s'y trouve également.

Ce qui permettra aux membres (serveurs et ordinateurs) de votre domaine Active Directory de recevoir automatiquement le certificat de votre autorité de certification.

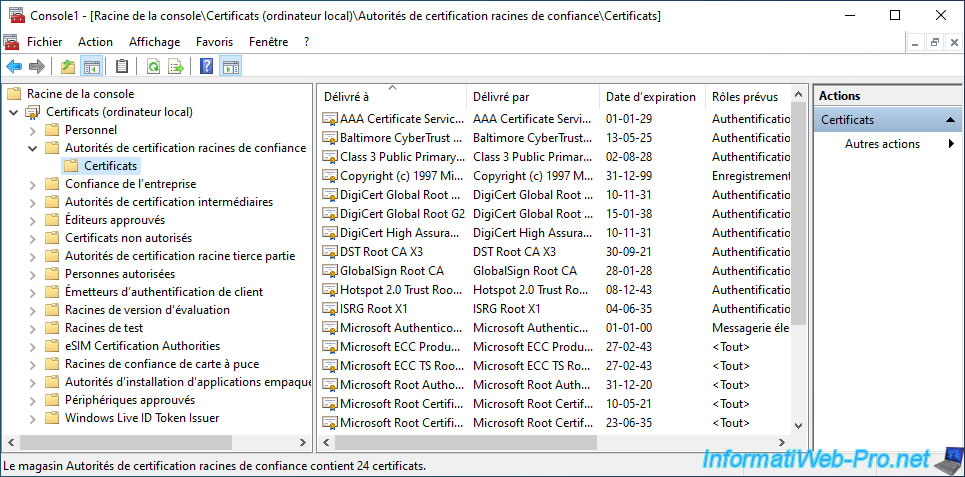

Néanmoins, comme vous pouvez le voir, pour le moment, vos serveurs et ordinateurs n'ont pas encore reçu ce certificat.

Ce qui signifie que pour le moment, ceux-ci ne font pas confiance aux certificats que votre autorité de certification émet.

En effet, pour eux, ces certificats émanent pour le moment d'une autorité de certification qu'ils ne connaissent pas (et à laquelle ils ne font donc pas confiance).

Pour que le certificat de votre autorité de certification soit ajouté dans leur magasin de certificats "Autorités de certification racines de confiance", il faut que la stratégie de vos serveurs et ordinateurs soit mise à jour.

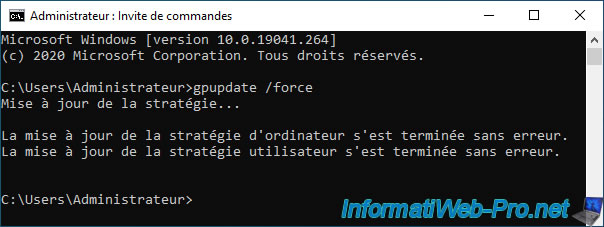

Dans un environnement de test, vous pouvez forcer la mise à jour de la stratégie sur un serveur ou un ordinateur en lançant simplement la commande ci-dessous pour que cela soit instantané.

Batch

gpupdate /force

Néanmoins, sachez qu'en production, vous n'aurez pas besoin de le faire.

En effet, par défaut, la stratégie de groupe est mise à jour automatiquement au démarrage du serveur ou de l'ordinateur, ainsi que périodiquement.

Source : Application et mise à jour des stratégies de groupe (GPO).

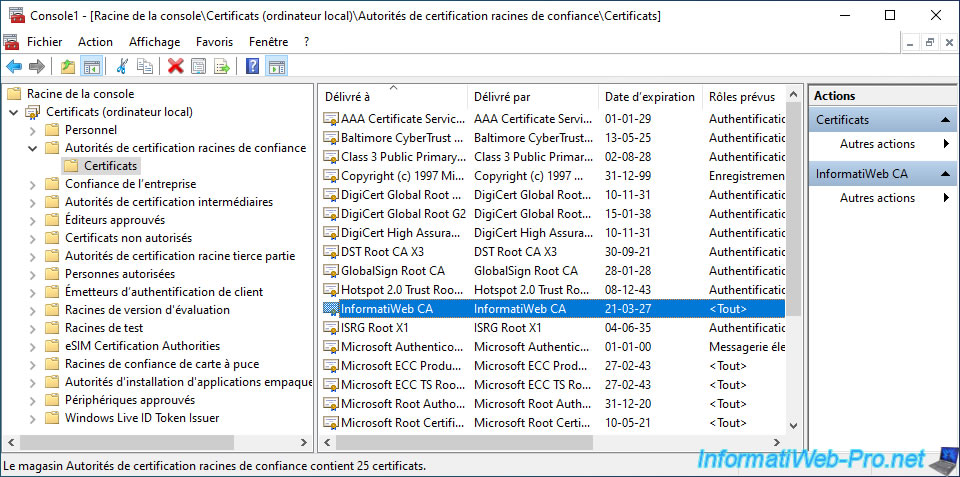

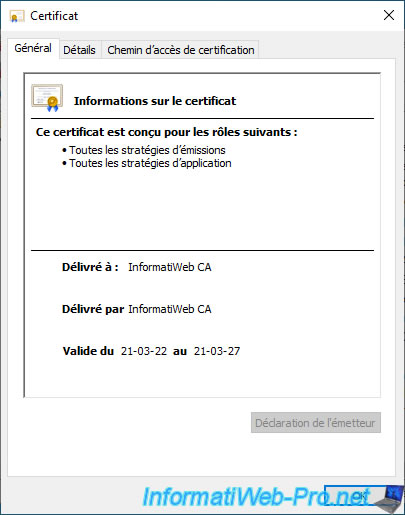

Une fois la stratégie (stratégies de groupe) mise à jour sur le serveur ou ordinateur souhaité, vous verrez que le certificat de votre autorité de certification d'entreprise apparaitra dans son magasin de certificats "Autorités de certification racines de confiance".

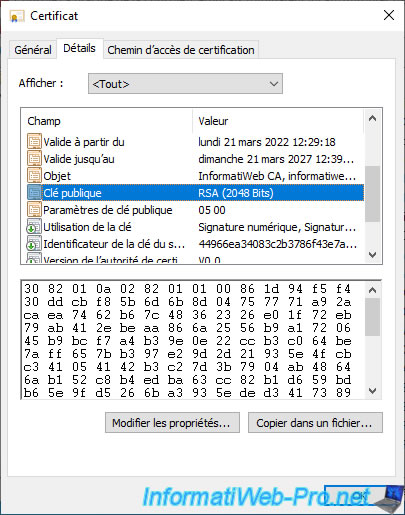

Notez que le certificat distribué automatiquement via l'Active Directory est celui qui ne contient PAS la clé privée associée.

En effet, la seule clé dont vos clients ont besoin est la clé publique.

Vous pouvez d'ailleurs la retrouver dans l'onglet "Détails" de ce certificat.

11. Demander un certificat utilisateur (exemple)

Pour l'exemple, nous allons demander un certificat utilisateur pour un des utilisateurs de notre domaine Active Directory.

11.1. Demander un certificat depuis la console mmc

Pour commencer, connectez-vous sur un de vos serveurs ou ordinateurs avec un utilisateur autorisé à inscrire des certificats utilisateurs.

Autrement dit, par défaut, un administrateur du domaine ou de l'entreprise.

Bien entendu, vous pourrez modifier ce comportement plus tard lorsque vous saurez ce que sont les modèles de certificats.

Pour cet exemple, nous utiliserons le compte "Administrateur" de notre domaine Active Directory.

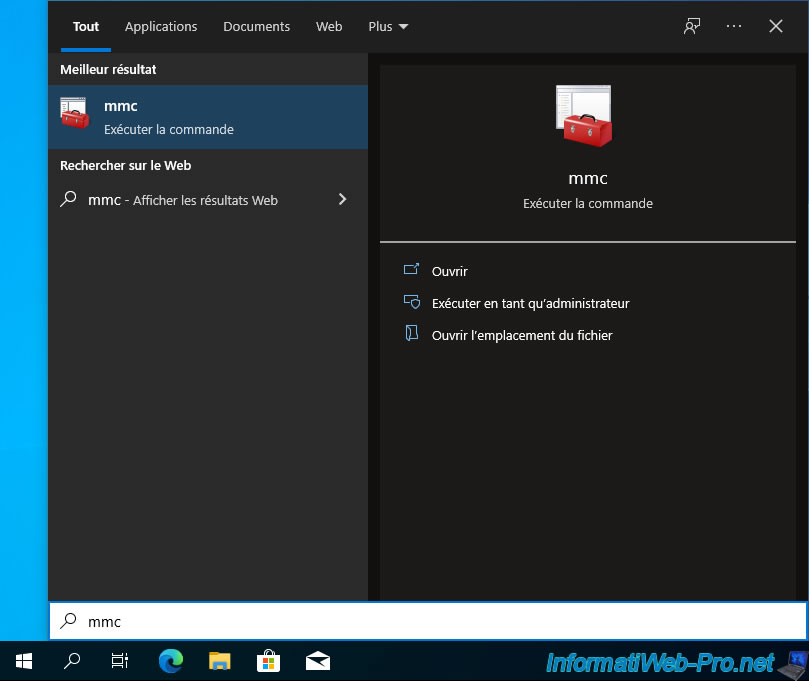

Lancez la console mmc depuis un serveur ou un ordinateur où vous avez mis à jour la stratégie (GPO).

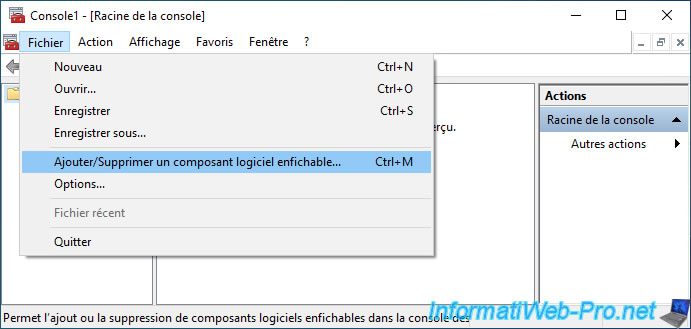

Dans la console "mmc" qui apparait, allez dans : Fichier -> Ajouter/Supprimer un composant logiciel enfichable.

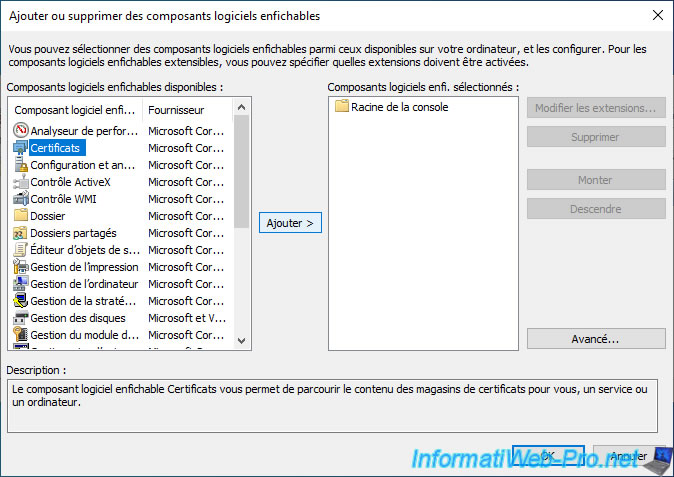

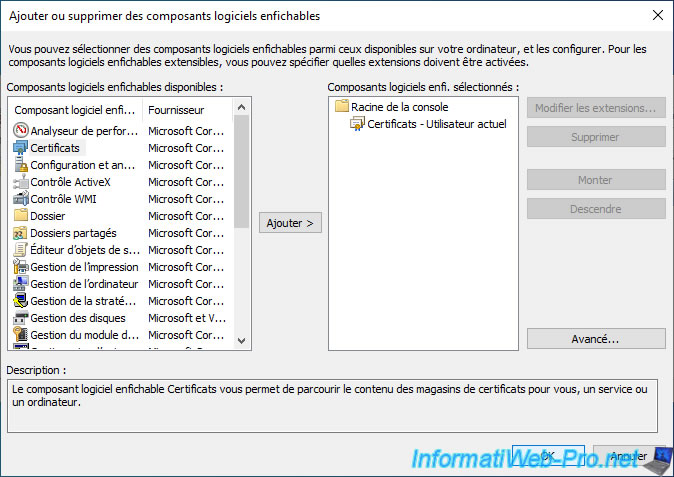

Sélectionnez le composant "Certificats" et cliquez sur Ajouter.

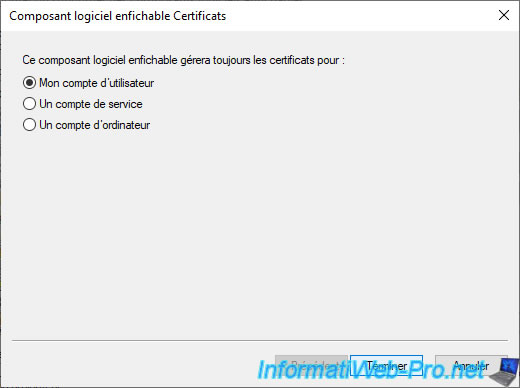

Sélectionnez "Mon compte d'utilisateur" (étant donné que nous souhaitons obtenir un certificat utilisateur) et cliquez sur Terminer.

Cliquez sur OK.

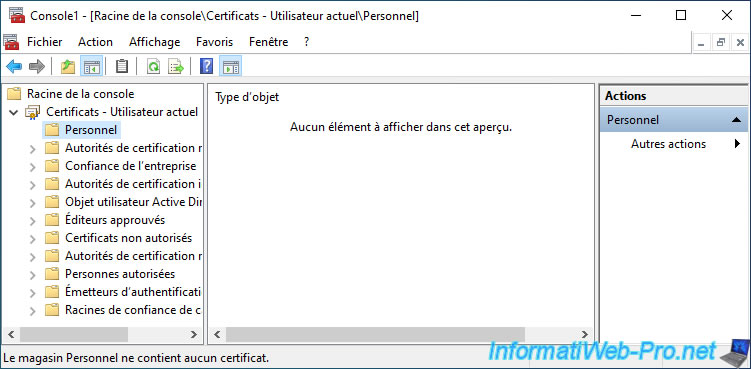

Dans le composant "Certificats - Utilisateur actuel" qui apparait, allez dans le magasin de certificats "Personnel".

Comme vous pouvez le voir, celui-ci est actuellement vide.

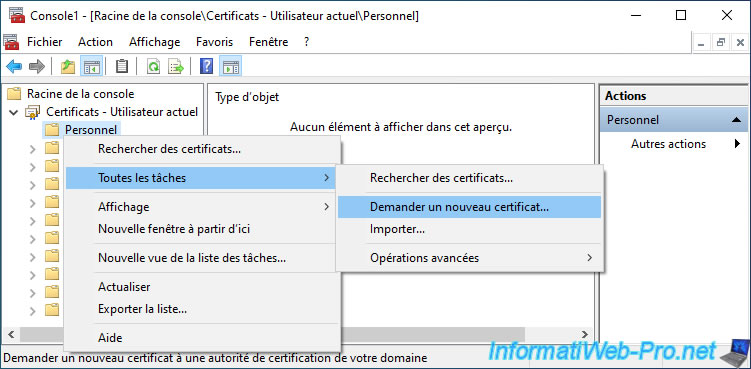

Pour demander un certificat utilisateur, faites un clic droit sur le magasin de certificats "Personnel" et cliquez sur : Toutes les tâches -> Demander un nouveau certificat.

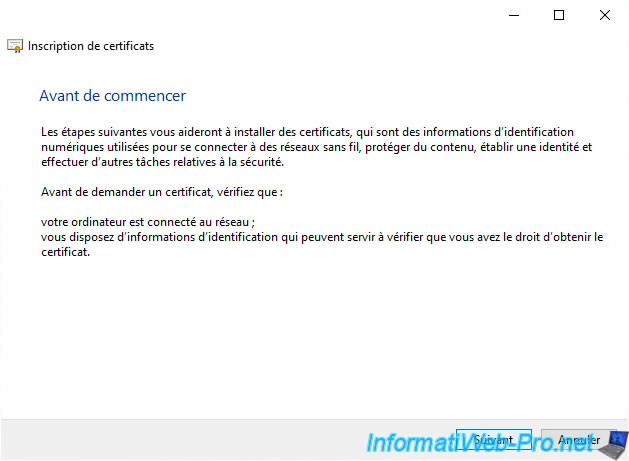

Dans la fenêtre "Inscription de certificats" qui apparait, cliquez sur Suivant.

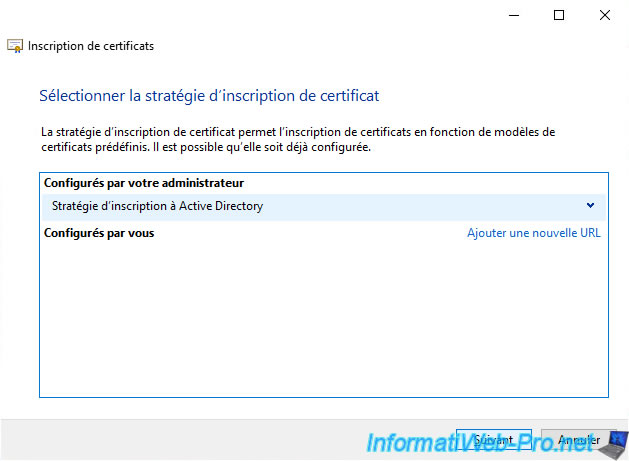

Cliquez sur Suivant.

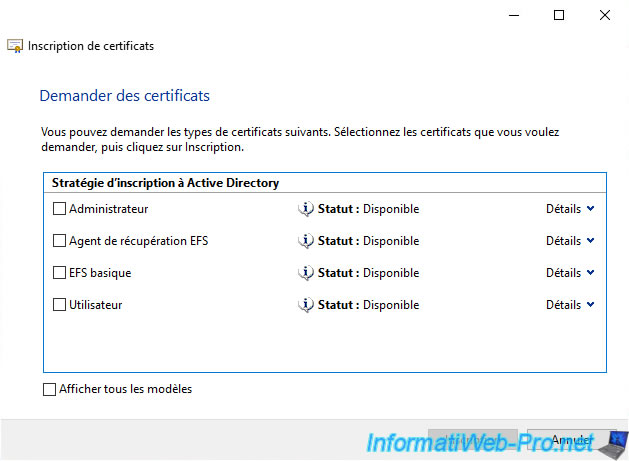

Comme vous pouvez le voir, par défaut, en tant qu'utilisateur, nous pouvons inscrire différents types de certificats.

Dont le certificat "Utilisateur" souhaité qui permet de prouver l'identité d'un utilisateur lorsque celui-ci se connecte à un serveur.

11.2. Modèles de certificats créés par défaut sur votre autorité de certification (CA)

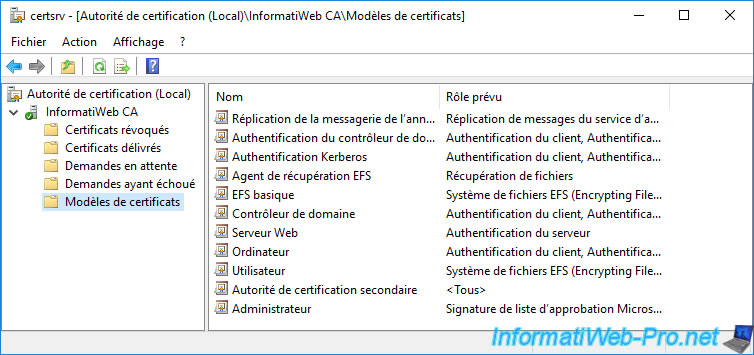

Les types de certificats visibles depuis l'assistant d'inscription de certificats sont en réalité des modèles de certificats et ceux-ci sont visibles depuis la console "Autorité de certification".

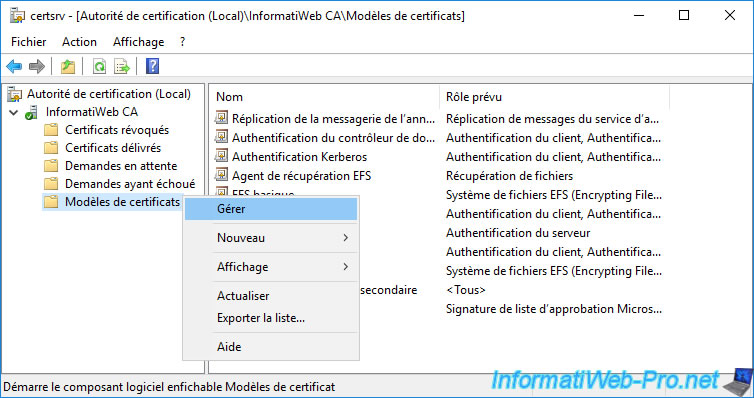

Lorsque vous sélectionnez le dossier "Modèles de certificats" dans cette console, vous ne voyez qu'une partie des modèles de certificats existants.

En effet, il s'agit de ceux faisant partie de la liste des modèles de certificats à délivrer.

Faites un clic droit "Gérer" sur ce dossier "Modèles de certificats".

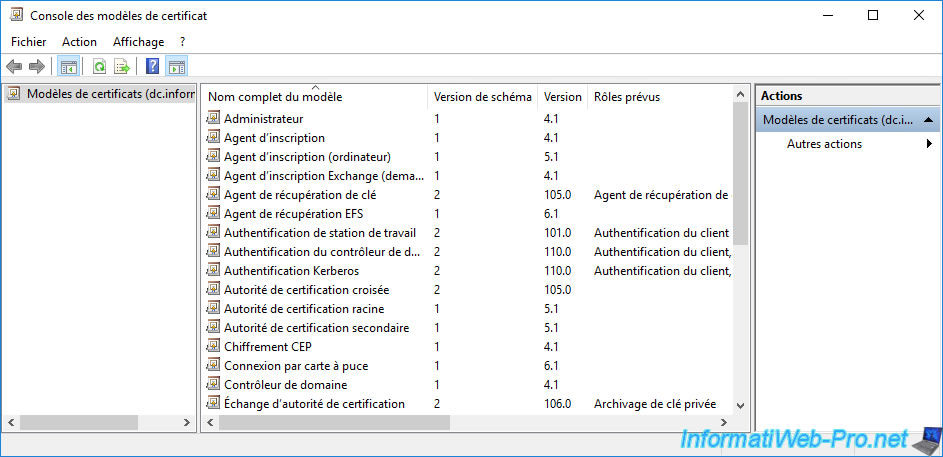

Maintenant, vous pouvez voir la liste complète des modèles de certificats existants par défaut sur votre serveur.

Sous Windows Server 2016, il y en a actuellement 33. Néanmoins, vous pourrez en créer d'autres plus tard (si besoin) en dupliquant ceux existants.

11.3. Modèles de certificats stockés dans l'Active Directory

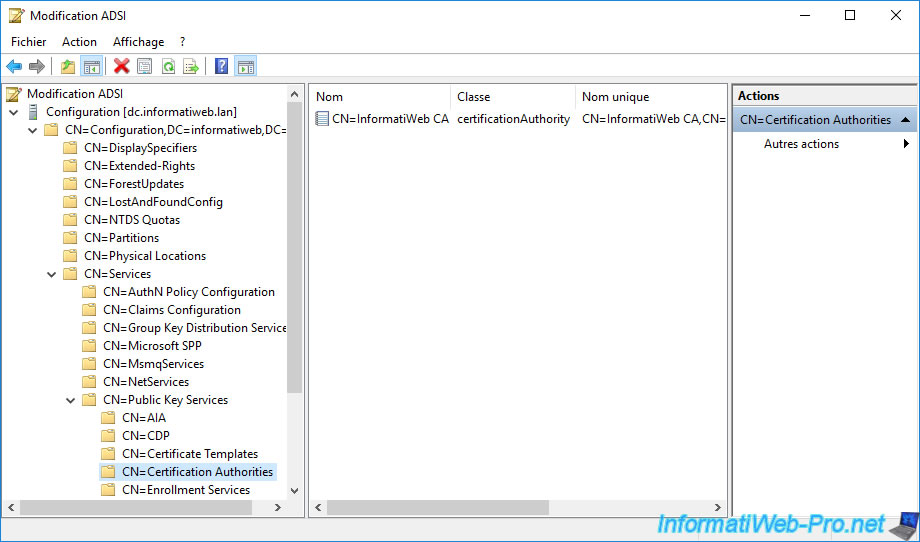

Comme expliqué précédemment, lorsque vous installez une autorité de certification d'entreprise, celle-ci utilise les fonctionnalités de l'Active Directory et y stocke certaines données.

Vous pouvez d'ailleurs le voir en explorant la partition "Configuration" de votre infrastructure Active Directory grâce à la console "Modification ADSI".

Par exemple, vous retrouverez l'objet LDAP correspondant à votre autorité de certification en allant dans : CN=Configuration,DC=... -> CN=Services -> CN=Public Key Services -> CN=Certification Authorities.

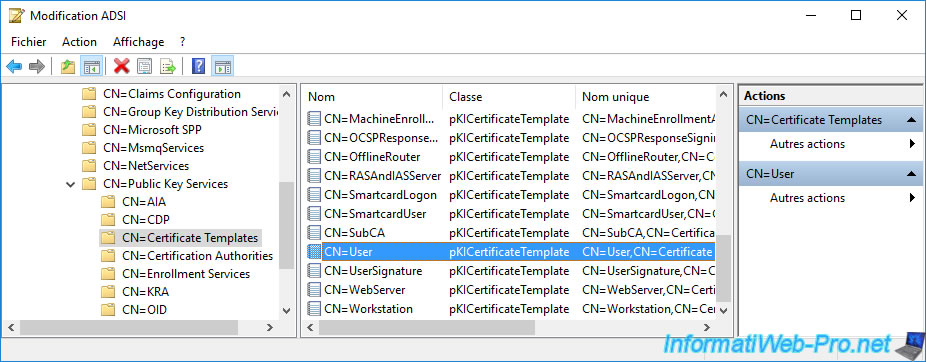

Dans le dossier "CN=Certificate Templates" (situé juste au-dessus de celui concernant les autorités de certification), vous retrouverez les objets LDAP correspondants aux modèles de certificats de votre autorité de certification.

Par exemple, vous trouverez l'objet LDAP "CN=User" qui correspond au modèle de certificats "Utilisateurs".

Partager ce tutoriel

A voir également

-

Articles 8/9/2023

A quoi sert et comment fonctionne le chiffrement ?

-

Articles 26/1/2024

SafeNet Authentication Client (SAC) - Installation et présentation

-

Windows Server 19/1/2024

WS 2016 - AD CS - Acheter des cartes à puce et se connecter via celles-ci

-

Windows Server 13/10/2023

WS 2016 - AD CS - Activer et utiliser l'inscription automatique de certificats

Pas de commentaire