Créer un serveur VPN (accès à distance) via OpenVPN (en mode L3) sécurisé via SSL/TLS sous pfSense 2.6

- Pare-feu

- pfSense

- 05 septembre 2025 à 21:07

-

- 2/4

3. Vérifier les règles du pare-feu

Si vous avez coché les 2 cases à la fin de l'assistant d'OpenVPN, les règles ont dû être créées dans le pare-feu.

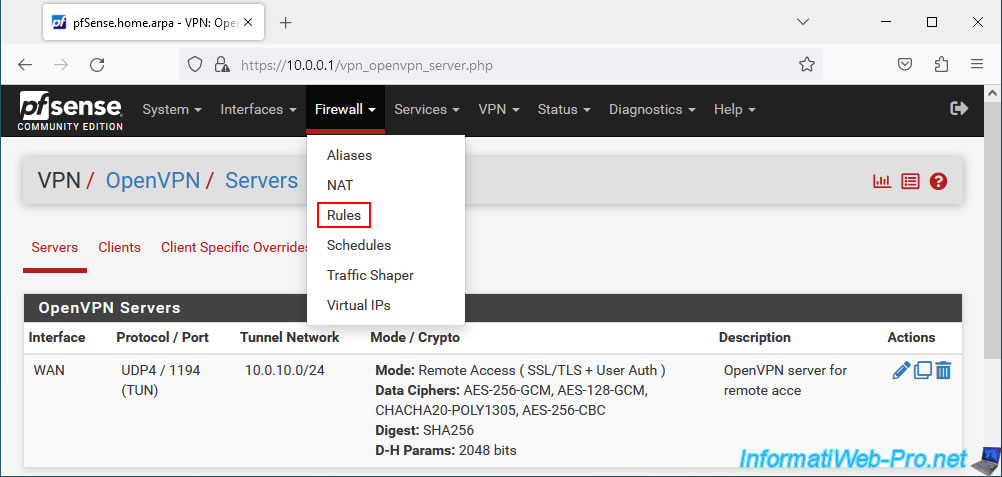

Néanmoins, pour vérifier que celles-ci ont bien été créées, allez dans : Firewall -> Rules.

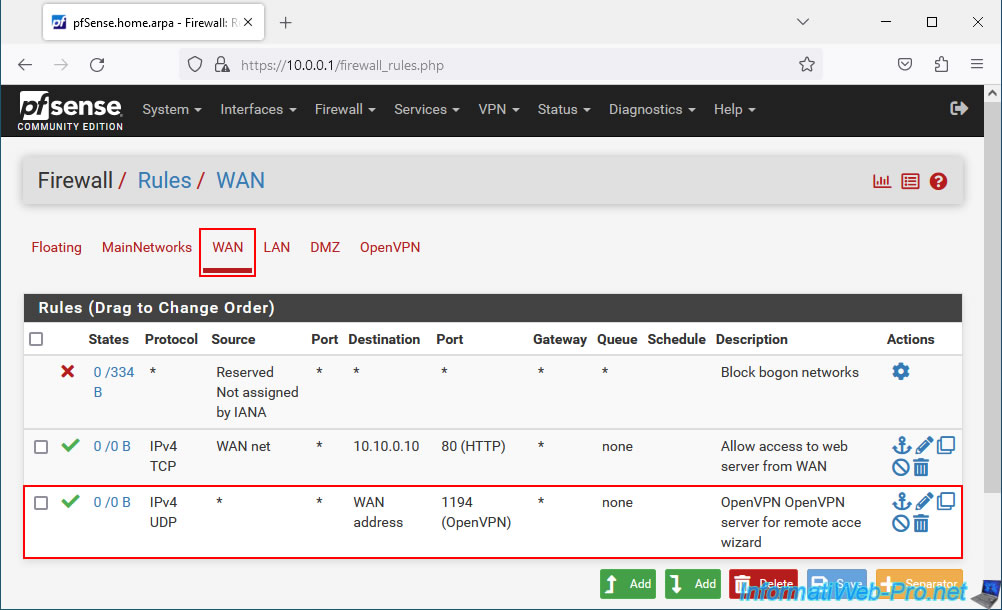

Dans l'onglet "WAN", vous verrez qu'une règle "OpenVPN OpenVPN server for remote access wizard" a été créée pour autoriser le trafic réseau IPv4 vers le port UDP 1194 (OpenVPN) de l'adresse WAN de pfSense.

Ce qui permet aux clients OpenVPN d'accéder à votre serveur OpenVPN depuis Internet.

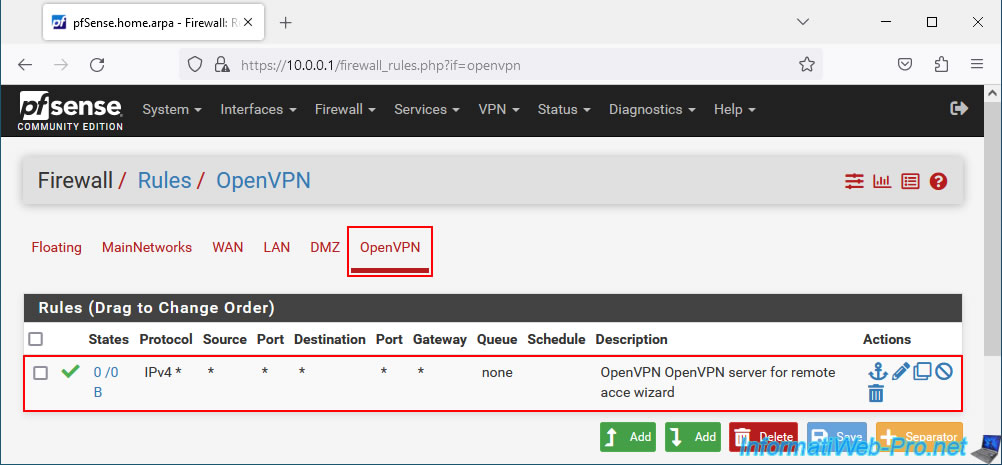

Dans l'onglet "OpenVPN" du pare-feu, vous verrez qu'une règle "OpenVPN OpenVPN server for remote access wizard" a été créée pour autoriser tout le trafic réseau IPv4 dans le tunnel d'OpenVPN.

4. Changer le mode du serveur OpenVPN

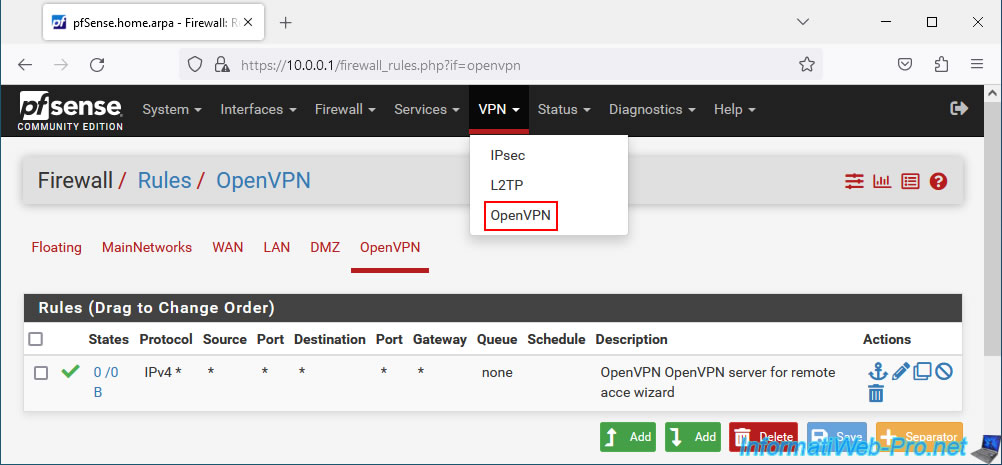

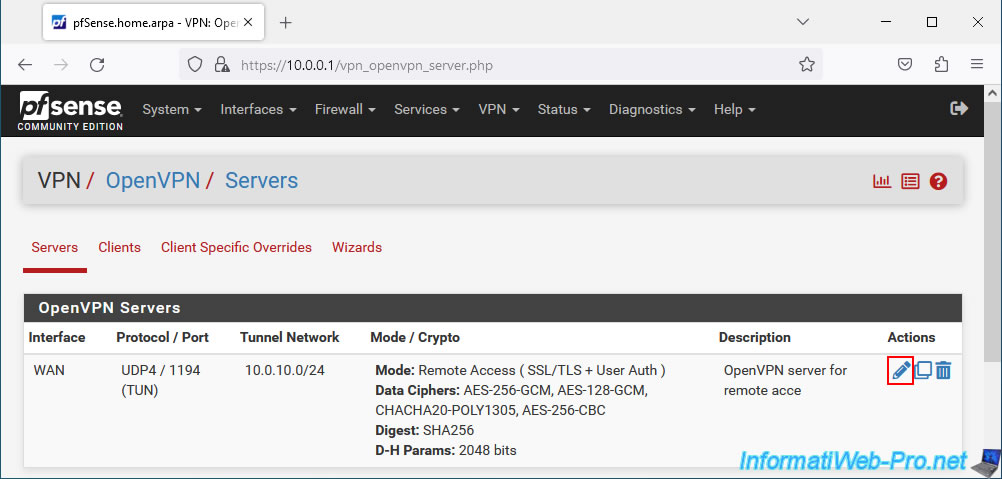

Pour changer le mode du serveur et plus particulièrement la façon dont vos utilisateurs seront authentifiés, allez dans : VPN -> OpenVPN.

Dans l'onglet "Servers", cliquez sur le petit crayon à droite de votre serveur OpenVPN.

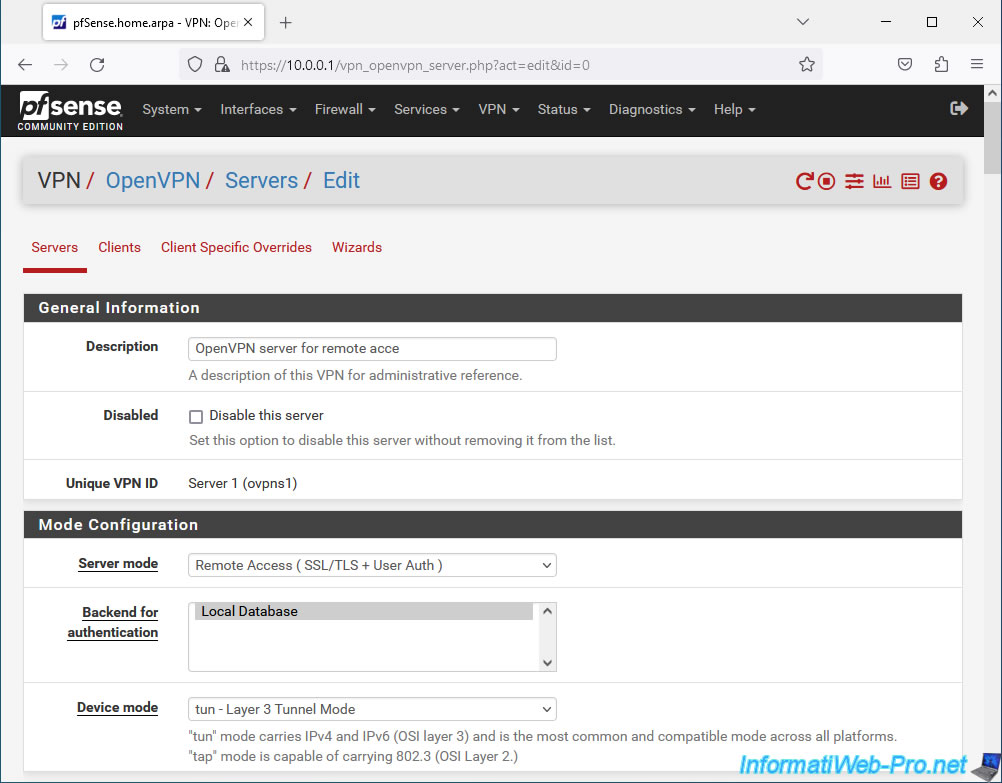

Dans la section "Mode Configuration", repérez le paramètre "Server mode".

Comme vous pouvez le voir, pour le moment, vos clients doivent se connecter avec un compte local à pfSense (User Auth) et posséder un certificat de type utilisateur (SSL) dans leur compte sous pfSense.

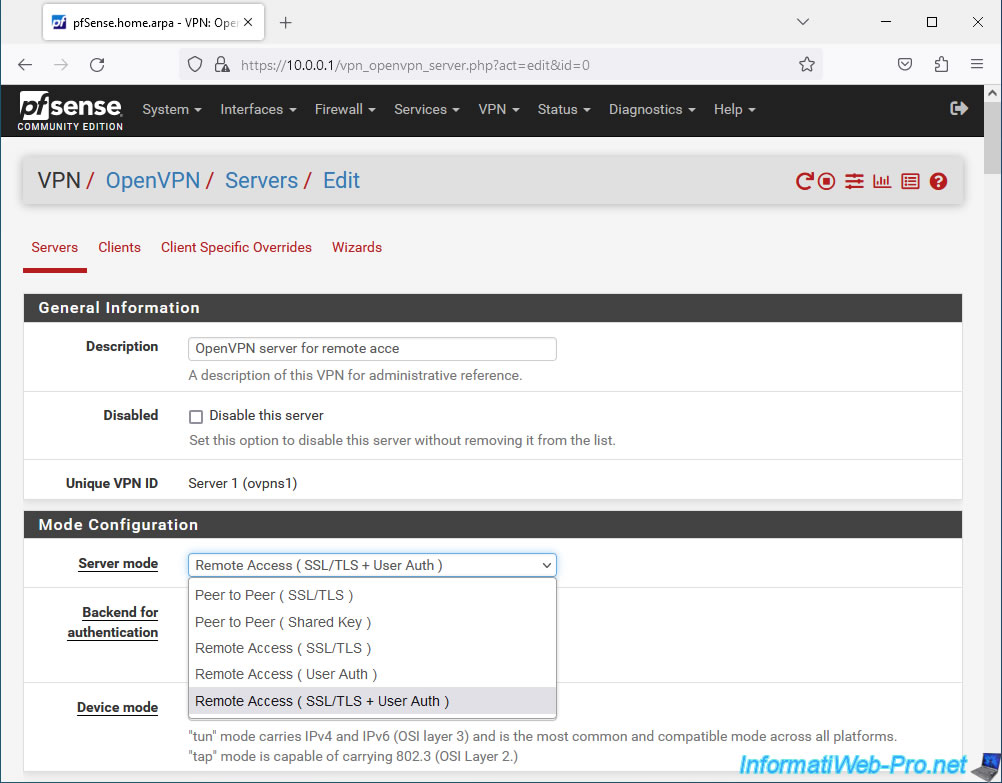

Si vous le souhaitez, vous pouvez choisir un des autres modes "Remote Access" (accès à distance) :

- Remote Access (SSL/TLS) : requiert uniquement un certificat SSL par utilisateur et une clé TLS (commune au serveur et aux clients OpenVPN).

- Remote Access (User Auth) : requiert uniquement un compte utilisateur (local à pfSense dans ce cas-ci).

- Remote Access (SSL/TLS + User Auth) : certificat SSL, clé TLS + compte utilisateur (comme expliqué précédemment).

Attention : ne requérir que le certificat SSL peut poser problème lors du vol d'un PC portable sur lequel celui-ci se trouvait, par exemple.

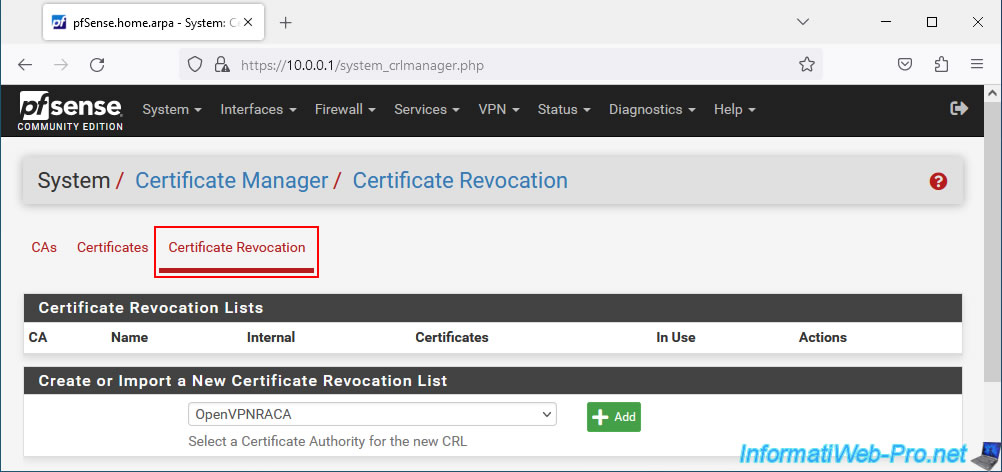

5. Révoquer un certificat (facultatif)

Si vous pensez qu'un certificat a été compris (lors du vol d'un ordinateur où était configuré un client OpenVPN, par exemple), vous pouvez révoquer le certificat concerné pour que celui-ci ne soit plus valide.

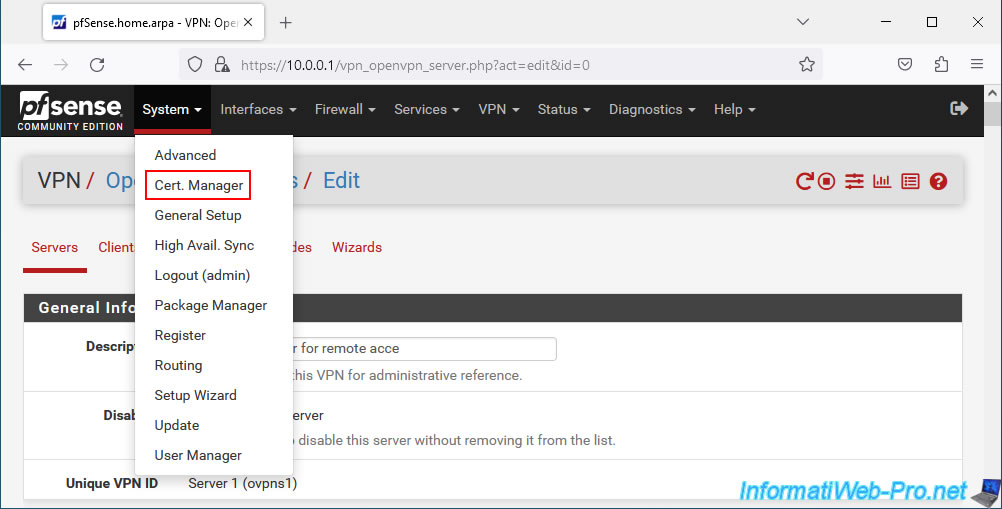

Pour cela, allez dans : System -> Cert. Manager.

Attention : il faudra ensuite indiquer à votre serveur OpenVPN d'utiliser la liste de révocation créée. Car par défaut, il n'y en a pas.

Pour cela, repérez le paramètre "Peer Certificate Revocation list" dans la configuration de votre serveur OpenVPN.

Dans l'onglet "Certificate Revocation", vous pourrez sélectionner une autorité de certification (CA) pour laquelle vous souhaitez créer une nouvelle liste de révocation.

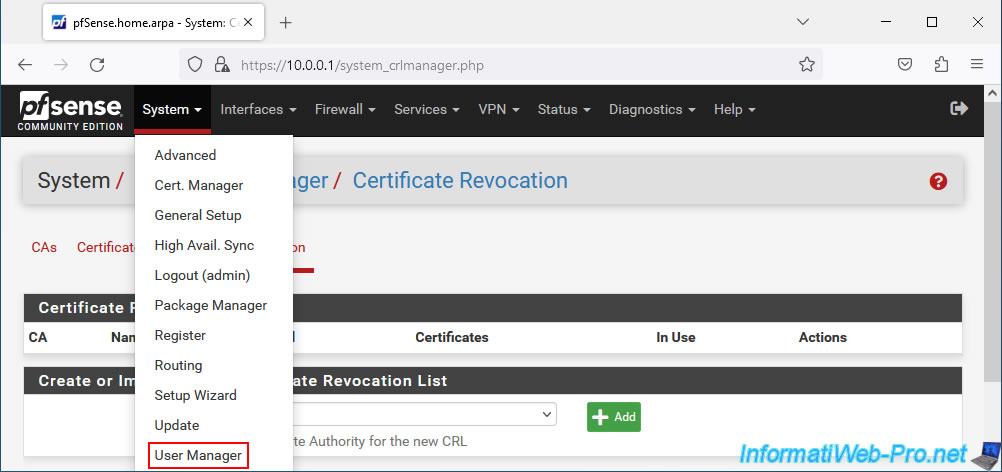

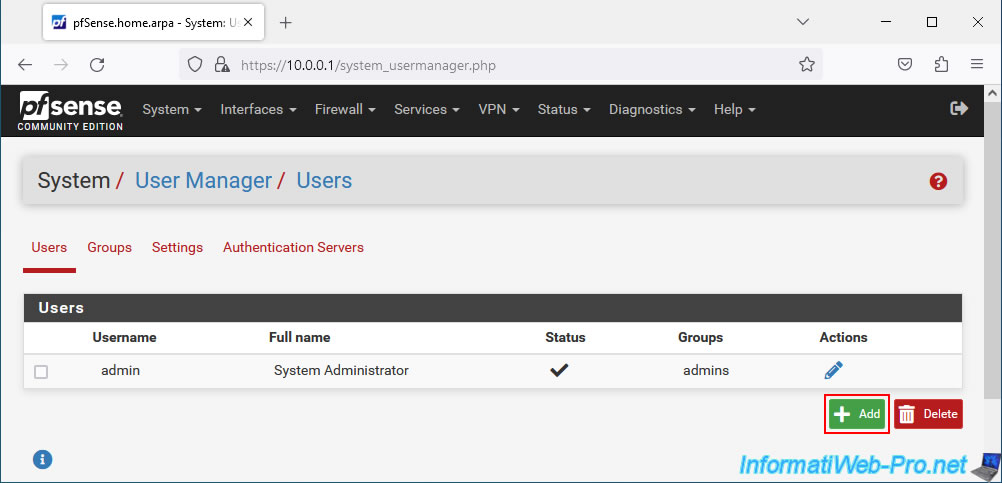

6. Ajouter un compte utilisateur sous pfSense avec un certificat (pour OpenVPN)

Pour ajouter un compte utilisateur sous pfSense, allez dans : System -> User Manager.

Dans l'onglet "Users", cliquez sur : Add.

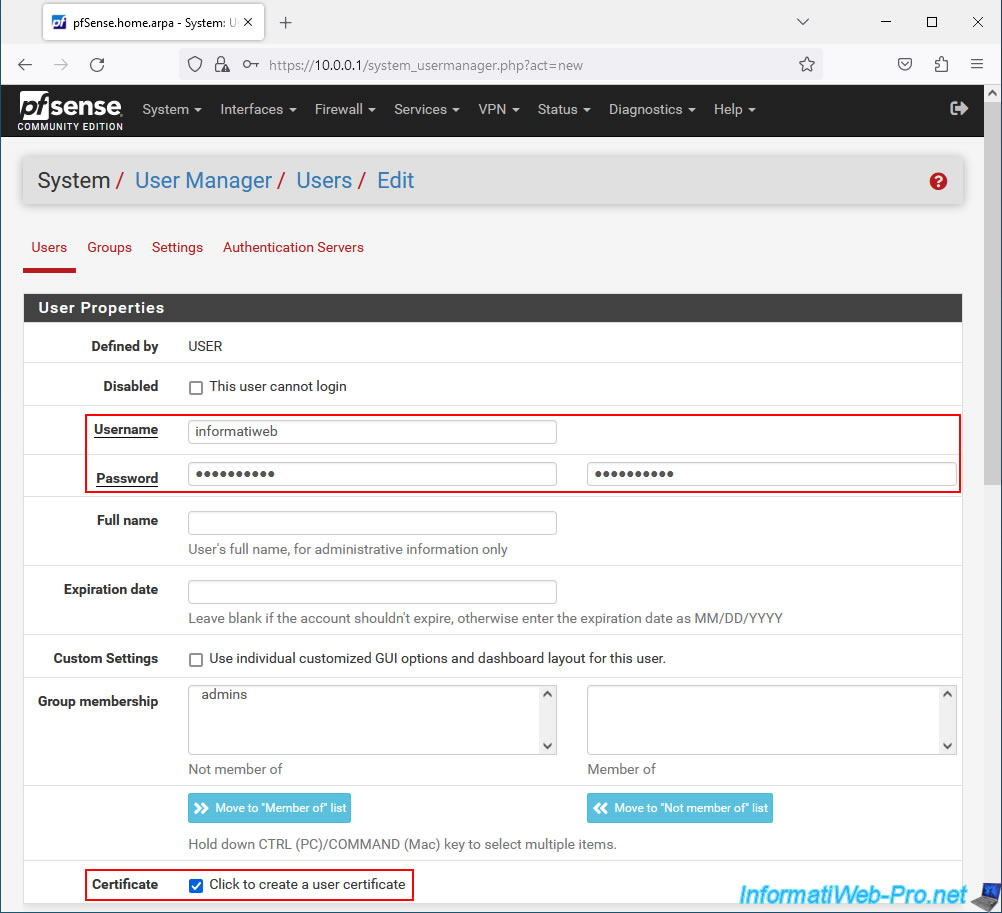

Indiquez un nom d'utilisateur (Username) et un mot de passe (Password) pour cet utilisateur.

Puis, cochez la case "Click to create a user certificate" pour le paramètre "Certificate".

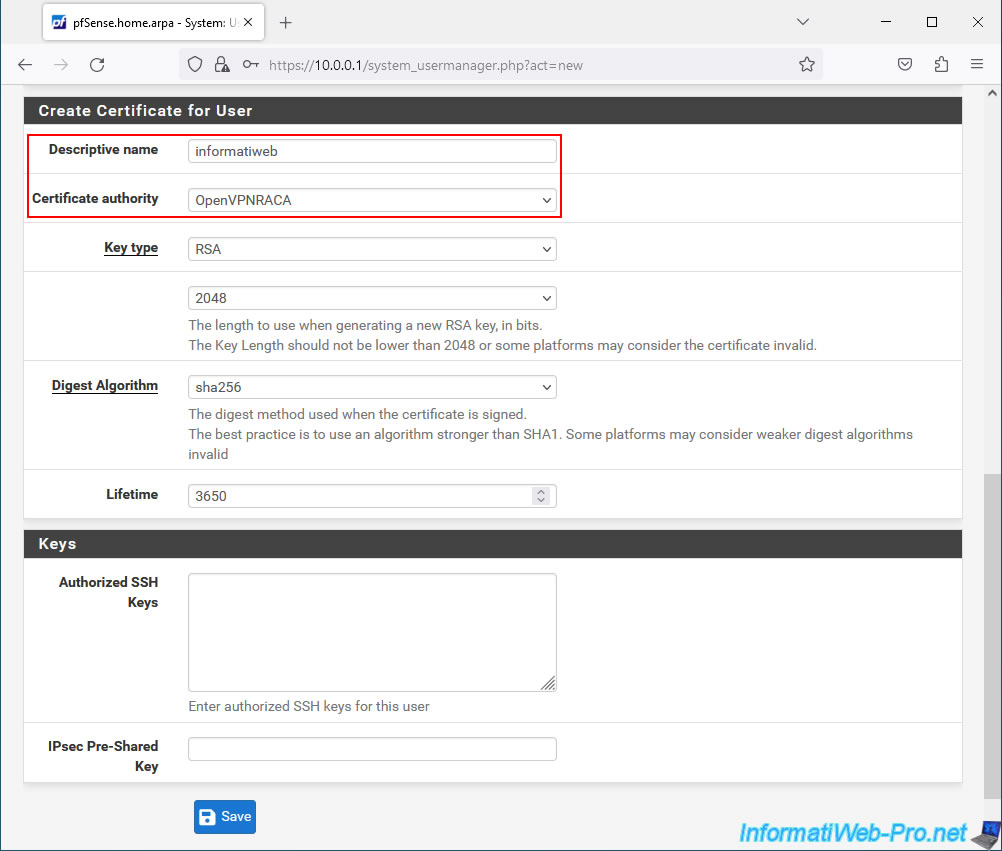

Dans la section "Create Certificate for User" qui apparait, indiquez :

- Descriptive name : la même chose que pour le nom d'utilisateur.

- Certificate authority : l'autorité de certification (CA) interne à utiliser.

Dans notre cas : OpenVPNRACA. - Lifetime : par défaut, le certificat utilisateur est valable 10 ans.

Cliquez sur Save.

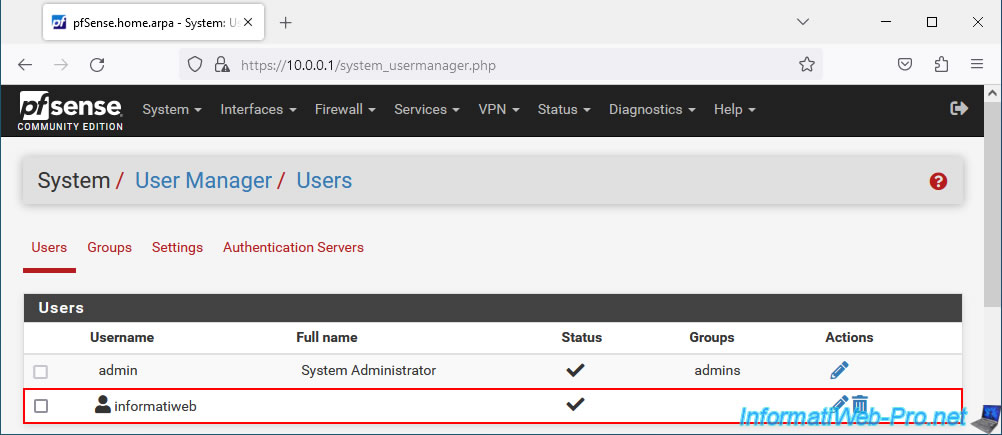

Votre utilisateur a été créé.

Partager ce tutoriel

A voir également

-

Pare-feu 30/5/2025

pfSense 2.6 - Activer et configurer le serveur DHCP

-

Pare-feu 17/5/2025

pfSense 2.6 - Activer le protocole SSH

-

Pare-feu 18/6/2025

pfSense 2.6 - Gérer la qualité de service (QoS)

-

Pare-feu 16/8/2025

pfSense 2.6 - Surveillance via SNMP et Zabbix 6

Pas de commentaire