Créer un serveur VPN (accès à distance) via OpenVPN (en mode L3) sécurisé via SSL/TLS sous pfSense 2.6

- Pare-feu

- pfSense

- 05 septembre 2025 à 21:07

-

- 3/4

7. Installer et utiliser le paquet OpenVPN Client Export

7.1. Installer le paquet OpenVPN Client Export

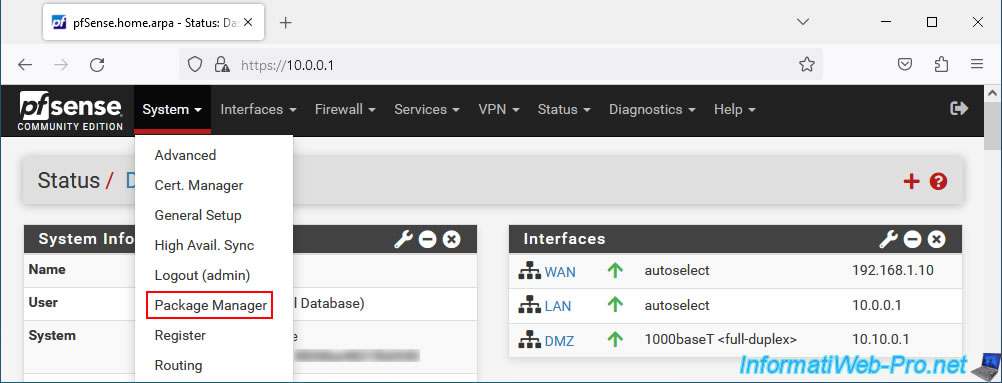

Pour installer le paquet "OpenVPN Client Export", allez dans : System -> Package Manager.

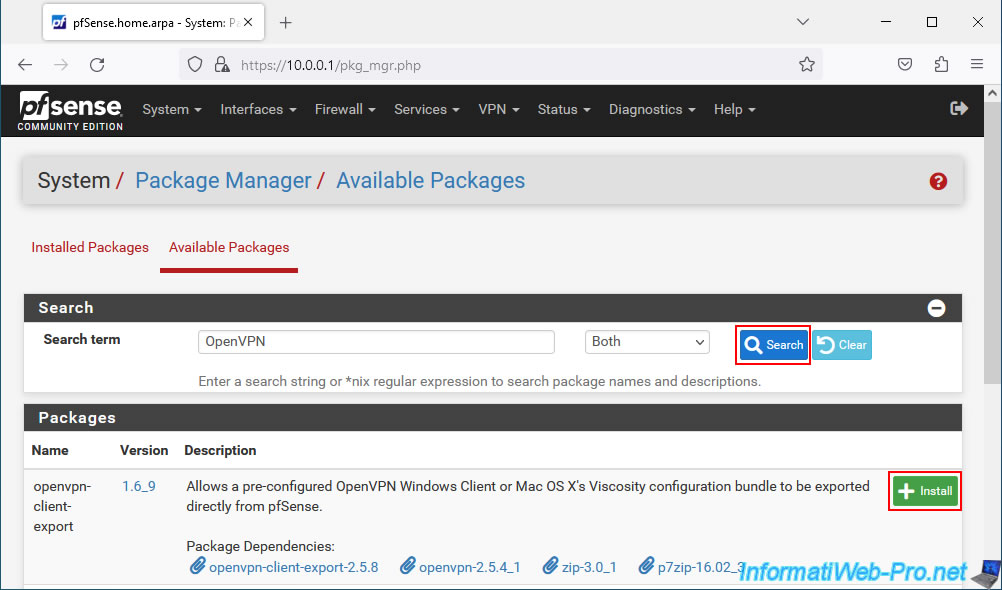

Dans l'onglet "Available Packages", tapez "OpenVPN", puis cliquez sur : Search.

Ensuite, installez le paquet "openvpn-client-export" qui apparait.

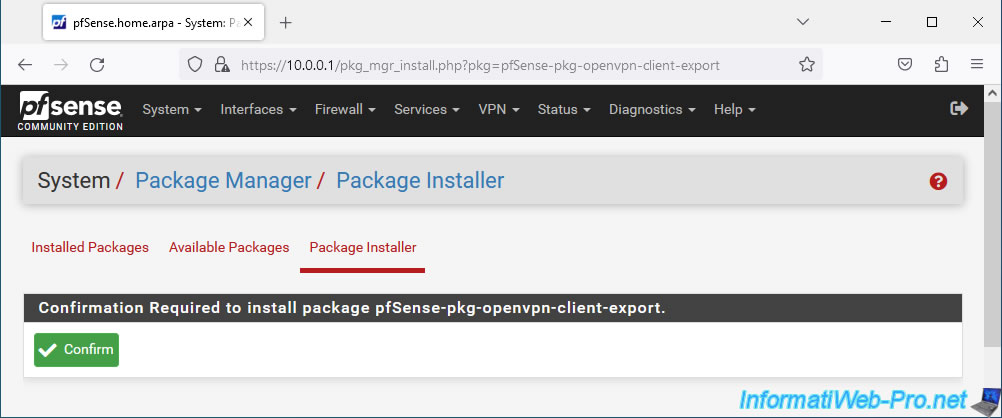

Confirmez l'installation de ce paquet : pfSense-pkg-openvpn-client-export.

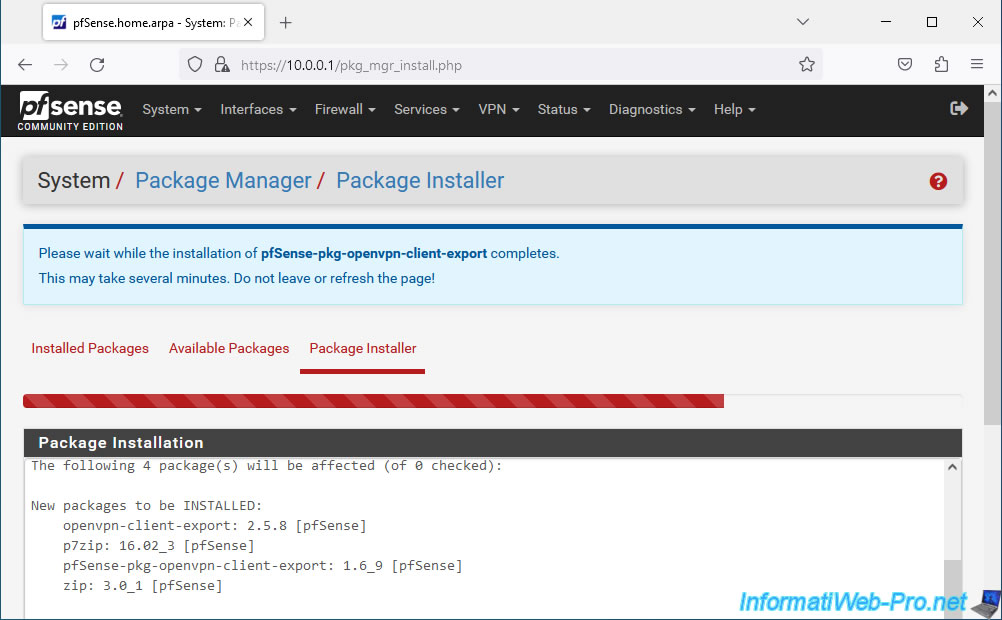

Patientez pendant son installation.

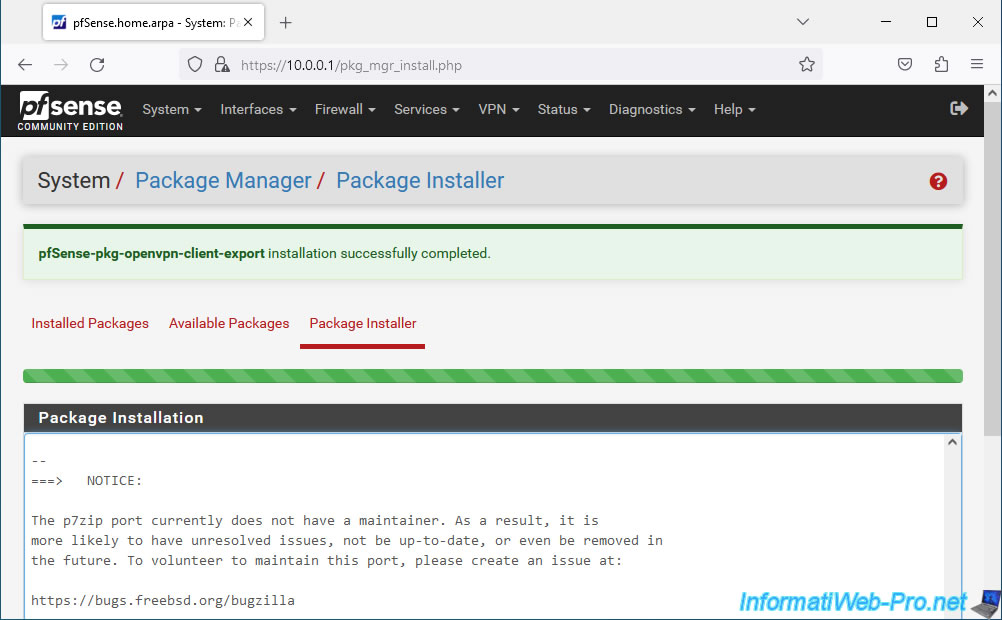

Le paquet "pfSense-pkg-openvpn-client-export" a été installé.

7.2. Exporter la configuration pour des clients OpenVPN

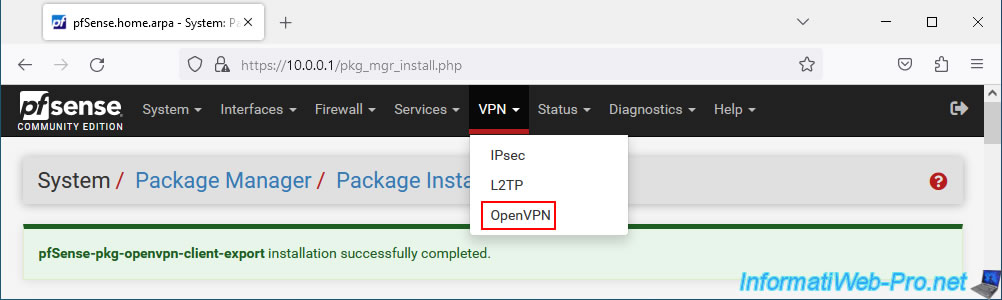

Pour installer facilement un client OpenVPN pour un utilisateur spécifique, il vous suffit d'aller dans : VPN -> OpenVPN.

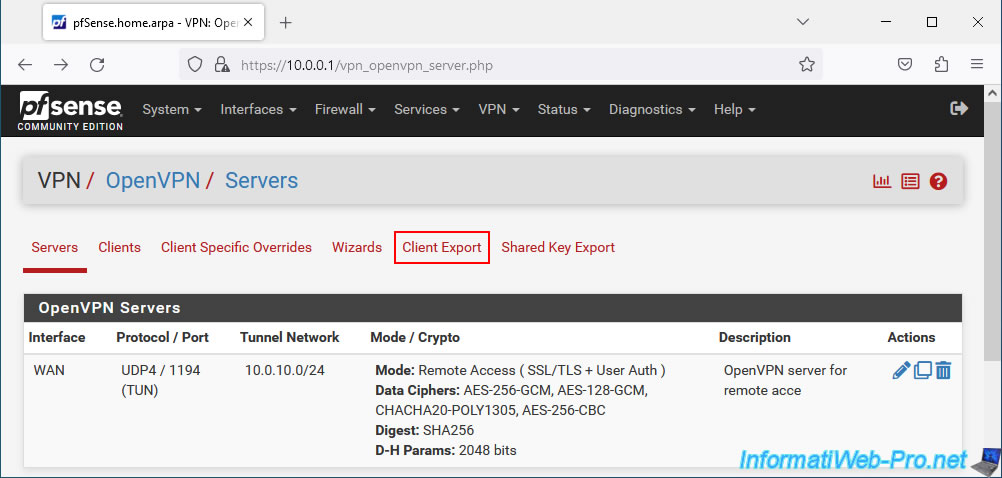

Ensuite, allez dans le nouvel onglet "Client Export" (présent depuis l'installation du paquet "OpenVPN Client Export".

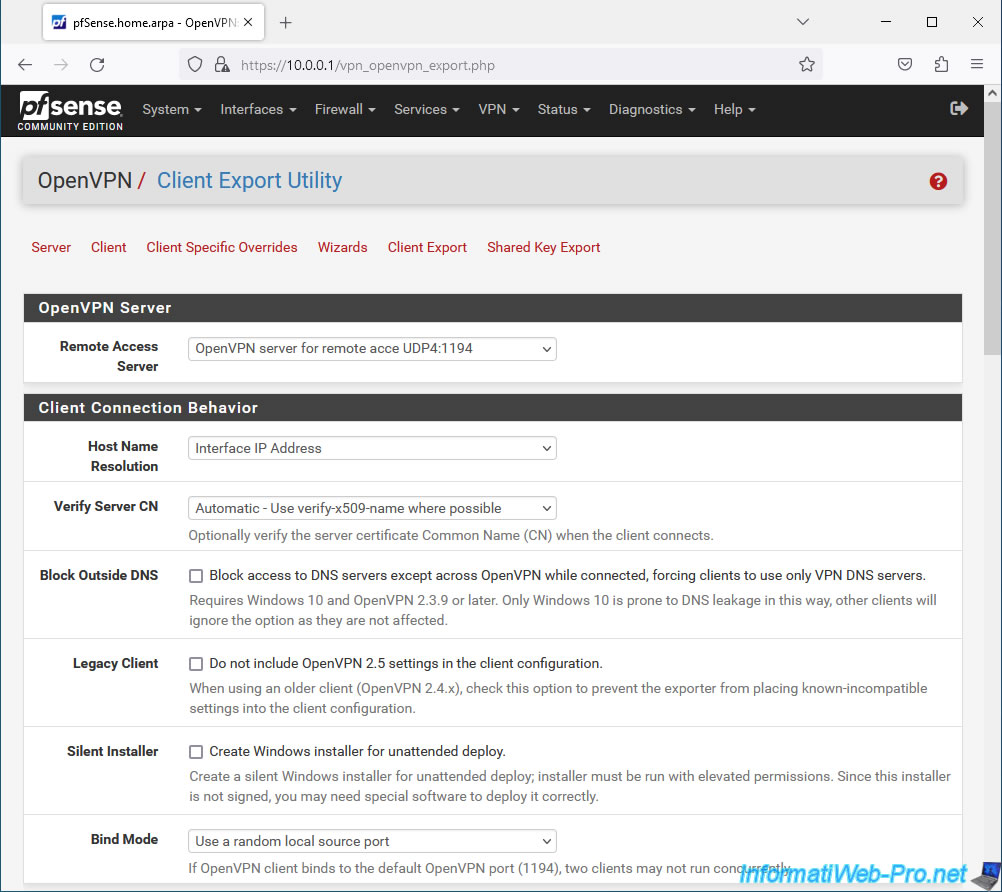

Dans la section "OpenVPN Server", il vous suffira de sélectionner votre serveur OpenVPN configuré en mode "accès à distance" (Remote Access).

Dans notre cas : OpenVPN server for remote access UDP4:1194.

Généralement, le reste des paramètres peut être laissé par défaut.

Néanmoins, voici des informations concernant ceux-ci au cas où.

Ensuite, dans la section "Client Connection Behavior", vous pourrez configurer ces paramètres :

- Host Name Resolution : indique comment l'adresse de votre serveur OpenVPN devra être indiquée dans la configuration qui sera exportée pour le client OpenVPN.

- Interface IP Address : utiliser l'adresse IP de l'interface de votre serveur OpenVPN. Dans notre cas, notre serveur OpenVPN écoute sur l'interface WAN. Donc, c'est l'adresse IP assignée à l'interface WAN de pfSense qui sera indiquée.

Ce choix est le meilleur si votre entreprise possède une adresse IP publique statique (fixe). - Automagic Multi-WAN IPs (port forward targets) : utile si vous utilisez le mode multi-WAN sous pfSense. Cette option se basera sur l'adresse IP.

- Automagic Multi-WAN DDNS Hostnames (port forward targets) : similaire à l'option précédente, mais en se basant sur un nom de domaine dynamique. Ce qui est pratique si l'adresse IP externe de votre entreprise est dynamique (change régulièrement).

- Installation hostname : utiliser le nom d'hôte de pfSense configuré sur la page "System -> General Setup".

- Other : permet de spécifier manuellement le nom de domaine ou l'adresse IP à utiliser.

Ce qui est utile si pfSense se trouve derrière un autre routeur, par exemple. Notez si pfSense se trouve derrière un routeur, il faudra aussi créer la règle de redirection de port et autoriser le trafic réseau à passer sur ce port (le cas échéant).

- Interface IP Address : utiliser l'adresse IP de l'interface de votre serveur OpenVPN. Dans notre cas, notre serveur OpenVPN écoute sur l'interface WAN. Donc, c'est l'adresse IP assignée à l'interface WAN de pfSense qui sera indiquée.

- Verify Server CN : permet au client de vérifier qu'il se connectera au bon serveur en vérifiant si le certificat du serveur correspond à celui exporté dans cette configuration cliente.

- Block Outside DNS : permet de forcer les clients (sous Windows 10 uniquement) à utiliser les serveurs DNS de votre serveur OpenVPN au lieu des serveurs DNS classiques configurés sur le poste client si la case "Block access to DNS servers ..." est cochée.

- Legacy Client : indique si la configuration doit inclure des paramètres disponibles à partir de OpenVPN 2.5 ou non.

- Silent Installer : permet de créer un installeur silencieux grâce à Windows Installer.

Ce qui permet, en entreprise, de déployer le client OpenVPN automatiquement en arrière-plan sans aucune interaction de l'utilisateur. - Bind Mode : par défaut, l'option "Use a random local source port" est sélectionnée, ce qui permet à plusieurs clients de se connecter simultanément.

Notez que cela peut ne pas être supporté par d'anciens clients OpenVPN.

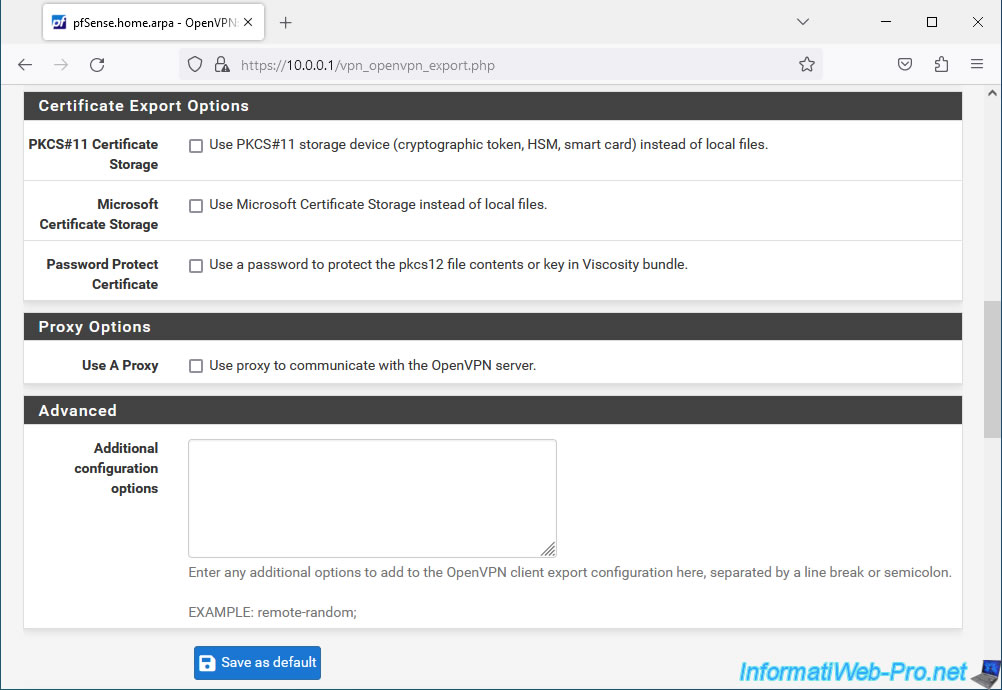

Dans la section "Certificate Export Options", vous pourrez configurer ces paramètres :

- PKCS#11 Certificate Storage : si vous souhaitez stocker le certificat client sur un token, une carte à puce, ... au lieu d'utiliser un fichier local, vous devrez cocher cette case "Use PKCS#11 storage device (cryptographic token, HSM, smart card) instead of local files".

- Microsoft Certificate Storage : pour stocker le certificat dans le magasin de certificats de Windows au lieu d'utiliser un fichier local, cochez la case "Use Microsoft Certificate Storage instead of local files".

- Password Protect Certificate : pour protéger le certificat avec un certificat (pour le bundle "Viscosity"), cochez la case "Use a password to protect the pkcs12 file contents or key in Viscosity bundle".

Dans la section "Proxy Options", vous pourrez cocher la case "Use proxy to communicate with the OpenVPN server" pour utiliser un proxy pour accéder au serveur OpenVPN.

En effet, pour des raisons de sécurité, certaines entreprises obligent ses employés à passer par un proxy pour pouvoir accéder à Internet.

Dans la section "Advanced", vous pourrez spécifier des options avancées à inclure dans la configuration du client OpenVPN en indiquant celles-ci dans la case "Additional configuration options".

Important : cliquez sur "Save as default" pour que ces choix sauvegardés et que ceux-ci soient réutiliser automatiquement lorsque vous réaccèderez plus tard à la page d'exportation de clients OpenVPN.

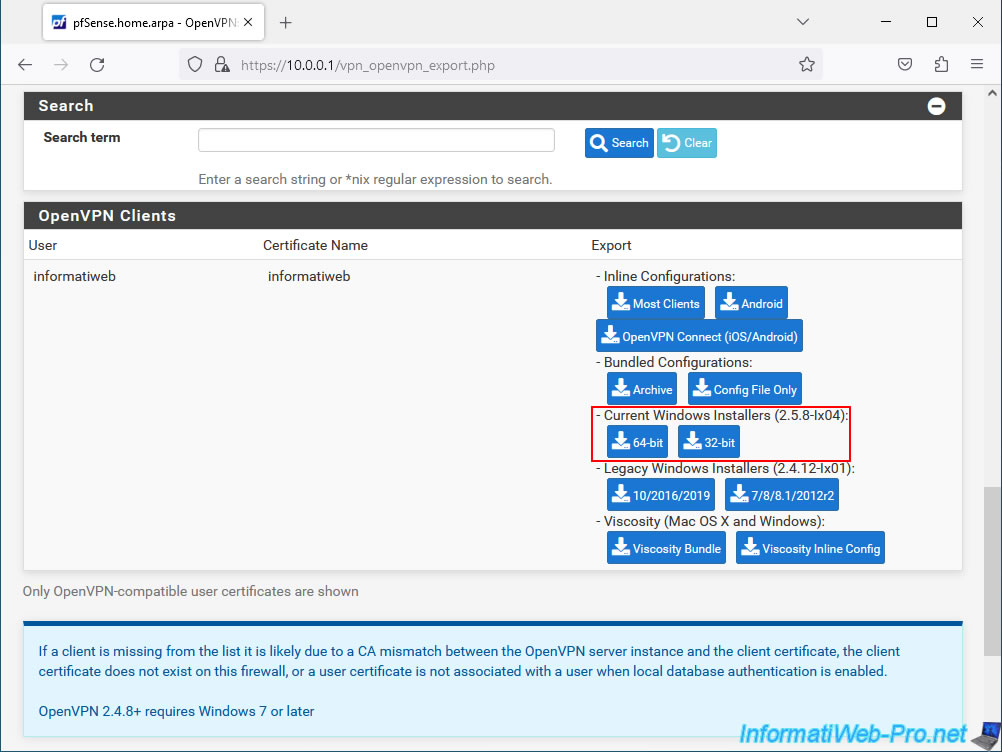

En dessous, vous verrez que vous pouvez exporter la configuration d'un client OpenVPN pour les utilisateurs souhaités.

Attention : comme indiqué en bas de page (sur fond bleu), si certains utilisateurs ne sont pas présents dans la liste, c'est que la CA utilisée par le certificat serveur et le certificat client est différente, que le certificat client n'existe pas ou que l'utilisateur ne possède pas de certificat dans son compte utilisateur sous pfSense (dans notre cas).

Pour exporter la configuration du client OpenVPN, vous aurez le choix entre :

- Inline Configuration : permet d'exporter uniquement la configuration pour le client OpenVPN.

- Most Clients : fichier de configuration utilisable avec la plupart des clients OpenVPN

- Android : fichier de configuration utilisable sous Android.

- OpenVPN Connect (iOS/Android) : ou pour le client OpenVPN Connect disponible sous iOS et Android.

- Bundle Configurations :

- Archive : permet d'exporter la configuration pour le client OpenVPN, le certificat client (de l'utilisateur) et sa clé privée associée, ainsi que la clé TLS (qui doit être la même pour le serveur OpenVPN et le client).

Les fichiers seront disponibles dans un fichier compressé au format ".zip". - Config File Only : permet d'exporter uniquement la configuration pour le client OpenVPN.

- Archive : permet d'exporter la configuration pour le client OpenVPN, le certificat client (de l'utilisateur) et sa clé privée associée, ainsi que la clé TLS (qui doit être la même pour le serveur OpenVPN et le client).

- Current Windows Installers : permet de créer un installeur pour installer et configurer automatiquement OpenVPN 2.5.8 pour cet utilisateur. Vous aurez le choix entre "64-bit" (pour l'architecture x64 de Windows) et "32-bit" (pour l'architecture x86).

- Legacy Windows Installers : similaire à l'option précédente, sauf qu'il s'agit d'une version antérieure d'OpenVPN qui peut être adaptée à Windows 10 / Windows Server 2016/2019 ou à Windows 7/8/8.1/2012R2.

Ceci peut être utile pour des raisons de compatibilité. - Viscosity (Mac OS X and Windows) : permet d'exporter la configuration et facultativement les certificats, ... pour le client OpenVPN Viscosity disponible sous Mac OS X et Windows.

- Viscosity Bundle : permet d'exporter le certificat de la CA, le certificat client et sa clé privée associée, la clé TLS et la configuration pour ce client OpenVPN Viscosity.

- Viscosity Inline Configuration : permet d'exporter uniquement la configuration pour ce client.

Important : le client OpenVPN requiert au minimum Windows 7 pour fonctionner.

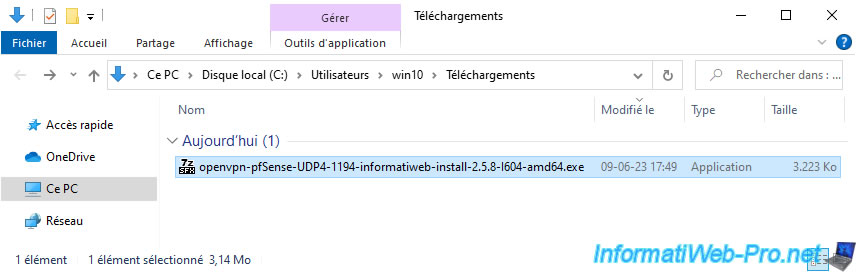

Dans notre cas, nous avons choisi "Current Windows Installers (2.5.8-lx04)" pour l'architecture "64-bit" (x64).

Nous avons donc un seul fichier exécutable nommé : openvpn-pfSense-UDP4-1194-informatiweb-install-2.5.8-l604-amd64.exe.

Source : OpenVPN Client Export Package | pfSense Documentation.

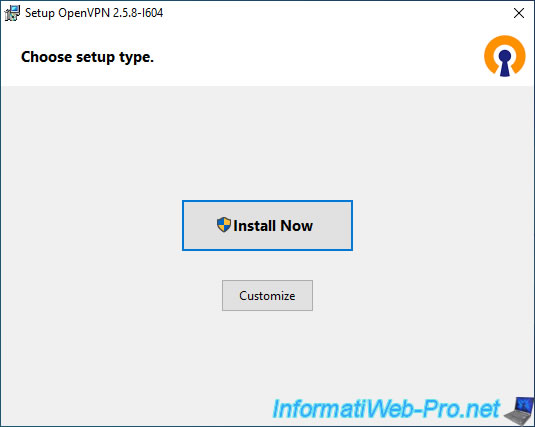

7.3. Installer et configurer automatiquement le client OpenVPN

Pour installer et configurer automatiquement ce client OpenVPN, lancez le fichier téléchargé et cliquez simplement sur : Install Now.

Note : cette action requiert les droits administrateur sur le PC client.

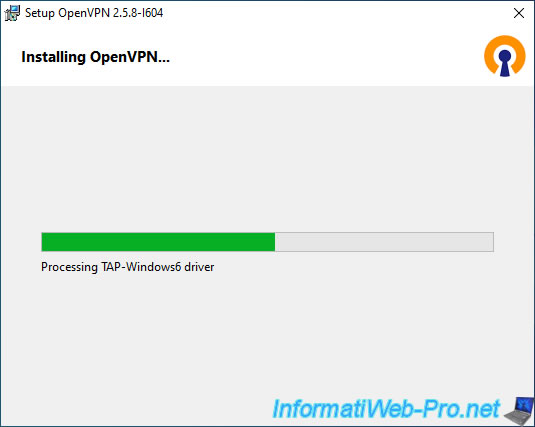

Patientez pendant l'installation d'OpenVPN et des pilotes qui en dépendent (dont "TAP-Windows6").

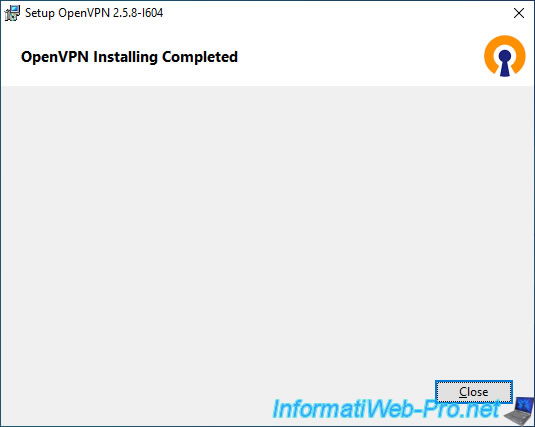

Le client OpenVPN a été installé.

Cliquez sur : Close.

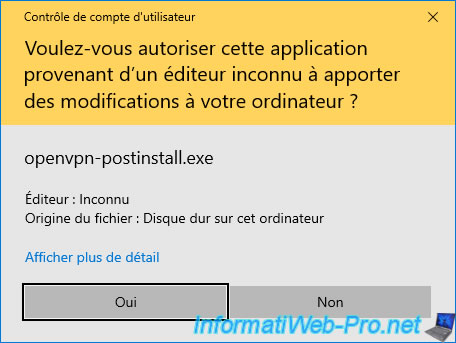

Ensuite, un nouveau programme "openvpn-postinstall.exe" (inclus dans le fichier téléchargé précédemment) se lancera automatiquement

Cliquez sur Oui lorsque la fenêtre "Contrôle de compte d'utilisateur" apparait.

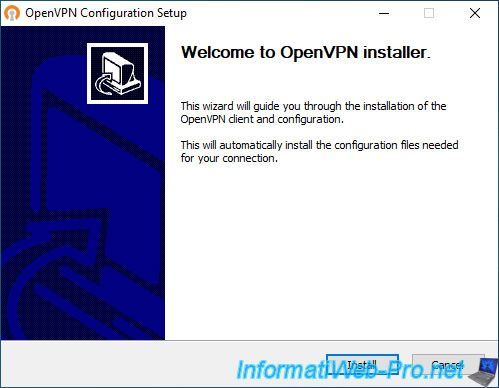

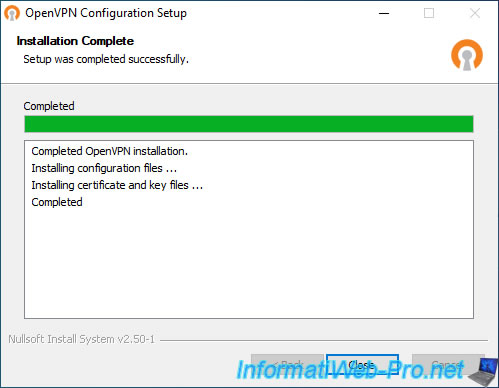

La fenêtre "OpenVPN Configuration Setup" apparait.

Cliquez sur : Install.

Comme vous pouvez le voir, cet installeur installe les fichiers de configuration, ainsi que le certificat et les clés nécessaires.

Cliquez sur : Close.

Plain Text

Completed OpenVPN installation. Installing configuration files... Installing certificate and key files... Completed.

Faites un double clic sur l'icône réseau possédant un cadenas (et qui correspond donc au client OpenVPN).

![]()

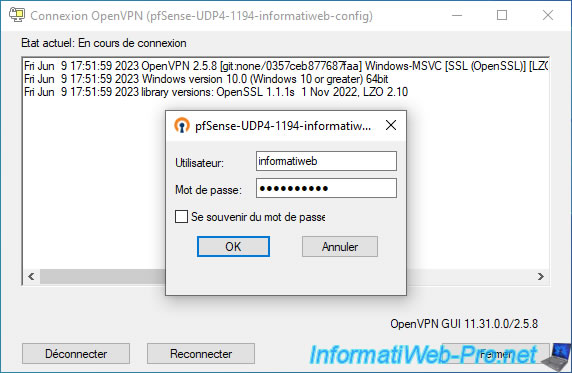

Etant donné que notre serveur OpenVPN est configuré en mode "Remote Access (SSL/TLS + User Auth)", le client OpenVPN nous demande un nom d'utilisateur et un mot de passe.

Nous indiquons le compte utilisateur "informatiweb" pour lequel nous venons d'exporter la configuration OpenVPN et nous cliquons sur OK.

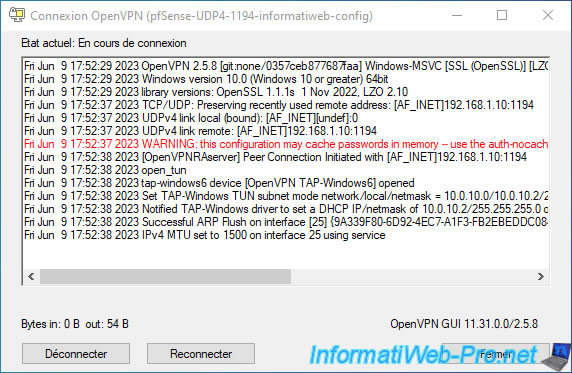

Patientez pendant la connexion et la configuration du réseau.

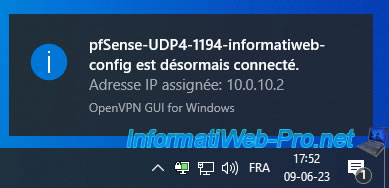

Une fois la connexion VPN réussie, vous verrez une notification apparaitre.

Plain Text

pfSense-UDP4-1194-informatiweb-config est désormais connecté. Adresse IP assignée: 10.0.10.2. OpenVPN GUI for Windows.

L'icône réseau avec un cadenas (qui correspond au client OpenVPN) sera devenue verte.

Partager ce tutoriel

A voir également

-

Pare-feu 21/5/2025

pfSense 2.6 - Accès à l'interface web via l'interface WAN

-

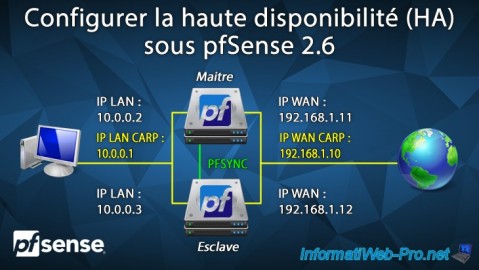

Pare-feu 24/8/2025

pfSense 2.6 - Configurer la haute disponibilité (HA)

-

Pare-feu 11/6/2025

pfSense 2.6 - Créer une DMZ et configurer le pare-feu

-

Pare-feu 20/8/2025

pfSense 2.6 - Surveillance via SNMPv3 et Zabbix 6

Pas de commentaire