Créer un tunnel VPN site à site (S2S) via IPsec sous pfSense 2.6 pour relier 2 réseaux entre eux

- Pare-feu

- pfSense

- 03 septembre 2025 à 09:43

-

- 4/5

2.3. Configurer la phase 2 du tunnel IPsec sur le site 2 (Paris)

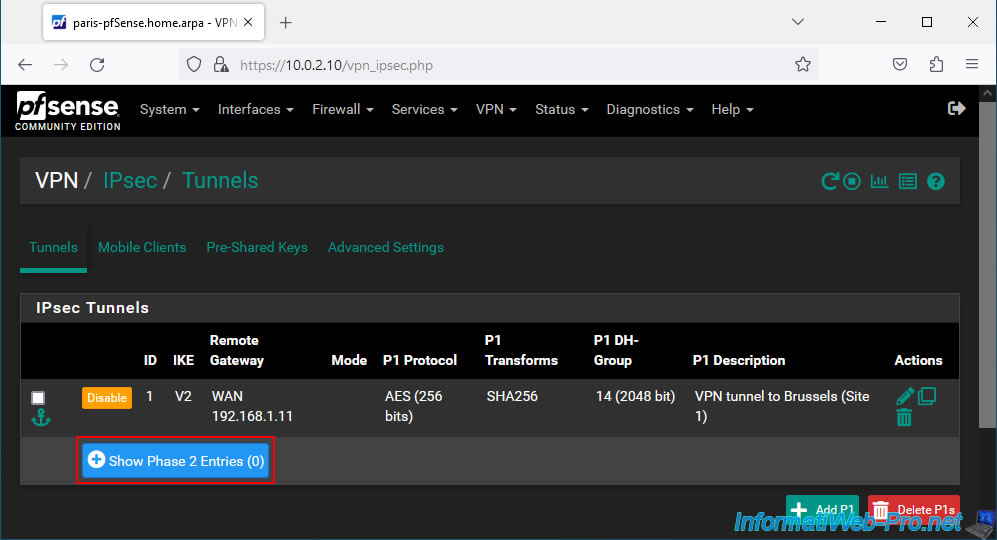

Comme sur l'autre site, vous devez ajouter un tunnel P2 à votre tunnel P1 IPsec.

Pour cela, cliquez sur : Show Phase 2 Entries.

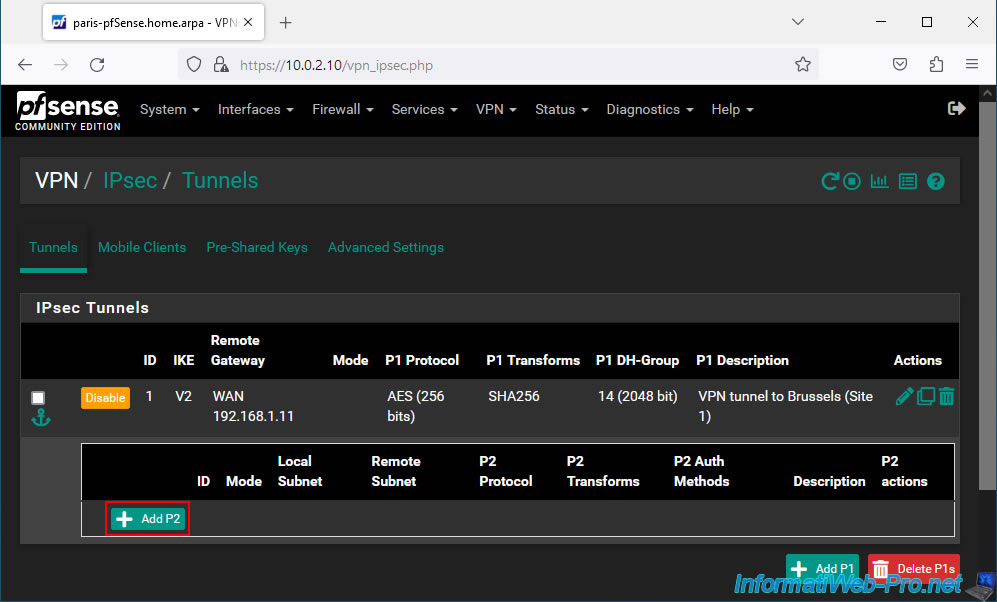

Puis, cliquez sur : Add P2.

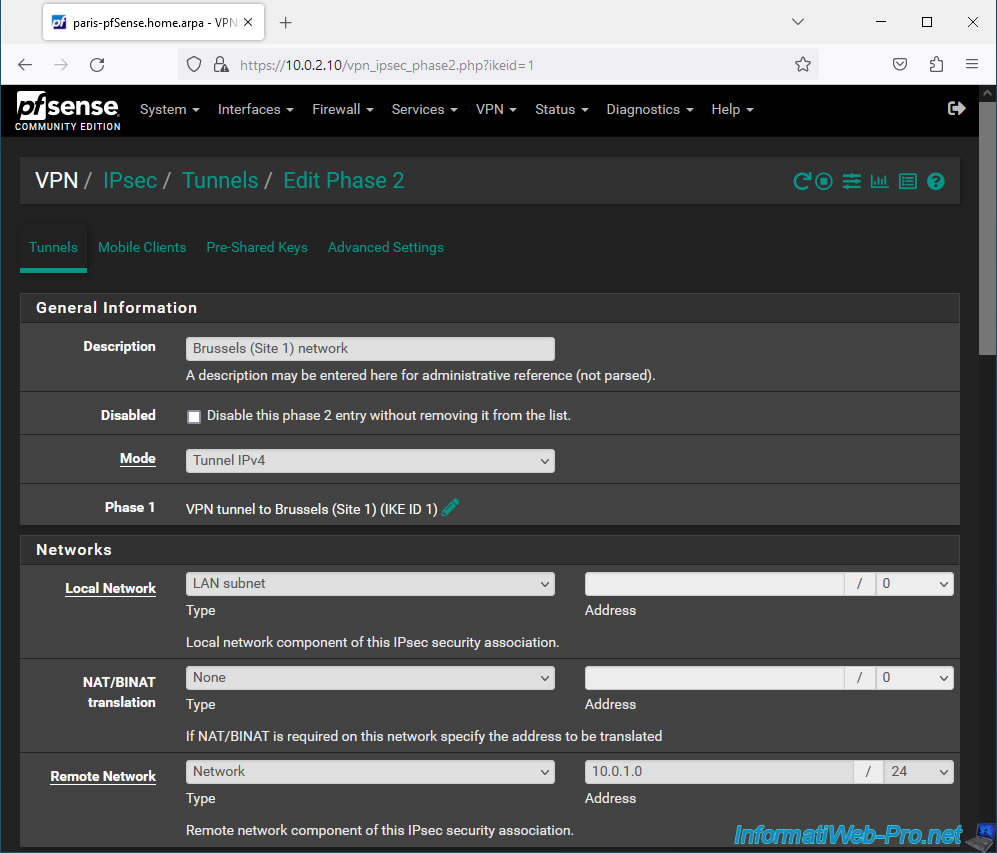

Sur la page "Edit Phase 2", indiquez ceci :

- Description : Brussels (Site 1) network. Etant donné que ce tunnel P2 permettra aux ordinateurs et serveurs de Paris d'accéder aux ressources du site 1 (Bruxelles).

- Mode : Tunnel IPv4. Permet de relier vos 2 réseaux IPv4.

- Local Network : LAN subnet. Correspond au réseau utilisé sur votre site 2 qui dans notre cas est "10.0.2.0 / 24".

- Remote Network : sélectionnez "Network" et indiquez le réseau utilisé sur le site distant (autrement dit : le site 1 (Bruxelles)).

Dans notre cas, le réseau utilisé sur le site 1 (Bruxelles) est "10.0.1.0 / 24".

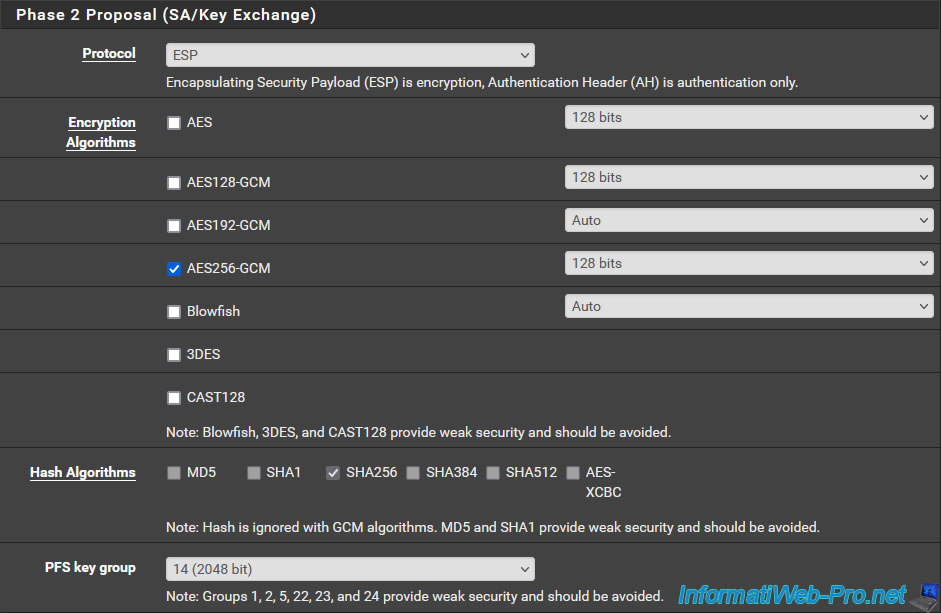

Important : pour l'échange des clés, vous devez indiquer exactement les mêmes paramètres que pour le tunnel P2 créé sur l'autre pair (machine pfSense).

A savoir :

- Protocol : ESP. Pour bénéficier du chiffrement.

- Encryption Algorithms : de préférence "AES256-GCM" avec une taille de clé de 128 bits ou utilisez "AES" avec une taille de clé de 256 bits.

- Hash Algorithms : dans le cas de "AES-GCM", les cases seront grisées. Mais si vous utilisez AES, alors sélectionnez SHA256.

- PFS key group : 14 (2048 bit). Valeur par défaut.

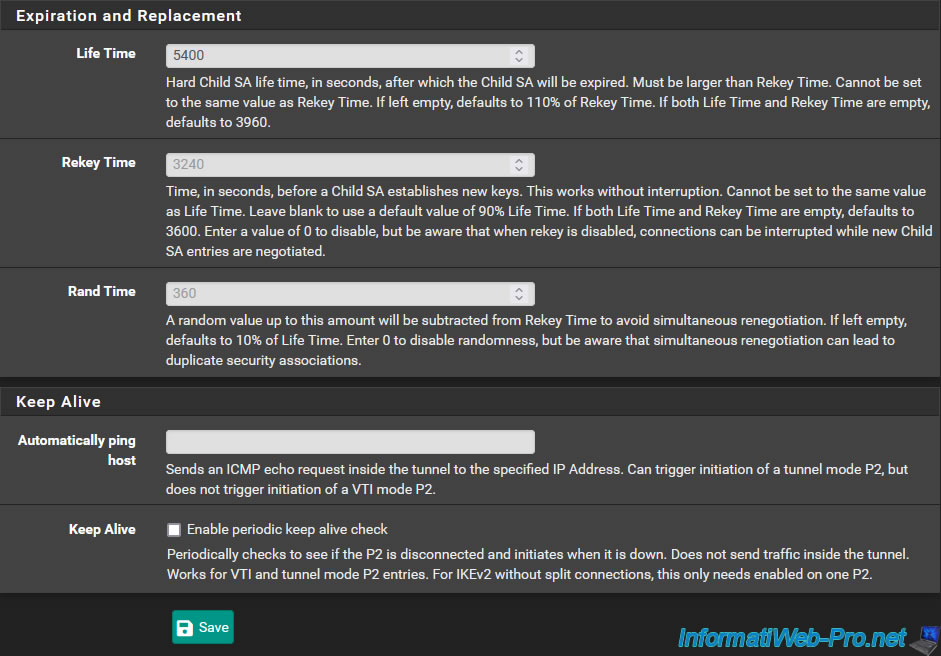

Important : pour éviter que ce tunnel P2 puisse expirer au même moment des 2 côtés, vous devez indiquer une valeur 10% plus élevée pour la durée de vie (Life Time) de celui-ci par rapport à la valeur configurée sur l'autre pair.

Ce qui donne "5400" étant donné que l'autre pair utilisait la valeur "3600".

Cliquez sur Save.

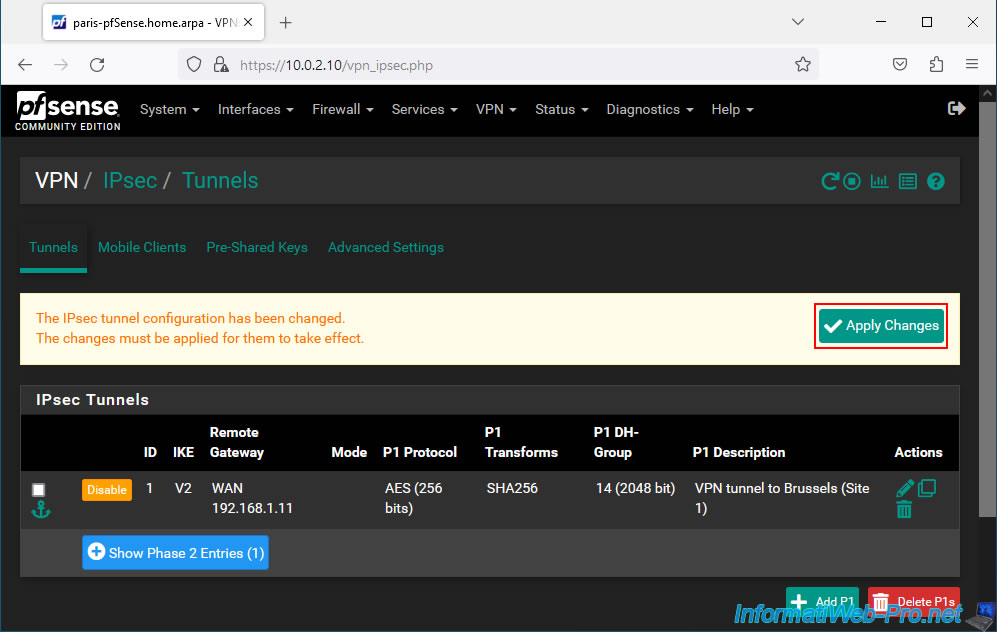

Cliquez sur : Apply Changes.

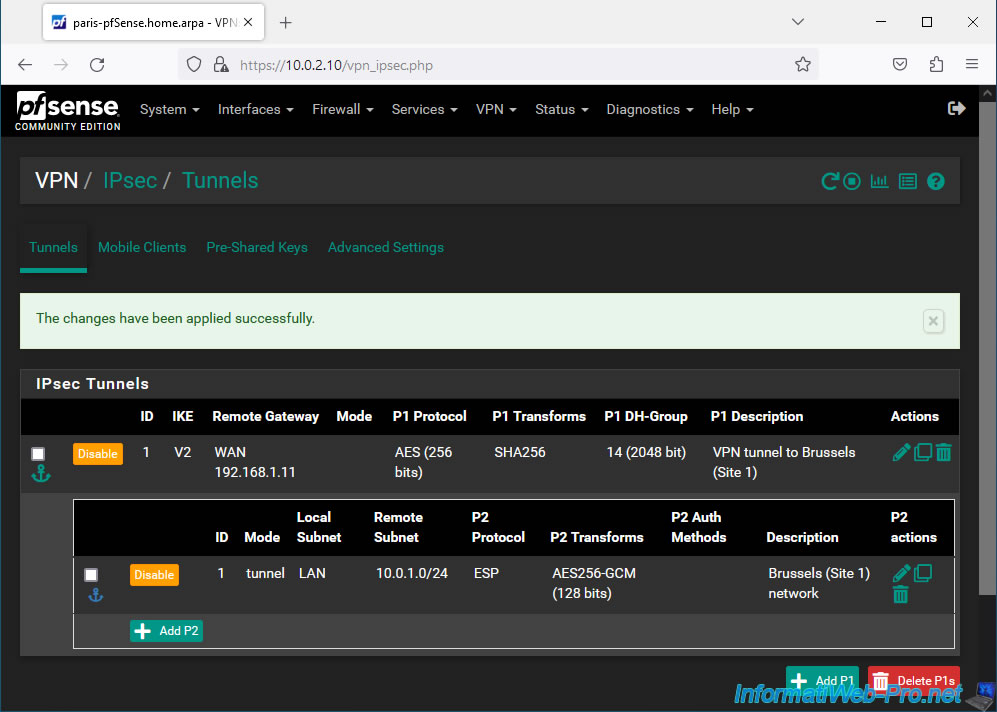

Votre tunnel P2 a été créé.

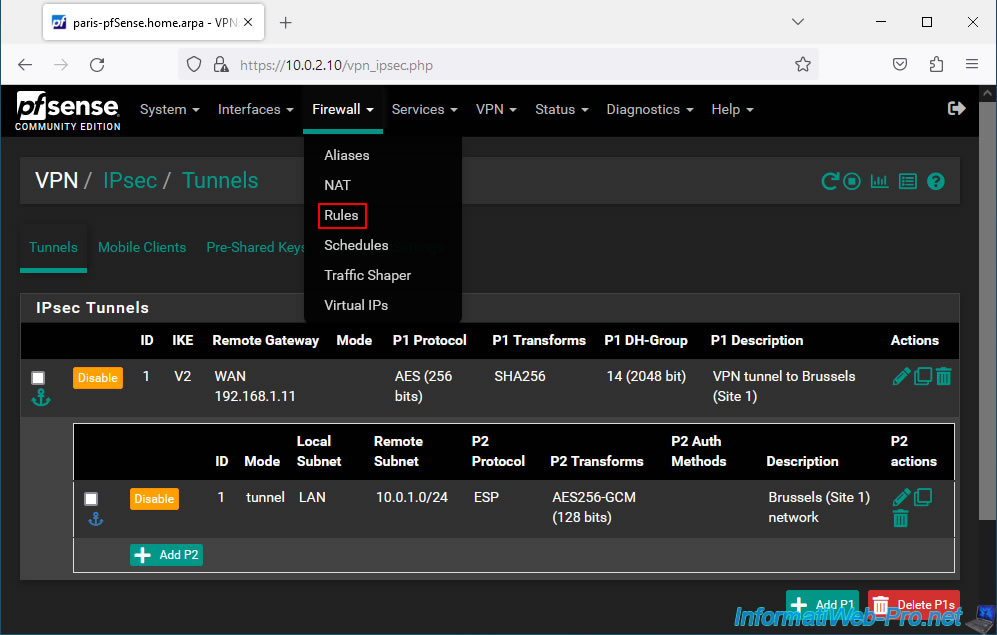

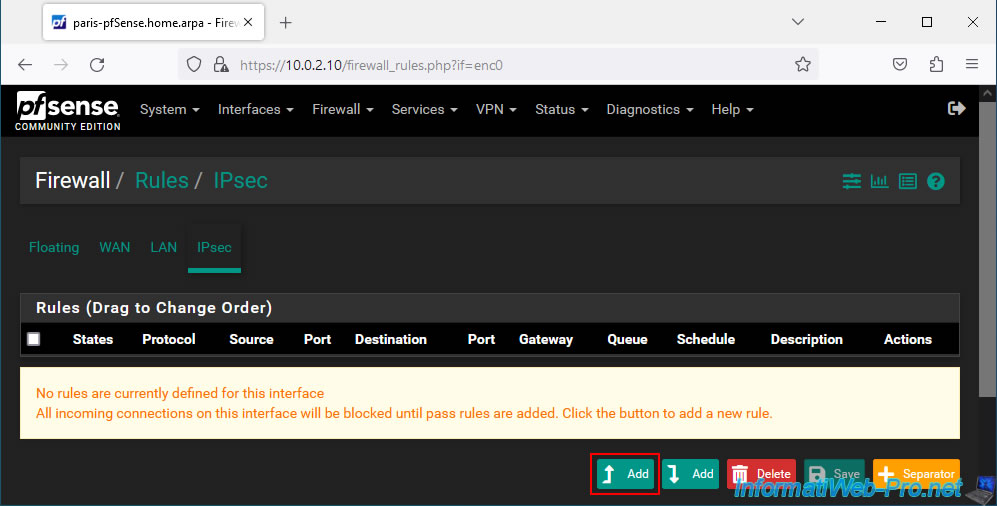

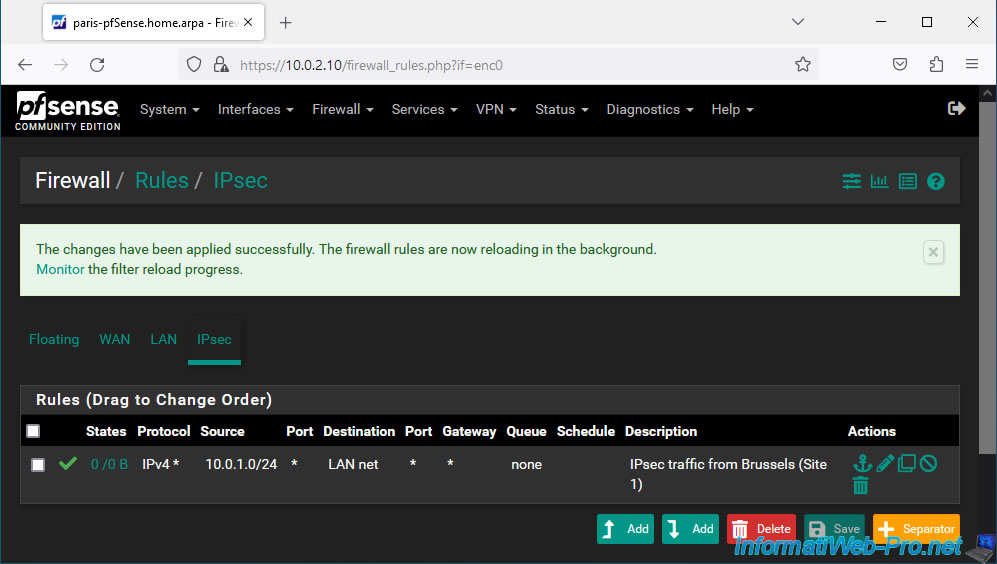

2.4. Autoriser le trafic IPsec venant du site 1 (Bruxelles) dans le pare-feu de pfSense

Pour que les ordinateurs et les serveurs du site 2 (Paris) puissent accéder aux ressources du site 1 (Bruxelles), vous devez autoriser le trafic entrant IPsec sur le site 1.

Pour cela, allez dans : Firewall -> Rules.

Ensuite, allez dans l'onglet "IPsec" et cliquez sur Add.

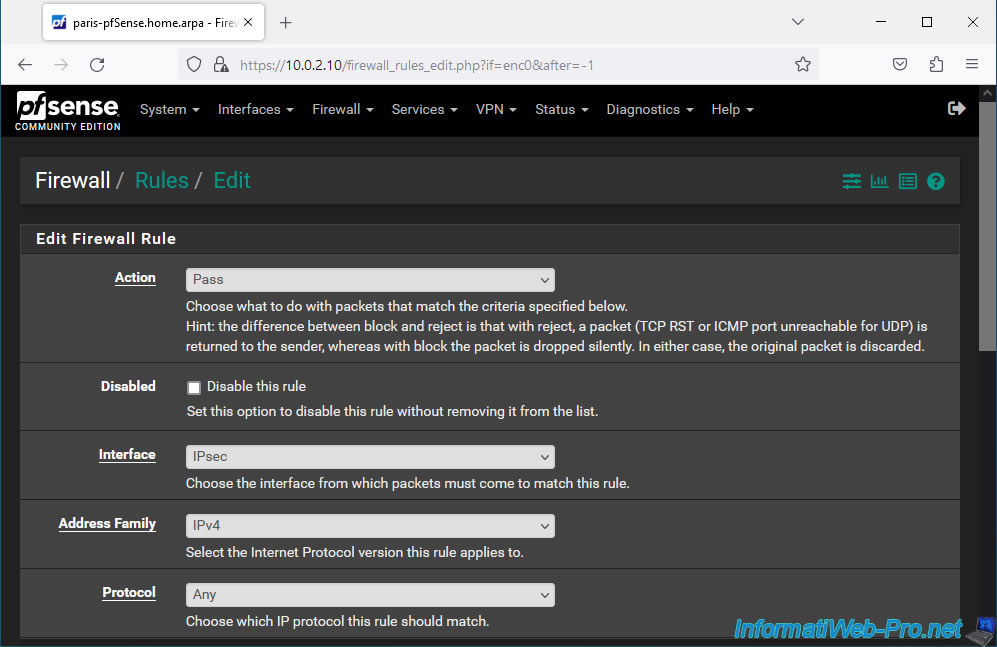

Configurez les paramètres de cette règle de pare-feu comme ceci :

- Action : Pass. Pour autoriser le trafic réseau.

- Interface : IPsec. Etant donné que le trafic réseau vient du tunnel IPsec reliant vos 2 sites physiques.

- Address Family : IPv4. Dans notre cas, nous n'utilisons que l'IPv4.

- Protocol : Any. Par facilité, nous autorisons tous les protocoles (TCP, UDP, ICMP, ...). Mais vous pouvez choisir d'autoriser uniquement certains protocoles dans votre cas pour des raisons de sécurité si vous le souhaitez.

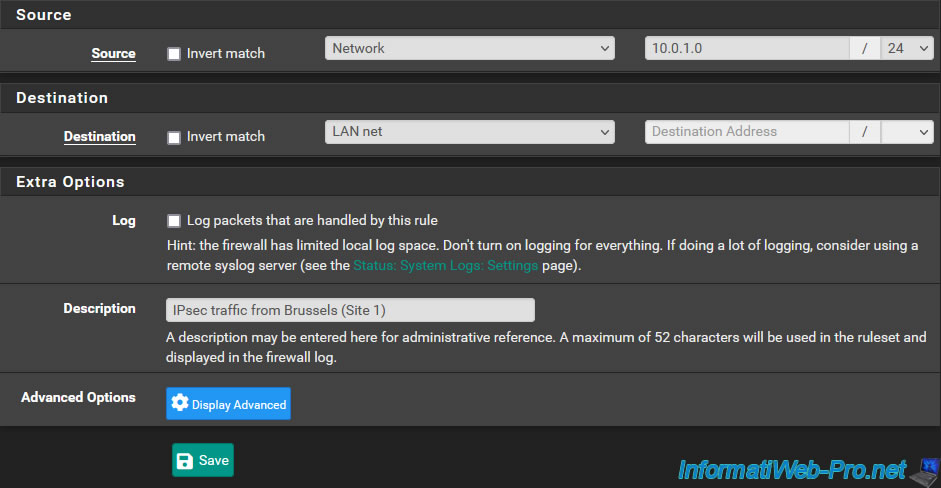

Ensuite, configurez ces paramètres :

- Source : sélectionnez "Network" et indiquez le réseau utilisé sur le site 1 (Bruxelles).

- Destination : sélectionnez "LAN net". Ce qui correspond au réseau sur lequel vous vous trouvez. Autrement dit, le site 2 (Paris) dans notre cas.

- Description : IPsec traffic from Brussels (Site 1).

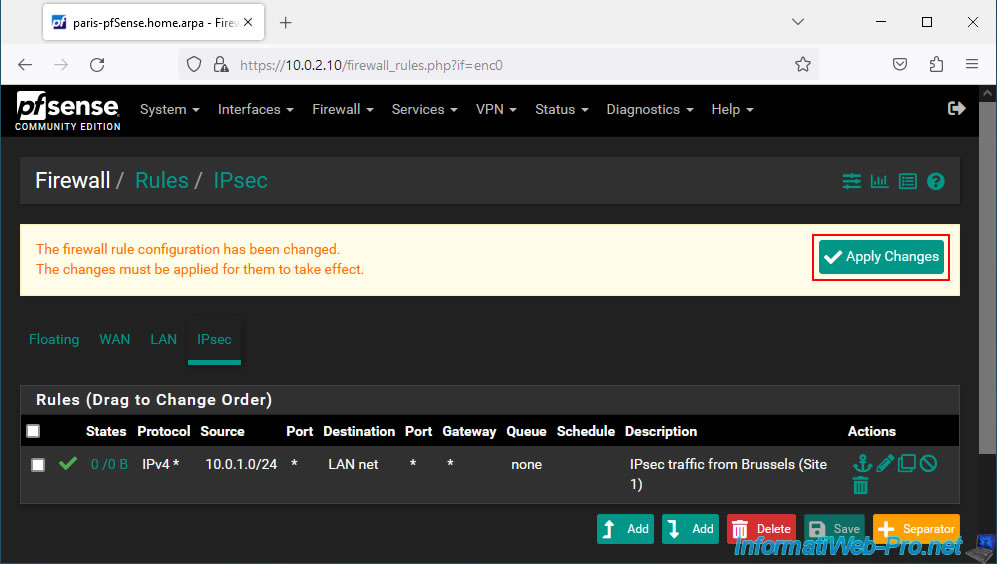

Cliquez sur : Apply Changes.

Le trafic entrant IPsec est autorisé vers votre réseau LAN.

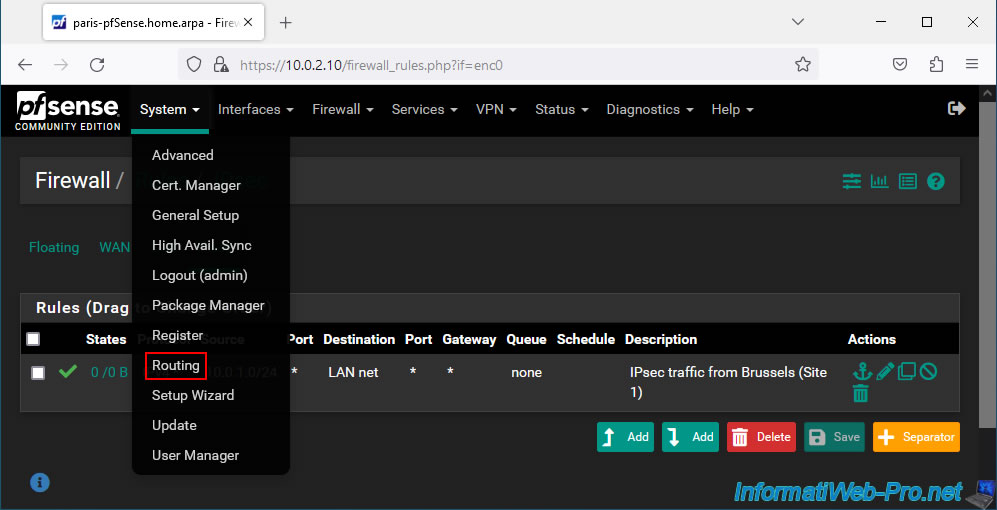

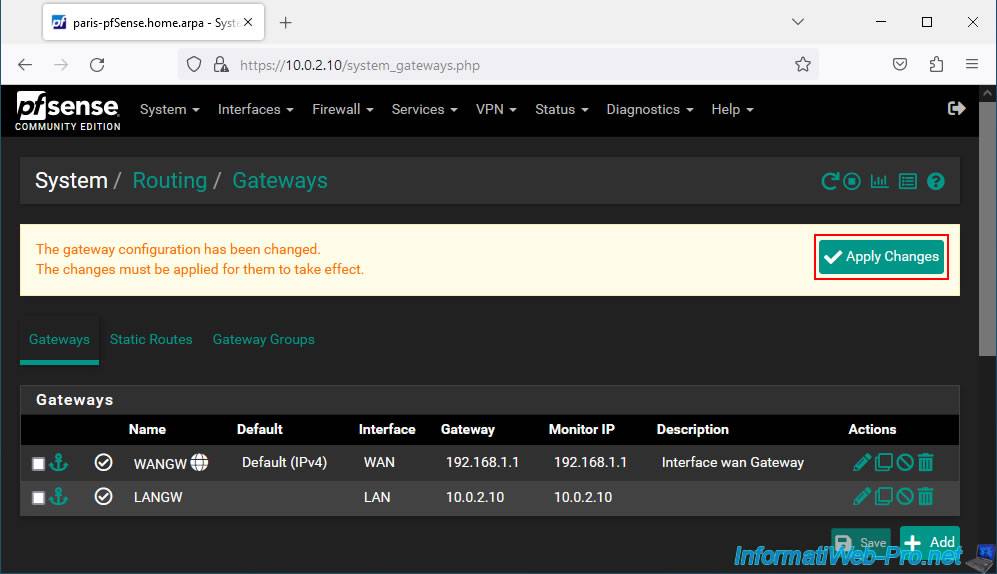

2.5. Définir la passerelle LAN utilisée sur le site 2 (Paris)

Si pfSense n'est pas la passerelle par défaut pour un client, il peut arriver qu'un paquet réseau se perde ou passe inutilement par la passerelle par défaut au lieu de passer directement via le tunnel IPsec.

Pour régler ce problème, allez dans : System -> Routing.

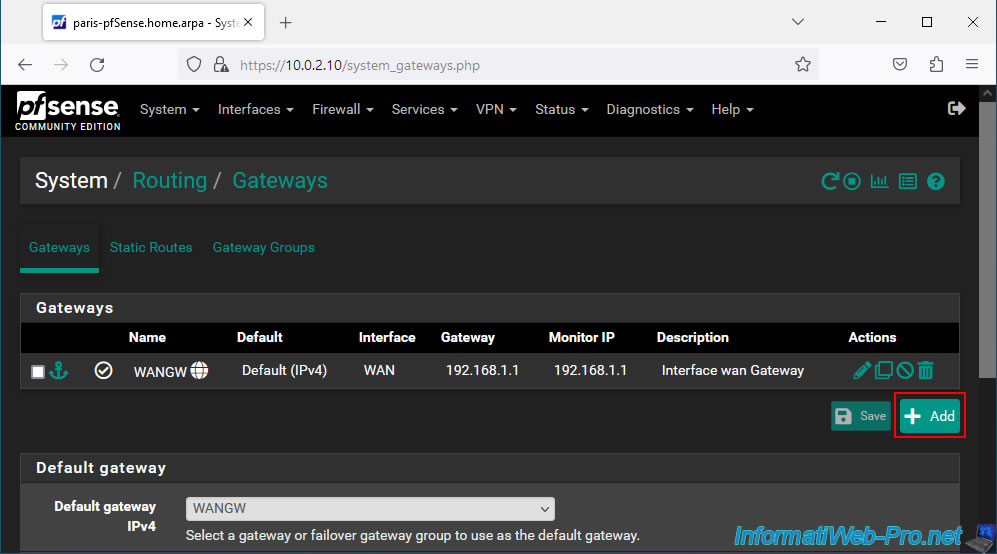

Sur la page "System / Routing / Gateways" qui apparait, cliquez sur : Add.

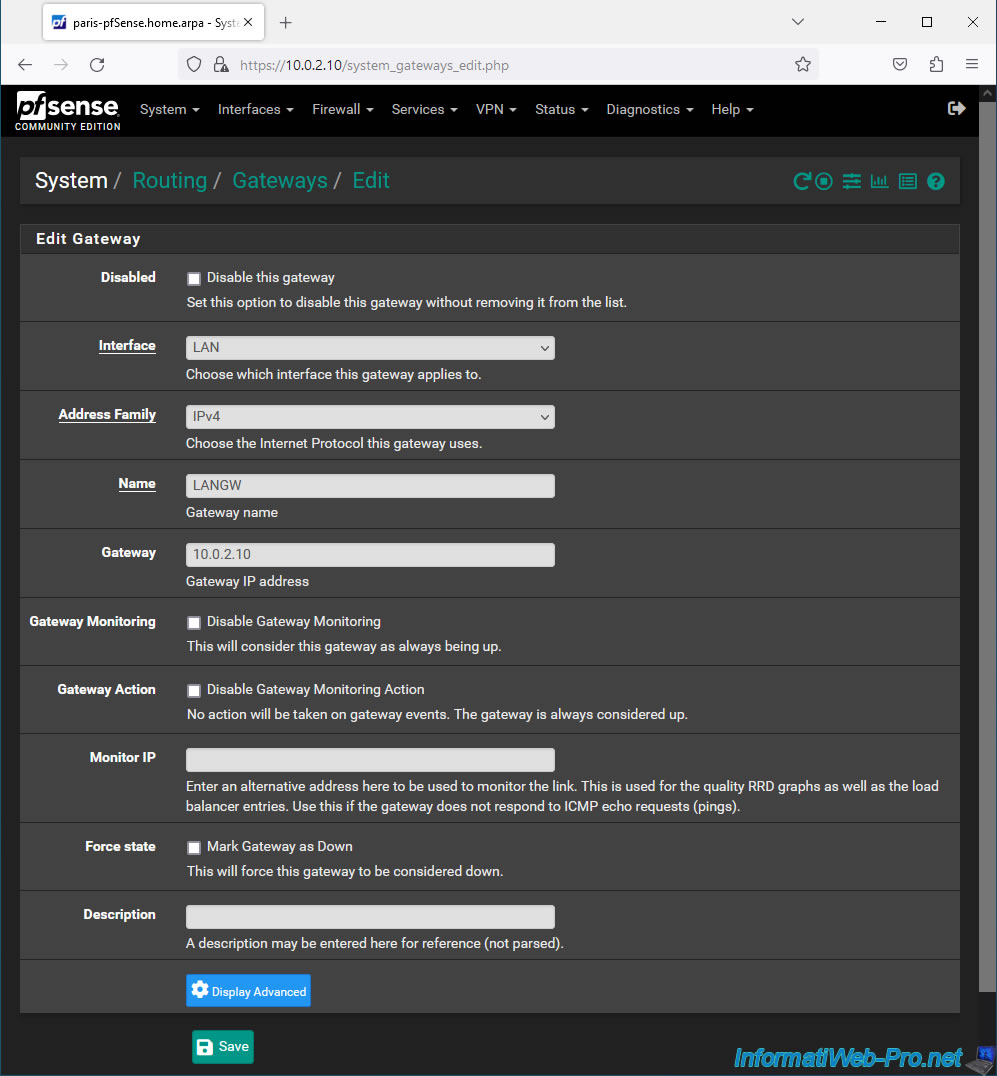

Sur la page "Edit Gateway" qui apparait, renseignez ces champs :

- Interface : LAN.

- Address Family : IPv4.

- Name : LANGW.

- Gateway : 10.0.2.10. Ce qui correspond à l'adresse IP de l'interface LAN de la machine pfSense où vous vous trouvez.

Ensuite, cliquez sur Save.

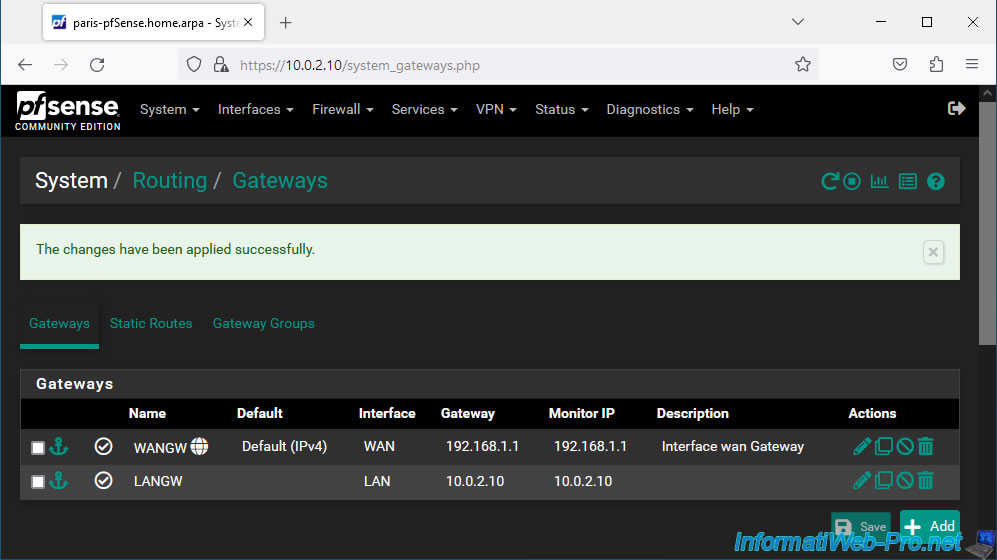

Cliquez sur : Apply Changes.

La passerelle LAN a été définie.

Partager ce tutoriel

A voir également

-

Pare-feu 30/5/2025

pfSense 2.6 - Activer et configurer le serveur DHCP

-

Pare-feu 17/5/2025

pfSense 2.6 - Activer le protocole SSH

-

Pare-feu 1/8/2025

pfSense 2.6 - Mettre à jour pfSense

-

Pare-feu 20/8/2025

pfSense 2.6 - Surveillance via SNMPv3 et Zabbix 6

Pas de commentaire